第一章:引言

在当今数字时代,网络已经成为人们交流、信息传递、商业活动的主要方式之一。但随之而来的是网络安全问题的不断浮现,其中最为突出的就是黑客攻击。黑客攻击不仅仅是技术问题,还涉及到心理学、社会学等多方面因素。了解黑客攻击的心理学,有助于我们更好地预防和应对黑客攻击,保护我们的网络安全。

本篇博客将从心理学的角度探讨黑客攻击的本质,揭示黑客攻击背后的心理因素,以及如何从心理学角度应对黑客攻击。

第二章:黑客攻击的心理学原理

黑客攻击的心理学原理可以归纳为以下几个方面:

1.控制欲望

黑客攻击者通常具有很强的控制欲望。他们喜欢通过黑客攻击来掌控他人,控制目标的电脑、网络等资源,满足自己的控制欲望。

2.自我实现

黑客攻击者通常有一定的技术能力,但由于各种原因,他们可能没有得到社会认可和自我实现的机会。黑客攻击则成为他们证明自己技术能力和获得成就感的途径。

3.破坏欲望

黑客攻击者通常对现有的秩序、体制、规则等存在不满或者反感。黑客攻击则是一种对现有秩序进行破坏的方式。

4.无聊

有些黑客攻击者出于无聊或者刺激的目的进行攻击。这些攻击者通常没有特定的目标,只是随机攻击。

第三章:黑客攻击的心理学表现

黑客攻击者的行为表现有很多种,但是其中最为典型的几种表现包括:

1.窃取信息

黑客攻击者通常会利用技术手段窃取目标的个人信息、商业机密等重要信息。这种行为可以满足黑客攻击者的控制欲望和破坏欲望。

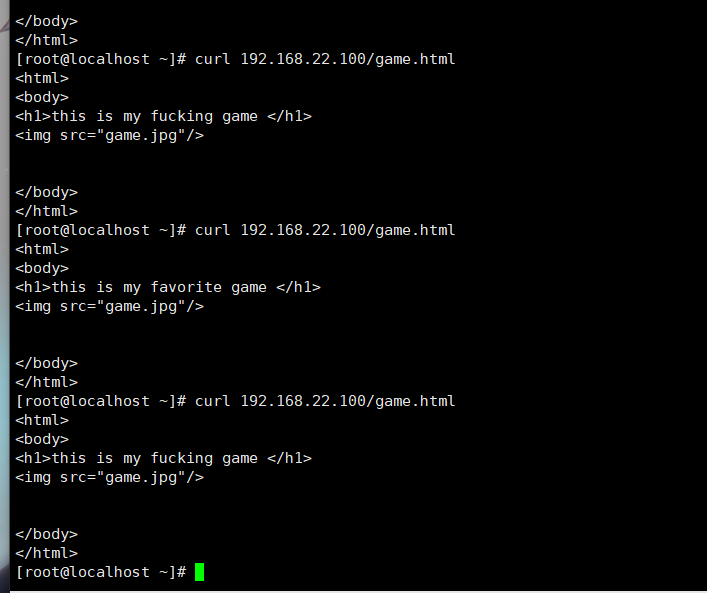

2.攻击网站

黑客攻击者通常会攻击目标的网站,通过篡改网站内容、挂马等方式实现攻击目的。这种行为可以满足黑客攻击者的自我实现和破坏欲望。

3.散布病毒

黑客攻击者通常会通过病毒、木马等方式感染目标计算机,进而控制目标计算机,获取目标计算机上的信息。这种行为可以满足黑客攻击者的控制欲望和自我实现。

4.勒索

黑客攻击者还会利用技术手段对目标进行勒索,要求目标支付一定的金钱才能解除攻击。这种行为可以满足黑客攻击者的控制欲望和获取经济利益的欲望。

5.网络攻击

黑客攻击者还会利用各种技术手段进行网络攻击,如DDoS攻击、端口扫描等。这种行为可以满足黑客攻击者的破坏欲望和自我实现。

第四章:如何从心理学角度应对黑客攻击

了解黑客攻击者的心理学因素,有助于我们更好地应对黑客攻击。以下是几种应对黑客攻击的心理学方法:

1.心理预期

了解黑客攻击者的行为特点,对于我们进行心理预期非常重要。对于常见的黑客攻击手段,我们可以提前做好应对措施,预防黑客攻击。

2.加强防护

加强网络安全防护,包括加强密码设置、安装杀毒软件、更新补丁等,可以大大降低黑客攻击的风险。

3.心理压制

对于受到黑客攻击的企业或个人,要保持冷静,不要轻易地被黑客攻击者激怒。在保持冷静的同时,可以采取相应的应对措施,例如报警、寻求专业帮助等。

4.心理教育

通过加强网络安全知识的普及,提高人们的网络安全意识,可以减少黑客攻击的风险。此外,也可以通过心理教育,加强对黑客攻击者的心理分析,帮助人们更好地理解黑客攻击者的行为动机和心理状态。

第五章:结论

黑客攻击的心理学原理和表现非常复杂,需要我们从心理学、社会学等多方面进行分析和探讨。了解黑客攻击者的心理学因素,有助于我们更好地预防和应对黑客攻击,保护我们的网络安全。在应对黑客攻击的过程中,我们需要加强防护、心理预期、心理压制和心理教育等多种方法,以减少黑客攻击对我们的威胁。

总之,黑客攻击的心理学是一个复杂的领域,需要我们从多个角度进行探索和研究。通过加强心理学研究和应用,我们可以更好地了解黑客攻击者的行为动机和心理状态,以更好地保护我们的网络安全。