内容仅供参考学习

目标

网址:https://www.geetest.com/demo/fullpage.html

这次只是简单的进行一次分析,如果有需要可以直接看最后

流程分析

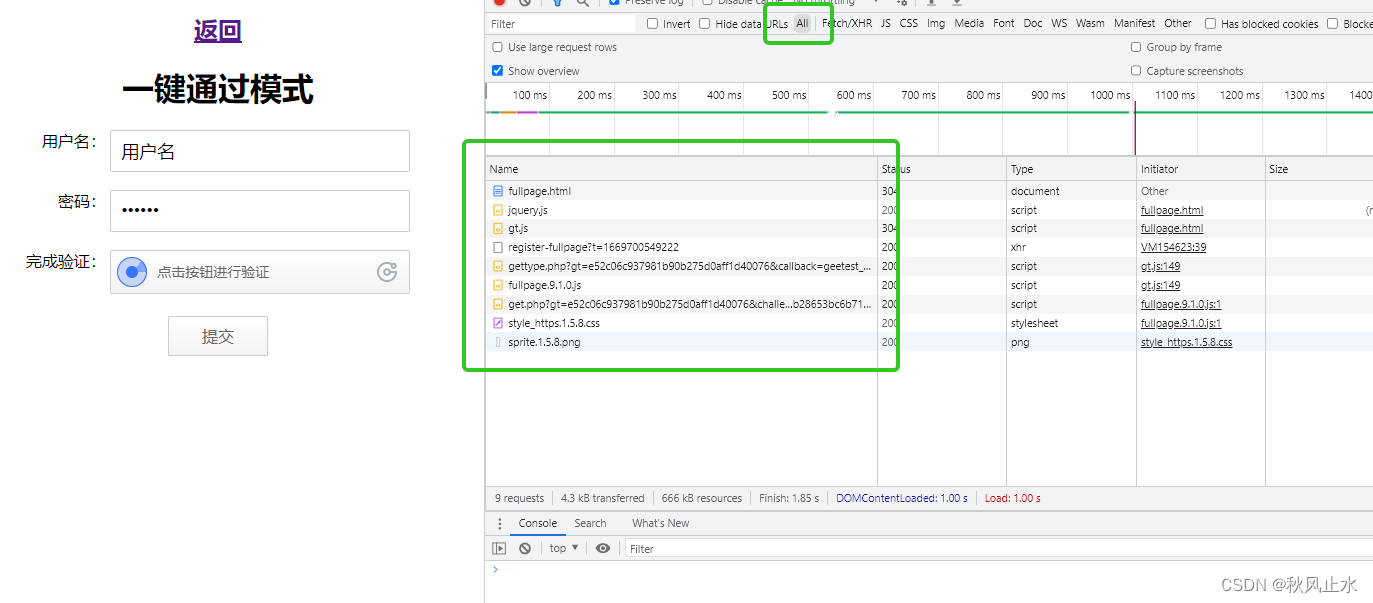

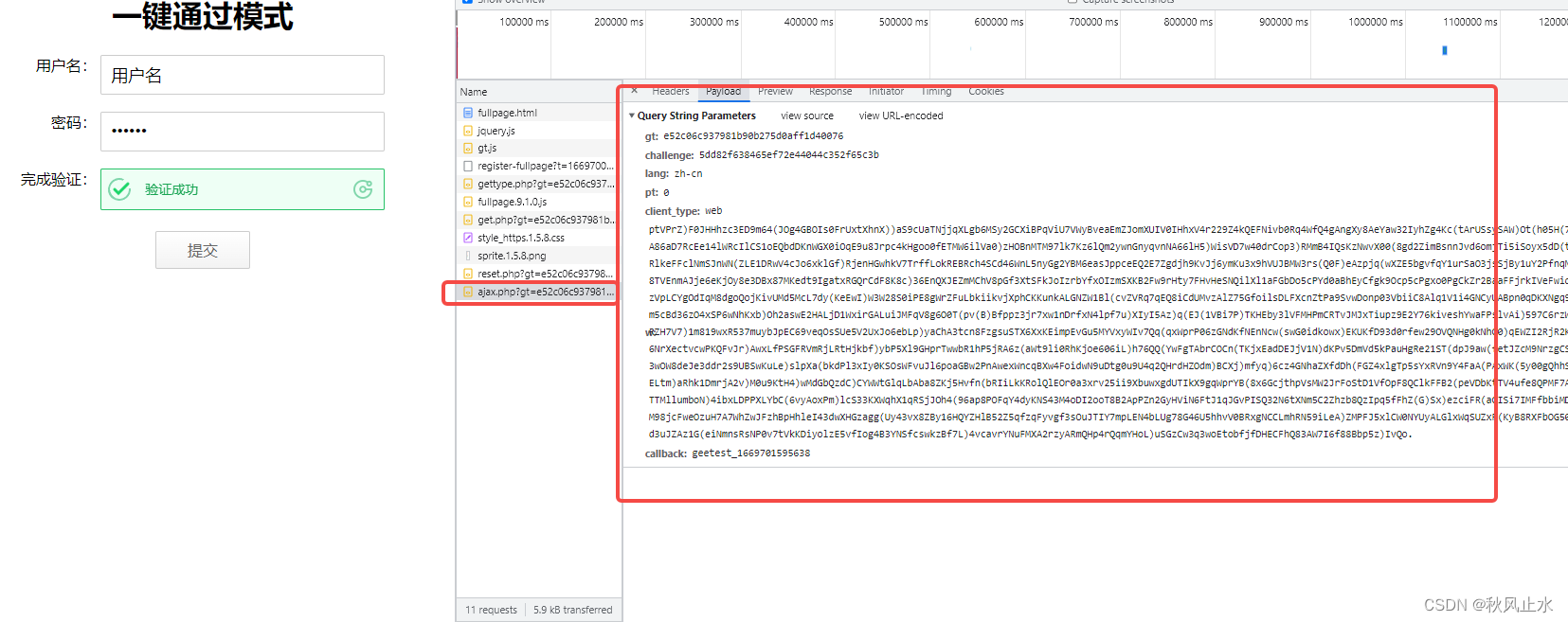

- 打开调试工具,刷新一下页面,获取初始的交互信息:

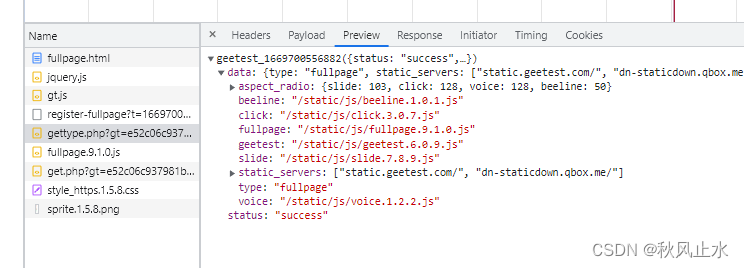

- 先看第一个,返回的是首页信息,暂时没发现什么有用的消息

- 第二、第三是个js文件

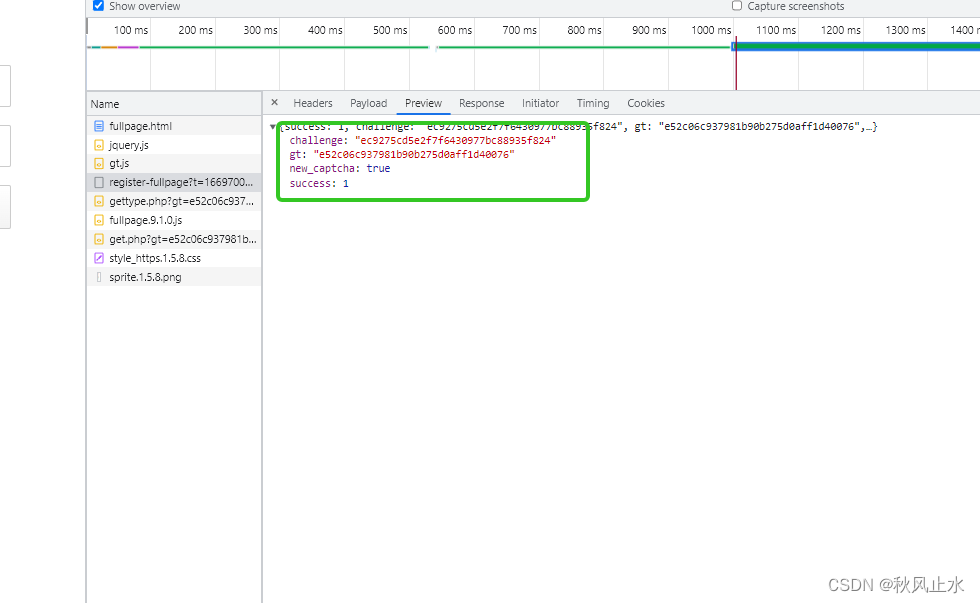

- 第四个发送了一个GET请求, 传了一个13位的时间戳参数,返回了这么几个参数

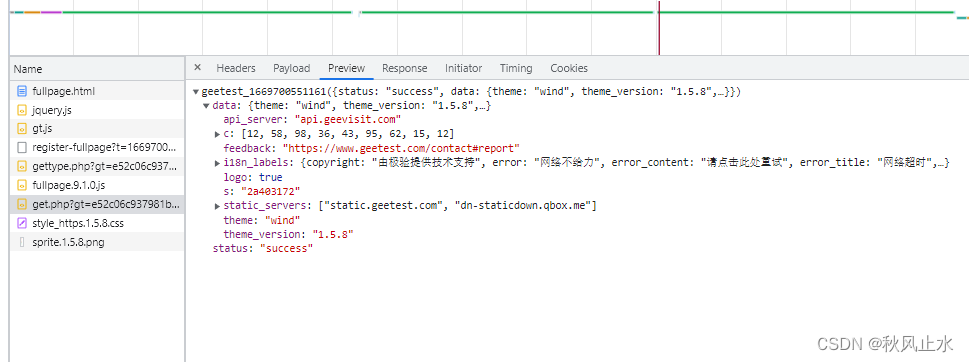

- 就不一一看了,根据后面逆向时可以知道,下面两个返回的参数会用到

- 其中apiv6.geetest.com/get.php这个请求中也用到了后续滑块的w(两个w的生成并不同)

- 接着往下看,现在开始进行一次点击验证,看看进行了,哪些操作

- 只有一个ajax.php请求。至此一次完整的操作就理了一遍

逆向分析

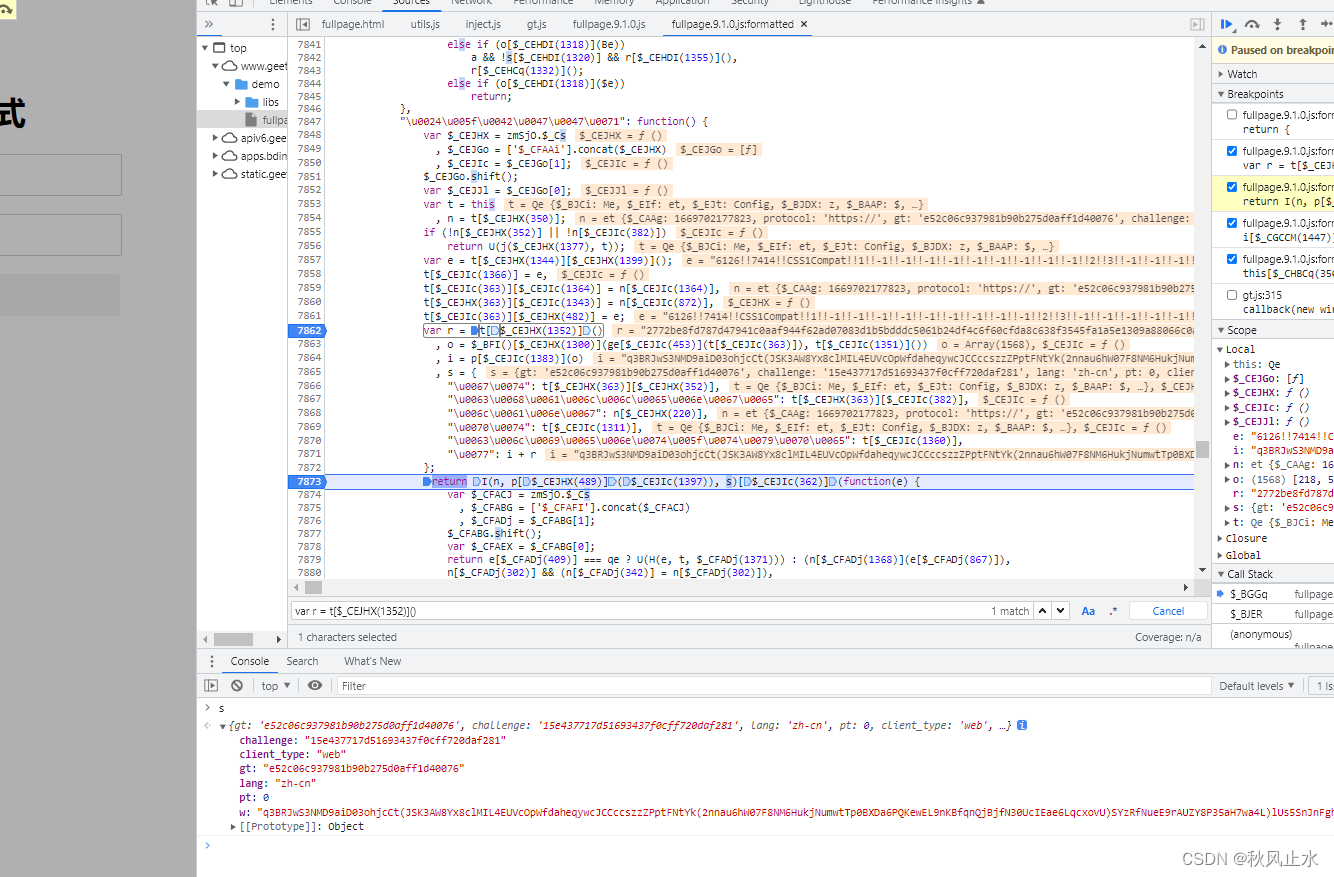

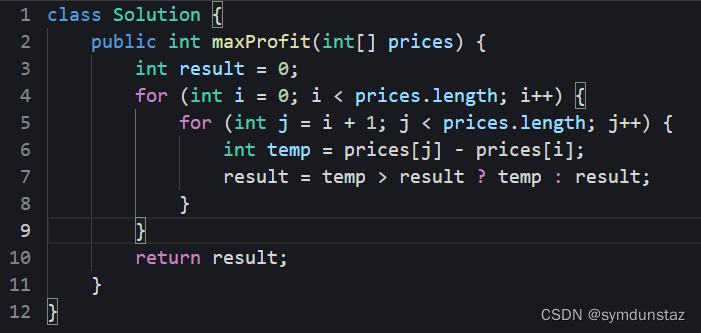

- 首先寻找get.php中的w的生成,寻找细节就不过多叙述了,直接说一下找到的位置:

- 这个

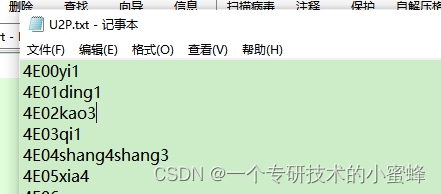

s就是get.php请求里面的params参数,后面就是抠代码

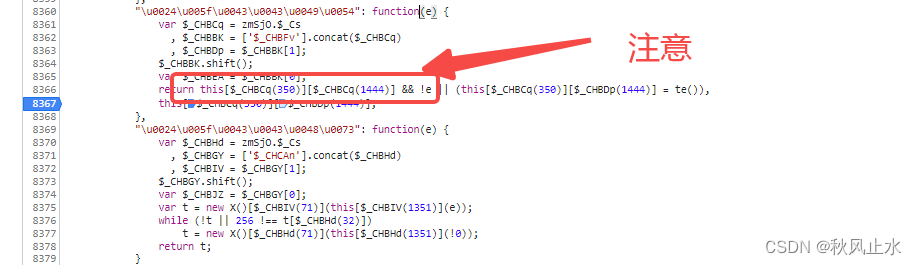

- 而一键通过中ajax.php中的w加密位置在这里:

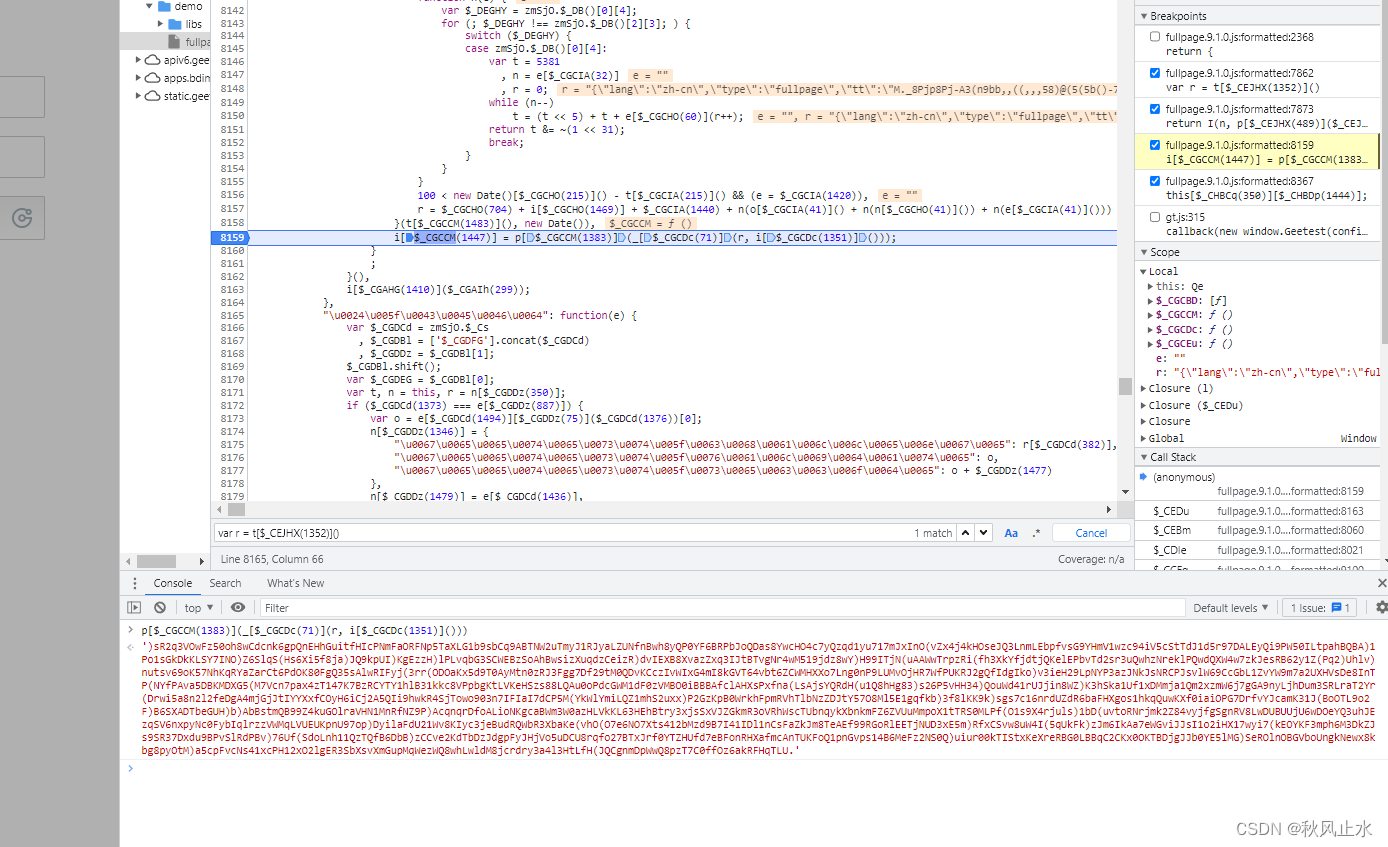

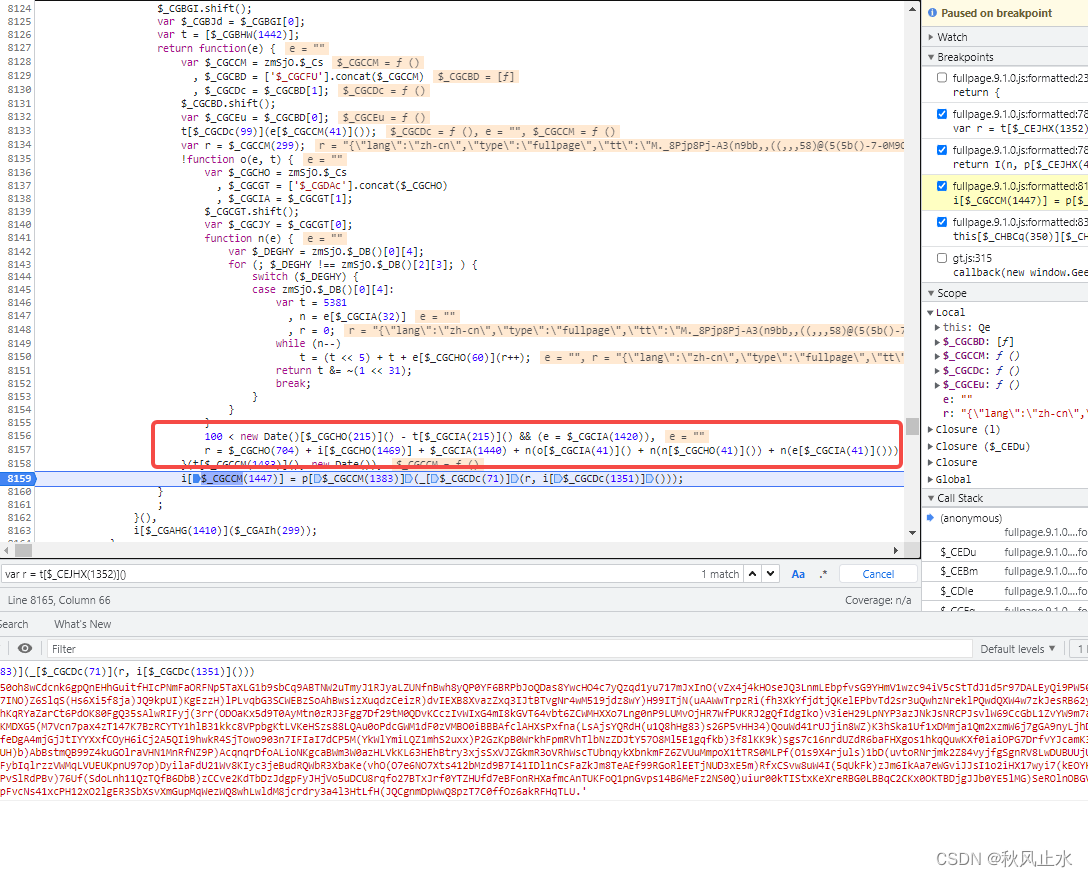

- 其中

r是拼接的字符串,生成位置就在上面,通过循环不断累加的:

i[$_CGCDc(1351)]()是生成的16位随机字符串,其中在生成位置有需要注意的点,在初始化是生成后,后续是存在对象中,是不变的,我当时没注意以为是r的问题导致多花费了2天时间。

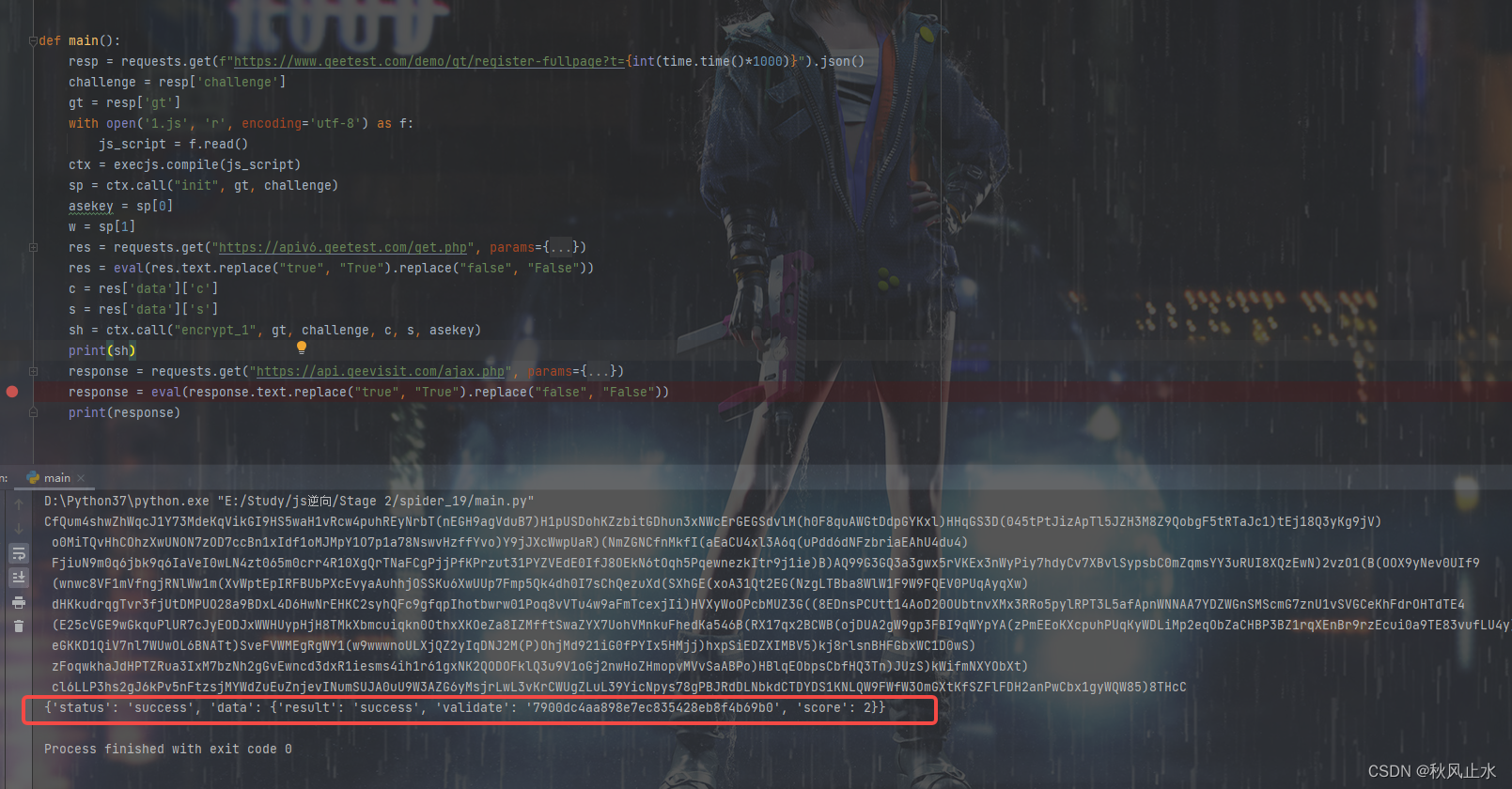

结果展示

欢迎朋友们V一起交流: zcxl7_7

![[附源码]Python计算机毕业设计Django大学生创新项目管理系统](https://img-blog.csdnimg.cn/7e4d74cc0c1a44c88eaf46e1f9c1dbd7.png)