数据安全评估是指对重要数据、个人信息等数据资产的价值与权益、合规性、威胁、脆弱性、防护等进行分析和判断,以评估数据安全事件发生的概率和可能造成的损失,并采取相应的措施和建议。

数据安全评估的重要性和背景

1.国家法律法规下的合规需要

目前数据安全法、个人信息保护法、网络数据安全管理条例(征求意见稿)、数据出境评估办法等文件均对数据安全评估提出了明确要求。数据安全法提到“重要数据的处理者应当按照规定对其数据处理活动定期开展风险评估,并向有关主管部门报送风险评估报告”。个人信息保护法提到“关键信息基础设施运营者和处理个人信息达到国家网信部门规定数量的个人信息处理者,应当将在中华人民共和国境内收集和产生的个人信息存储在境内。确需向境外提供的,应当通过国家网信部门组织的安全评估;法律、行政法规和国家网信部门规定可以不进行安全评估的,从其规定。”、“有下列情形之一的,个人信息处理者应当事前进行个人信息保护影响评估,并对处理情况进行记录,(一)处理敏感个人信息;(二)利用个人信息进行自动化决策;.......”。网络数据安全管理条例(征求意见稿)提到“第三十二条 处理重要数据或者赴境外上市的数据处理者,应当自行或者委托数据安全服务机构每年开展一次数据安全评估,并在每年1月31日前将上一年度数据安全评估报告报设区的市级网信部门”。

2.日益严重且多样化的数据安全风险分析需要

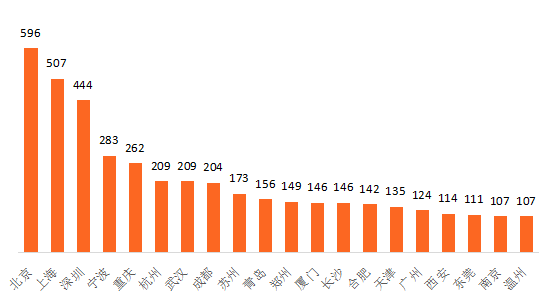

2022年由IBM和Ponemon研究所联合发布的一份全球性的研究报告,分析了550家遭受数据泄露事件的组织的各种成本和影响因素。根据报告,2022年全球数据泄露规模和平均成本均创下历史新高,数据泄露事件的平均成本高达435万美元,比2021年增长了2.6%,自2020年以来增长了12.7%。在数据安全风险多样性方面,数据采集侧:2020年滴滴违规采集和使用个人信息,被罚款80亿。数据存储侧:2021年GetHealth子公网数据库位置密码保护没导致6100多万条健康数据泄露。数据传输侧:2022年Accellion文件传输系统遭到黑客攻击,导致多家企业数据泄露。数据使用与加工侧:2023年日产汽车北美公司的第三方服务提供商在使用客户数据开发软件时,发生了数据泄露事件,约18000名客户受到影响。数据销毁侧:2018年,链家删库事件,导致链家大部分业务瘫痪。

3.未来全球化“数字双循环”情况下的提前规划需要

RCEP、CPTPP、DEPA、中欧贸易投资协定都是一些涉及数字贸易的区域性或双边的自由贸易协定,它们对于数据共享、数据流动、数字经济合作的要求各有不同,但都体现了推动数字贸易发展和规则制定的意愿和方向。

(1)RCEP其中包括了对跨境信息传输和数据本地化等议题的重要共识,为各成员国加强电子商务领域合作提供制度保障。RCEP有利于推动区域经济一体化升级和数字贸易全球规则的制定;对于推动数字产品嵌入全球价值链,实现数字贸易的全产业链发展具有重要意义;

(2)CPTPP对数据开放的程度更高,致力于减少数字贸易发展阻碍,包括禁止强制性数据本地化要求、禁止限制跨境数据流动、禁止对电子商务征收关税等。

(3) DEPA旨在促进数字经济创新和增长,为数字技术应用提供更多机会,并为参与国提供更多选择。DEPA涵盖了数据流动、数据本地化、人工智能、电子身份认证、电子支付等多个方面,并设立了一个数字经济合作委员会来监督和推进协定的实施。

(4)中欧贸易投资协定主要包括保障跨境数据流动的自由,禁止强制数据本地化,但同时允许各方为了保护公共利益而采取必要的限制措施。确保电子签名、电子合同和电子身份认证的法律效力,促进电子商务的便利化。保护消费者权益和个人数据隐私,防止不正当竞争和网络诈骗。

数据安全宏观体系分析

数据安全评估对于企业有助于摸清数据资产情况、基础环境情况并对数据资产进行盘点。开展系统性、综合性、全面性的安全分析,发展数据资产的威胁性和脆弱性,从而更加准确识别安全风险。针对安全风险提出对应解决方案,并结合组织实际情况制定可执行的安全策略与安全目标,实现数据资产在安全的环境下进行有效利用;对于行业。通过安全评估,发现共性数据安全风险问题,帮助主管部门落实数据安全法要求,实现数据安全风险监测;提升行业数据安全保障水平,保障行业的发展战略、关键技术等重要数据不受到非法侵害,有助于推动数据交易、数据交换共享等应用场景的落地,强化数据资产要素化,促进数据流动,推动数字化转型升级;对于国家。以评促建,以评促改,以评促管,评建结合,重在建设通过数据安全评估,推动《数据安全法》的落实,压实数据安全保护主体责任,切实履行数据安全保护义务,助力维护国家安全,保障社会秩序和公众利益,有效推动数字经济安全健康发展。

根据目前我国法律法规,数据安全评估整体可分为数据安全风险评估、个人信息保护安全影响评估与数据出境风险评估三种类型。

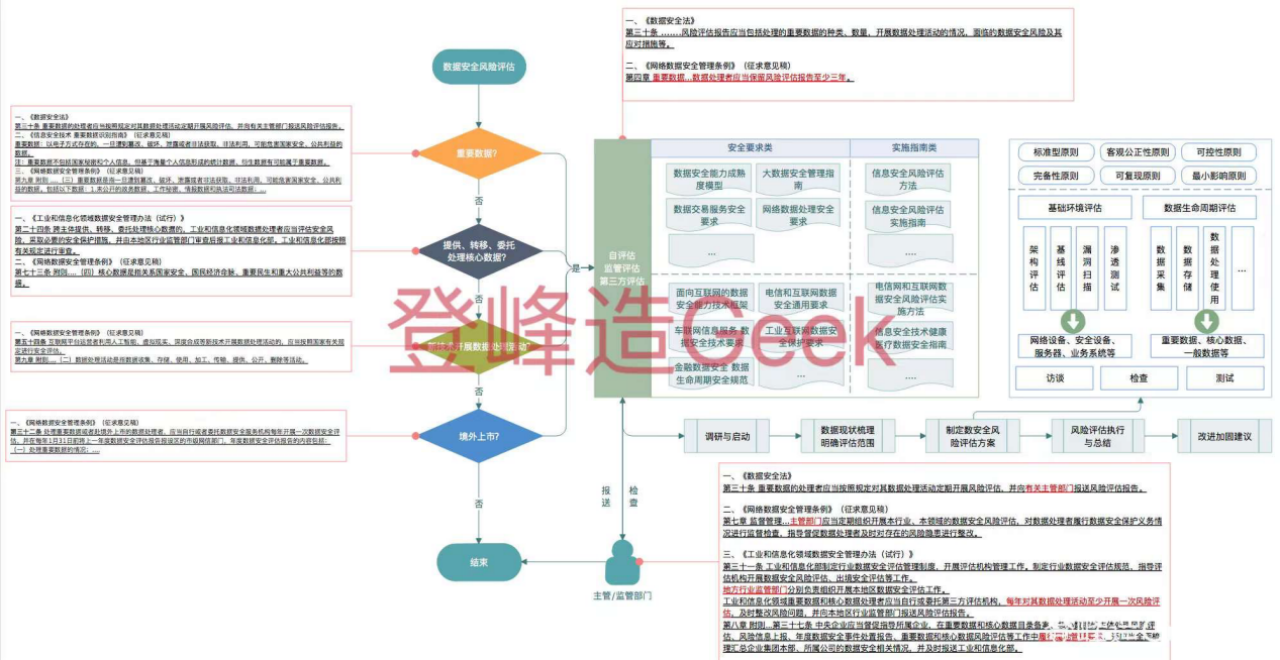

1.数据安全风险评估

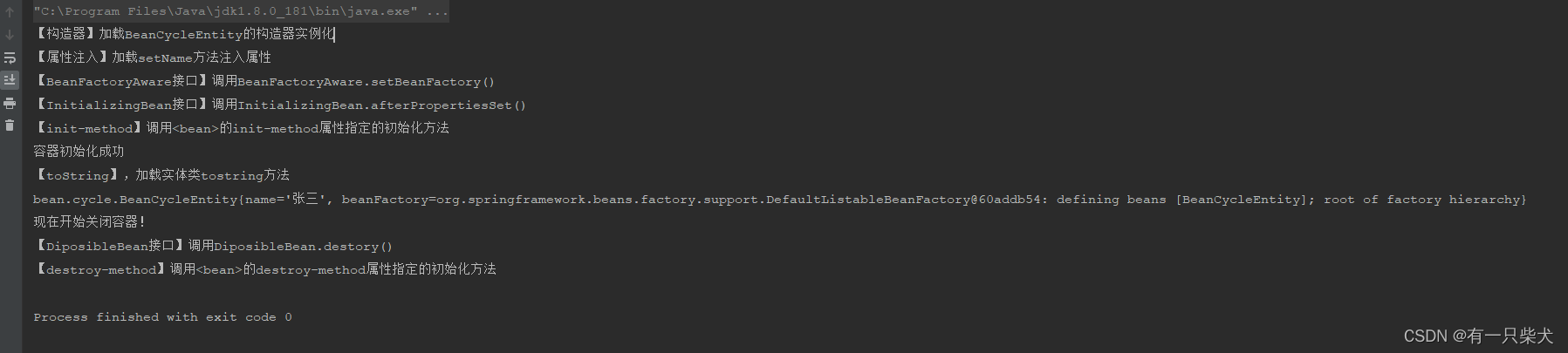

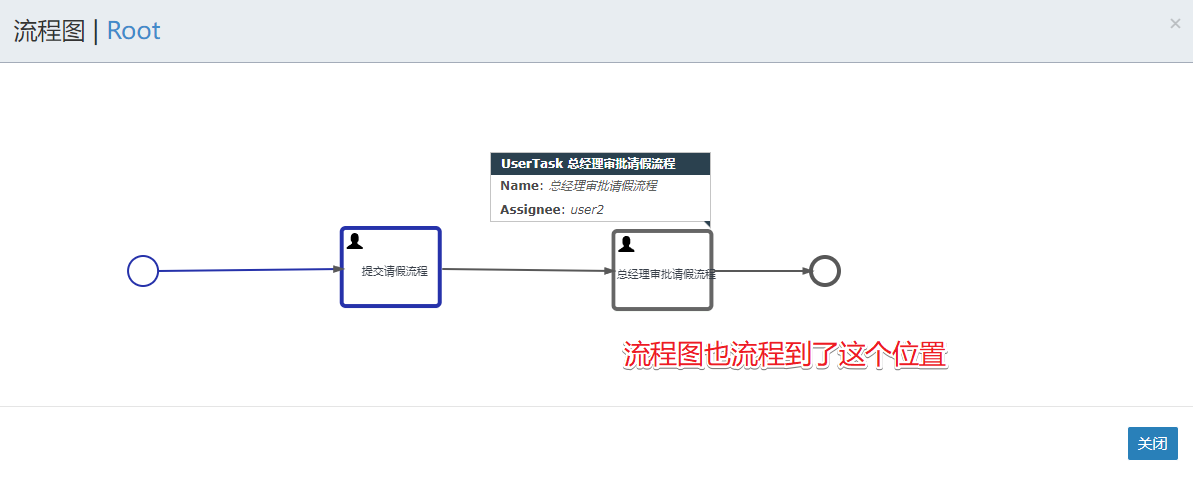

数据安全风险评估在数据安全法、工业和信息化领域数据安全管理办法(试行)、网络数据安全管理条例(征求意见稿)等文件均有体现。具体流程如下图。

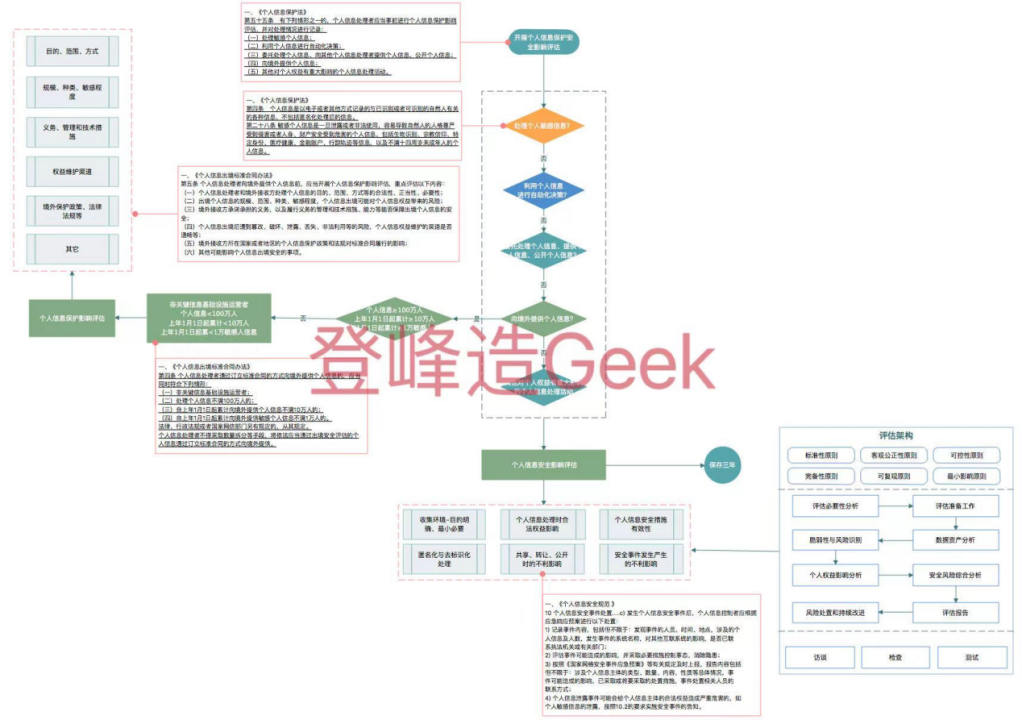

2.数据出境风险评估

数据出境风险评估在数据安全法、个人信息保护法、网络数据安全管理条例(征求意见)、个人信息跨境处理活动安全认证规范、数据出境安全评估申报指南(第一版)等文件中均有体现。具体流程如下图。

3.个人信息保护安全影响评估

个人信息保护安全影响评估在数据安全法、个人信息保护法、个人信息出境标准合同办法、个人信息安全规范等文件均有体现。具体流程如下图。

数据安全评估体系建设

1.数据安全广度评估

数据安全评估流程首先是利用调研表,通过人员访谈、文档翻阅、系统查看、检测工具检测等方式了解、识别被评估单位数据安全防护情况。

随后利用依据法律法规及规范、技术标准、政策要求形成的度量指标(度量指标分为组织建设度量指标、制度流程度量指标、技术工具度量指标、人员能力度量指标)与识别安全现状结果进行对标分析,形成安全评估报告,在对标分析过程中要保持客观性、独立性,真实性、完整性,一致性、谨慎性,条理清楚及判断准备。在编制安全评估报告过程中要具有科学性、系统性,延伸线、兼容性及具有综合实用性。

数据安全广度评估,应包含组织建设、制度流程、技术能力、人员能力、个人信息保护、数据跨境保护等维度。并按照以下法律、法规及行业政策规范要求,编制评估矩阵及评估要点。

技术能力矩阵-示例表

2.数据安全精准评估

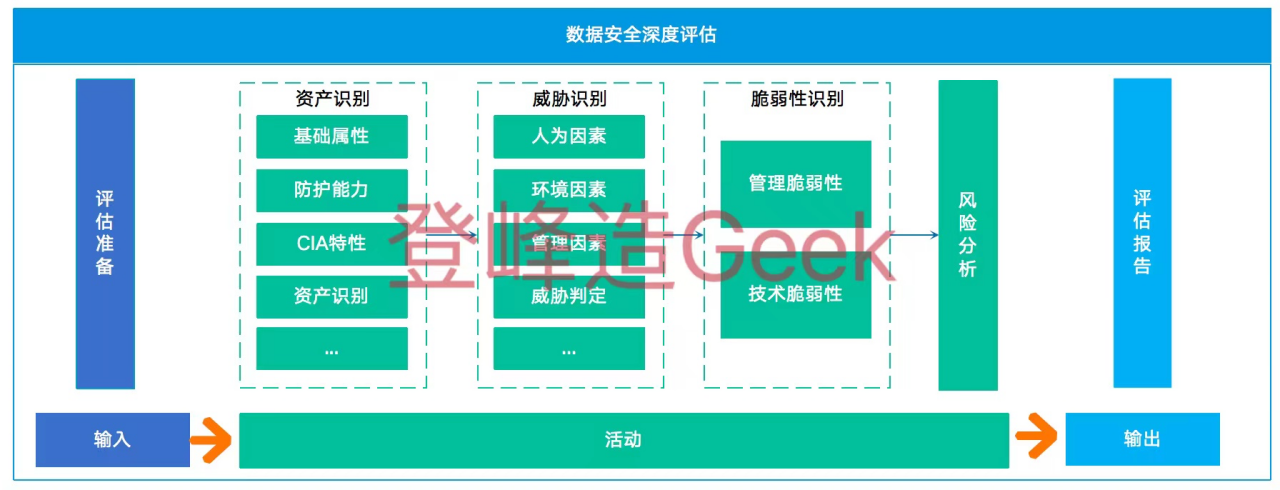

数据安全深度评估,是针对数据资产生命周期不同阶段的实施要点和工作形式总结,评估内容包括:资产识别、威胁识别、脆弱性识别、风险分析与数据安全评估报告。数据安全风险评估方法在参照原有信息安全风险评估方法基础上,更关注数据资产,以及在相关数据处理活动中所面临的风险情况。

资产识别通过分析信息系统的业务流程和功能,从业务数据的完整性、可用性和机密性的保护要求出发,识别出对CIA三性有一定影响的信息流及其承载体。

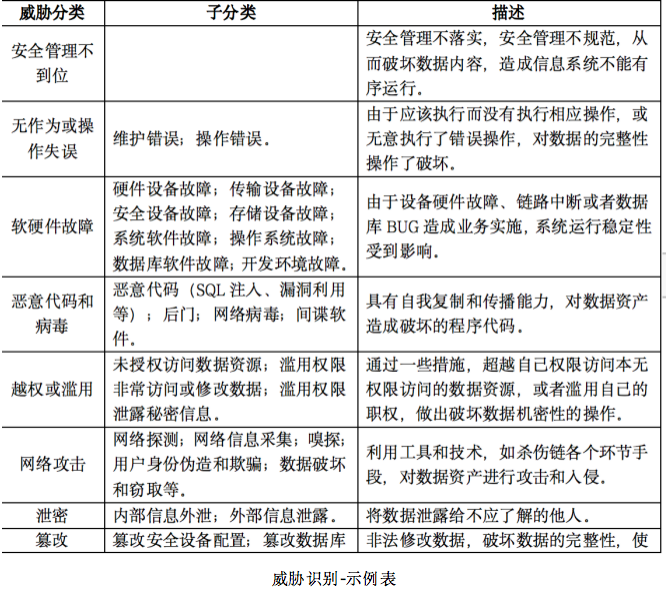

威胁识别。产生安全威胁的主要因素可以分为人为因素和环境因素。人为因素又可区分为有意和无意两种,环境因素包括自然界的不可抗的因素和其他物理因素。威胁作用形式可以是对信息系统直接或间接的攻击,例如非授权的泄露、篡改、删除等,在机密性、完整性和可用性等方面造成损害,也可能是偶发的或蓄意的事件。一般来说,威胁总是要利用网络、系统、应用或数据的弱点可能成功地对目标造成伤害。安全事件及其后果是分析威胁的重要依据。

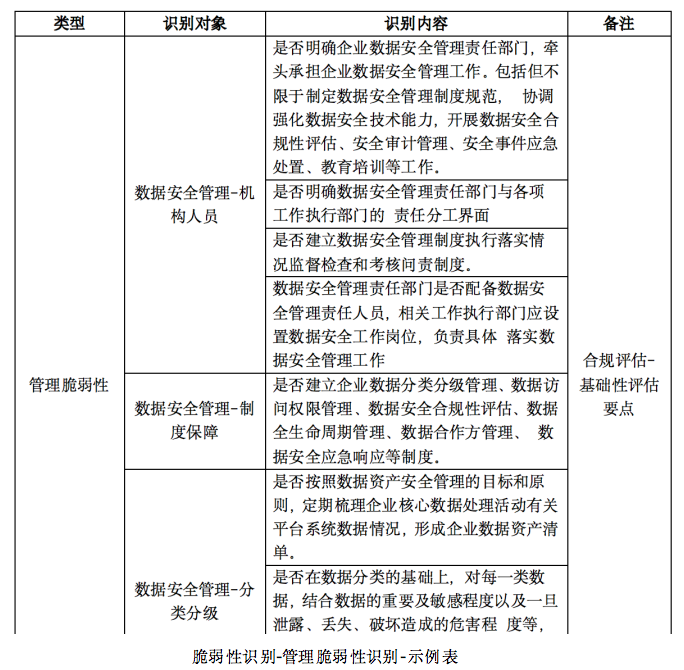

脆弱性识别。脆弱性识别主要从技术和管理两个方面进行开展。依据脆弱性识别表,通过工具识别扫描、配置核查、策略文档分析、安全审计、网络架构分析当前组织业务流程、管理体系、安全能力建设、数据生命周期等方面脆弱性情况,并根据脆弱性严重程度的不同,进行等级确定。

通过对目标对象的资产识别、威胁识别与脆弱性识别后,采用适当的方法与工具确定威胁利用脆弱性导致安全事件的可能性。

综合安全事件所作用的资产价值及脆弱性的严重程度,判断安全事件造成的损失对组织的影响,即安全风险。