RIG Exploit Kit 正处于最成功的时期,每天尝试大约 2000 次入侵并在大约 30% 的案例中成功,这是该服务长期运行历史中的最高比率。

通过利用相对较旧的 Internet Explorer 漏洞,RIG EK 已被发现分发各种恶意软件系列,包括 Dridex、SmokeLoader 和 RaccoonStealer。

根据 Prodaft 的一份详细报告,其研究人员可以访问该服务的后端 Web 面板,该漏洞利用工具包仍然是对个人和组织的重大威胁。

RIG EK 于八年前的 2014 年首次发布,并作为一种“漏洞利用即服务”进行推广,出租给其他恶意软件运营商以在易受攻击的设备上传播他们的恶意软件。

RIG 漏洞利用工具包是一组恶意 JavaScript 脚本,由威胁行为者嵌入到受感染或恶意网站中,然后通过恶意广告进行推广。

当用户访问这些站点时,恶意脚本将被执行并试图利用浏览器中的各种漏洞自动在设备上安装恶意软件。

2015 年,该工具包的作者发布了该工具包的第二个主要版本,为更广泛和成功的操作奠定了基础。

然而,在 2017 年,RIG 遭受了重大打击,此前协调一致的拆除行动摧毁了其大部分基础设施,严重扰乱了其运营。

2019 年,RIG 卷土重来,这次专注于勒索软件分发,帮助勒索软件利用数据加密有效载荷危害组织 Sodinokibi (REvil)、 Nemty 和 ERIS 。

2021 年,RIG 的所有者宣布关闭该服务;然而,RIG 2.0 于 2022 年回归,带来了两个新漏洞(Internet Explorer 中的 CVE-2020-0674 和 CVE-2021-26411),达到了历史最高的成功破解率。

2022 年 4 月, Bitdefender 报告说 RIG 被用来向受害者投放 Redline 信息窃取恶意软件。

尽管 RIG EK 针对的许多攻击都是针对 Microsoft Edge 早已取代的 Internet Explorer,但该浏览器仍被数百万企业设备使用,这是主要目标。

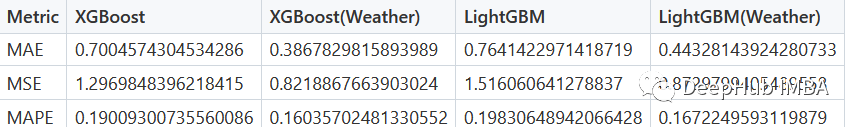

RIG EK 目前针对 207 个国家,平均每天发起 2000 次攻击,目前成功率为 30%。Prodaft 表示,在利用两个新漏洞利用工具包重新出现之前,这一比率为 22%。

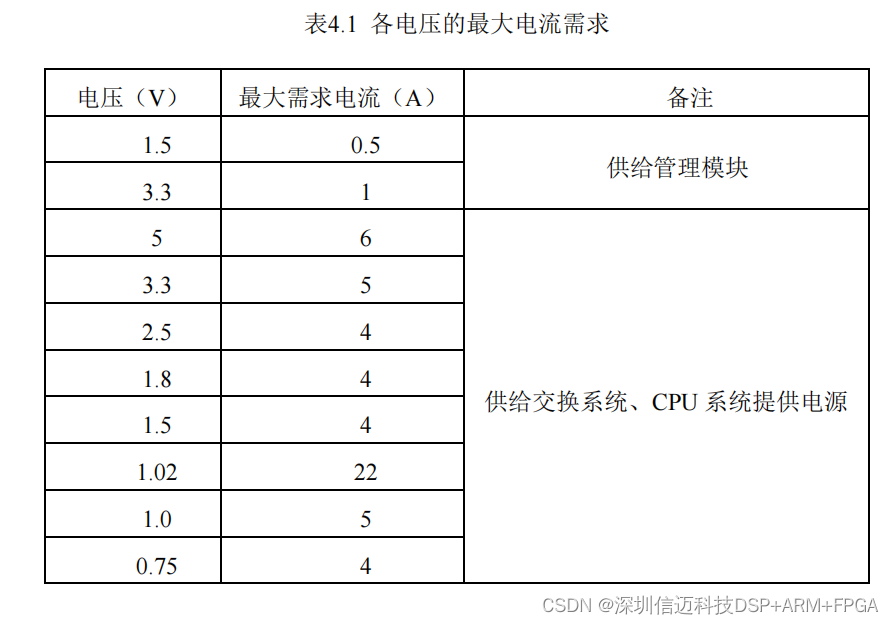

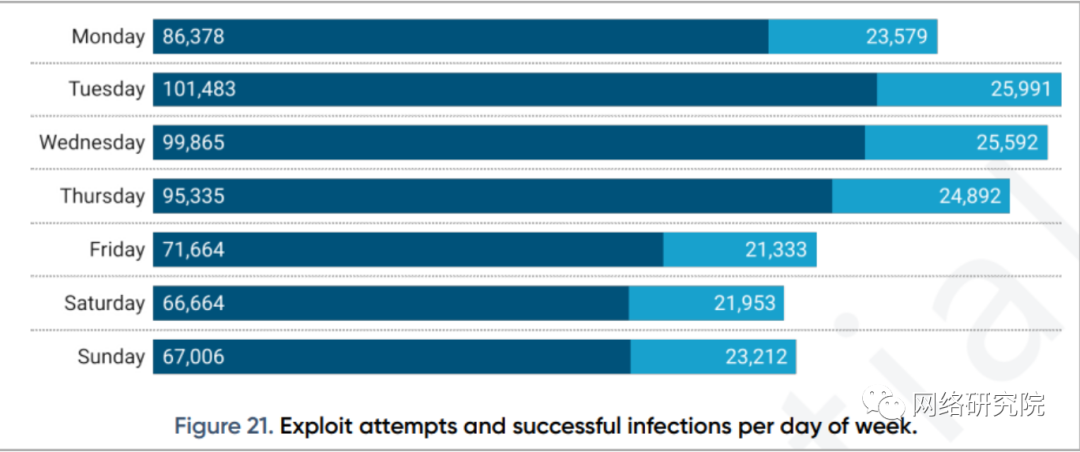

2022 年的感染尝试和成功入侵

正如报告中发布的热图所示,受影响最严重的国家是德国、意大利、法国、俄罗斯、土耳其、沙特阿拉伯、埃及、阿尔及利亚、墨西哥和巴西。然而,全世界都有受害者。

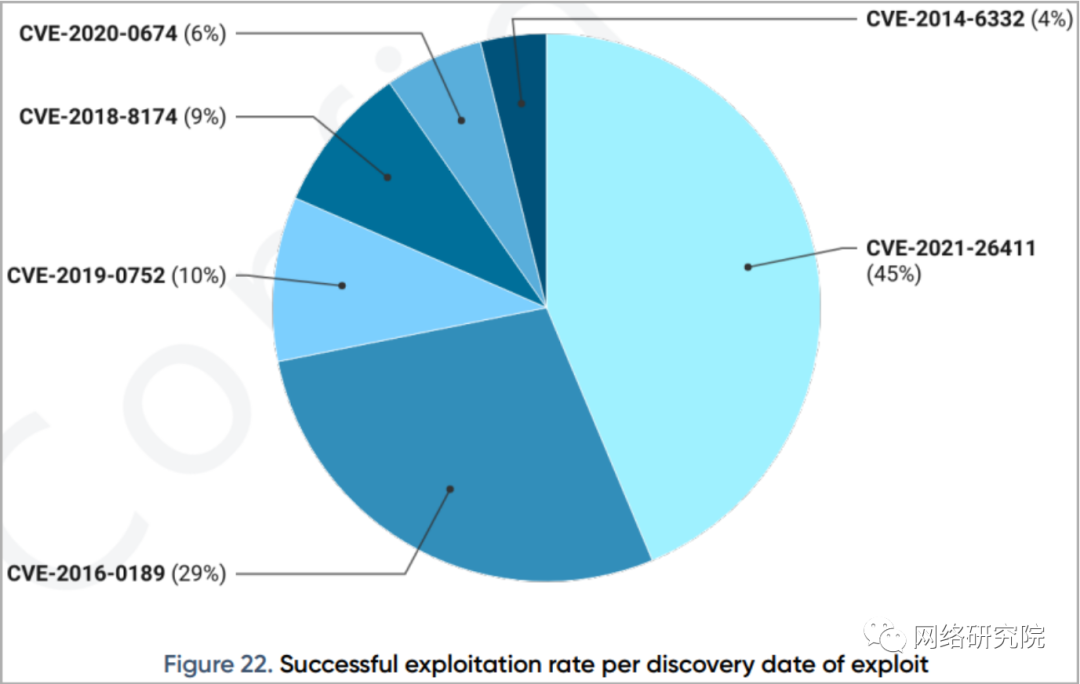

成功率最高的是 CVE-2021-26411,实现了 45% 的成功利用率,其次是 CVE-2016-0189,为 29%,CVE-2019-0752 为 10%。

RIG EK 使用的漏洞及其成功率

CVE-2021-26411 是 Internet Explorer 中的一个高危内存损坏漏洞,Microsoft 于 2021 年 3 月修复了该漏洞,该漏洞是由查看恶意制作的网站触发的。

CVE-2016-0189 和 CVE-2019-0752 漏洞也存在于 Internet Explorer 中,允许在浏览器中远程执行代码。

CISA 于 2022 年 2 月发布了 针对 CVE-2019-0752 的主动利用警报 ,警告系统管理员该漏洞仍在被利用并应用可用的安全更新。

目前RIG EK主要推送信息窃取和初始访问恶意软件,其中Dridex最常见(34%),其次是SmokeLoader(26%)、RaccoonStealer(20%)、Zloader(2.5%)、Truebot(1.8%)和 IcedID (1.4%)。

当前分发的恶意软件类型

当然,RIG EK 传播的恶意软件类型不断变化,具体取决于网络犯罪分子选择使用该服务的类型。

Prodaft 之前还观察了 Redline、RecordBreaker、PureCrypter、Gozi、Royal Ransomware 和 UrSnif 的分布情况。

分发 Dridex 银行木马特别有趣,因为有迹象表明 RIG 运营商已采取行动确保其分发没有问题。

RIG 管理员采取了额外的手动配置步骤来确保恶意软件顺利分发。

考虑到所有这些事实,我们非常有信心地评估 Dridex 恶意软件的开发者与 RIG 的管理员有密切关系。

应该指出的是,Dridex 与一年前的 Entropy 勒索软件攻击有关,因此 RIG EK 漏洞可能导致数据加密事件。

RIG EK 仍然对使用过时软件的个人和组织构成重大威胁,威胁要用可以窃取高度敏感数据的隐秘信息窃取程序感染他们的系统。

但是,RIG EK 对 Internet Explorer 的关注可能会导致该服务很快过时,因为 Microsoft 最终于 2023 年 2 月停用了 Internet Explorer,将用户重定向到 Microsoft Edge。