2月16日研究人员发现,Google搜索结果中含有冒充知名软件的恶意软件下载链接。

研究人员通过测试后表示,攻击者为了增加浏览量,甚至通过在Google搜索结果中购买误导性广告,诱骗受害者下载安装恶意程序。

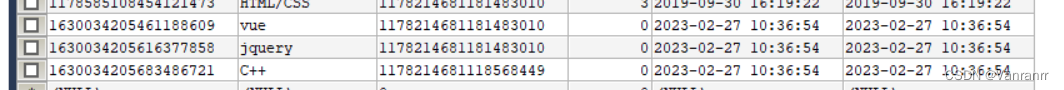

据悉,这些被冒名的软件包括谷歌浏览器、火狐浏览器、Telegram、WhatsApp、LINE、Signal、Skype、Electrum、搜狗拼音输入法、有道词典和WPS Office等常用流行软件。

黑客的目标是中国用户

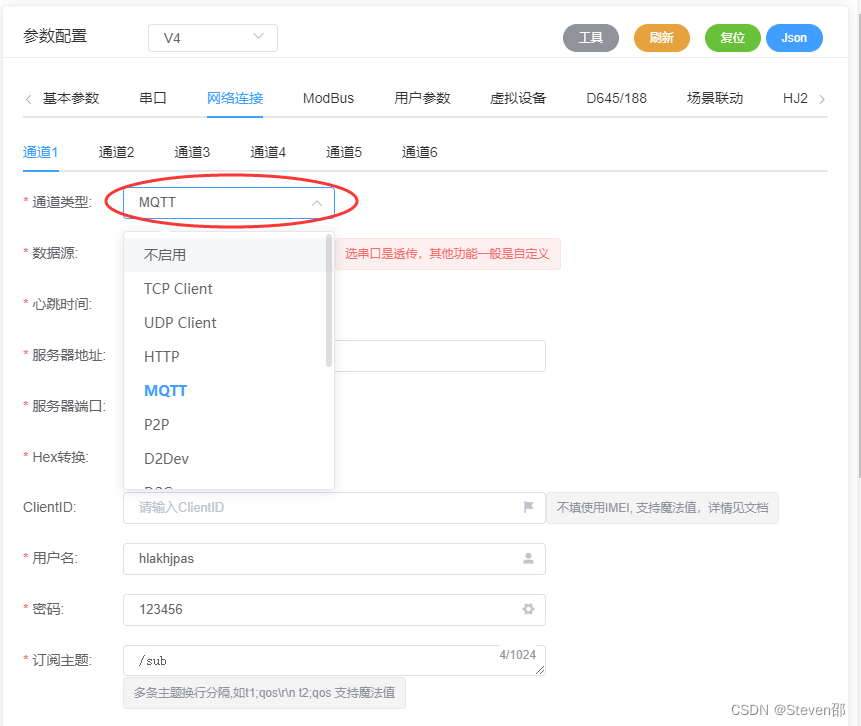

攻击者通过购买谷歌广告位以使其出现在Google搜索结果中靠前位置,将搜索应用程序的用户引导至托管木马安装程序的恶意网站。并且,这些网站大多数使用的是中文,提供软件的是中文版本,这表明攻击者的主要目标是中国用户。

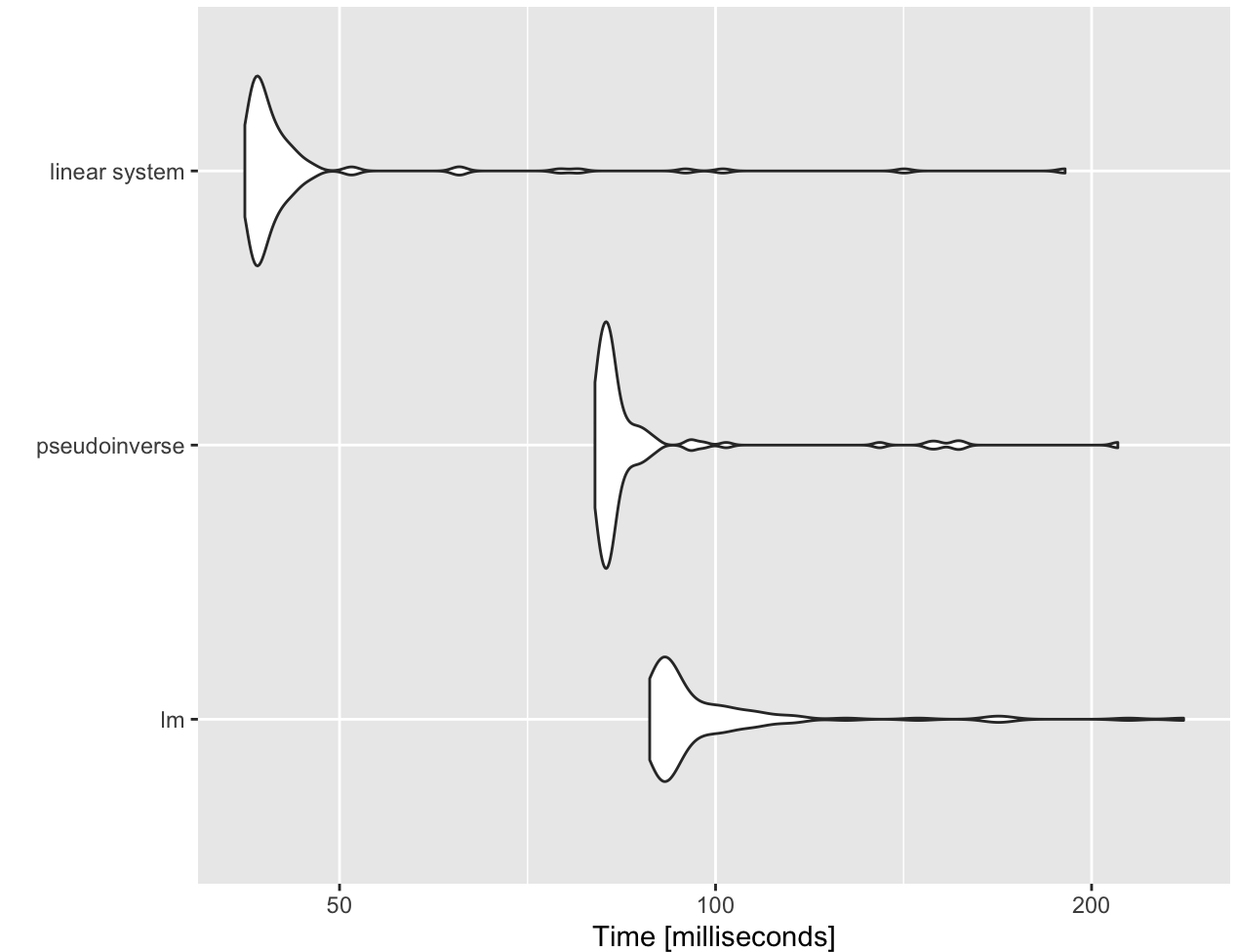

2022年8月至2023年1月期间,根据研究人员检测到黑客攻击的统计分析,大多数攻击针对中国大陆及中国台湾地区。

恶意软件的伪装度较高

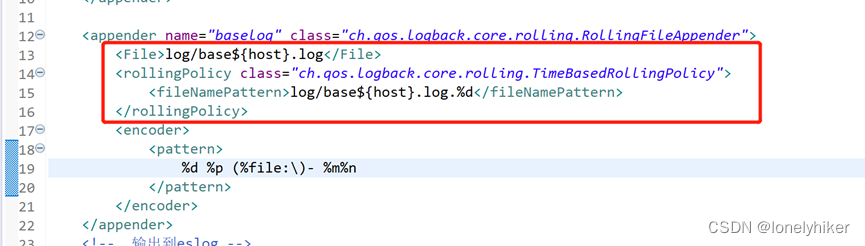

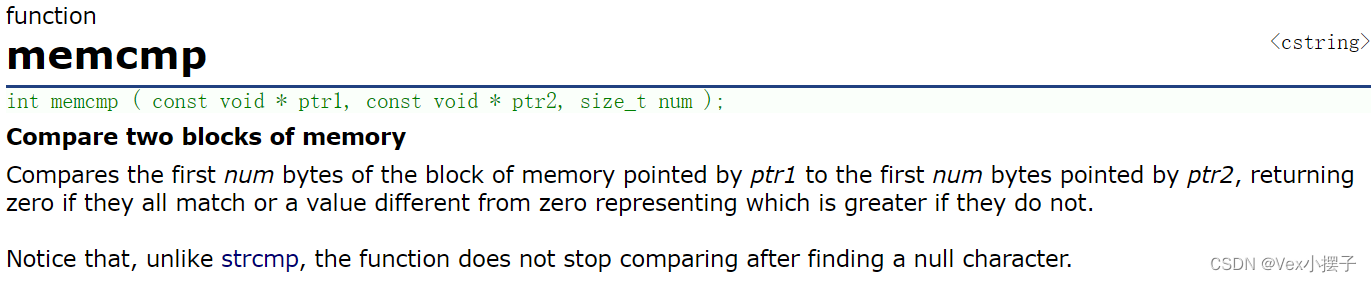

黑客不仅为用户提供所需的软件,还会将FatalRAT恶意软件一同安装。FatalRAT恶意软件是一种远程访问木马,可授予攻击者对受害者计算机的控制权,包括执行任意shell命令、下载运行文件、从网络浏览器窃取数据以及捕获按键输入等。

数据泄露和隐私问题频频发生,数据安全的防守与破坏,可谓是道高一尺,魔高一丈,在过去的几年里,网络威胁在全球范围内呈不断上升的趋势,除了网络攻击外,企业内部的问题也是造成数据安全事件层出不穷的原因之一。

企业如何才能最大限度避免数据安全问题?

一、强化内部安全意识

企业尽快组织员工进行安全意识培训,加强内部管理工作,利用有效的技术手段提升自身防护能力;

1、及时更新系统和软件,尽可能弥补已知漏洞带来的威胁;

2、通过官方渠道或者正规的软件分发渠道下载相关软件;

3、不使用公共网络进行机密数据或隐私信息的操作,如需要发送重要数据时,使用高强度加密对数据处理后发送;

4、定期开展网络安全培训,增强企业内部数据保护意识,不随便向他人提供内部资料,教育员工关键账户(内部邮箱、系统权限)应设置独立密码,不轻信来源不明的短信、邮件和网站,如发现异常应及时向安全部门反映,以避免可能对企业造成的影响。

二、建立有效的技术性保护

建立技术保护体系,对机密且重要的数据加密及备份。同时,企业部署数据安全管控措施,如强制加密、数据防泄露、数据溯源、访问权限管控、离职管控、分级分权管理等技术,有效确保数据的安全性。