文章目录

- 前言

- 一、侦察

- 1.banner信息

- 2.http头检测

- 小结

- 二、枚举

- DNS枚举

- 枚举文件

- 三、漏洞扫描

- 四、漏洞评估

前言

`内容均来自《Web渗透测试实战 基于Metasploit5.0》,包括渗透测试生命周期中的4个部分:

- 侦察

- Web应用枚举

- 漏洞扫描

- 漏洞评估

以对metasplitable 靶场的实操,

一、侦察

1.banner信息

banner就是软件的欢迎信息,就像“Welcome …… Nginx” 类似。可以利用banner收集OS、运行的服务、版本号等。MSF上有许多可用于收集来自不同类型服务(就是不同协议的server)banner的模块,可以使用http_version这个模块检测给定IP上基于HTTP协议运行的服务的版本号和名称

2.http头检测

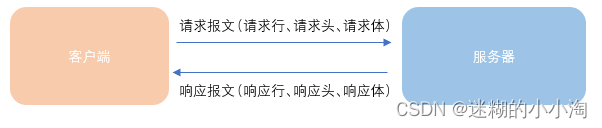

http头就是HTTP协议中的头部字段,http头可以揭示有关应用程序的许多信息,如所使用的技术(你可能经常看到这个X-Powered-by)、内容长度、cookie到期日期、XSS保护等。使用的模块 --> http_header

小结

黑框里的这两个目录里都是用于探测/收集信息的模块文件。关于如何使用Metasploit做更详细的主动/被动信息收集,我详细百度一下会有许多不错的文章分享

二、枚举

枚举,就是我们通常说的“目录扫描”,说白无非就是跑字典来发现更多信息。通过枚举,可以找到以下信息:

- 隐藏的文件或目录

- 备份和配置文件

- 子域和虚拟主机

DNS枚举

使用enum——dns模块从DNS记录下获取有关主机信息

枚举文件

又许多模块帮助我们进行目录/文件扫描

dir_scanner\brute_dirs\prev_dir_name_file\dir_listing\copy_of_file\Backup_file

三、漏洞扫描

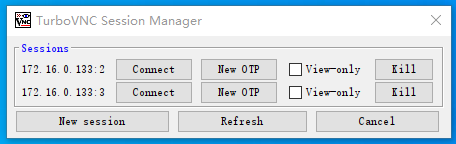

WMAP是一个Web应用程序扫描插件。做为插件加载到MSF框架中,域Metasploit数据库连接。插件就是要提供新的功能,体现为在MSF中增加了一些新的命令供我们调用。

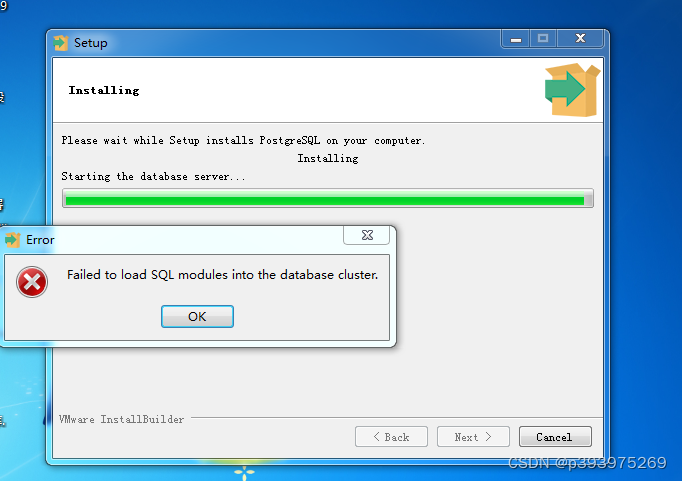

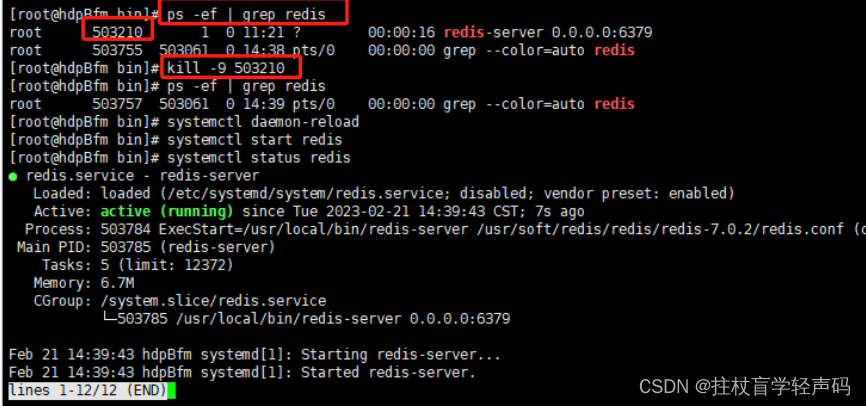

由于要连接数据库,需要在操作系统中启动想用的服务。在Kali中,开发中为我们提供了这个msfdb run命令,一键完成。(要在Linux的shell执行)

进入 MSF 后,输入load wmap加载插件

使用流程为:

wmap_sites -a ip添加站点wmap_targets -d添加目标(添加站点后会有id号),也可使用-t直接添加目标urlwmap_run -e加载默认使用的全部模块,进行扫描

会输出很多信息。这个功能还是蛮鸡肋的,比不上xray这种“时尚的”漏扫工具(POC检测框)。

四、漏洞评估

Nessus是一个很出名的漏扫工具,也可以作为插件集成到Metasploit中。Nessus工具很强大,从软件的体积就可以看出了(doge)。需要自行下载安装。

有了插件的使用经验就很好理解了

load nessus加载插件?查看新增可用命令

![buu [WUSTCTF2020]dp_leaking_1s_very_d@angerous 1](https://img-blog.csdnimg.cn/48eedcdf6abe454f86f03ed063c5d5fd.png)