Bleeping Computer 网站披露,VMware 近期发布了安全更新,以解决 Workspace ONE Assist

解决方案中的三个严重漏洞,分别追踪为 CVE-2022-31685(认证绕过)、CVE-2022-31686 (认证方法失败)和

CVE-2022-31687

(认证控制失败)。据悉,这些漏洞允许远程攻击者绕过身份验证并提升管理员权限。

Workspace ONE Assist 可以提供远程控制、屏幕共享、文件系统管理和远程命令执行,以帮助服务后台和 IT 人员从 Workspace

ONE 控制台实时远程访问设备并排除故障。

未经身份认证的威胁攻击者可以在不需要用户交互进行权限升级的低复杂度攻击中利用这些漏洞。从 VMware 发布的声明来看,一旦具有 Workspace ONE

Assist 网络访问权限的恶意攻击者成功利用这些漏洞,无需对应用程序进行身份验证就可以获得管理访问权限。

** 漏洞现已** ** 修复**

目前,VMware为Windows 已经为客户发布了 Workspace ONE Assist 22.10(89993),对这些漏洞进行了修补。

此外,VMware

还修补了一个反射式跨站脚本(XSS)漏洞(CVE-2022-31688)以及一个会话固定漏洞(CVE-2022-31689),前者允许攻击者在目标用户的窗口中注入

javascript 代码,,后者允许攻击者获得有效会话令牌后进行身份验证。

值得一提的是,Workspace

值得一提的是,Workspace

ONE Assist 22.10 版本修补的所有漏洞都是由 REQON IT-Security的Jasper Westerman、Jan van der

Put、Yanick de Pater 和 Harm Blankers 发现并报告给 VMware 的。

VMware 修复了多个安全漏洞

今年 8 月,VMware 警告管理员要修补 VMware Workspace ONE Access、Identity Manager 和 vRealize

Automation 中另外一个关键身份认证绕过安全漏洞,该漏洞允许未经认证的攻击者获得管理权限。

同年 5 月,Mware 修补了一个几乎相同的关键漏洞,该漏洞是 Innotec Security的Bruno López 在 Workspace ONE

Access、VMware Identity Manager(vIDM)和vRealize Automation

中发现的另一个身份验证绕过漏洞(CVE-222-22972)。

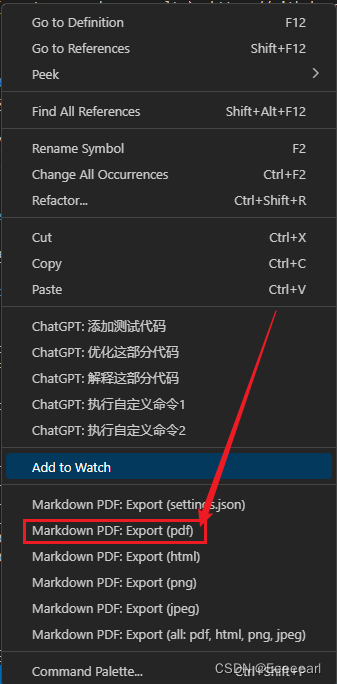

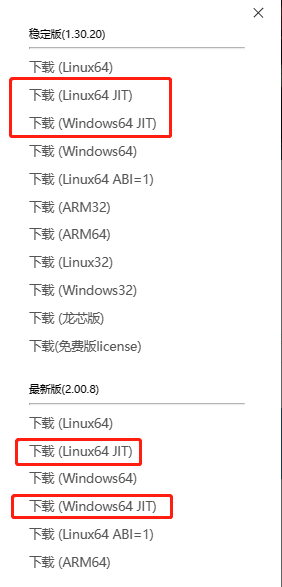

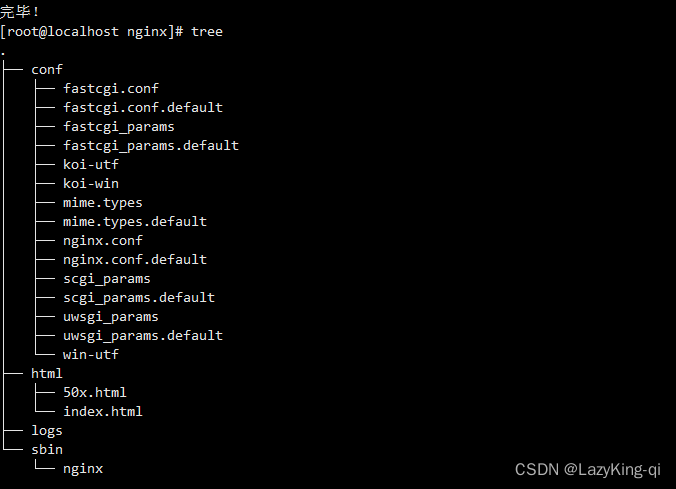

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

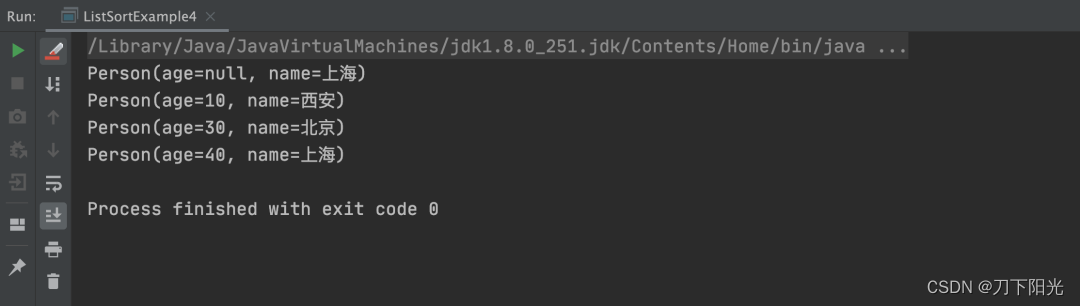

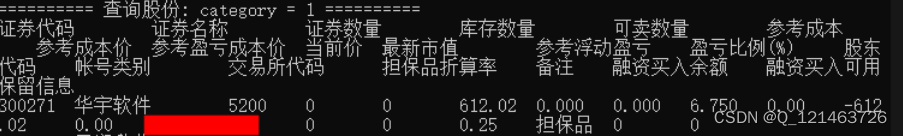

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享