SmartX 趋势分享

SmartX 趋势分享由 SmartX 团队内部分享的权威机构市场报告、全球重要媒体文章精选整理而成。内容涉及现代数据中心相关产业趋势以及金融、医疗、制造等行业全球用户需求与实践前沿洞察。在“零信任实践”系列的第一篇文章中,我们介绍了两种实现零信任的技术路线:ZTNA 和基于身份的分段(Identity-Based Segmentation,也称“微分段”)。本期,我们将分享 Gartner 关于微分段的技术解析,通过分析三种实现方案,为企业提供详实的微分段实践建议。

一、什么是基于身份的分段

基于身份的分段是指将应用程序工作负载的身份应用于安全策略(policy)的执行。它使用基于策略和工作负载身份的防火墙(通常基于软件),或有区别地加密网络通信来隔离数据中心、公有云 IaaS 和容器中的工作负载、应用和进程。工作负载隔离的范围涵盖了私有云和多个公有云 IaaS 提供商。基于身份的分段按照逻辑关系对网络中的工作负载进行划分,并对单个工作负载或一组工作负载应用安全策略。策略可以基于非常精细的设置(不仅仅是 IP 或端口),如标记(tags)、操作系统类型或应用特性。

基于这一技术,用户可为每个工作负载量身定制分布式服务和精细策略。这种策略创建方式可以保护东西向或应用内的通信,限制恶意软件的横向移动,减小攻击面并缩短停留时间。实施后,用户可以更清楚地了解数据中心流量并加强控制。

服务编排、虚拟化、容器化和软件定义网络等技术的成熟已经为开发运营和应用敏捷性铺平了道路。可以看到,软件定义的数据中心在服务的交付速度上大幅提升,因此任何为数据中心设计的新安全措施都应顺应这些发展趋势。基于此,我们认为能够强化并扩展数据中心安全性的基于身份的分段技术应具有以下特点:

- 自动化——解决方案应支持自动识别、创建和模拟策略。部署应可人工进行控制和验证。策略的更新或添加应根据现有流程进行验证,以防止出现任何不合规的情况。同时,自动化对于无中断扩容也具有重要意义。

- 契合环境——规则应基于工作负载的属性和关系,而不是 IP 地址。该技术应将工作负载与多维标签或标记相关联,以实现策略部署的自动化。它应能够收集环境元数据,如进程 ID、进程映射和进程所有者。还应能够处理 CMDB、负载均衡器、防火墙、公有云标记和编排平台等各类第三方来源的数据。一些解决方案还会创建基于身份的标记,以进一步强化基于身份的分段中的“默认拒绝”原则。

- 智能化——该技术应具有流量感知能力。它需要利用 AI/ML 算法不间断地发现新的、正在迁移和不断变化的工作负载以及这些工作负载之间的通信模式。它应该能够推荐工作流分组和适当的策略,并以可视化的方式展现通信流程。

- 精细化——该解决方案应能提供单个工作负载级别(裸机、虚拟机和容器)的安全保障。许多无代理解决方案都为物联网、资料采集与监视系统(SCADA)和无服务器工作负载提供支持,因此应考虑将这类解决方案应用于更多使用场景。

- 灵活性——安全策略应能在混合环境中实现集中管理。策略应与工作负载相绑定,并且能够伴随工作负载进行跨数据中心和云端的移动、变更或迁移。该工具的覆盖范围还应足够广,能够涵盖异构数据中心。可以说,灵活性是基于身份的分段技术的一个核心原则。

- 集成化——该工具应支持与企业网络防火墙(包括第三方防火墙管理工具)等第三方安全产品进行集成。该工具应具有利用其他安全产品的 API 检索或推送数据以提升整体效力的能力。

理论上讲,精细的分段也可以通过部署更多的防火墙来实现。但这种方案成本高昂并会产生大量运行开销,因此无法大规模运用。目前市场上有多种不同的基于身份分段的解决方案,他们的区别在于部署模式。由于许多方法都可以实现基于身份的分段,企业安全和风险管理主管应选择与其数据中心环境相关度最高的解决方案。下面我们将针对一些常见的部署方式展开讨论。

二、三种基于身份的分段方案

1.基于代理的解决方案

基于代理的解决方案会在终端上使用软件代理。通过监测并分析流入和流出主机的流量,终端代理能够确定适当的精细策略并了解应用状况。此时,终端代理会基于从大量流量中过滤出的少数相关流量制定策略建议、提请验证。基于代理的解决方案通常利用 Windows 筛选平台(WFP)来启用操作系统内置的防火墙或作为代理软件组成部分的专有防火墙。WFP 在 OSI 第 3 层 / 第 4 层筛选流量,从 WFP 收集的进程数据用于制作应用内通信图并制定策略决策。

成熟的工作负载部署流程能够让企业在使用基于代理的解决方案时更加轻松。基于代理的方案适用于对保护措施的灵活性要求较高的场景,如保护措施需要跟随工作负载跨环境移动。使用轻量级代理的解决方案只能提供基于身份的分段能力。而一些供应商还会提供更多功能,如文件完整性监控(FIM)、欺骗能力或终端检测和响应(EDR)能力。

2.基于网络的解决方案

软件定义网络(SDN)技术将所有网络硬件虚拟化,并以软件形式对其进行集中控制。它将各交换机和路由器的流量管理作业交由一个集中化软件进行处理,后者为网络设备提供基于策略的自动化能力。为了支持基于身份的分段,一些供应商将一些相似的概念扩展用于监测工作负载通信(对第 4-7 层使用有状态数据包检查),以了解应用行为和模式并创建应用感知策略。

(1)基于可编程结构

一些供应商为其网络结构提供专用交换机和路由器,该结构可通过高可用性控制器进行编程。这些网络控制器发布的 API 可实现网络可编程性。网络可编程性功能包括插入安全服务、链接服务、对工作负载迁移的支持,以及集成式软硬件管理可视化:

- 网络设备供应商的控制器控制着底层网络硬件的操作系统,对物理交换机进行集中控制。集中式控制器用于定义安全策略和链入生态系统合作伙伴产品,如第三方防火墙或用于第 4-7 层检查的网络入侵防御系统(NIPS)。

- 第三方控制器使用了执行点(软件形式)。执行点在虚拟或物理交换机层面放置,用于拦截流量并对网络流量进行第 2 级至第 7 级处理。这些控制器可以可视化呈现并分析所有通过可编程网络结构的应用流量。这种 DPI 和应用流程映射让它们可以为工作负载提供应用感知查看、微分段、威胁检测和隔离能力。

(2)基于网络覆盖层

覆盖层是通过 IP 封装第 2 层流量,在物理基础设施上叠加出来的虚拟网络。它们大多是采用 VXLAN 封装协议的软件解决方案。所有东西向流量都通过覆盖层进行深度数据包检查。软件在底层硬件或虚拟机监控程序上运行,并使用 API 或 VTEP 接口创建覆盖层。这些覆盖层成为所有主机流量的默认路由,并且这些流量可以接受检查。这些解决方案通常使用专有防火墙,并具有链入基于网络的行为控制或蜜罐等第三方网络控制的潜力。基于覆盖层的解决方案非常适合需要防护攻击和大范围覆盖的使用场景。它可以覆盖到数据中心或公有云中的虚拟化工作负载,以及物理服务器、物联网、OT 和资料采集与监视系统。

3.基于 Hypervisor 的解决方案

一些 hypervisor 供应商在其软件定义网络模型中提供基于身份分段的支持。此类产品将网络和安全服务从硬件中抽象出来,然后以虚拟机为单位提供服务。他们将网络和安全功能嵌入 hypervisor 层,从而显著拉近这些服务与虚拟机操作系统的距离(vNIC 级别)。这些供应商提供的是主机层面的分布式防火墙(第 4-7 层)控制。

4.混合架构

一些供应商提供具有多种架构模式的解决方案。例如,采用基于 SDN 方式的供应商也提供基于代理的解决方案,而基于代理的解决方案供应商也为应对系统无法运行代理的情况做好了准备。这一趋势的产生是因为用户需要一个能支持混合数据中心、克服单一形式缺点的统一方案。

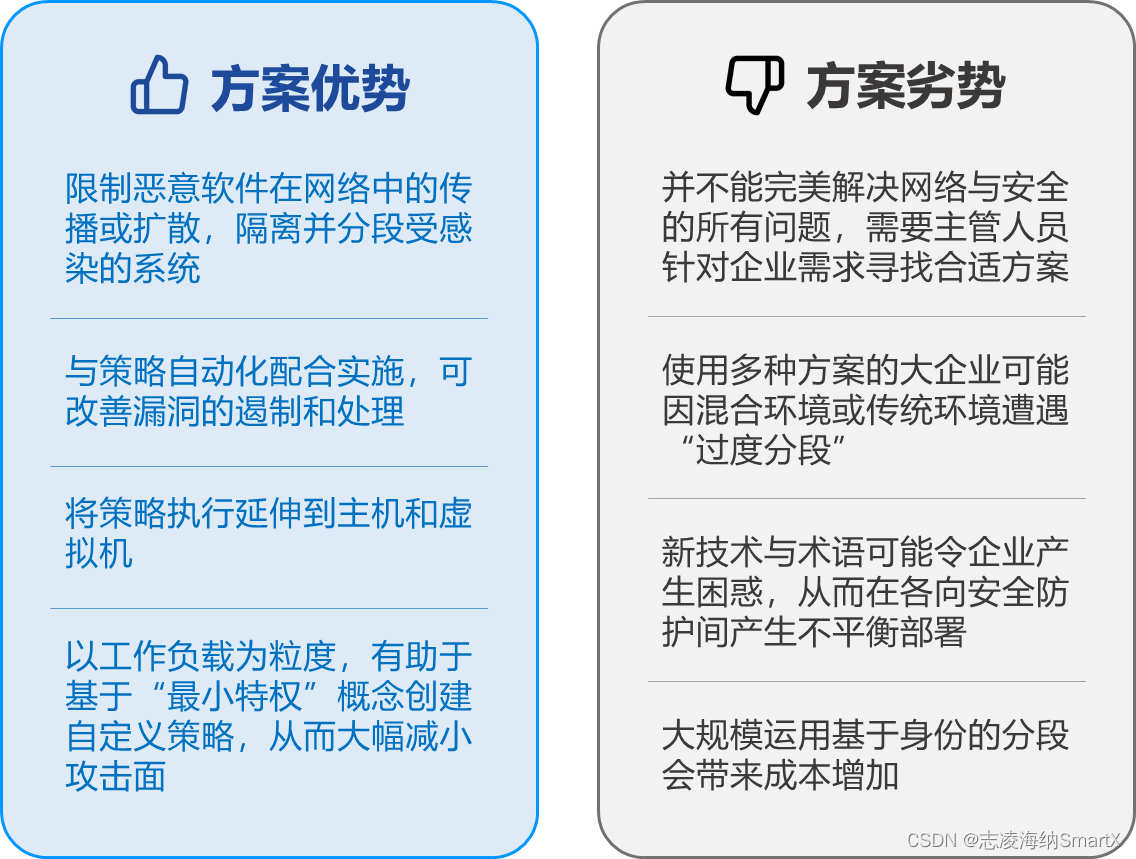

三、技术优势与局限性分析

四、场景与用例

1.安全开发运营

基于身份的分段产品具有丰富的 API 集成能力,能让开发人员在以开发运营为中心的环境中使用自己的工具链配置筛选器和规则。例如,安全团队可以定义一个“PCI”标记和一个“生产”环境标记。当开发团队通过自动化 CI/CD 管道部署其应用时,可以与基于身份的分段 API 集成,从而用这两个标记来标记工作负载。代码在部署时会自动继承这些标记所定义的策略,无需协调防火墙规则变更。由此取得的效果是,新部署的工作负载只能与生产环境中其他带有 PCI 标记的工作负载通信。尽管这一功能的深度因供应商而异,但如果实施开发运营的企业旨在实现安全开发运营的自动化,就必须评估与该使用场景相关的功能深度。

2.云安全

基于身份的分段提供对云工作负载(包括容器和 Kubernetes)的支持。这有助于将工作负载迁移到云端,并且使用应用控制器透明地映射类似的安全规则。例如,Kubernetes 使用内部 NAT 为在其管理环境内运行的各工作负载单独分配临时 IP 地址,因此无法应用基于 IP 的规则来对应用进行分段。集成式基于身份分段产品可以在 Kubernetes 内部运行,在内部对工作负载进行分段,无需依赖基于 IP 地址的规则。

3.零信任

基于身份的分段是一种实用的零信任架构实现方法。它从工作负载的身份入手,并采用默认拒绝方式处理工作负载通信。但安全主管必须先了解工作负载和通信流量状况,以确定在什么情况下采用全部拒绝和基于身份的方法最有利。100% 零信任目标可能永远无法实现,但安全主管可以利用基于身份的分段产品向着改善最小特权访问的目标努力,不再依赖以 IP 地址作为唯一的信任来源。

五、用户建议

- 企业应采用基于身份的分段技术对东西向流量进行细粒度的监控管理,从而减小受攻击面并防止威胁的横向扩散。

- 企业应利用基于工作负载的规则进行细粒度分段,即通过身份、标签(tags)、标记(labels)和特性分段。企业购置的基于身份的分段产品应可实现工作负载通信可视化,并使用 AI/ML 来模拟并辅助策略决策。

- 使用一种或多种基于代理、基于网络和/或基于 hypervisor 的方案。该方案应能同时为工作负载所在位置(本地、混合和 IaaS)和工作负载运行环境(VM 和容器)提供基于身份的分段服务。

- 通过采用基于身份的分段技术,增强云环境安全,实现应用安全管理自动化,实践零信任,从而提升网络安全整体水平。

为了更好地支持企业使用并管理微分段技术,SmartX 超融合软件 SMTX OS 通过 Everoute 网络与安全软件提供基于 hypervisor 的解决方案。通过零信任模型下的网络隔离技术,Everoute 为每个 APP/VM 提供独立的分段,为业务提供更加灵活精细的网络安全保障。

值得一提的是,Gartner 在上文中针对微分段产品提出的产品特性,Everoute 几乎全部具备:

- 精细化:支持使用标签为虚拟机分组设定网络安全策略,与虚拟化平台联动,统一管理。

- 自动化:对虚拟机无任何插件依赖要求,业务地址自动发现;可根据虚拟机标签自动适配安全规则;安全规则可自动分发到集群内每个节点,无需人工维护。

- 可扩展性:采用分布式防火墙架构,策略执行与数据包处理分散在每个服务器节点上,无性能瓶颈,具备横向扩展性。

- 灵活性:可通过 CloudTower 管理平台进行跨集群、跨数据中心统一管理网络安全策略。

- 高可用性:多控制器实例组成高可用集群,无单点故障;控制平面故障不影响网络数据转发。

- 兼容性:无任何物理网络依赖,支持任意网络架构;支持多种架构平台混合部署,包括 x86、Hygon、ARM 等。

![[附源码]java毕业设计学生档案管理系统论文](https://img-blog.csdnimg.cn/42ea0a00da824fda99ca7741f084ce8d.png)