前言:

本文基于github上的upload-labs,PHP study以及bp抓包软件进行操作。

一,靶场搭建。

靶场链接

1,下载zip文件到PHP study下的www文件夹内,并解压。

2,创建网站。

2,创建网站。

此处php版本应选择较老版本,否则可能报错。

此处php版本应选择较老版本,否则可能报错。

3,查看网站。

创建成功。

二,攻击测试。

1,pass-1。

直接上传上一篇文章所写,哥斯拉生成的木马,可以看到上传失败,通过回显可以看到允许的文件类型。

右键检查可知:

本关直接在前端javascript进行了限制,此处仅需编辑页面源码:将其删除,就可以上传任意文件。

本关直接在前端javascript进行了限制,此处仅需编辑页面源码:将其删除,就可以上传任意文件。

上传成功。

上传成功。

然后按F12或右键复制图片地址,打开网页链接,找到上传的文件地址。

访问成功,使用哥斯拉连接测试。

访问成功,使用哥斯拉连接测试。

测试链接成功。

测试链接成功。

2,pass-2。

第二关在前端没有校验,猜测为后端校验。

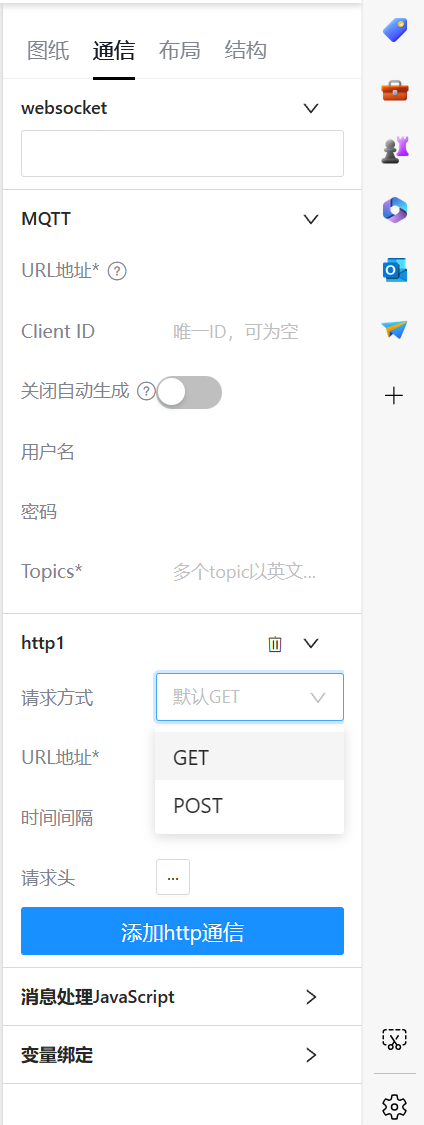

启动burp进行抓包。

先上传一个正常的png文件进行测试。

长传成功,并被解析。

长传成功,并被解析。

上传恶意文件进行测试。

上传失败,查看抓包内容。

上传失败,查看抓包内容。

与正常上传的文件的文件头进行对比可知:

与正常上传的文件的文件头进行对比可知:

直接将红框内容修改为两者一致。

上传成功。

链接成功。

链接成功。

![[MIT6.5840]Lab3A leader election](https://i-blog.csdnimg.cn/direct/fa0ed7e4288644688d14ddbdeda702ed.png)