- 攻击树方法可以被Red Team用来进行渗透测试,同时也可以被Blue Team用来研究防御机制。攻击树的优点:能够采取专家头脑风暴法,并且将这些意见融合到攻击树之中去;能够进行费效分析或者概率分析;能够建模非常复杂的攻击场景。攻击树的缺点:由于树结构的内在限制,攻击树不能用来建模多重尝试攻击、时间依赖及访问控制等场景;不能用来建模循环事件;对于现实中的大规模网络,攻击树方法处理起来会特别复杂

- NIST于1999年10月25日采用三重DES(TDEA)作为过渡期间的国家标准,以增强DES的安全性,并开始征集AES算法,其中,TDEA算法的工作机制是采用DES对明文进行“加密->解密->加密”操作,即对DES加密后的密文进行解密在加密,而解密则相反,TDEA的加密过程:P->DES Ek1->DES Dk2->DES Ek3->O

TDEA的解密过程:P->DES Dk1->DES Ek2->DES Ek3->O

- CA提供数字证书的申请、审核、签发、查询、发布以及证书吊销等生命周期的管理服务。RA是证书登记权威机构,辅助CA完成大部分的证书处理功能

- SSH基于公钥的安全应用协议,由SSH传输层协议、SSH用户认证协议和SSH连接协议三个子协议组成,各协议分工合作,实现加密认证、完整性检查等多重安全服务

- PGP是一种加密软件,应用了多种密码技术,其中密钥管理算法选用RSA、数据加密算法IDEA、完整性检测和数字签名算法,采用了MD5和RSA以及随机数生成器,PGP将这些密码技术有机集成在一起利用对称和非对称加密算法的各自优点,实现了一个比较完善的密码系统

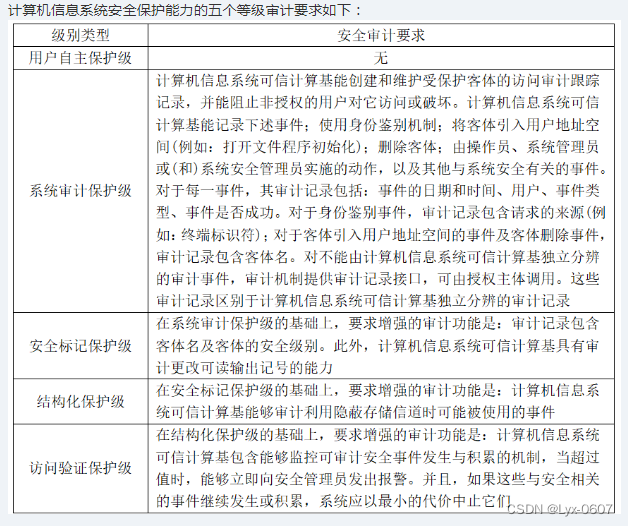

- 定级对象的安全保护等级分为个,第一级(自主保护级)、第二级(系统保护审计级)、第三级(安全标记保护级)、第四级(结构化保护级)、第五级(访问验证保护级)

- 保护(Protect)是指制定和实施合适的安全措施,确保能提供关键基础设施服务,类型包括:访问控制、意识和培训、数据安全、信息保护流程和规程、维护、保护技术等

- Kerberos系统涉及四个基本实体:Kerberos客户机(用户用来访问服务器设备)、AS认证服务器(识别用户身份并提供TGS会话密钥)、TGS票据发放服务器(为申请服务的用户授予票据Ticket)、应用服务器(为用户提供服务的设备或系统)、其中,通常将AS和TGS统称为KDC。票据是用于安全的传递用户身份所需要的信息的集合,主要包括客户方Principal、目的服务方Principal、客户方IP地址、时间戳(分发该Ticket的时间)、Ticket的生存期,以及会话密钥等内容

- 基于行的自主访问控制方法是在每个主体上都附加一个该主体可访问的客体的明细表,根据表中信息的不同又可分为三种形式,即能力表、前缀表和口令

- 基于列的自主访问控制机制是在每个客体上都附加一个可访问他主体的明细表,它有两种形式,即保护位和访问控制表

- 实现网络地址转换的方式主要有静态NAT、NAT池和端口NAT(PAT)三种类型。其中静态NAT设置起来最为简单,内部网络中的每个主机都能被永久映射成外部网络中的某个合法地址集,采用动态分配的方法映射到内部网络。PAT则是把内部地址映射到外部网络的一个IP地址的不同端口上

- VPN技术安全服务:保密性服务(防止传输的信息被监听)、完整性服务(防止传输的信息被修改)、认证服务(提供用户和设备的访问认证,防止非法接入)

- 网络层VPN实现方式有路由过滤、隧道技术;

- IPSec的功能划分为认证头AH、封装安全载荷ESP、密钥交换IKE

- AH用于数据完整性和数据认证

- ESP提供数据包和机密性服务,包括完整性和数据源认证

- SSL:包含握手协议(用于鉴别和安全参数协商)、密码规格变更协议(用于通知安全参数的变更)、报警协议(用于关闭通知和对错误进行报警)和记录层协议(用于传输数据的分段、压缩及解压缩、加密及解密、完整性校验等)

- 国家密码局颁布了《IPSec VPN技术规范》和《SSL VPN技术规范》。其中IPSec VPN产品的主要功能要求包括:随机数生成、密钥协商、安全报文封装、NAT穿越、身份鉴别

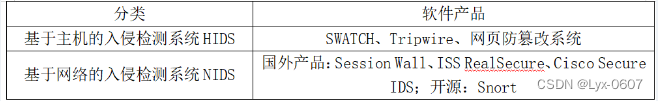

- 在CIDF模型中,入侵检测系统由事件产生器、事件分析器、响应单元和事件数据库4个部分构成。事件产生器从整个计算环境之中获得事件,并向系统的其他部分提供事件;事件分析器分析所得到的数据,并产生分析结果;响应单元对分析结果做出反应,如切断网络连接,改变文件属性、简单报警等应急响应;事件数据库存放各种中间和最终数据,数据存放的形式既可以是复杂的数据库,也可以是简单的文本文件

- 基于规则的误用检测方法是将攻击行为或入侵模式表示成一种规则,只要符合规则就认定它是一种入侵行为。这种方法的优点是,检测起来方便,但是也存在缺点,既检测受到规则库限制,无法发起新的攻击,并且容易受到干扰。目前大部分IDS采用这种方法

- Snort是典型的基于规则的误用检测方法的应用实例

- Snort规则由两部分组成,即规则头和规则选项。规则头包含规则操作、协议、源地址和目的IP地址及网络掩码、源端口和目的端口号信息。规则选项包含报警信息、被检查网络包的部分信息及规则应采取的工作

- 网闸:使用一个具有控制功能的开关读写存储设备,通过开关的设置来连接或切断两个独立主机系统的数据交换

- Windows日志有三种类型:系统日志、应用程序日志和安全日志,他们对应的文件名为Sysevent.evt、Appevent.evt和Secevent.evt。安全日志记录与安全相关的事件,只有系统管理员才可以访问

- 网络审计数据涉及系统整体的安全性和用户隐私,为保护审计数据的安全,通常的安全技术措施包括:系统用户分权管理、审计数据强制访问、审计数据加密、审计数据隐私保护、审计数据安全性保护等

- 网络入侵检测是网络安全审计引用场景类型之一,对网络设备、安全设备、应用系统的日志信息进行实时收集和分析,可检测发现黑客入侵、扫描渗透、暴力破解、网络蠕虫、非法访问、非法外联和DDos攻击。

- 系统漏洞可通过漏洞扫描设备扫描发现,并不能通过网络入侵检测发现

- 非技术性安全漏洞:这方面的漏洞来自制度、管理流程、人员、组织结构等包括网络安全责任主体不明确、网络安全策略不完备、网络安全操作技能不足、网络安全监督缺失、网络安全特权控制不完备

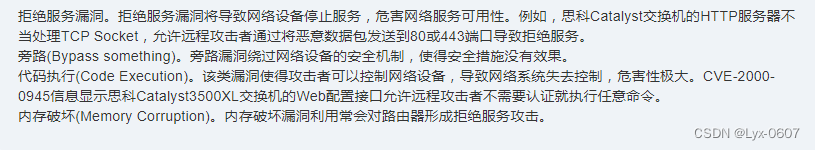

- 技术性安全漏洞:这方面的漏洞来源有设计错误、输入验证错误、缓冲区溢出、意外情况处置错误、访问验证错误、配置错误、竞争条件、环境错误等

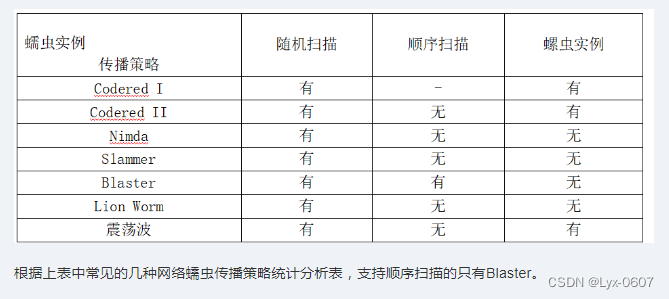

- 网络蠕虫是一种具有自我复制和传播能力、可独立自动运行的恶意程序,属于主动传播。

- 属于被动传播的有计算机病毒、特洛伊木马、逻辑炸弹、细菌、恶意脚本、恶意ActiveX控件、间谍软件等

- 由于html文件无法嵌入二进制执行代码,且是文本格式,不易隐藏代码,所以无法感染

- 僵尸网络是指攻击者利用手段将僵尸程序植入到目标计算机上,进而操纵受害机执行恶意活动的网络

- 隐私保护的常见技术有抑制、泛化、置换、扰动、裁剪等

- 泛化:通过降低数据精度实现数据匿名化

- 电子证据必须是可信、准确、完整、符合法律法规的,同时电子证据和传统证据不同,具有高科技性(指电子证据的产生、存储和运输都必须借助于计算机技术、存储技术、网络技术,离开了相应设备,电子证据就无法保存和传输)、无形性(电子证据肉眼不能直接可见的,必须借助适当的工具)、易破坏等特点

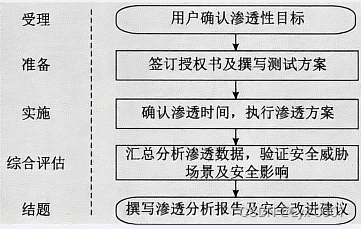

- 在网络安全测评的实施方式中,安全功能检测,依据网络信息系统的安全目标和设计要求,对信息系统的安全功能实现状况进行评估,检查安全功能是否满足目标和设计要求。安全功能符合性检测的主要依据有《信息安全技术信息系统等级保护安全设计技术要求》(GB/T25070-2019)、《信息安全技术信息系统通用安全技术要求》(GB/T20271-2016)、网络信息安全最佳时间、网络信息系统项目安全需求说明书等

- 日志文件绝大多数是纯文本文件,每一行就是一个消息。每个消息都由四个域的固定格式组成。时间标签:表中消息发出的日期和时间。主机名:表示生成消息的计算机的名字。生成消息的子系统的名字:可以是“Kernel”,表示消息来自内核;或者是进程的名字,表示发出消息的进程的名字,在方括号里的进程的PID。消息:既消息的内容

- 为避免攻击者利用Read-only SNMP或Read/Write SNMP对网络设备进行危害操作,网络设备提供了SNMP访问安全控制措施,包括SNMP访问认真、限制SNMP访问的IP地址、关闭SNMP访问