目录

一.CE是干什么的?

二.怎么获得?

三.训练教程

步骤 1: 加载进程

步骤 2: 精确值扫描

步骤 3: 未知的初始值

步骤 4: 浮点数

步骤 5: 代码查找

步骤 6: 指针

步骤 7: 代码注入

步骤 8: 多级指针

提示:这篇文章不是一天写完的,所以也不要指望一天就能看完并理解。

一.CE是干什么的?

引用下百度百科:

Cheat Engine是一款专注于游戏的修改器。它可以用来扫描游戏中的内存,并允许修改它们。它还附带了调试器、反汇编器、汇编器、变速器、作弊器生成、Direct3D操作工具、系统检查工具等。

二.怎么获得?

官方下载地址:

1. Cheat Engine

2. https://www.cheatengine.org/download/ch_cn.zip

第2个链接是中文语言包,这个语言包是6.7版本的,但是CE现在最新版是7.4的。把这个压缩包解压到CE安装目录的languages文件下,然后找到该目录的language.ini文件,修改如下:

PreferedLanguage=ch_cn

如果实在看不惯这个6.7,也可以在解压后的ch_cn文件下面,找到文件cheatengine-x86_64.po,用记事本打开,搜索字符“6.7”,然后修改成7.4。

修改后:

#: mainunit2.cename

msgctxt "mainunit2.cename"

msgid "Cheat Engine 7.4"

msgstr "Cheat Engine 7.4"

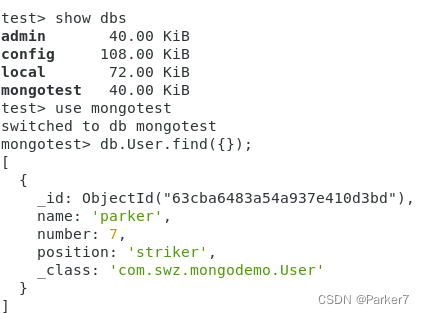

也可以在CE界面的“编辑”菜单下点击“设置”,然后选择语言:

三.训练教程

Cheat Engine做得非常人性化的地方就是,自带教程,这个教程会一步一步的教你如何操作,不是那种纯理论的说教,这点做得很好,非常值得推崇。

Cheat Engine 训练教程 (v3.3)一共有很多个步骤,由浅入深,层层推进。它将尝试讲解在游戏中作弊的一些基本知识,并帮助你熟悉 Cheat Engine 的使用方法。

步骤 1: 加载进程

打开训练教程,如图:

也可以直接在CE安装目录下,找到文件Tutorial-x86_64.exe并打开。

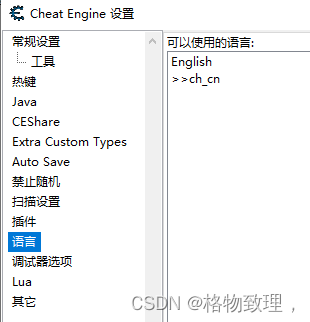

然后,点击"选择进程"图标按钮(左上角那个带有电脑的图标),当进程列表窗口打开后找到这个训练程序,进程名是"Tutorial-x86_64.exe"(我电脑操作系统是64位的,如果操作系统是32位的,就打开Tutorial-i386.exe)。

然后就可以进入第二步,正式开始训练了。

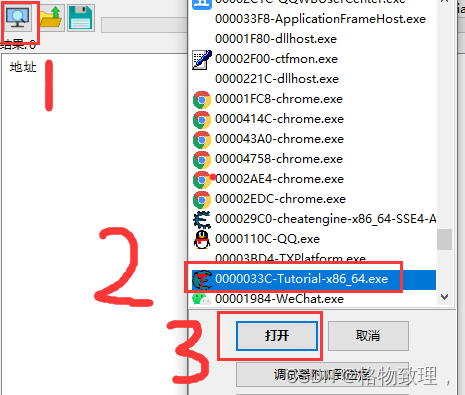

步骤 2: 精确值扫描

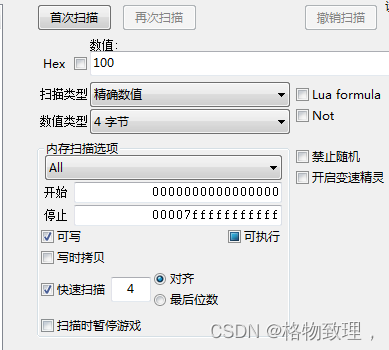

在CE里面,设置如下:

上图的意思就是,精确扫描,在内存中值为100的数据。由于大多数WINDOWS应用程序都使用 4 字节存放数据,所以数值类型一般都选4字节,小数除外。

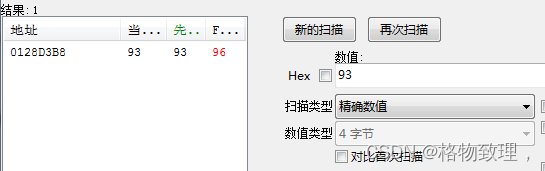

首次扫描时,内存中值为100的数据会比较多,点击“打我”,健康值减少,比如减少到98,那么在CE中输入扫描值98,然后点击“再次扫描”,直到结果里面只剩一条数据时:

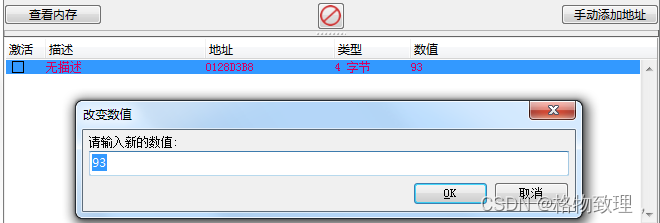

然后双击这个地址,就会在下方的地址列表中,出现这条数据的详细信息,再双击93这个值,把它修改成1000,“下一步”按钮就被点亮了:

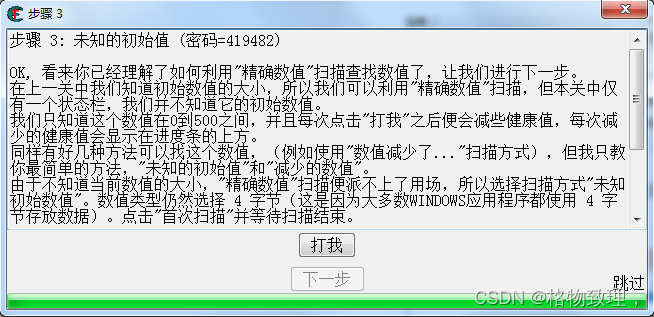

步骤 3: 未知的初始值

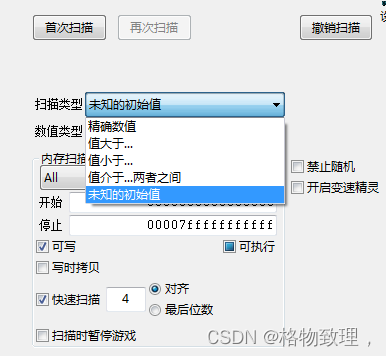

如果不知道要查找的值是多少(比如上图的血条),就不能采用精确查找的方式,而是选择“未知的初始值”:

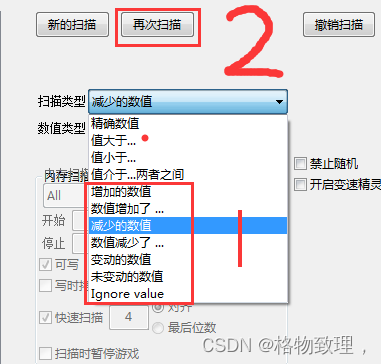

然后点击“首次扫描”,这次扫描会把内存中所有的值都扫出来(因为值是未知的)。关键就在于第二步,点击“打我”以后,“血条”就会变短(值减小)。这个时候把扫描类型变为"减少的数值",然后再次扫描。

注意上面1中红框的部分,只有首次扫描选择“未知的初始值”才会出现。

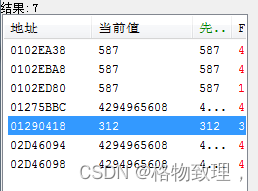

然后不断的点击“打我”,不断的再次扫描,最后只剩下几条数据:

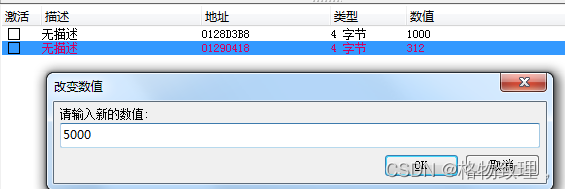

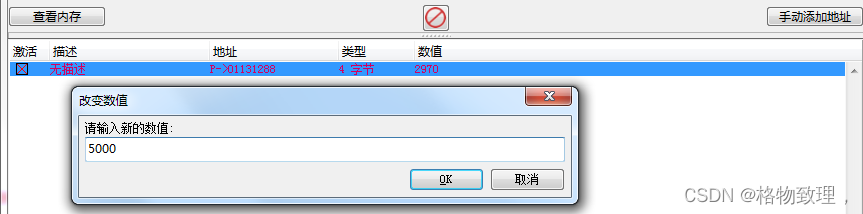

因为步骤3提示里面已经说了,这个健康值的范围在0-500之间,所以这个值应该就是上面选中的这条数据。然后把这个值改为5000就可以进入下一步了。

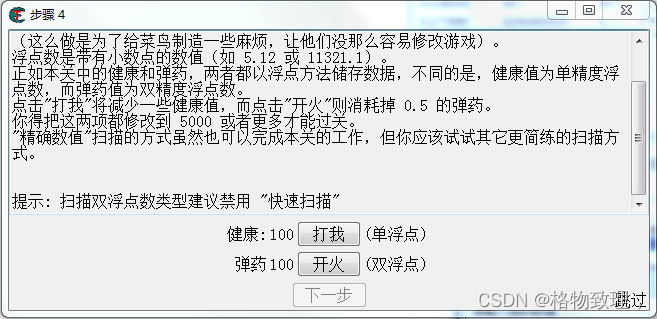

步骤 4: 浮点数

浮点数就是针对数据为小数的情况,下面有条提示:

提示: 扫描双浮点数类型建议禁用 "快速扫描"

也就是在扫描小数的时候,最好是不勾选“快速扫描”:

其实大多数时候,这个选项勾起也没有影响。然后把这个值改为5000,第二个值“弹药”也是类似的,只是把数值类型改为“双浮点数”,快速扫描不勾选。

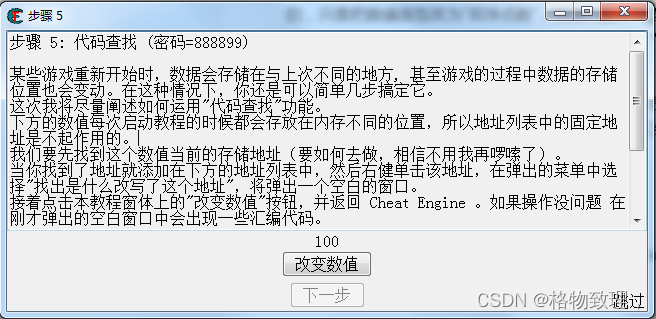

步骤 5: 代码查找

这个步骤的作用是找出修改数据的代码,直接修改汇编代码,来锁定数据(类似于无敌状态)。

做法如下:

1.找到数据的内存地址;

2.右键选择“找出是什么改写了这个地址”

此时会弹出一个对话框,如:

、

、

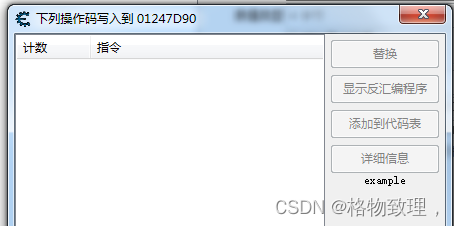

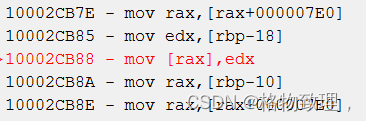

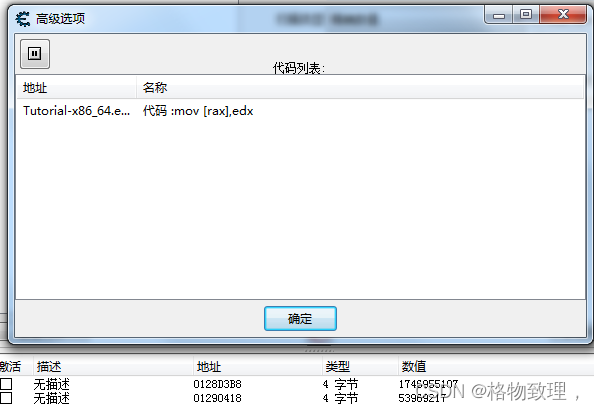

再次点击按钮“改变数值”,修改数据的汇编代码就出现了:

点击详细信息,修改代码如下:

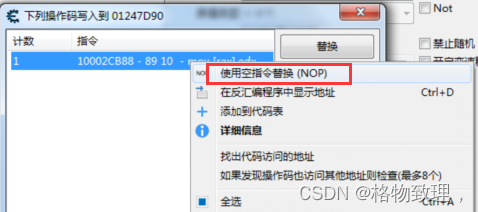

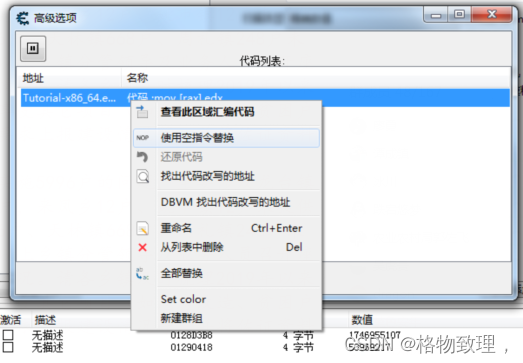

把这行代码替换成什么都不干的空指令,直接右键选择“使用空指令替换”:

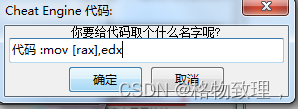

会弹个框出来:

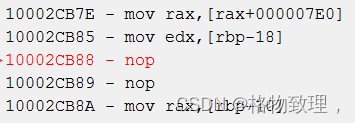

直接点击确定,代码就修改完成了:

可以看出,用了两条nop来替换,是因为一条nop指令只占一字节,而上面的“mov [rax],edx”占了两个字节的地址,所以需要两条,它的效果和"nop 2"是一回事。

替换完成以后,再点击改变数值时,下面的值将不会再改变。

另外,我们可以把当前的数据保存起来,文件名为Tutorial-x86_64.ct。

这样做的目的是什么?

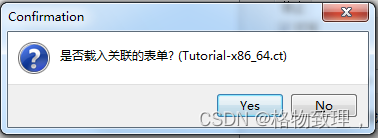

目的就是,把CE关闭后,再重新加载Tutorial-x86_64.exe文件进程时,会弹一个框出来:

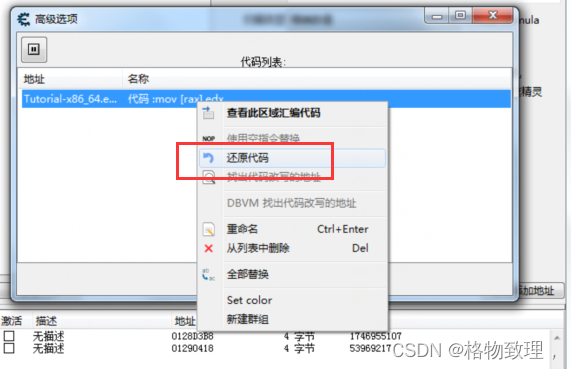

点击yes后,界面会出现一个“高级选项”的界面,这里面就有刚才替换的那行代码的信息。

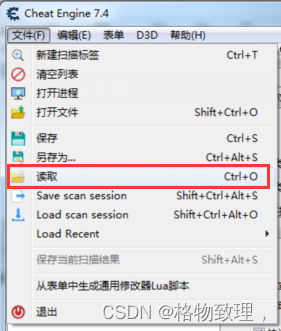

这个对话框也可以手动加载,那就是“文件”菜单中的“读取”,可以打开已保存的ct表。

回到刚才的话题,在这行代码上右键,选择“使用空指令替换”:

替换后,点击“改变数值”的按钮,数字便不会改变。当然可以继续右键“还原代码”,那么“改变数值”按钮会再次生效。这样就可以来回切换,相当方便。

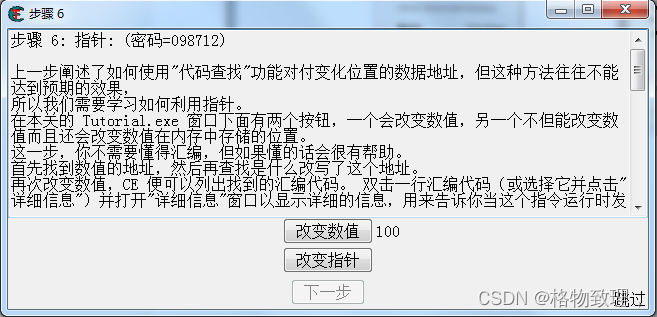

步骤 6: 指针

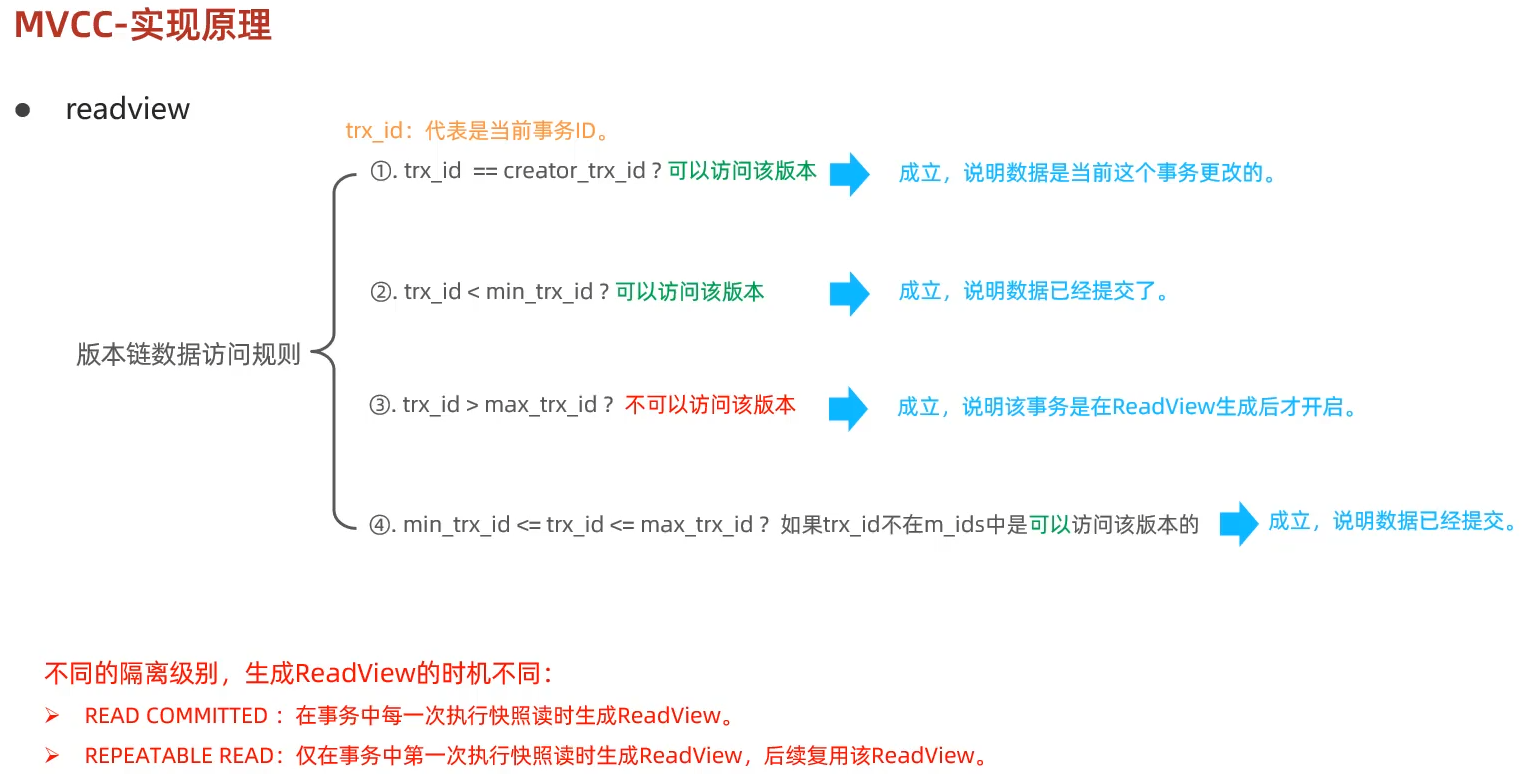

在明白指针是做什么之前,先要明白,内存地址分为基址和动态地址。

基址,不管是谁的电脑,打开多少次,都不变的地址。

动态地址,会随着环境的改变而变化的地址。

如果某个数据是由一个动态的地址指令来改变的,我们是不是每次都要重新再寻找一次地址?

当然不是!这就是指针发挥作用的时候了。

用不变的地址定位会变化的地址,即用基址定位动态地址。

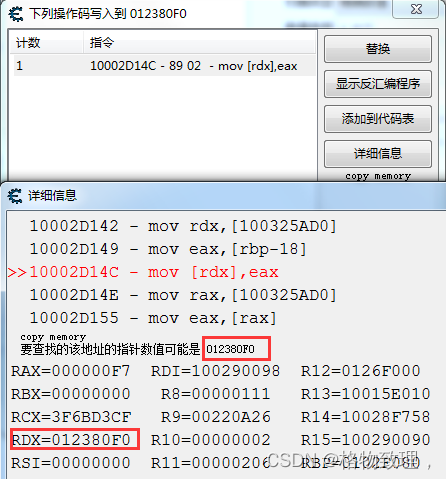

前面的步骤都是一样的,在此省略。我们直接找到修改数值的这行代码,然后查看详细信息,如图:

“012380F0”是一个动态地址,我现在要做的就是往回找,去找基址。

回到CE主界面,查找16进制地址:

可以看到,左边绿色的地址,就是基地址。

CE中,绿色的地址是基址,黑色的地址是动态地址。

下面我们要做的就是,做一个指针,通过这个基址,来找出这个动态的地址。这样做的目的,就是不用每次加载游戏的时候,都来重新找一遍动态地址,因为这个基址是不变的。

点击“手动添加地址”,如图:

上面“指针”的0代表偏移量,由“mov [rdx],eax”可知,没有偏移量,所以直接填0.

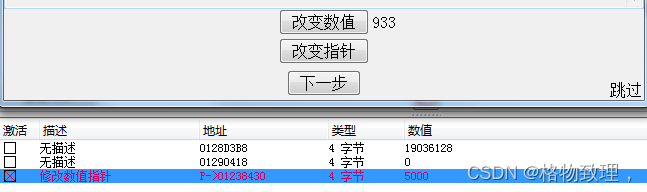

当点击“改变指针”按钮,3s内把指针后面的值改为5000即可。

可以看出,上面的指针指向的地址也发生了变化,但是我们修改这个指针的值时,依然能修改到最开始时想要修改的数据,是不是很有意思?

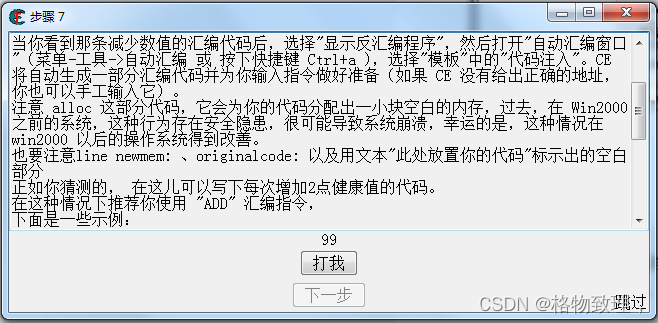

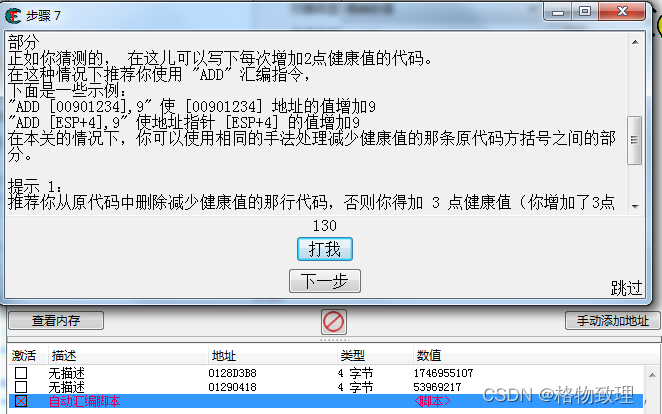

步骤 7: 代码注入

通过修改反汇编代码,实现以下目标:

你将有一个健康值和一个每按一次将减少 1 点健康值的按钮,你的任务是利用"代码注入",使每按一次按钮增加2点的健康值。

同样,先找出是这个地址,然后右键“找出是什么改成了这个地址”

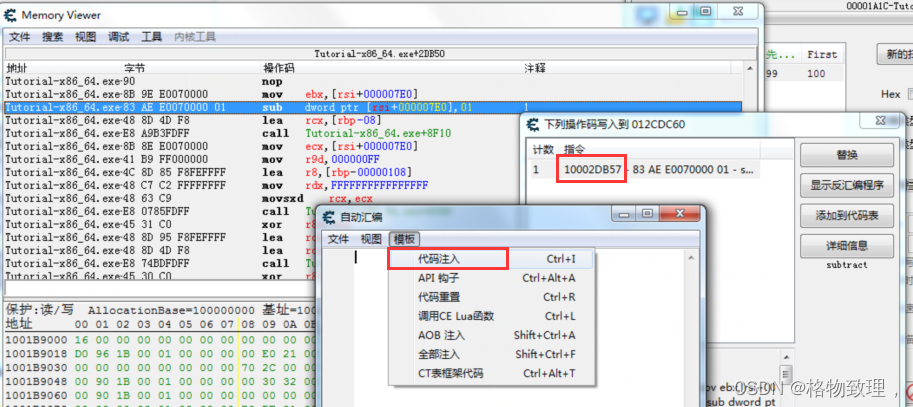

然后再点击“打我”后,就会出现修改数值的这行代码,再点击“显示反汇编程序”:

双击这行代码,可以直接修改成:

add dword ptr [rsi+000007E0],02 // 增加2

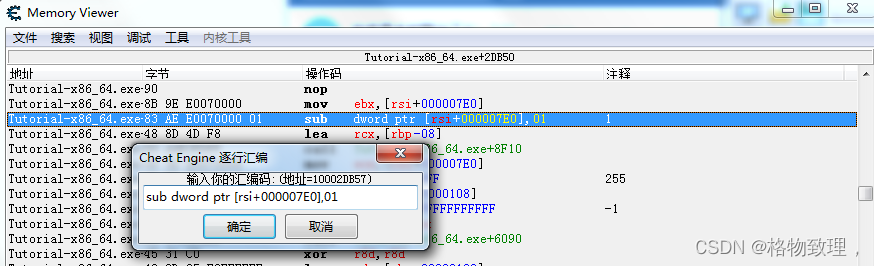

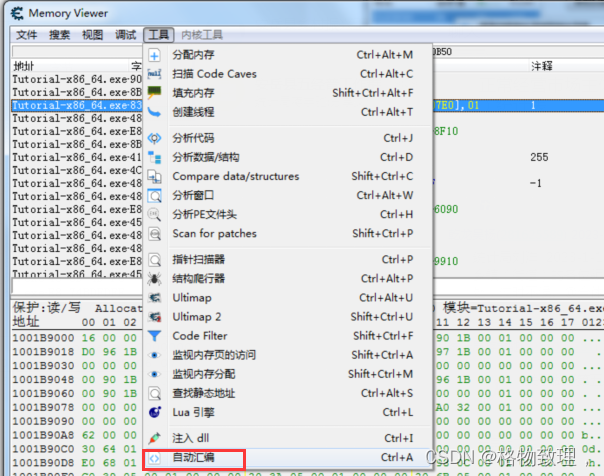

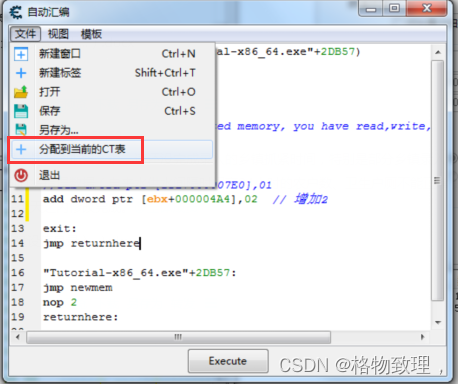

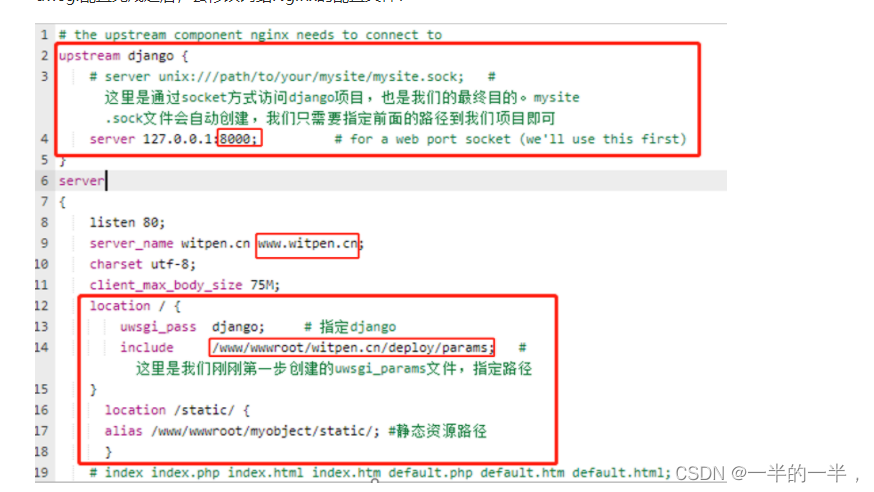

不过这个只能叫修改代码,谈不上注入。注入代码是指注入一块代码片断,比起单行修改这种,操作空间更大,更利于发挥。要注入代码,需选择“自动汇编”菜单:

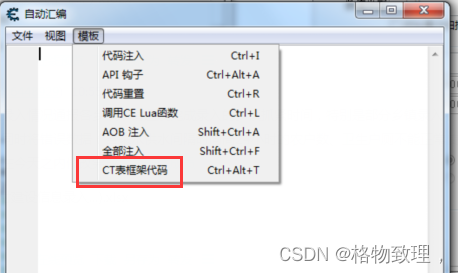

选择后,会弹出一个“自动汇编”的窗口,选择“CT表框架代码”:

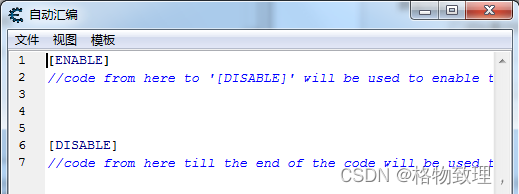

然后会出现一个框架代码段:

这个【ENABLE】表示作弊代码激活时执行,而【DISABLE】表示作弊代码未激活时执行,相当于我们随时可以开关闭作弊代码。

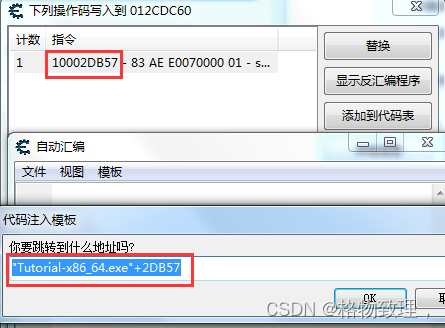

然后,再选择“代码注入”:

选择需要修改代码的地址,10002DB57与"Tutorial-x86_64.exe"+2DB57其实是一回事,"Tutorial-x86_64.exe"是基地址,或者说叫模块地址。

把sub(减法)改成add(加法)即可:

[ENABLE]

//code from here to '[DISABLE]' will be used to enable the cheat

alloc(newmem,2048,"Tutorial-x86_64.exe"+2DB57)

label(returnhere)

label(originalcode)

label(exit)

newmem: //this is allocated memory, you have read,write,execute access

//place your code here

originalcode:

//sub dword ptr [rsi+000007E0],01

add dword ptr [rsi+000007E0],02 // 增加2

exit:

jmp returnhere

"Tutorial-x86_64.exe"+2DB57:

jmp newmem

nop 2

returnhere:

[DISABLE]

//code from here till the end of the code will be used to disable the cheat

dealloc(newmem)

"Tutorial-x86_64.exe"+2DB57:

sub dword ptr [rsi+000007E0],01

//Alt: db 83 AE E0 07 00 00 01改好以后,点击文件菜单中的“分配到当前的CT表”,不要点下面的"Execute"。再后面我们就可以知道,如果点击“execute”的话,我们就不能对作弊代码,实现打开、关闭的自由切换。

回到CE主界面,下面的地址栏会多出一行,名字叫“自动汇编脚本”:

如果把前面的激活框选中,则点击“打我”,数值会增加2。如果去消激活框,则数值会减少1.

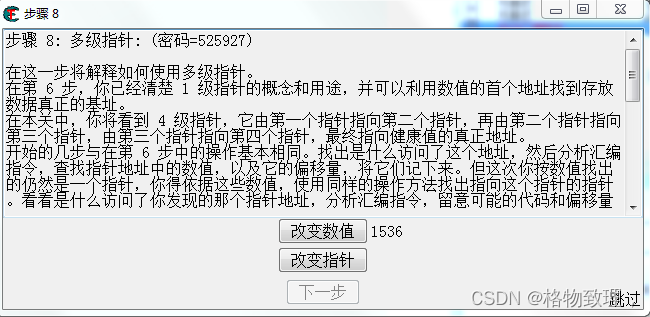

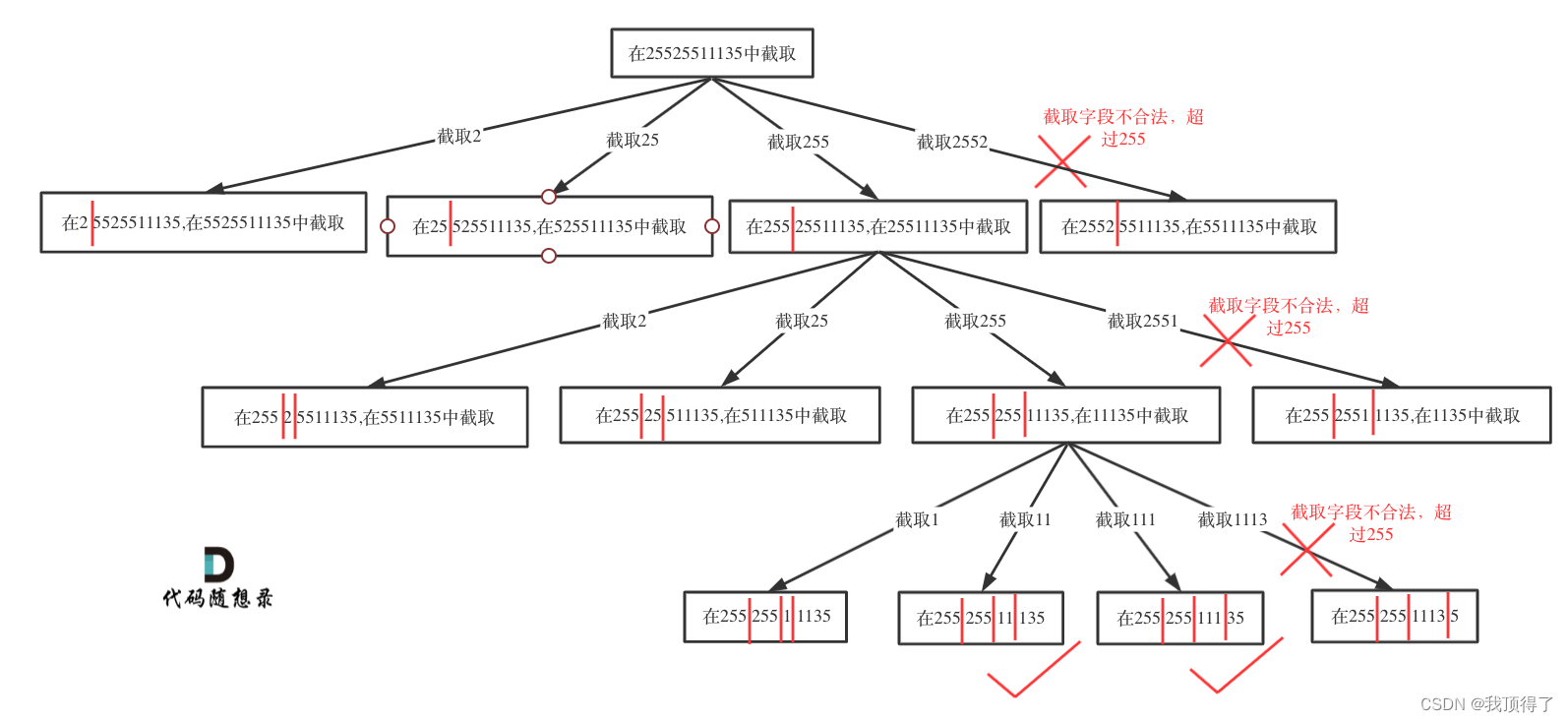

步骤 8: 多级指针

多级指针和上面说的指针是一回事,步骤6的指针只查找了一次,就把基地址找出来了。现实情况是,基地址可能需要多查找几次才能找出来,这就需要多个指针来作为中转站。

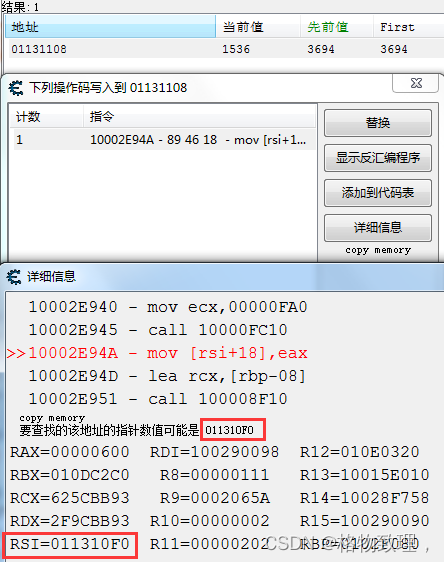

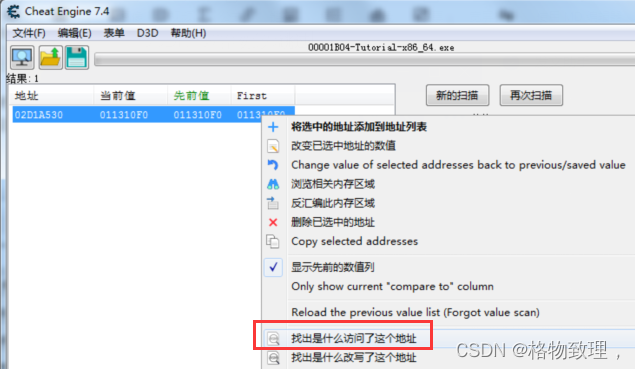

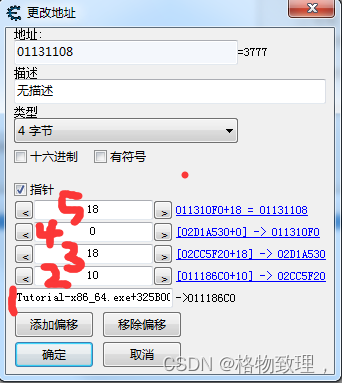

第一次查找时,还是右键选择“找出是什么改写了这个地址”,找到地址的可能值是011310F0,偏移量18.:

第二次查找的时,右键要选择“找出是什么访问了这个地址”:

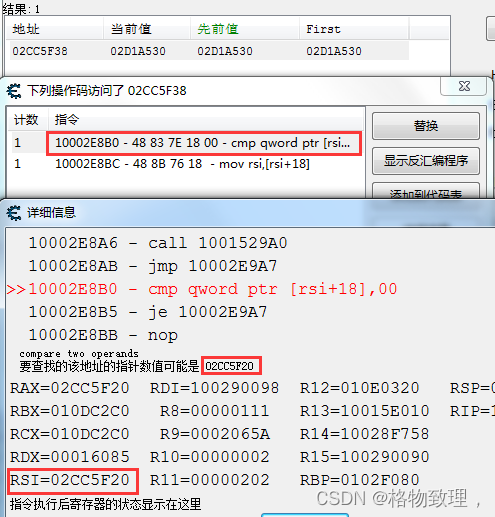

单击“改变数值”按钮,显示有两条指令访问这个地址。那我们要寻找的到底是哪个地址呢?

指令“mov rsi,[rsi]”有个问题,就是esi原始的值被覆盖了,而我们需要的是之前的值,所以要选择第一条的地址指向的值02D1A530,偏移量是0。

第三次查找,依然有两条指令访问这个地址,还是选择第一条,找出的地址是02CC5F20,偏移量是18:

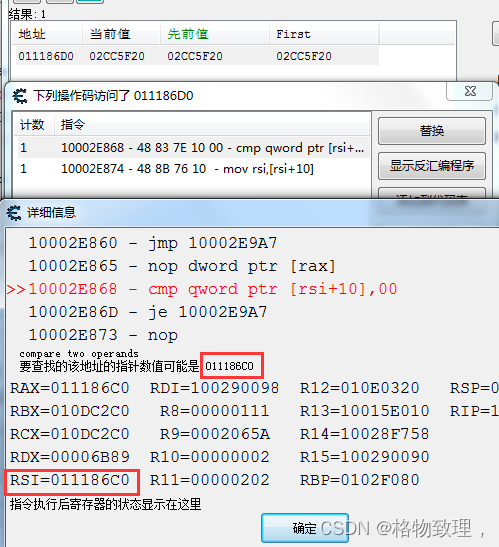

第四次查找,地址是011186C0,偏移量是10:

第五次查找:

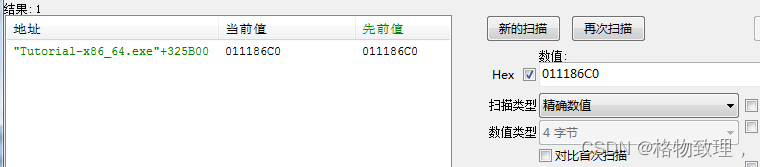

找了五次,终于把这个绿色的基地址找出来了,然后点击“手动添加地址”:

上面的界面,只需要填5个地方,从最下面开始往上填,即先填基地址,然后填第四次、三次、二次、一次的偏移量,右边蓝色的地址是根据偏移量自动计算出来的。

然后把指针指的值改成5000:

再回到训练教程Tutorial-x86_64.exe步骤8界面,点击“改变指针”按钮,就可以激活“下一步”按钮过关了。

再多说一点,当改变数值时,出现多条指令访问同一地址的情况。比如上面第二次查找时,查出了两条访问了此地址的指令,到底该选哪一条指令的问题。

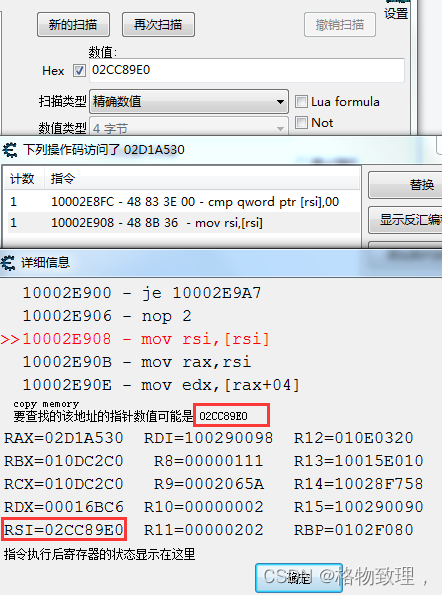

其实还一种方法,那种就是每条指令都点进去看一下,比如查找16进制地址02CC89E0后,有两条指令访问了这个地址,我们先点第二条指令(mov rsi,[rsi])进去看看发现,它指向的地址居然还是我们查找的地址02CC89E0,所以通过这条指令是找不到基地址的:

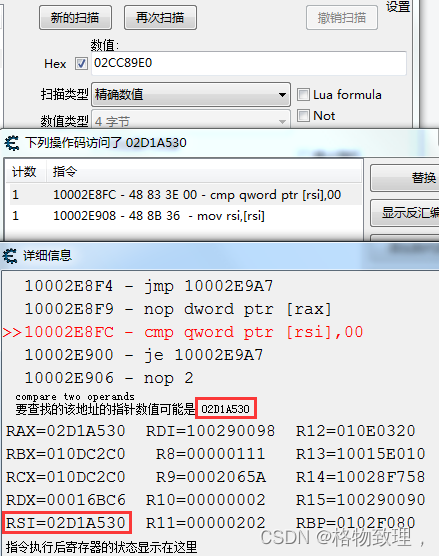

我们再点第一条指令进去看看,它指向的是02D1A530这个地址,和原地址不一样,所以可以沿这个地址继续往下找。

步骤9就不在这里讲了,有点复杂,有机会单独写一篇文章。

参考文章:

CE修改器使用教程 [基础篇]

【CheatEngine基础教程】三、Cheat Engine Tutorial实战 - 哔哩哔哩

![[Android]Shape Drawable](https://img-blog.csdnimg.cn/f4b2bbd2aa4d45d6b0a21575b8bdb9b1.png)