0x01 什么是情报

百度百科释义:

情报“有情有报告的信息”,学者从情报搜集的手段来给其下定义,说情报是通过秘密手段搜集来的、关于敌对方外交军事政治经济科技等信息。还有学者从情报处理的流程来给其下定义,认为情报是被传递、整理、分析后的信息。

基本属性

知识性

知识是人的主观世界对于客观世界的概括和反映。随着人类社会的发展,每日每时都有新的知识产生,人们通过读书、看报、听广播、看电视、参加会议、参观访问等活动,都可以吸收到有用知识。这些经过传递的有用知识,按广义的说法, 就是人们所需要的情报。因此,情报的本质是知识。没有一定的知识内容,就不能成为情报。知识性是情报最主要的属性。

传递性

知识之成为情报,还必须经过传递,知识若不进行传递交流、供人们利用,就不能构成情报。情报的传递性是情报的第二基本属性。

效用性

第三是情报的效用性,人们创造情报、交流传递情报的目的在于充分利用,不断提高效用性。情报的效用性表现为启迪思想、开阔眼界、增进知识、改变人们的知识结构、提高人们的认识能力、帮助人们去认识和改造世界。情报为用户服务,用户需要情报,效用性是衡量情报服务工作好坏的重要标志。

0x02 安全行业中的威胁情报

与其叫做安全情报,更常见的叫法还是威胁情报,因为有些情报积累回来虽然不会被直接利用,但是在特定的时间空间里被合适的人利用可能间接产生威胁,一切可造成威胁的都可称为威胁情报,包含漏洞、资产、威胁、风险、运行和事件等多维度安全知识在内的知识集合。

更简单的一句话概括:安全信息 + 研判 = 威胁情报

任何未经研判的安全信息,都不能称之为“威胁情报”。威胁情报用于辅助支持决策或者安全分析,未知来源和真实性的安全信息将影响决策的正确性和分析结果的准确性。

威胁情报需要了解的一些专业名词:

•APT(Advanced Persistent Threat)高级可持续性威胁•ATT&CK(Adversarial Tactics,and Common Knowledge)对抗策略和常识•CNNVD(China Nationl Vulnerability Database of Information Security)国家信息安全漏洞库•CNVD(China Nation Vulnerability Database)国家信息安全漏洞共享平台•CVE(Common Vulnerabilities and Exposures)常见漏洞和披露•DPI(Deep Packet Inspection)深度报文检测•IOC(Indicator of Compromise)攻陷指标

0x03 威胁情报的意义

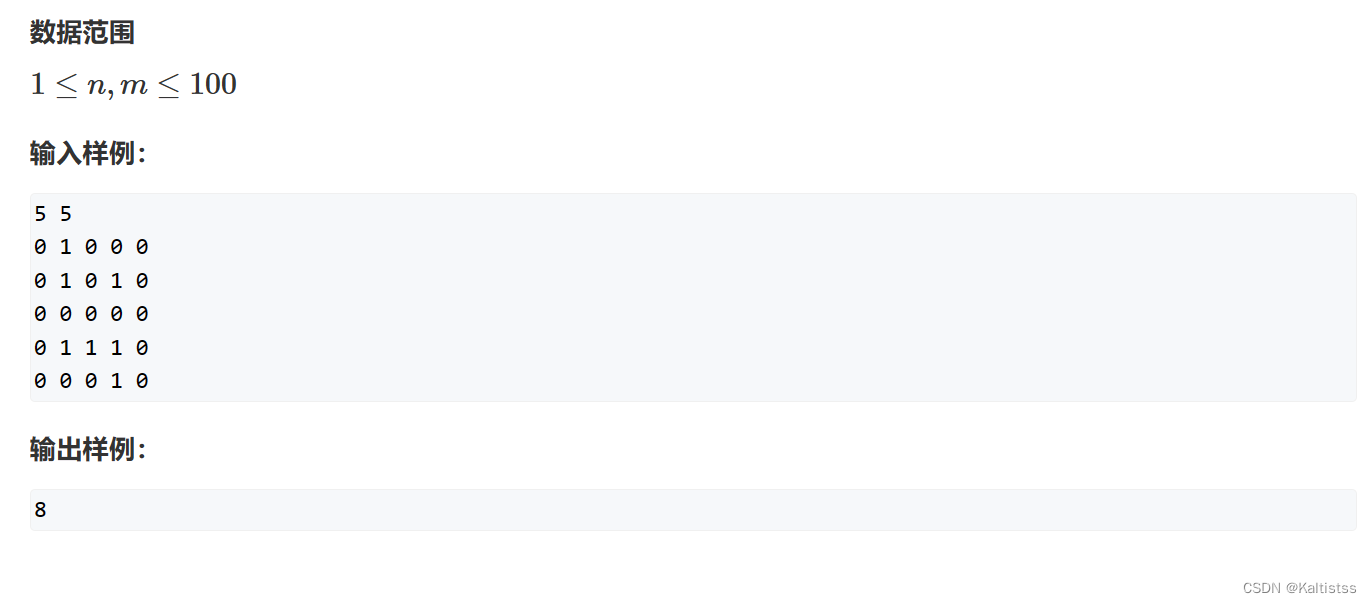

PCSA 提出了三化六防挂图作战,其中三库三平台中威胁情报库就是作为网络战的基石之一。而Computer Incident Response Team,计算机事件响应小组中则可细化出三个平台:网络安全日常管理及运营平台、一体化对抗蓝方平台、 战略决策协同指挥平台。

三化六防架构

寻常的CERT一般也就是网络安全日常管理及运营平台的载体。CIRT是新的概念,CIRT是从CERT演变而来的,CIRT代表了对安全事件在哲学认识上的改变。CERT最初是专门针对特定的计算机紧急情况的,而CIRT中的术语incident则表明并不是所有的incidents都一定是emergencies,而所有的emergencies都可以被看成是incidents。CIRT则是对于实战的对抗有了进一步的延申,慢慢有三化平台的缩影了。

对于防御者,威胁情报为安全团队提供了及时识别和应对攻击的能力,提供了快速提高运营效率的手段。情报是可供决策的信息,实用化的威胁情报为安全决策提供了有价值的信息,获得实用化情报固然重要,但一个高水平的安全团队对于利用好这些情报,作出正确的决策是更重要的。威胁情报的出现,让企业拥有了快速应对和响应安全事件的能力。情报即为信息,信息不一定是情报。把握好情报的利用,会对企业的业务与行业安全产生极大的推进作用。威胁情报的出现和利用,了解已知威胁,深度分析犯罪对象特征,使得防御者能比攻击者更快地找到反击措施,并且使攻击者的入侵成本将会急剧上升。总而言之,威胁情报的价值很多,但相关性才是最有价值的。

对于攻击者,提前关注防守画像情报,关注其他组织的画像,可以规避一些防护手段,甚至可以伪装成其他组织攻击者。

因此威胁情报是攻防对抗形成闭环的关键。

0x04 威胁情报的来源

情报既然作为安全研判之后的信息,那么安全信息的积累至关重要,在安全信息收集计划前,应该明确目标和范围,制定的信息收集计划应包含“来源渠道尽可能广泛的”、“何时进行信息收集”、“所要处理信息类别”以及“信息研判可行的切入点”。

针对信息本身,在收集时必须注意以下几点:

1、信息源的覆盖面要没有疏漏

2、针对事件情报、运营情报信息必须及时

3、黑客情报画像情报、威胁信息源必须可信

4、OSINT、IP、域名等情报输入信息高清洁度,尽量避免无用的数据

5、针对信息的高可用

6、保证信息的高精度

信息的来源有三类:OSINT、封闭、机密

•什么是开源情报?(OSINT)

Open Source Threat Intelligence 开源情报,免费从公开信息来源进行数据采集和分析后形成的情报。最容易获取和积累的则是开源威胁情报了~

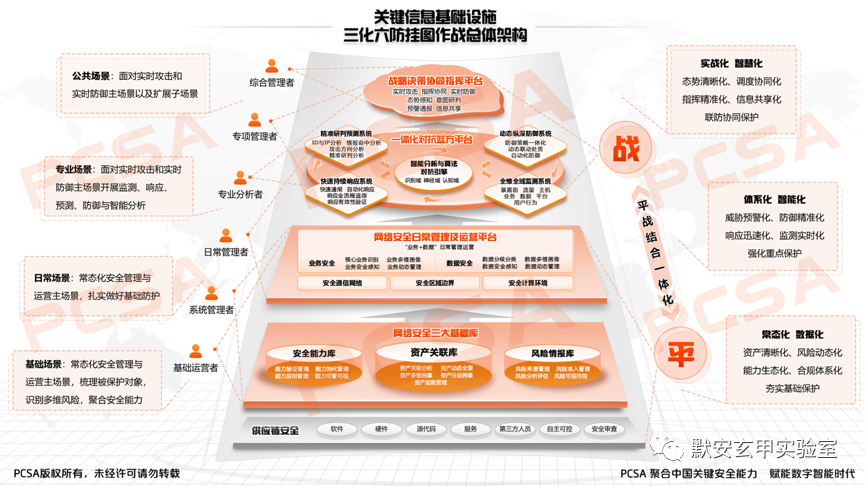

开源威胁情报的来源包括,媒体、机构(网络空间测绘等)、开放博客、代码托管平台、社交平台、求职平台、文档风向平台、招标网站、大厂公告等等 ,但是实际上还是可以更详细:

OSINT

网络空间测绘已经成为了开源威胁情报的重要数据组成,heige天天在朋友圈安利如何测绘APT组织。

•什么是封闭情报?封闭数据是为了特定方向收集的信息,这方面往往对公开访问进行限制。对应Recorded Future、VT、riskiq、X-Force Exchange、微步在线......此来源的数据可能独家,也可能是基于公开情报二次开发。这样的信息,要比OSINT更有价值,但获取这样的数据需要一定的代价。封闭数据的获取此二种类型的主体比较有优势:一般就是产品市场率占有率高的公司,覆盖越多的单位,其获取到恶意攻击样本、ip、域名等数据的概率越大。比如对于病毒等样本的获取,绝对是360有极大的优势。对于APT组织的C2样本则是一些做edr的厂商,如:fireeye。另一种则是各种提供各种IaaS服务的厂商,例如一些云厂商,阿里云、腾讯云、华为云等等,当然后续可能国资云也是一种。

•什么是机密情报?

机密数据是通过特定的手段,隐蔽的手段收集的信息,这样的信息非常准确,高可用、高可信、高精度且及时。但是覆盖面窄,仅能满足单个需求点。此方面的数据来源,以蜜罐为代表。在完整的默安欺骗防御体系中,除了幻阵系统,还包括自研的威胁情报中心,实现了机密情报的产品化。

默安威胁情报中心

当然了,有一些不能产品化的手段,比如强行从一些NGO获取,由于一些原因这里就略过了。

所以在建立一个威胁情报体系或者中心之前,决策者需要明确所需要的威胁情报类型,以及使用威胁情报所期望达到的目标,而在实际中,这一步往往被忽略。决策者通常可以明确需要保护的资产和业务,评估其遭受破坏和损失时的潜在影响,明确其优先级顺序,最终确认所需要的威胁情报类型。明确完优先级为了保证情报的及时性(此处针对运营级情报),要对威胁情报有时间概念,跟进一次事件的情报生命周期如下:发现时间(首次入侵)、更新时间(内部安全运营人员发现时间)、修改时间(运营人员的跟进时间)。

以下的痛苦金字塔可知各类情报源获取的难度:

痛苦金字塔

0x05 威胁情报的研判与分类

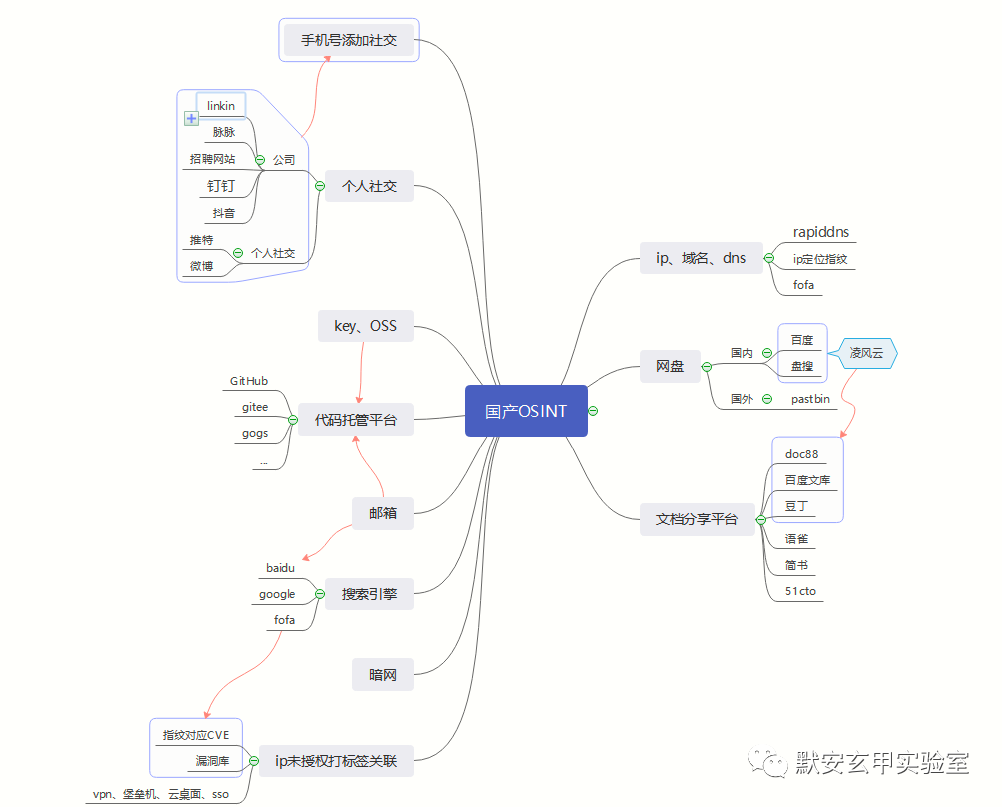

以下对情报源和产生关系做了一个导图:

情报源关系

构成威胁情报主体的主要有:

1、历史攻击事件中产生的TTP情报

2、单次安全事件中的文件hash情报、风险IP、域名情报、日志情报

3、运营中产生的资产情报、漏洞情报、黑客画像情报

4、组织运营时产生的OSINT情报

以下对情报平台在运营中为提高机器可理解或者经过NLP处理后的情报进行分类

TTP情报

TTP情报又称作事件情报,突出对事件的描述,尤其是对事件相关TTPs(战术,技巧和程序)。运用威胁情报技术,对影响到特定组织的某个特定或一系列相关的网络安全事件进行数据分析,形成的知识。包括事件相关的可观测数据、相关对象、受影响资产、相关TTP、威胁方、目的、攻陷类型、相应措施等信息。

这块主要靠安全人员的手动分析,后面积累回来的样本、域名、IP、邮件地址等威胁指标可以作为规则,根据att&ck 框架以及威胁体系打好标签的话是可以很好的对造成威胁的主体进一步制定措施。这个一般是CSO或者安全战略官比较关注的,因为此种场景无限接近网络战。

hash情报

hash情报一般指的是文件哈希情报,分为精准hash情报和模糊hash情报。

Hash文件利用hash存储的方式,将文件转换成一组数列,记录在存储设备上。一个文件的hash值是固定的,一般是不会重复的,所以会用hash来表示文件。

hash算法一般用三种 md5、sha1、sha256,根据不同的情境三种都会使用到。

SHA1或MD5是最常见的hash例子,对应于入侵相关的特定样本/文件。

文件hash情报的特点

1.唯一性:文件哈希值是恶意代码的指纹。任何文件的改变,即使是无关紧要的在未使用资源中修改一个bit或者在结束位置添加一个Null。结果就是一个完全不同也不相关的哈希值。

2.便捷性:有时不方便下载文件到本地进行分析,可以尝试计算文件hash,到威胁情报站点进行分析。

【精准hash的作用】

1.恶意样本检测:通过哈希值查找恶意样本,分析黑客攻击工具等;

2.文件篡改确认:由于文件哈希值的唯一属性,可以利用哈希值检测文件是否被篡改。

【模糊hash的作用】

什么是模糊hash?

特殊的fuzzy hashes,如ssdeep,用于判断两个文件是否近似的hash。如果一个文件比另一个文件多一个空格,普通的hash(md5、sha1、sha256)是会完全不同,而模糊hash 可能会很相似或者完全一样。

模糊hash最常见的用途是:识别工具及恶意软件的变种,以纠正精准hash值的缺点。

在安全运营中碰到了恶意样本怎么办?

1、人工分析,这个就需具备一定的环境,要部署好沙箱并且既熟悉逆向又熟悉攻防。这块一般在响应中或者重要安全事件中分析,特别涉及到关基的,就要分析是否和zz相关,研究其IoCs、TTPs。

2、在一些威胁情报平台和病毒分析平台自动化分析:

最常用的要数virustotal:https://virustotal.com

IP、域名情报

(1)利用量大:域名是网络犯罪中常用的一环,被犯罪分子大量应用

(2)方便标识:域名直观好识别,像犯罪中的个人信息一样需要被记录

漏洞情报

漏洞情报指的是运用威胁情报技术,对漏洞进行数据采集、分析和结构化描述后形成的知识。漏洞情报的内容和NVD、CNVD、CNNVD等漏洞库的漏洞条目相似,但更为关注相关漏洞的实现原理POC、利用方式EXP、影响对象CPE和应对措施等。

什么是画像情报?针对单一的威胁、资产、漏洞、事件进行分析,形成相应的知识集,概念上类似于组织画像、用户画像。

什么是资产情报?资产情报指运用威胁情报技术,对资产进行数据采集、分析和结构化描述后形成的知识。包括:风险资产情报、资产变更情报、资产发现情报。

什么是人读情报?信息量更大,需要更多的上下文、背景信息支持人工分析研判和应急响应。

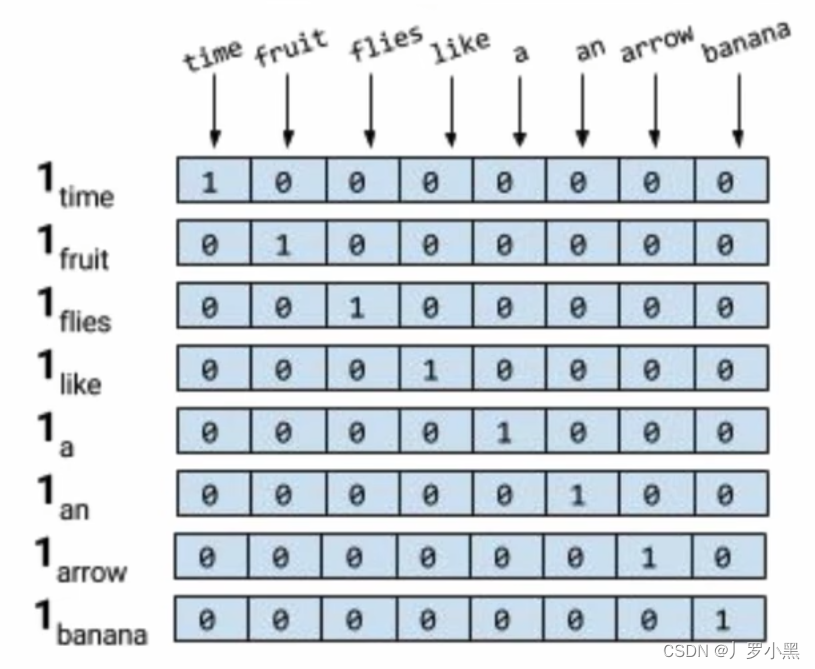

什么是机读情报?可供机器理解和使用的情报,侧重于高频次、高准确性、强实效的应用场景。

以上情报大部分可以形成机读或者半自动化处理进而输出至平台。

而上述这些则是研判后的产物,此处阐述下研判的方法论。

研判不止要关注信息本身还要关注信息源

1、评估信息源可信度,尽可能靠近源头

以数据泄露事件和漏洞情报为例子,一般各个安全厂商都会做PR,以证明自己的响应能力。那么就应该看到泄露的源头或者漏洞披露的源头在何处,只有不断的靠近源头才能明白事情的本质,不排除为了扩大影响而使用了一些夸张的修辞手法。

2、理性判断,慎重提出见解,不能主观影响信息准确性

正如上一点,如果为了吸引眼球而出现信息失真,和没有职业操守的狗仔有何差别?

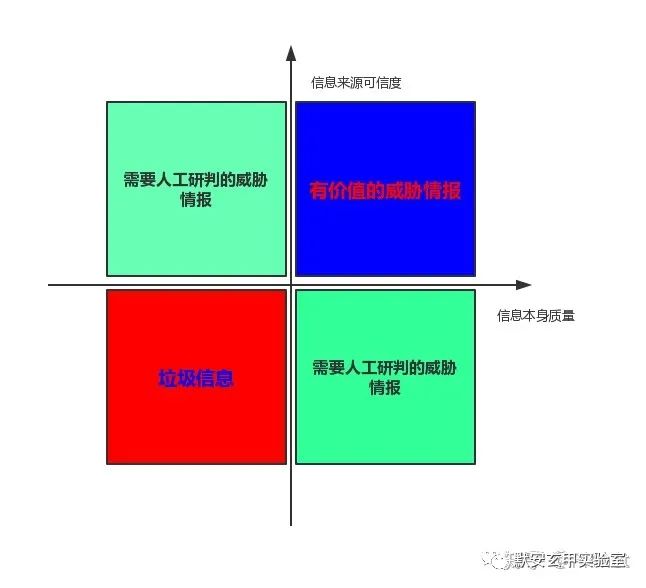

引用@PI4NET的象限图:

情报精确象限图

这样就可以将研判后的信息分为三个等级:

•有价值的的威胁情报•需要人工研判的威胁情报•垃圾信息

情报市场与高准确度研判成果的情报获取

情报市场是一种自主订阅机制,通过构建一个核心的安全信息共享平台,针对不同厂商提供的不同类型的安全情报,设计对应的情报卡片,使用户只需要通过自行订阅相应的情报卡片,即可获取并查询对应的情报数据,再通过统一的数据接口get到本地。

以下介绍一些国内外的情报市场:

360威胁情报中心:http://ti.360.com

思科的talosintelligence:https://blog.talosintelligence.com

otx:https://otx.alienvault.com/

奇安信威胁情报中心 :https://ti.qianxin.com

微步在线 :https://x.threatbook.cn

腾讯威胁情报中心:https://xxx.qq.com

安恒:https://ti.dbappsecurity.com.cn

天际友盟:https://redqueen.tj-un.com/IntelHome.html

启明旗下的venuseye:https://www.venuseye.com.cn

IBM X-Force Exchange :https://exchange.xforce.ibmcloud.com

Threathunter(永安):https://www.yazx.com/

绿盟:https://nti.nsfocus.com/

博客:

腾讯:https://s.tencent.com/research?page=1&id=17

ESET :https://www.welivesecurity.com/

卡巴斯基 :https://securelist.com

RiskIQ :https://www.riskiq.com/blog

threatcrowd :https://www.threatcrowd.org

crowdstrike:https://www.crowdstrike.com/blog/category/threat-intel-research/

Cylance:https://threatvector.cylance.com/en_us/category/research-and-intelligence.html

赛门铁克:https://www.symantec.com/blogs/threat-intelligence

安天:https://www.antiy.cn/research/notice&report/research_report/index.html

火眼:https://www.fireeye.com/blog/threat-research.html

俄罗斯group-ib公司的博客 :https://blog.group-ib.com/

360 核心安全技术博客 :https://blogs.360.cn/

参考

https://zhuanlan.zhihu.com/p/191598878

https://zhuanlan.zhihu.com/p/68780251

https://mp.weixin.qq.com/s/QaYPI8z4bXLUChuOrNxC-A

![[隐私计算实训营学习笔记] 第1讲 数据要素流通](https://img-blog.csdnimg.cn/direct/a13ba60cc0f5489bb77d3d8f815d010e.png#pic_center)

![【自然语言处理】NLP入门(八):1、正则表达式与Python中的实现(8):正则表达式元字符:.、[]、^、$、*、+、?、{m,n}](https://img-blog.csdnimg.cn/direct/6d1dea02a36e4189942c427a5ed8dacd.png)