CC攻击的前身是一个名为Fatboy攻击程序,而之所以后来人们会成为CC,是因为DDoS攻击发展的初期阶段,绝大部分DDoS攻击都能被业界熟知的“黑洞”(collapsar,一种安全防护产品)所抵挡,CC攻击的诞生就是为了直面挑战黑洞。所以Challenge Collapsar(挑战黑洞)=CC攻击,如此而来。那么CC攻击与DDoS攻击有什么区别呢?

CC攻击的类型

1、肉鸡攻击

一般是黑客使用CC攻击软件,控制大量肉鸡,肉鸡可以模拟正常用户来访问网站,能够伪造合法数据包请求,通过大量肉鸡的合法访问来消耗服务器资源。

2、僵尸攻击

类似于DDoS攻击,僵尸攻击通常是网络层面的DDoS攻击,web应用层面无法进行太好的防御。

3、代理攻击

相对于肉鸡攻击,代理攻击更容易防御,代理攻击是黑客借助代理服务器生成指向受害网站(受害服务器)的合法网页请求,从而实现DOS和伪装。

CC攻击常见防御手段

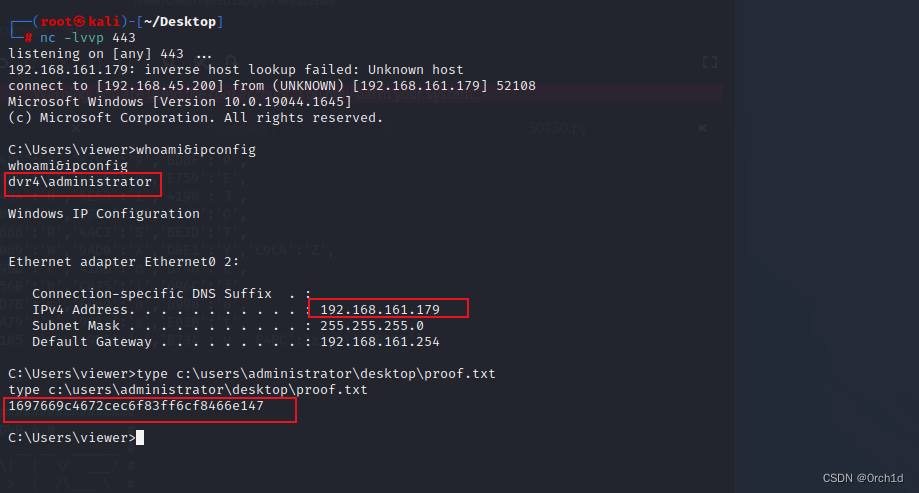

1、完善日志

要有保留完整日志的习惯,通过日志分析程序,能够尽快判断出异常访问,同时也能收集有用信息,比如发现单一IP的密集访问,特定页面的URL请求激增等等。

2、屏蔽IP

上面提到的日志就有用了,通过命令或查看日志如果发现CC攻击的源IP,就可以在IIS(web页面服务组件)、防火墙中设置该IP,使该IP没有对web站点的访问权限,从而达到防御的目的。

3、更改web端口

通常情况web服务器都是通过80端口提供对外服务,所以黑客发起攻击的默认端口也是80端口,那么修改web端口,可以起到防护CC攻击的目的。

DDOS又称为分布式拒绝服务,全称是Distributed Denial of Service。DDOS本是利用合理的请求造成资源过载,导致服务不可用,从而造成服务器拒绝正常流量服务。从DDoS的危害性和攻击行为来看,我们可以将DDoS攻击方式分为以下几类:

1、资源消耗类攻击

资源消耗是比较典型的DDoS攻击,最具代表性的是:Syn Flood、Ack Flood、UDPFlood。这类攻击的目标很简单,就是通过大量请求消耗正常的带宽和协议栈处理资源的能力,从而达到服务端无法正常工作的目的。

2、服务消耗性攻击

相比资源消耗类攻击,服务消耗类攻击不需要太大的流量,它主要是针对服务的特定进行精确定点打击,如web的CC,数据服务的检索,文件服务的下载等。这类攻击往往不是为了拥塞流量通道或协议处理通道,它们让服务端始终处理高消耗型的业务的忙碌状态,进而无法对正常业务进行响应。

3、反射类攻击

反射攻击也叫放大攻击,该类攻击以UDP协议为主,一般请求回应的流量远远大于请求流量本身流量的大小。攻击者通过流量被放大的特点以较小的流量带宽就可以制造出大规模的流量源,从而对目标发起攻击。反射类攻击严格意义上来说不算是攻击的一种,它只是利用某些服务的业务特征来实现用更小的代价发动Flood攻击。

虽然DDoS攻击和CC攻击的诞生都是利用了TCP/IP 协议的缺陷,但他们还是有一定区别的。

1.攻击对象不同:

DDoS是针对IP的攻击;CC攻击针对的是网站。

2.危害不同:

DDoS攻击危害性较大,更难防御;CC攻击的危害不是毁灭性的,但是持续时间长。

3.门槛不同

DDoS攻击门槛高,攻击者一般需要在攻击前搜集被攻击目标主机数目、地址情况、目标主机的配置性能等资料,盲目攻击可能导致效果不佳;CC攻击门槛低,利用更换IP代理工具即可实施攻击,且目标比较明确,黑客水平比较低的用户也能进行。

4.流量大小不同:

DDoS攻击比CC攻击所需要流量更大;CC攻击有时不需要很大的流量。

通过上面的介绍,我们可以看出CC攻击和DDoS攻击的区别最主要的是攻击对象的不同,CC攻击主要针对网站,DDoS攻击主要针对ip,严格来说,CC攻击是DDoS攻击的一种方式,只是针对的对象不同罢了。所以我们可以根据业务类型来做相对应的防护措施,除了以上说的,也可以考虑防护产品。防护效果会更加的直接。

网页端方面的防护可以考虑SCDN,安全加速(Secure Content Delivery Network,SCDN)是集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。已使用内容分发网络(CDN)或全站加速网络(ECDN)的用户,购买服务后可为加速域名一键开启安全防护相关配置,全方位保障业务内容分发。网站被攻击或者是黑客敲诈勒索,发起大量的恶意请求,长时间占用消耗服务器的核心资源,造成服务器故障,如CPU、内存、带宽,导致网站业务响应缓慢或是无法正常提供服务。而SCDN的功能体现完全可以满足这方面的防护要求:

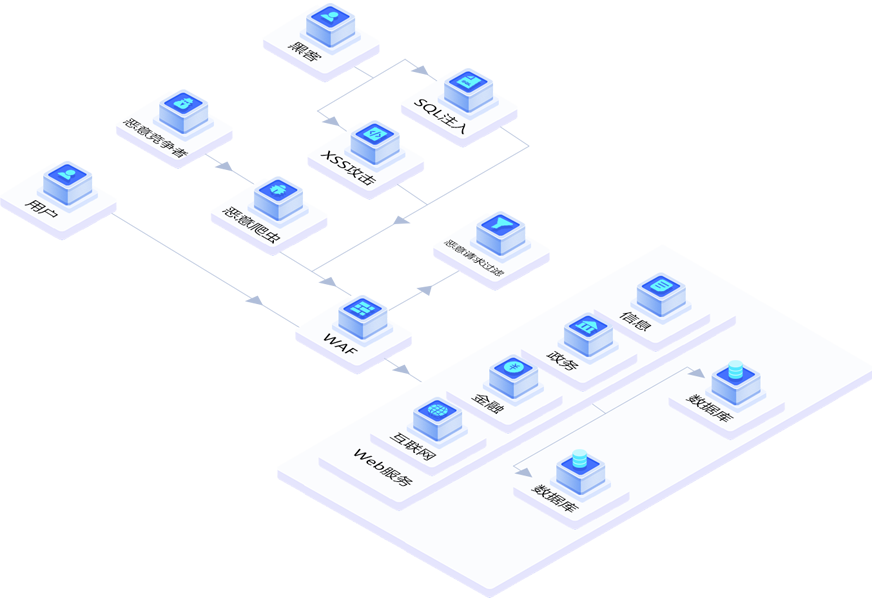

1.Web攻击防护

有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。并且实时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

2.应用层DDoS防护

通过大数据分析平台,实时汇总分析攻击日志,提取攻击特征并进行威胁等级评估,形成威胁情报库。如请求没有命中威胁情报库中的高风险特征,则通过IP黑白名单、访问频率控制等防御攻击。并且当请求与网站正常访问基线不一致时,是启动人机校验(如JS验证、META验证等)方式进行验证,拦截攻击。

3.合规性保障

采用强制静态缓存锁定和更新机制,对网站特定页面进行保护,即使源站相关网页被篡改,依然能够返回给用户缓存页面。对response报文进行处理,对响应内容和响应进行识别和过滤,根据需要设置数据防泄漏规则,保护网站数据安全。

4.HTTP流量管理

可以设置源IP或者特点接口访问速率,对超过速率的访问进行排队处理,减缓服务器压力。也可以根据业务需要对请求头和响应头进行处理,可进行请求头替换或者敏感信息隐藏设置。

5.安全可视化

默认提供Web安全攻击报表、CC攻击防护报表、用户访问统计报表和自定义规则命中报表,满足业务汇报和趋势分析需求。除此之外提供基于均值和峰值带宽统计信息,提供攻击带宽和正常占比,随时关注业务状况。提供多种组件,了解业务监控和核心指标变化情况。

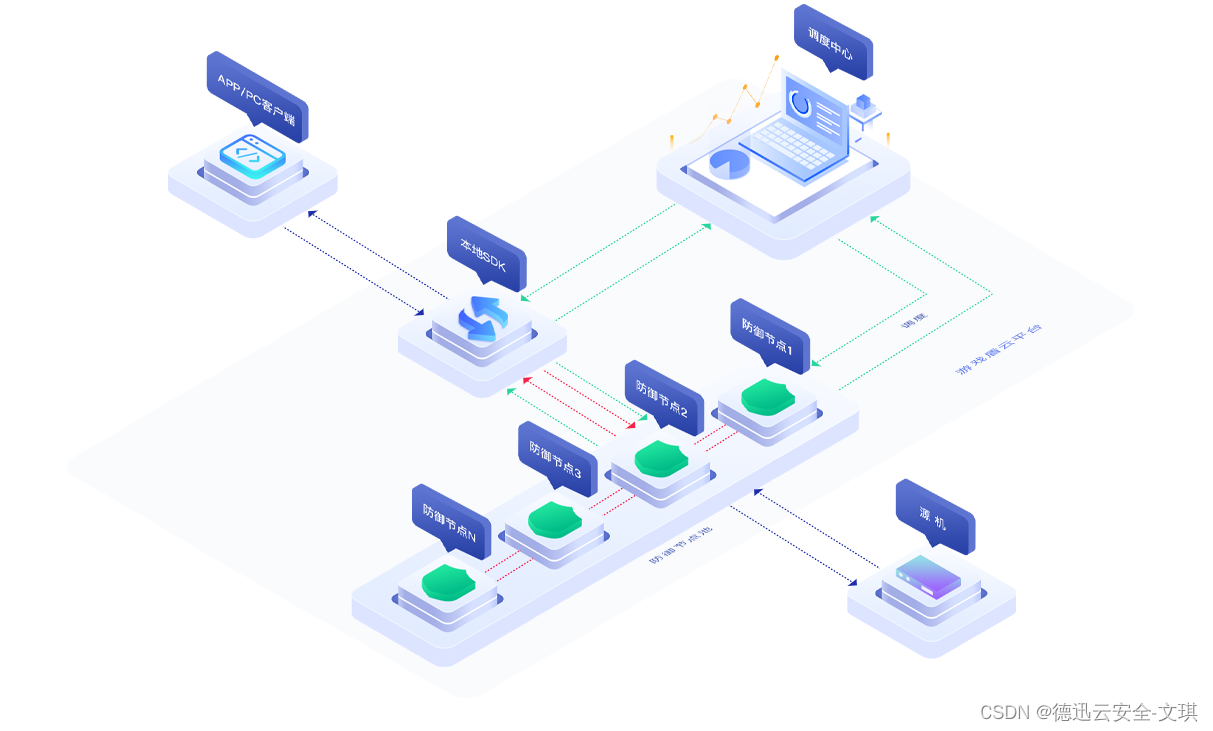

客户端方面的防护可以考虑抗D盾,抗D盾是新一代的智能分布式云接入系统,接入节点采用多机房集群部署模式,隐藏真实服务器IP,类似于网站CDN的节点接入,但是“抗D盾”是比CDN应用范围更广的接入方式,适合任何TCP 端类应用包括(游戏、APP、微端、端类内嵌WEB等)。用户连接状态在各机房之间实时同步,节点间切换过程中用户无感知,保持TCP连接不中断,轻松应对任何网络攻击。主要的功能在于:

1.免疫攻击

基于SDK接入的分布式防御体系,可精准定位恶意攻击者并主动隔离,具备自动化溯源能力。以及私有化协议二次封装,非链接限速、报文检测机制,0误杀、0漏过。

2.网络加速

智能多线节点分布,配合独家研发的隧道填补技术,保证每条线路都是优质网络

3.防掉线系统

研发新SocKet协议,弥补WinSock链接失败会断开问题,链接失败自动无缝切换

4.集成方式

EXE封装、SDK接入,支持Windows、iOS、Android系统,分钟级集成。

总之,防护网络攻击还是非常重要的,要根据实际攻击情况来做方案,不可盲目选择,而是根据攻击的原理来针对性的处理,这样才能保证业务自身的正常运行。