本文由掌控安全学院 - urfyyyy 投稿

前言

这个月都在做一个巨型合作企业的渗透测试,这个系统本无方式getshell,得亏我心够细,想的多,姿势够骚。

文中重码,且漏洞已修复。

过程

找到getshell点

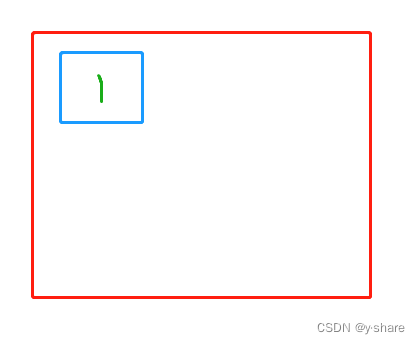

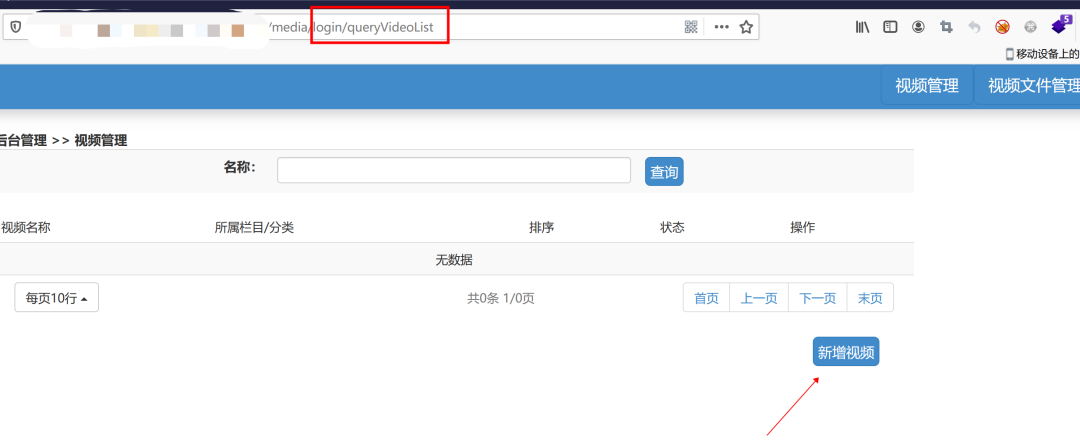

目标系统功能很少,基本上就是一个展示页面,没有增删改功能,仅能查,基本上半小时不到就把所有功能都看完了,完全没有能getshell的功能点

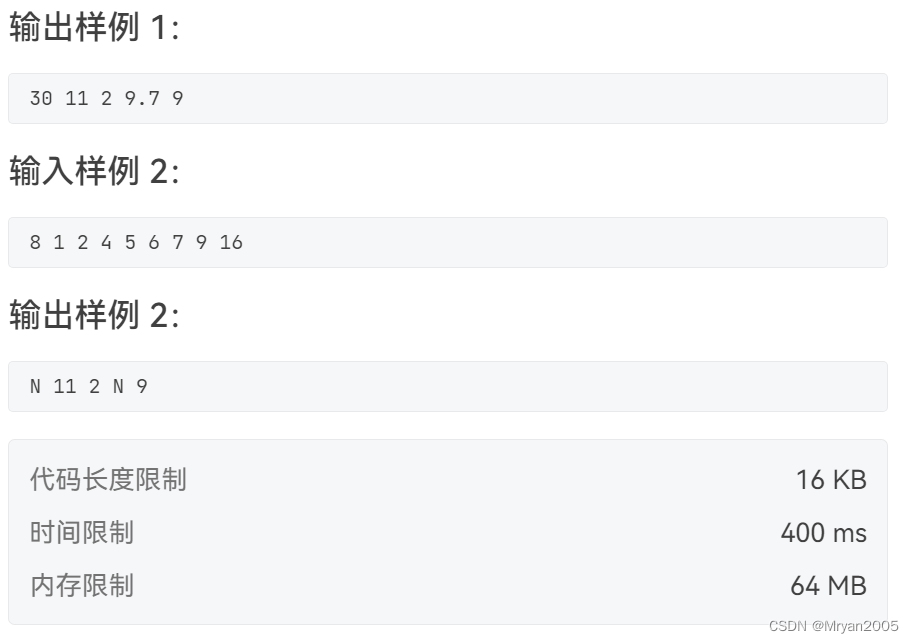

此时查询功能的一个url引起了我的怀疑,反手随便搜索了一个123.

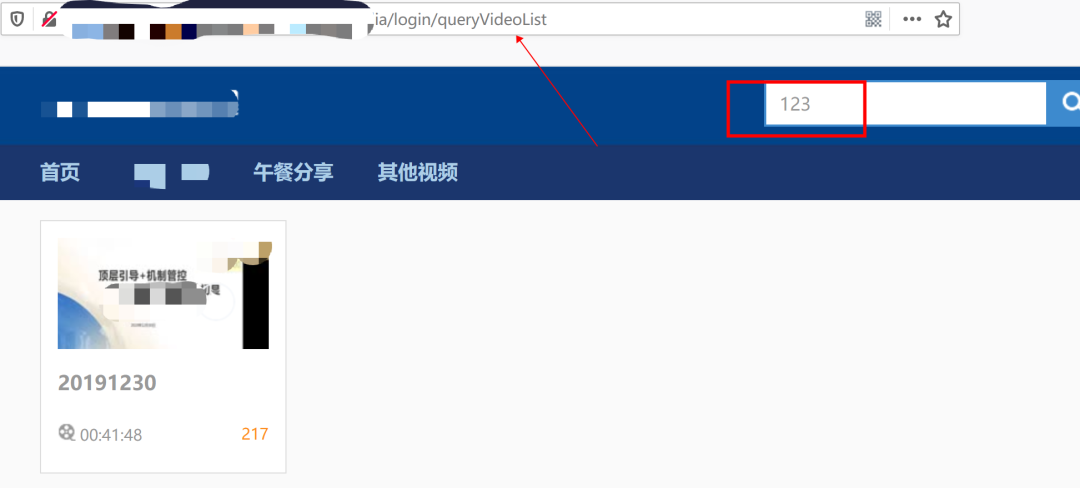

此系统并无登录功能,完全就是一个展示页面,url里为什么带了login呢?

于是选中url回车,再次访问这个页面

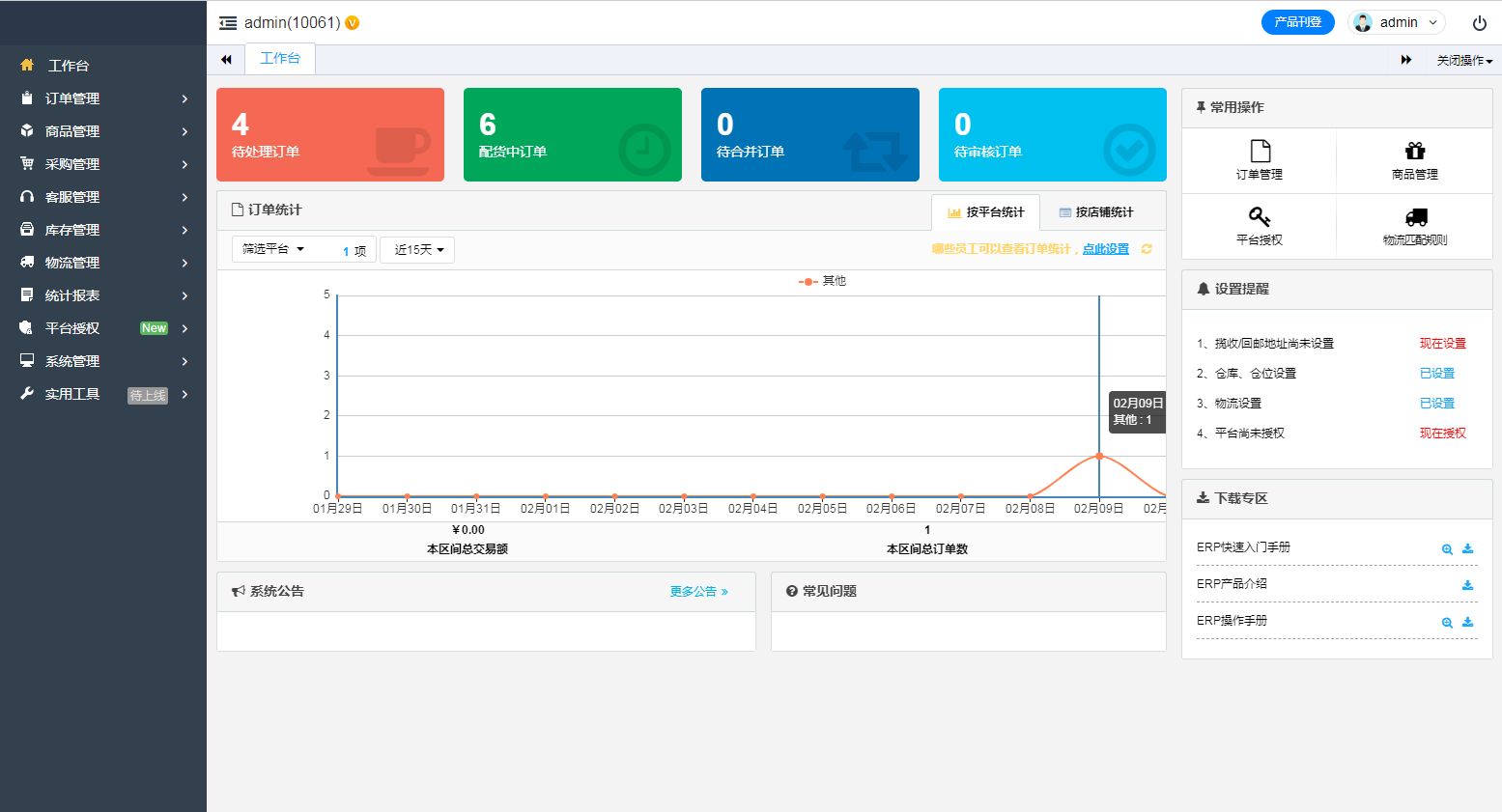

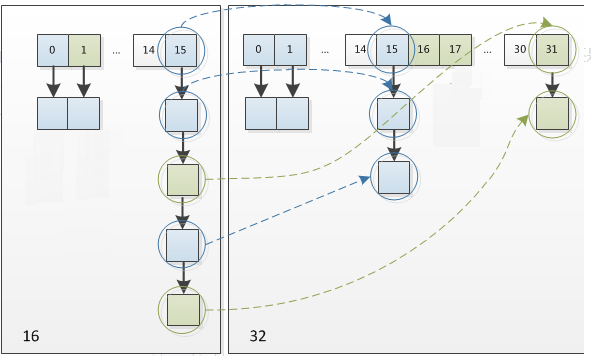

奇迹发生了,进后台了!

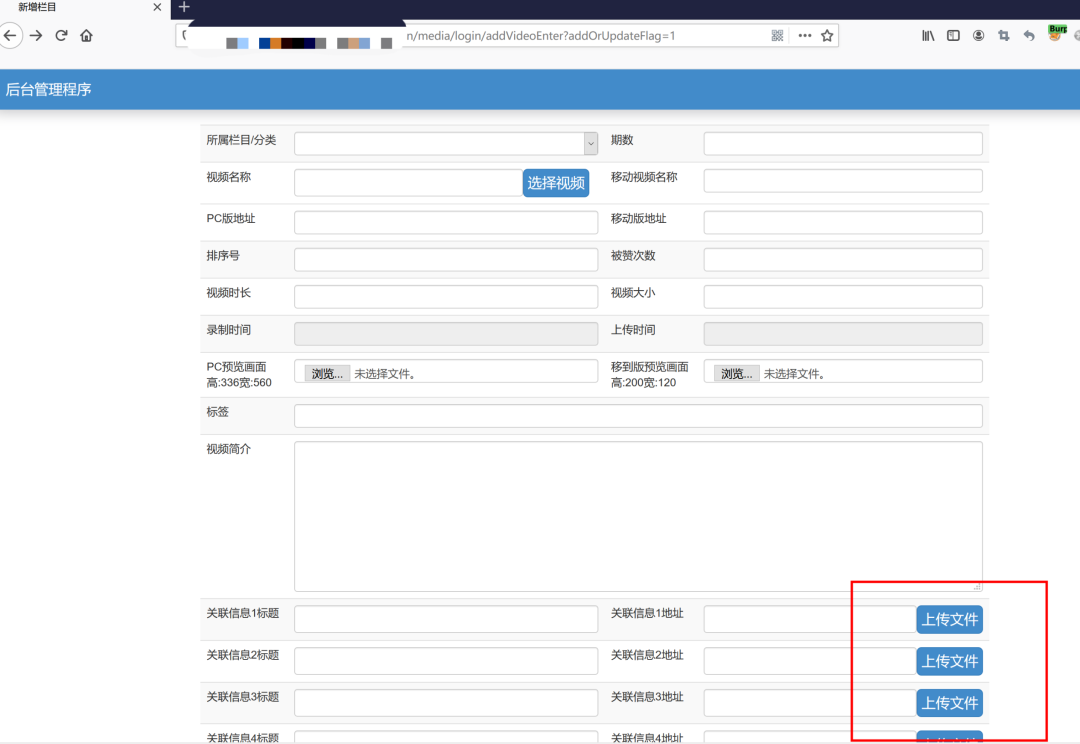

终于找到了增删改功能,有机会shell!

新的风暴再次出现

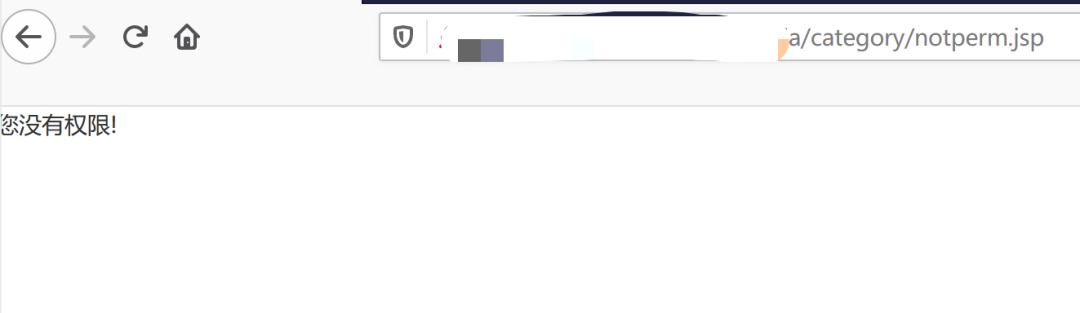

点击新增视频之后,他会跳转到一个错误页面,告诉我“您没有权限”

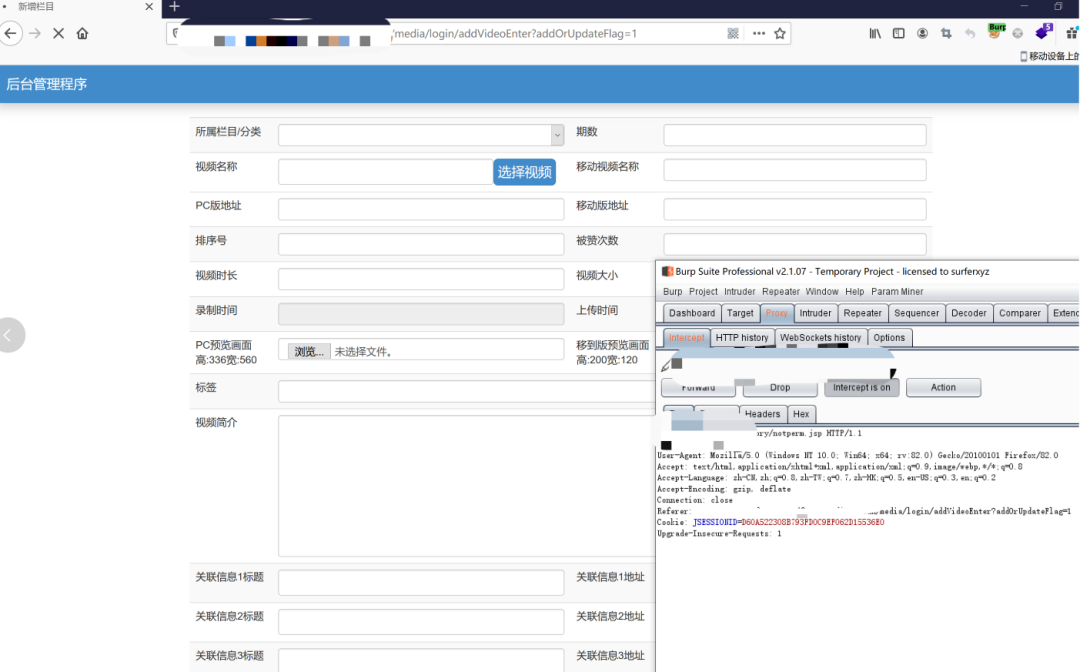

上传页面一闪而过,那咋整呢,抓包到上传页面停住,drop掉后面的请求包呗,反正总共就俩请求包,一个是跳转到上传页面,然后就会立刻跳转到无权限。

事情并没有这么简单,如我所料,即使drop掉后面的包,也是无法访问的。

getshell

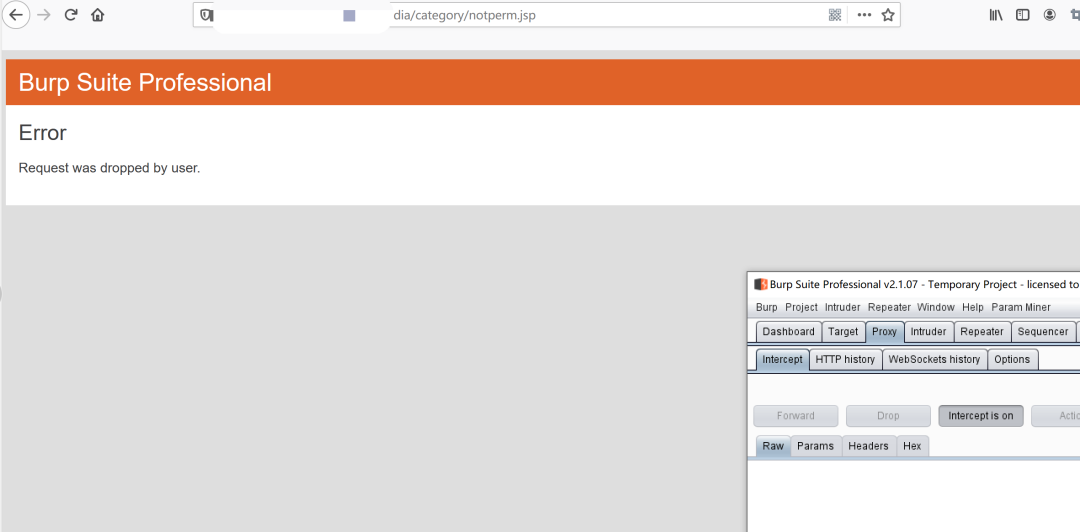

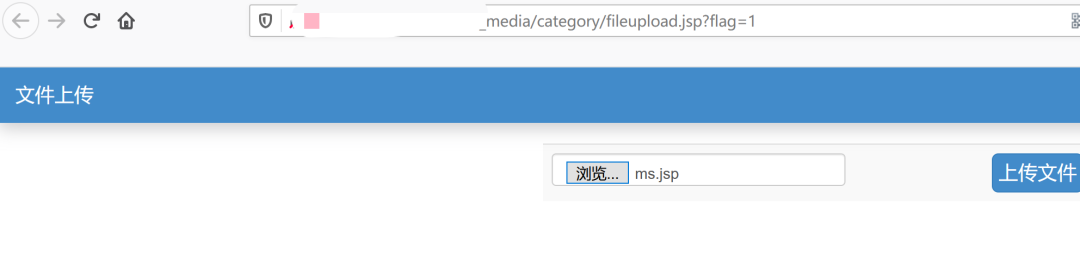

这时我想到一个操作:返回新增视频页面,点击新增视频,跳到无权限页面,点击浏览器后退键,按键盘上的ESC键

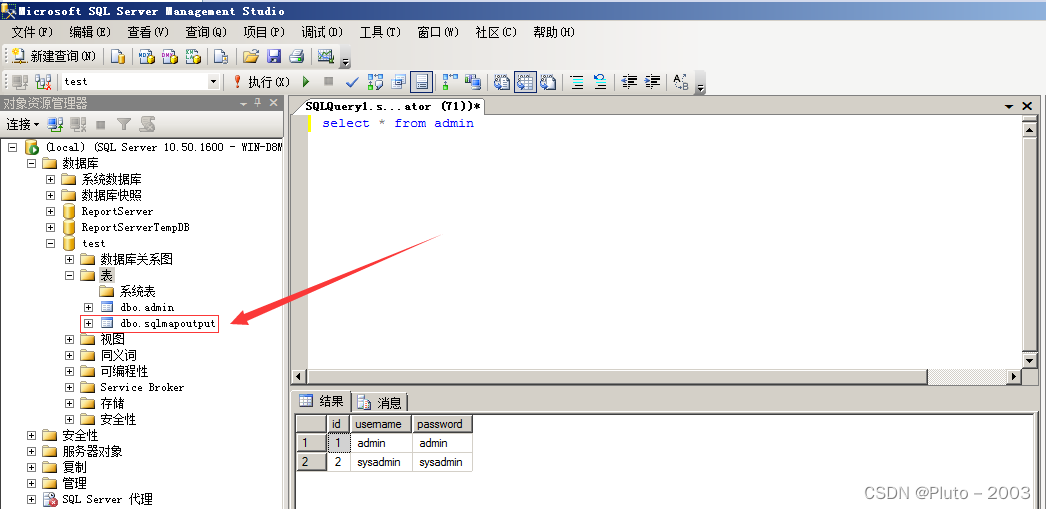

多次操作后,成功停在了上传页面,大功告成。盲猜一波没有waf(其实前面测别的功能的时候就知道没有waf了)

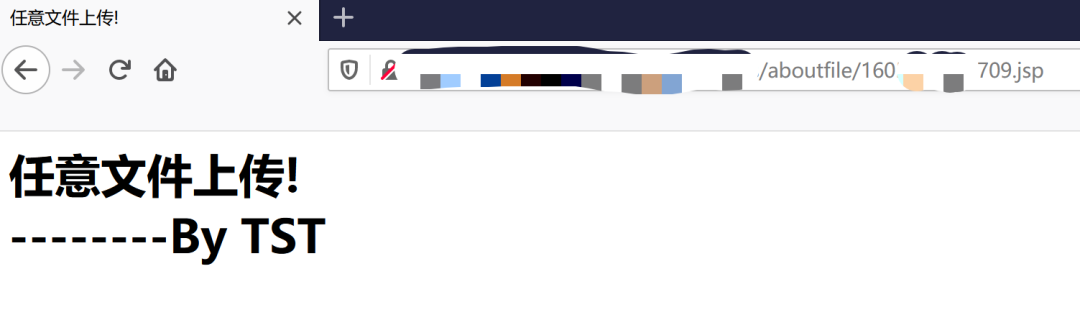

客户不允许上传webshell,没办法,只能上传一个jsp的helloworld来证明任意文件上传getshell了,文件名就起”免杀”吧,显得专业一点。

至此结束,感谢观看!

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线