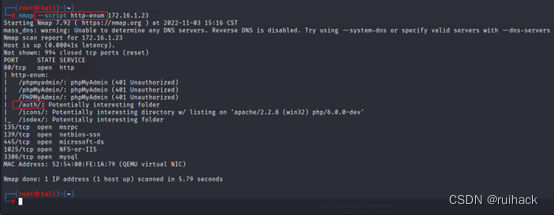

任务二:Web隐藏信息获取

任务环境说明:

- 服务器场景名:web20200604

- 服务器场景用户名:未知

- 通过本地PC中渗透测试平台Kali使用Nmap扫描目标靶机HTTP服务子目录,将扫描子目录命令所需参数及第四条扫描结果关键目录以&符号拼接,作为Flag提交(例:-p 22&/root/);

FLAG: --script http-enum&/auth/

2.通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,将管理登录页面的文件名(例:admin.php)作为Flag提交;

访问/auth/发现文件