一、问题描述

某次例行安全扫描,发现:ICMP权限许可和访问控制漏洞,编号:CVE-1999-0524,危险级别:低风险。利用该漏洞,远程主机会回复ICMP_TIMESTAMP查询并返回它们系统的当前时间,ICMP信息如netmask和timestamp允许任意主机访问,这可能允许攻击者攻击一些基于时间认证的协议。

修复建议:在防火墙上过滤外来的ICMP timestamp(类型 13)报文或14和/或代码0的ICMP数据包。

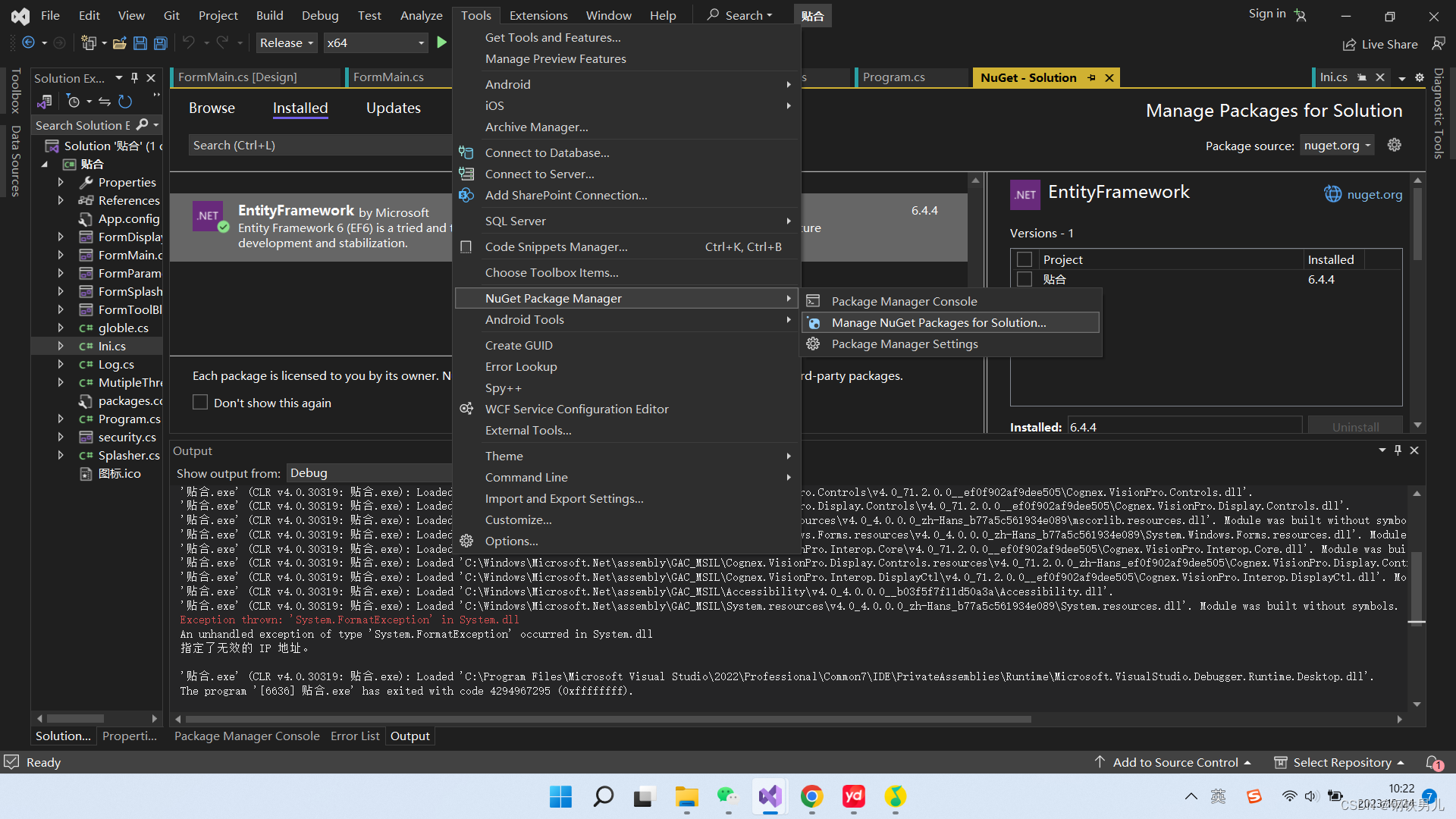

二、处理过程:

防火墙上出策略配置访问限制:

1)方法1:

iptables -A INPUT -p ICMP --icmp-type timestamp-request -j DROP

iptables -A OUTPUT -p ICMP --icmp-type timestamp-reply -j DROP

iptables -A INPUT -p ICMP --icmp-type time-exceeded -j DROP

#禁用traceroute

iptables -A OUTPUT -p ICMP --icmp-type time-exceeded -j DROP

service iptables save

2)方法2:

vi /etc/sysconfig/iptables #增加

-A INPUT -p icmp -m icmp --icmp-type timestamp-request -j DROP

-A OUTPUT -p icmp -m icmp --icmp-type timestamp-reply -j DROP

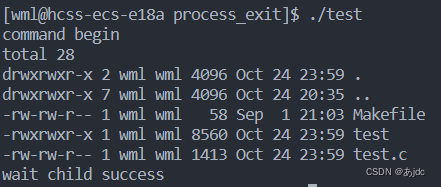

3)方法3:

firewall-cmd --get-icmptypes #查看icmp相关的数据包类型

ll -Z /etc/firewalld/icmptypes #查看到timestamp-reply和timestamp-request

firewall-cmd --permanent --zone=public --add-icmp-block=timestamp-reply

firewall-cmd --permanent --zone=public --add-icmp-block=timestamp-request

firewall-cmd --reloadfirewall-cmd --list-icmp-blocks

#验证

iptables -nvL | grep icmp

4)方法4:

iptables -A OUTPUT -p icmp --icmp-type 13 -j DROP

iptables -A OUTPUT -p icmp --icmp-type 14 -j DROP

#阻止代码为0的ICMP数据包(Echo Reply)

iptables -A OUTPUT -p icmp --icmp-type 8 -j DROP

#止特定ICMP数据包

iptables -A OUTPUT -p icmp -m icmp --icmp-type 13 -m icmp --icmp-code 0 -j DROP

service iptables save