目录

前言

JWT漏洞演示之CTFhub(一)

JWT漏洞演示之CTFhub(二)

前言

我们在之前的文章中已经讲解过了JWT漏洞相关的原理和利用,今天我们就通过这篇文章再来了解一下JWT的漏洞。

JWT漏洞演示之CTFhub(一)

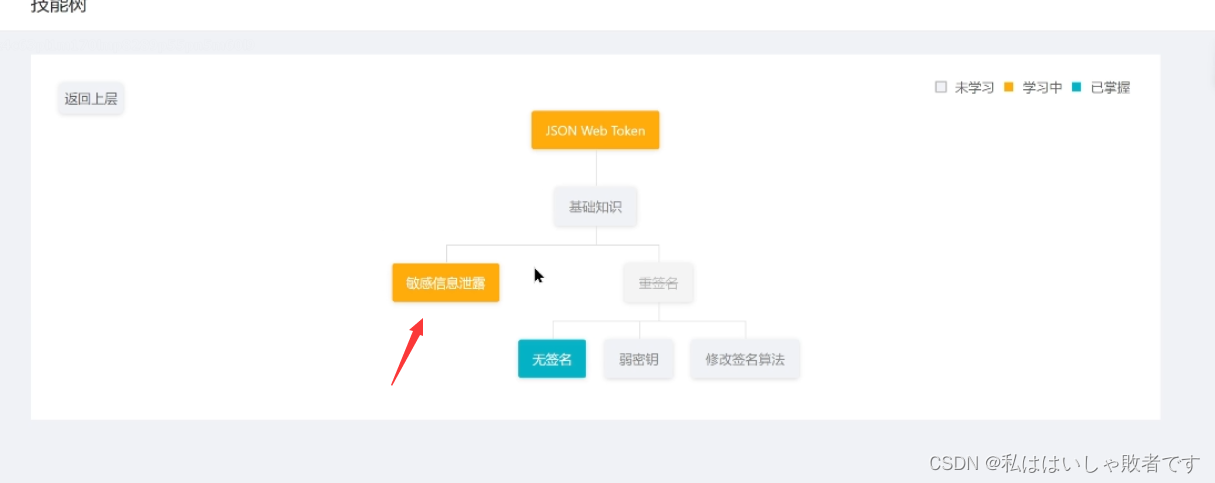

我们进入CTFhub中的靶场:

我们来做一下敏感信息泄露的这关:

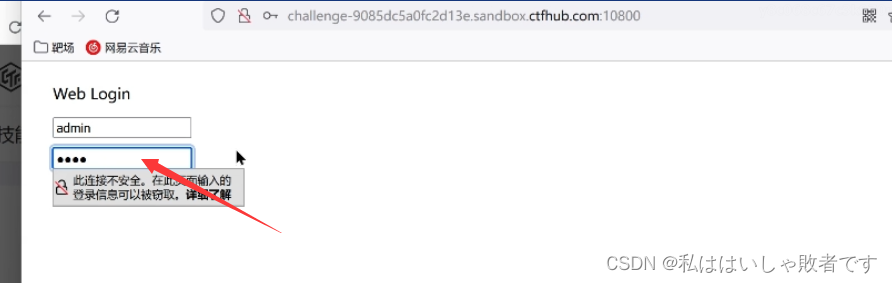

我们点击这个链接打开靶场,我们输入admin去登录:

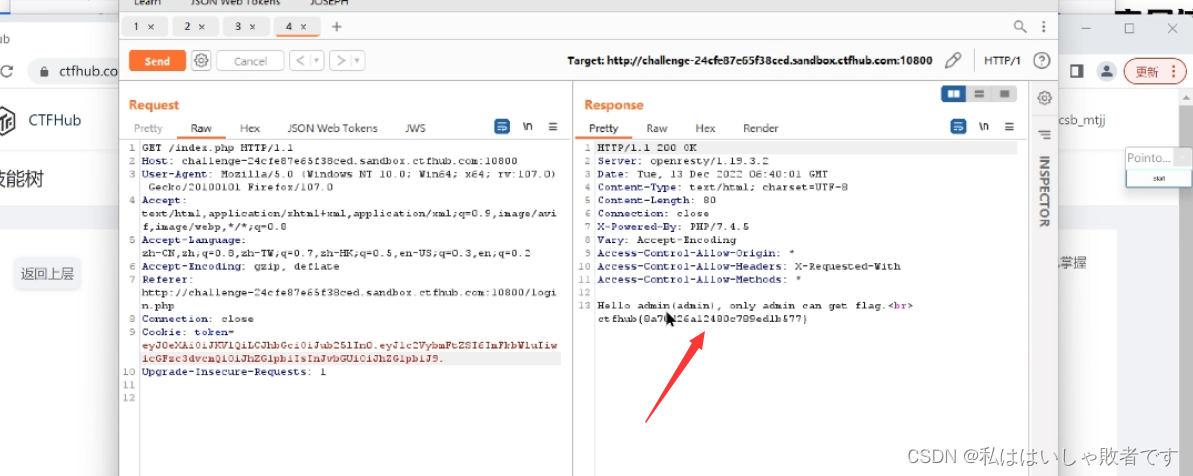

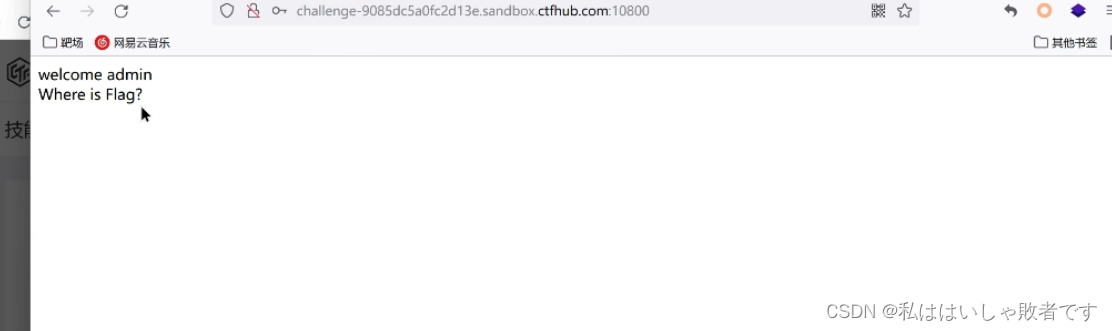

我们抓包分析:

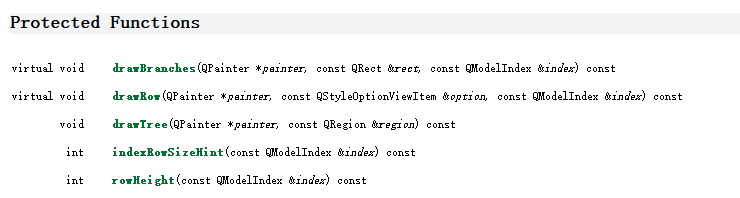

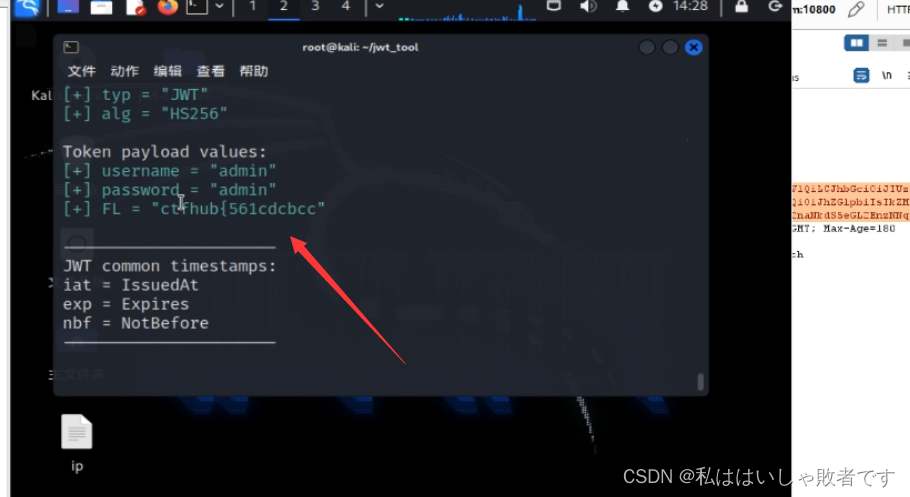

抓到如上图的一个数据包,这里可以看到JWT认证,我们将这串数据拿到去爆破:

然后我们的flag就被爆破出来了:

把两段结合一下得到我们的flag,点击提交:

JWT漏洞演示之CTFhub(二)

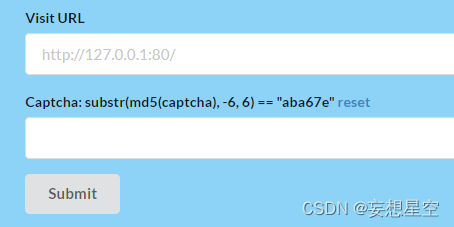

接下来我们再来做一下无签名的这道题。

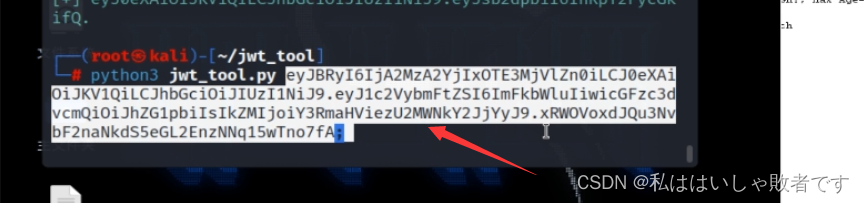

我们访问靶场环境:

我们输入admin去登陆:

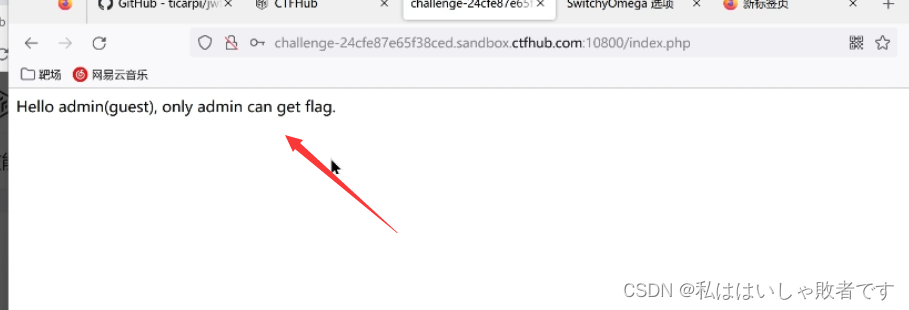

他给了我们这样的一段话。

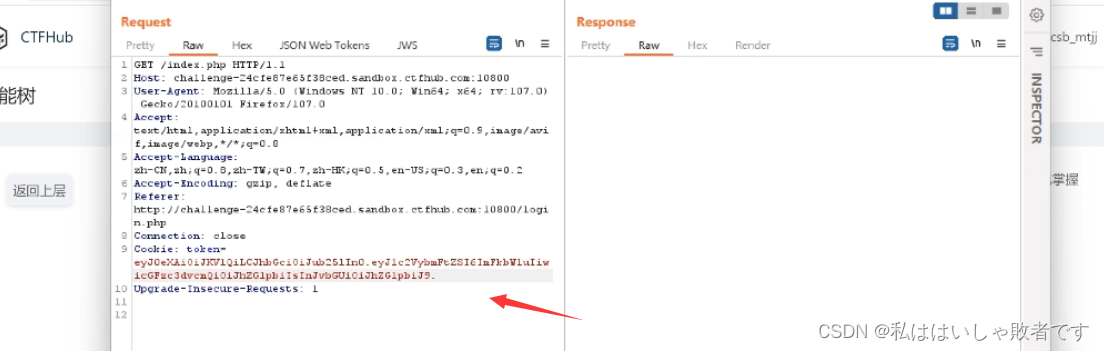

我们抓包重放:

得到了这么一串数据:

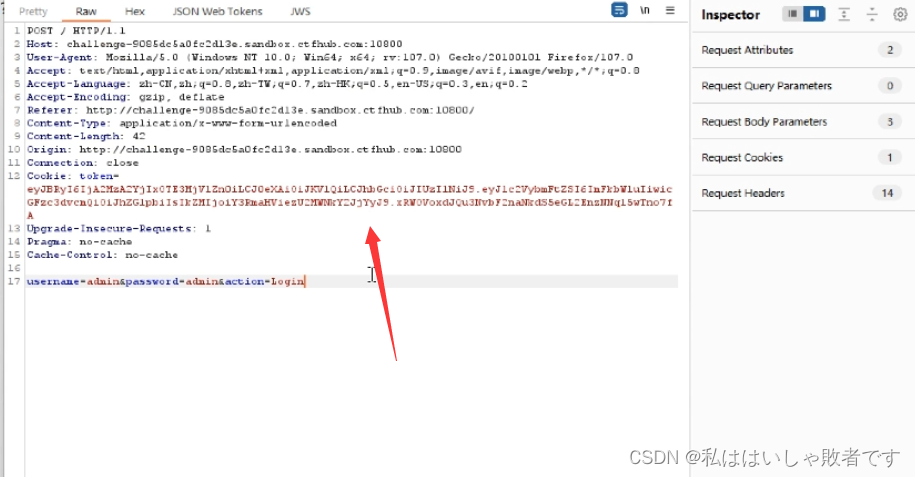

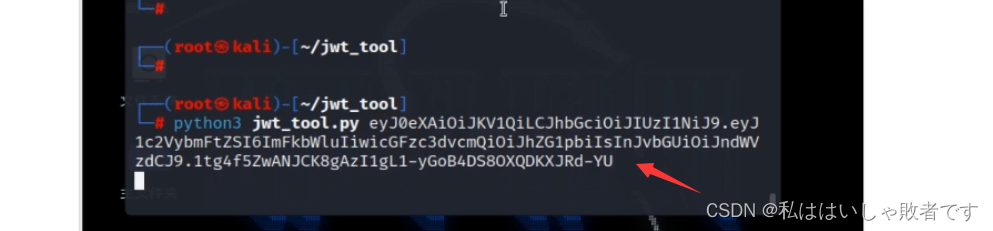

我们老办法,直接将其复制下来爆破:

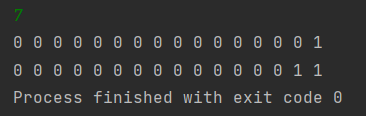

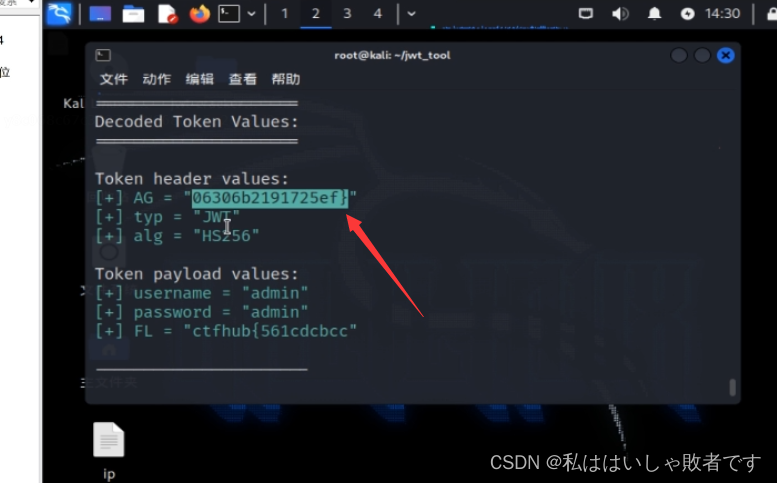

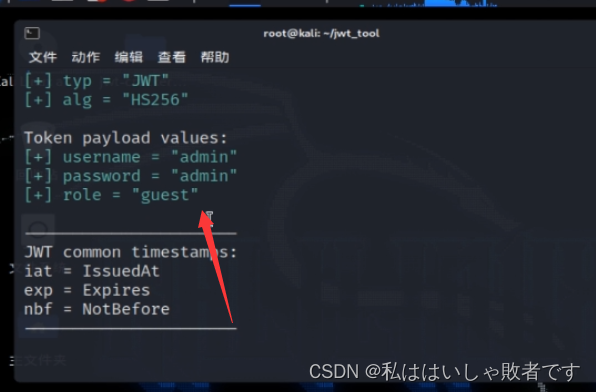

最后得到这么一串数据:

可以看到这里的username和password为我们登录时输入的值,而role的值为guest,是来宾的意思,他之前提示我们只有admin权限才有flag,那到这里,我们是不是就可以去修改这个payload的部分,将其的role的值修改为管理员权限,是不是就能得到flag了?

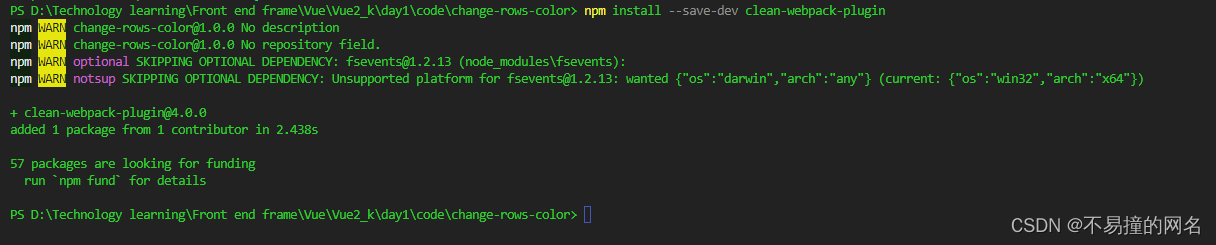

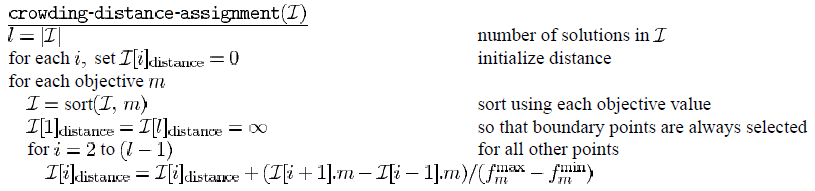

我们可以像上一篇文章中提到的手法将其payload部分解密,然后修改,再加密。不过我们这里直接通过python去修改:

得到这么一串数据,然后我们将其直接替换在原有的JWT格式上:

替换前:

替换后:

最后得到了我们的Flag: