1、入侵检测相关概念 及 入侵检测模型

入侵:违背访问目标的安全策略的行为

判断入侵的依据是:对目标的操作是否超出了目标的安全策略范围

入侵检测:通过收集操作系统、系统程序、应用程序、网络包等信息,发现系统中违背安全策略或危及系统安全的行为。

入侵检测系统:具有入侵检测功能的系统称为入侵检测系统,简称IDS

入侵检测的目的:发现违背安全策略or危害系统安全的行为。

通用入侵检测框架模型,简称CIDF。 该模型认为入侵检测系统包括:事件产生器、事件分析器、响应单元、事件数据库组成

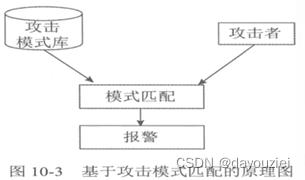

2、基于误用的入侵检测技术

攻击者常常利用系统和应用软件中的漏洞技术进行攻击。

误用入侵检测的前提条件是:入侵行为能够按某种方式进行特征编码

入侵检测的过程实际上是:模式匹配的过程

| 常见的误用检测方法 | 特点 |

|---|---|

| 基于条件概率的误用检测 | 将入侵方式对应一个事件序列,然后观测事件发生序列,应用贝叶斯定理(概率公式)进行推理,推测入侵行为 |

| 基于状态迁移的误用检测 | 记录系统的一系列状态,检查系统的状态变化发现系统中的入侵行为。这种方法状态特征用状态图描述 |

| 基于键盘监控的误用检测 | 检测用户的击键模式,检索攻击模式库,发现入侵行为(不能够检测恶意程序的自动攻击) |

| 基于规则的误用检测 | 用规则描述入侵行为,通过匹配规则,发现入侵行为(snort) |

3、基于异常的入侵检测技术

异常检测方法:建立系统正常行为的轨迹,定义一组系统正常情况的数值,然后将系统运行时的数值与所定义的“正常”情况相比较,得出是否有被攻击的迹象

异常检测的前提是:异常行为包括入侵行为

| 常见的异常检测方法 | 特点 |

| 基于统计的异常检测方法 | 利用数学统计理论技术,基于统计的抽样周期可以从短到几分钟到长达几个月的甚至更长(系统登录时间、资源被占用的时间等) |

| 基于模式预测的异常检测 | 事件序列不是随机发送的而是服从某种可辨别的模式,其特点是考虑了事件序列之间的相互联系 |

| 基于文本分类的异常检测 | 将程序的系统调用视为某个文档中的”字“,N次调用以后就形成一个文档,分析文档的相似性,发现异常的系统调用,从而检测入侵行为 |

| 基于贝叶斯推理的异常检测方法 | 通过分析和测量,任一时刻的若干系统特征(磁盘读/写操作数量、网路连接并发数),判断是否发送异常 |

4、入侵检测系统组成

入侵检测系统功能模块组成:数据采集模块、入侵分析引擎模块、应急处理模块、管理配置模块、辅助模块

| 模块 | 功能 |

|---|---|

| 数据采集模块 | 为入侵分析引擎模块体提供分析用的数据,包括操作系统的审计日志,应用程序的运行日志和网络数据包等 |

| 入侵分析引擎 | 是依据辅助模块提供的信息(如攻击模式),根据一定的算法对收集到的数据进行分析,从中判断是否有入侵行为出现,并产生入侵报警。该模块是入侵检测系统的核心模块 |

| 管理配置模块 | 为其他模块提供配置服务,是IDS 系统中的模块与用户的接口 |

| 应急处理模块 | 发生入侵后,提供紧急响应服务,例如关闭网络服务、中断网络连接、启动备份系统等 |

| 辅助模块 | 协助入侵分析引擎模块工作,为它提供相应的信息,例如攻击特征库、漏洞信息等 |

基于主机的入侵检测系统(HIDS)、基于网络的入侵检测系统(NIDS)、基于主机检测的分布式入侵检测系统(HDIDS),基于网络的分布式入侵检测系统(NDIDS)

5、网络入侵检测系统Snort

Snort基本技术原理是通过获取网络数据包,然后基于安全规则进行入侵检测,最后形成报警信息

Snort规则由两部分组成:规则头、规则选项

- 规则头包含:规则操作、协议、源地址、目的IP地址、网络掩码、源端口、目的端口信息

- 规则选项包含:报警信息、被检查网络包的部分信息、规则应采取的动作(所有Snort规则项都用 ; 隔开,规则选项关键词使用 : 和对应的参数区分

Snort规则如下所示:

Alert tcp any any -> 192.168.1.0/24 111(content:"|00 01 86 a5|" ; msg:"mountd access";)

动作 协议 源IP 源端口 -> 目标IP 目标端口(需要匹配的数据包内容;alert动作报警弹出的内容)

ps:规则选项常用的关键词是msg、content。msg用于显示报警信息,content用于指定匹配网络数据包的内容。 sid标识Snort规则id; rev表示规则修订的版本号。

alert icmp any any -> 192.168.X.Y any (msg:"NMAP ping sweep Scan"; dsize:0; sid:100000004 rev:1)

6、网络物理隔离系统与类型

网络物理隔离系统是指通过物理隔离技术,在不同的网络安全区域之间建立一个能够实现物理隔离、信息交换和可信控制的系统,以满足不同安全域的信息或数据交换

| 分类方式 | 类别 |

|---|---|

| 按照隔离的对象分 | 单点隔离系统:主要是保护单独的计算机系统,防止外部直接攻击和干扰 |

| 区域隔离系统:针对的是网络环境,防止外部攻击内部保护网络 | |

| 按照网络物理隔离的信息传递方向分 | 双向网络物理隔离系统 |

| 单向网络物理隔离系统 |

国家管理政策文件明确指出:”电子政务网络=政务内网+政务外网构成,两网之间物理隔离,政务外网与互联网之间逻辑隔离“

7、网络物理隔离实现技术及原理

| 实现技术 | 原理 |

|---|---|

| 专用计算机上网 | 这台计算机只和外部网相连,不与内部网相连 |

| 多PC | 用户桌面上放两台PC,一台用于连接外部网络,另一台用于连接内部网络 |

| 外网代理服务 | 1台PC收集外网信息,然后用U盘把数据拷贝到内网PC,从而实现内网用户”上网“ |

| 内外网 线路切换器 | 物理线路A/B交换盒 |

| 单硬盘内外分区 | 单一硬盘分隔成不同的区域,在IDE总线物理层上,通过一块IDE总线信号控制卡截取IDE总线信息 |

| 双硬盘 | 在一台机器上安装两个硬盘,通过硬盘控制卡对硬盘进行切换控制【用户在使用时又必须不断地重新启动切换】 |

| 网闸 | 利用一种GAP技术,使用一个具有控制功能的开关读写存储安全设备【两个独立主机不存在通信的物理连接】 |

| 协议隔离技术 | 物理上是有连线的,通过协议转换的手段保证受保护信息在逻辑上是隔离的 |

| 单向传输部件 | 该传输由一对独立的发送盒接收部件构成,发送和接收部件只能以单工方式工作 |

| 信息摆渡技术 | U盘在2台PC上拷贝东西 |

| 物理断开技术 | 物理断开是指处于不同安全区域的网络之间不能直接或间接的方式相连接【通常由电子开关来实现】 |

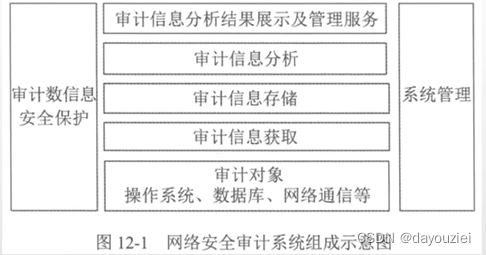

8、网络安全审计系统一般包括

审计信息获取、审计信息存储、审计信息分析、审计信息展示及利用、系统管理等组成部分

9、网络安全审计机制与实现技术

审计机制:基于主机的审计机制、基于网络通信的审计机制、基于应用的审计机制等

实现技术:

- 系统日志数据采集技术:常见的系统日志数据采集技术是把操作系统、数据库、网络设备等系统中产生的事件信息汇聚到统一的服务器存储,以便于查询分析与管理

- 网络流量数据获取技术:常见的方法 共享网络监听、交换机端口镜像、网络分流器

10、网络安全漏洞威胁

网络安全漏洞又称为脆弱性,简称漏洞。漏洞一般是致使网络信息系统安全策略相冲突的缺陷

根据漏洞的补丁状况,可将漏洞分为:普通漏洞和零日漏洞

攻击者基于漏洞构成的安全威胁主要由:敏感信息泄露、非授权访问、身份假冒、拒绝服务

解决漏洞问题的方法包括:漏洞检测、漏洞修补、漏洞预防等。

11、网络安全漏洞来源及分类

网络信息系统的漏洞主要来自两个方面:技术性安全漏洞、非技术性安全漏洞

CVSS是一个通用漏洞计分系统,分数计算依据由:基本度量计分、时序度量计分、环境度量计分组成。

- 基本度量计分:由攻击向量、攻击复杂性、特权要求、用户交互、完整性影响、保密性影响、可用性影响、影响范围等决定

- 时序度量计分:由漏洞利用代码成熟度、修补级别、漏洞报告可信度等参数决定

- 环境度量计分:由完整性要求、保密性要求、可用性要求、修订基本得分等决定

国家信息安全漏洞库(CNNVD)漏洞分类分级标准

国家信息安全漏洞共享平台(CNVD)漏洞分类分级标准

![[Python小项目] 从桌面壁纸到AI绘画](https://img-blog.csdnimg.cn/0bc7d48602ab4ac9b857e2f47aa5b50f.png)