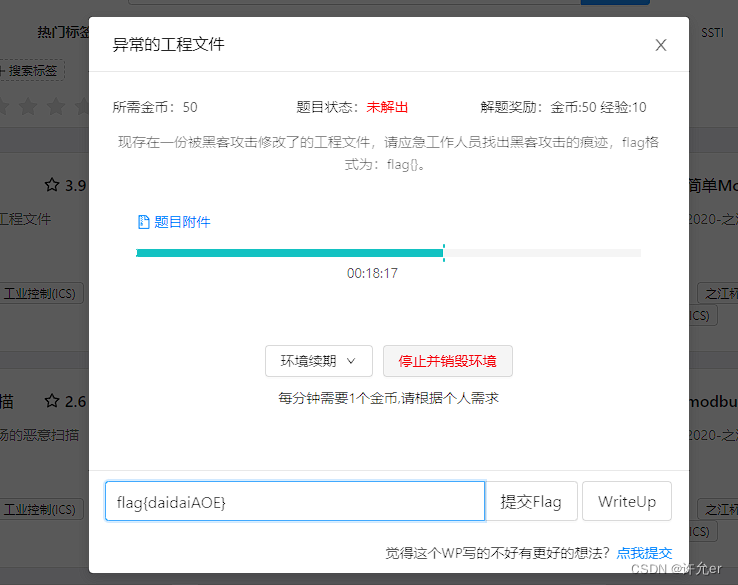

1.异常的工程文件

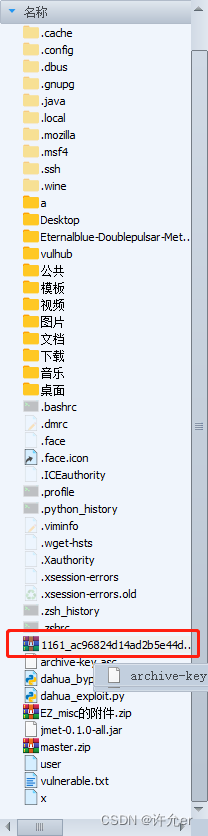

把文件拖到kali里面去了

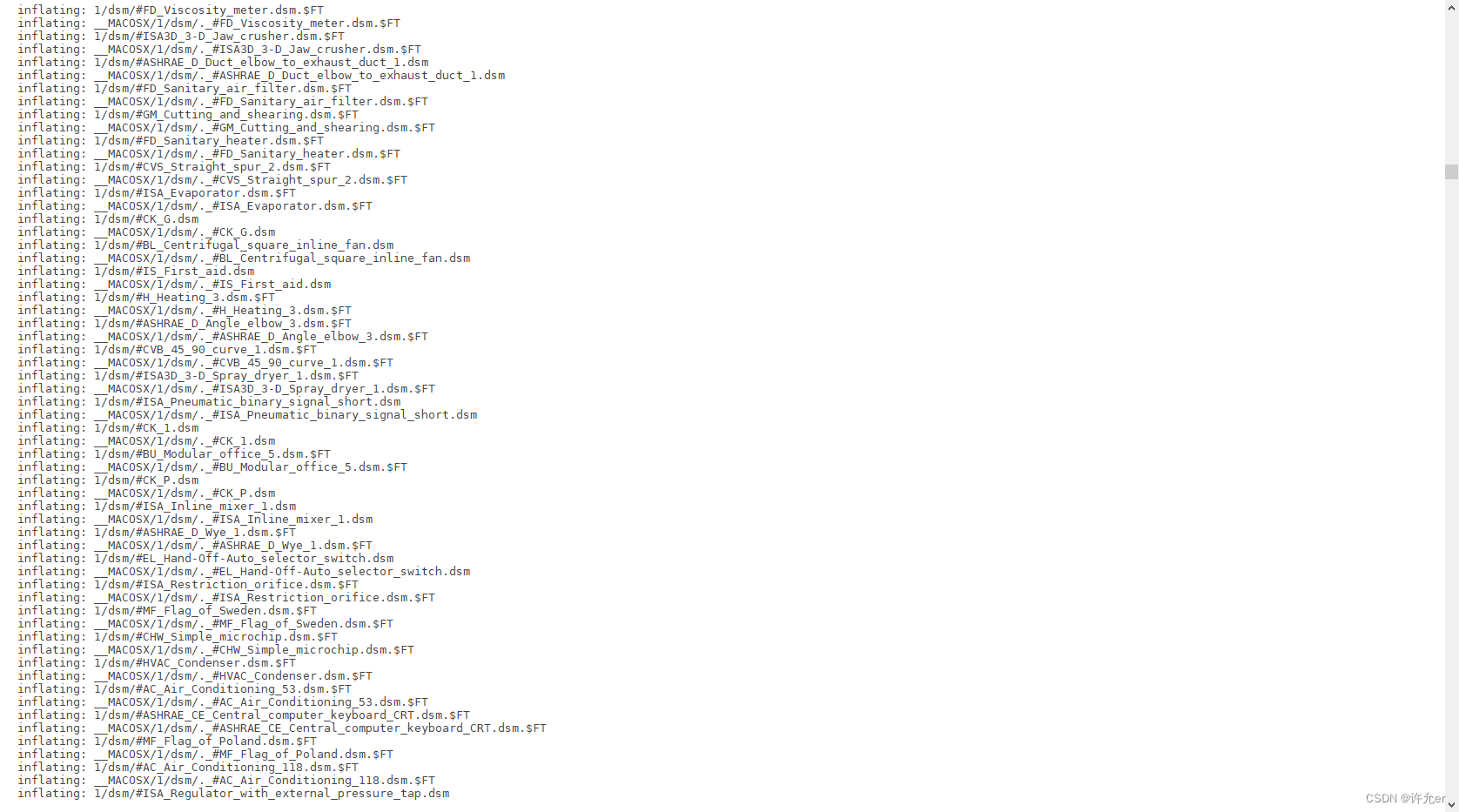

unzip 文件名解压文件

文件很多,我们先进到解压的文件夹里面

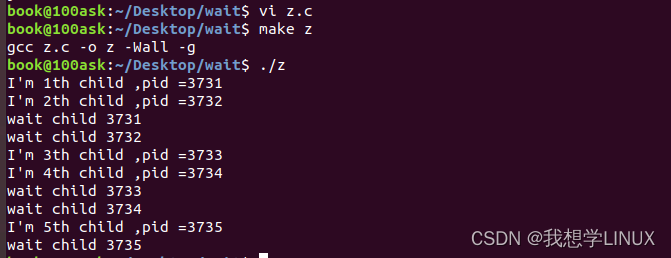

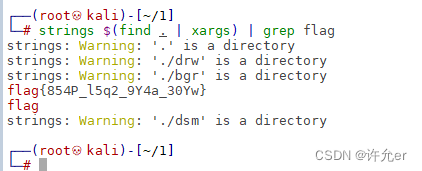

strings $(find . | xargs) | grep flag

linux命令的作用是在当前目录及子目录下递归查找文件,提取文件中的字符串,然后用grep过滤

find . - 在当前目录及递归子目录下查找文件

args - 将find命令的文件结果作为参数传递给后面的命令

strings - 提取二进制文件中的可打印字符串

$( ) - 在子shell中执行命令,并将结果作为字符串返回

rep flag - 在strings的输出中查找包含"flag"的行

这个指令在平常也可以用到

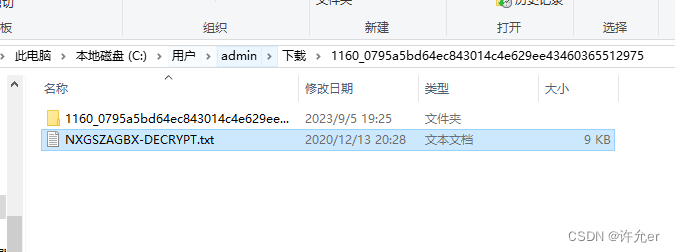

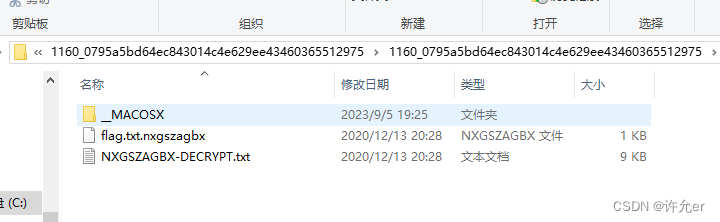

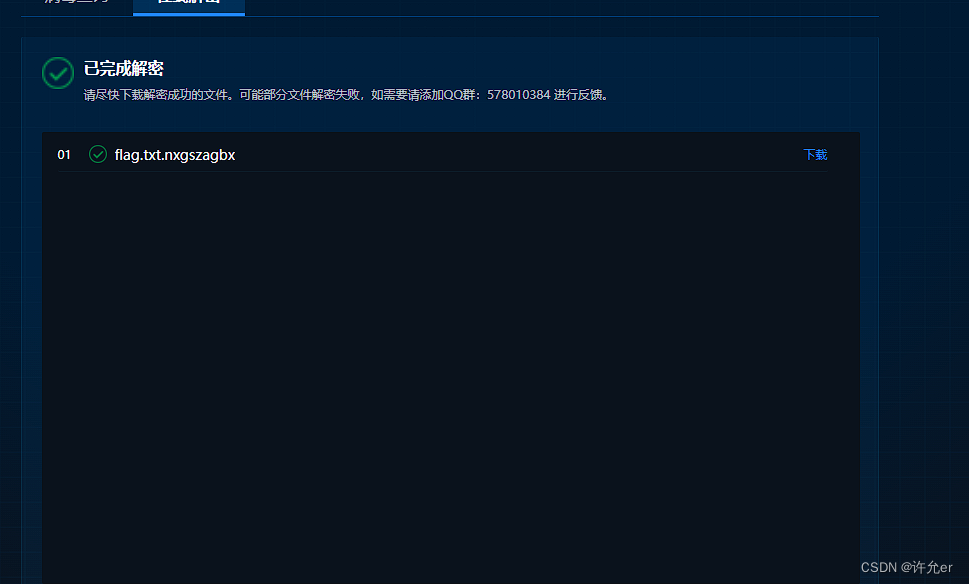

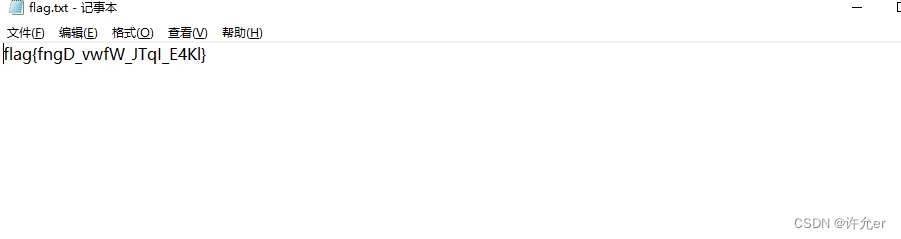

2.病毒文件恢复

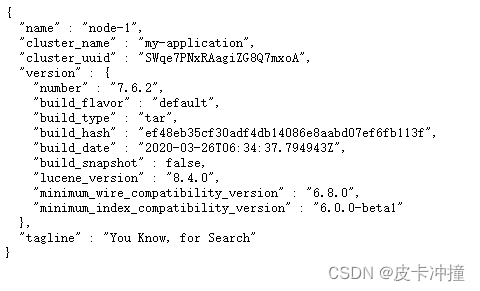

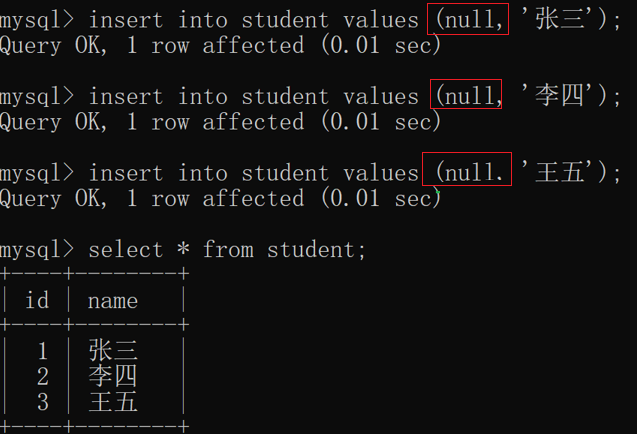

文件内容

勒索病毒可以通过360的工具来解决

安全卫士勒索病毒专题:文件恢复_安全卫士离线救灾版_文档卫士

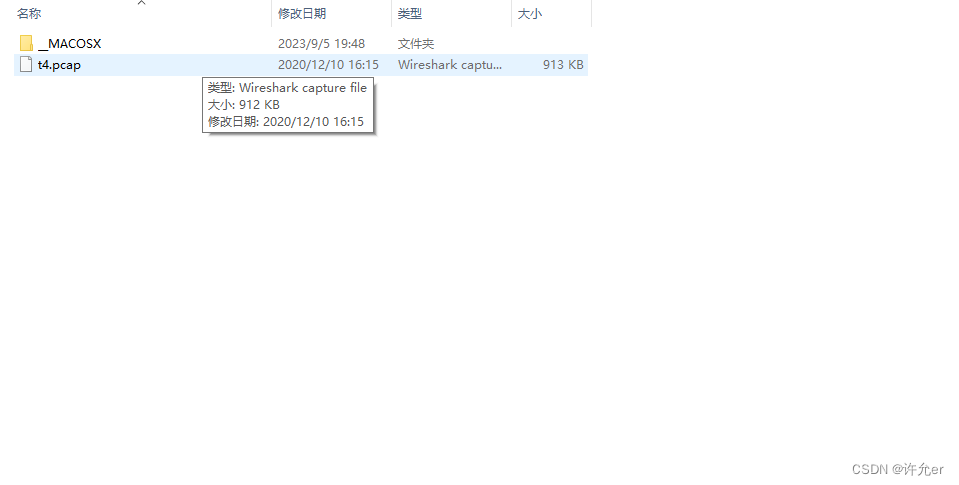

3.简单Modbus协议分析

这里是pcap文件,在其他地方看到一句话做工控题目先strings

我们把它放到kali里面,strings一下

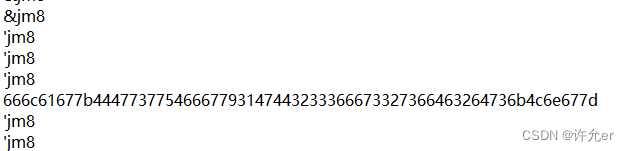

这里因为数据太多了我们给他输出到1.txt中,在拖到外面

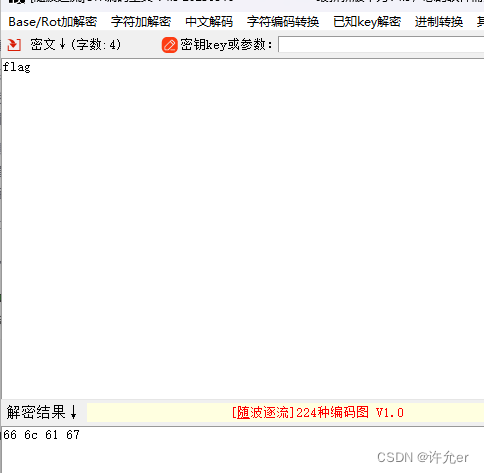

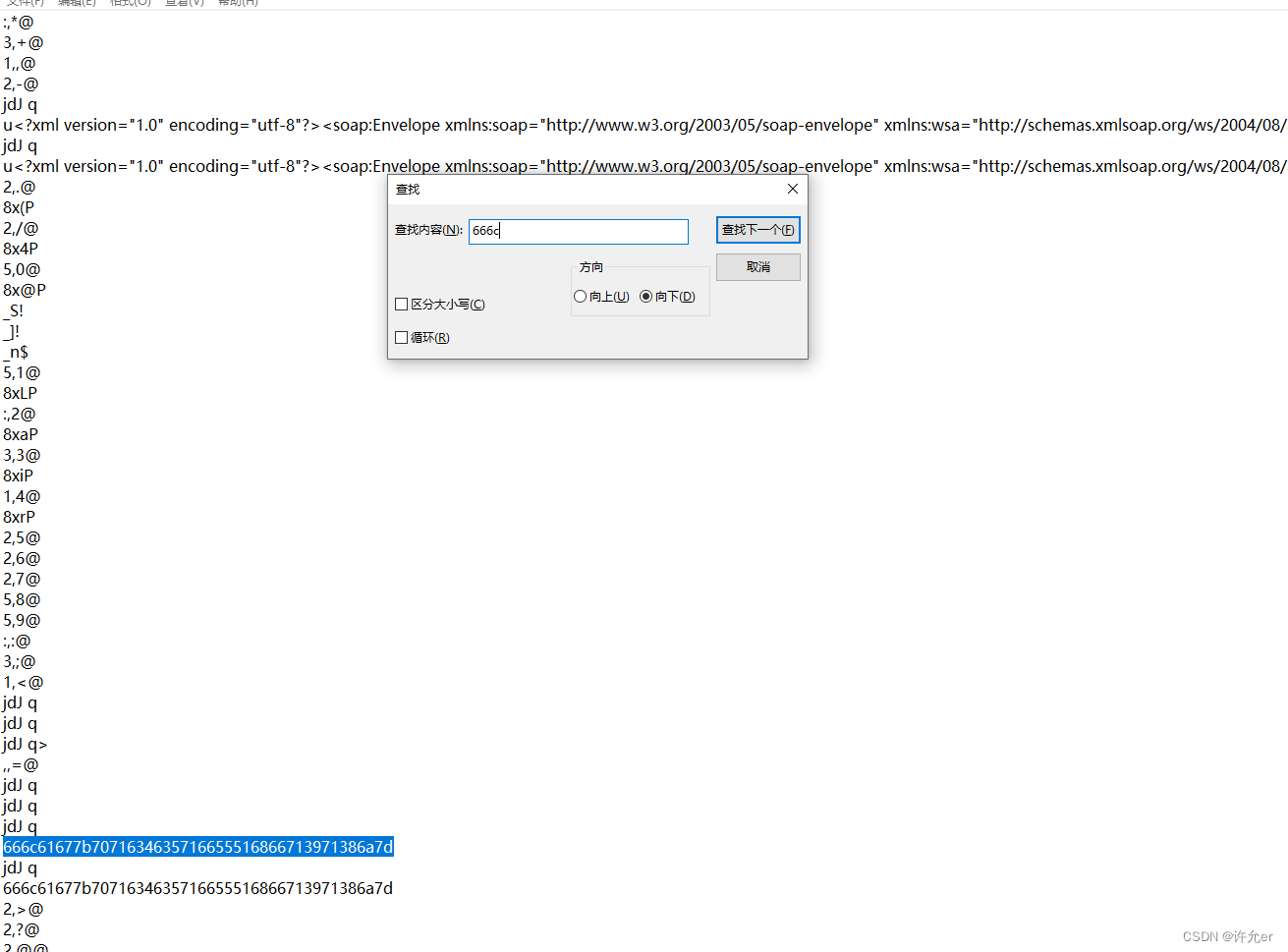

我们在文件里面输入flag发现没有数据

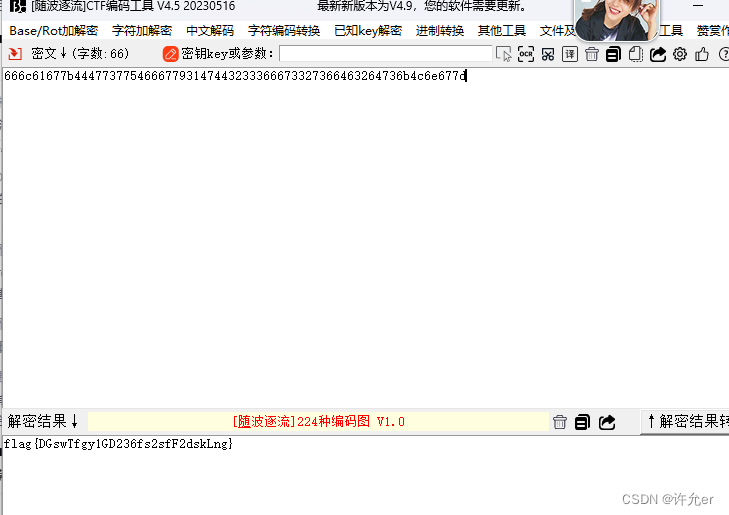

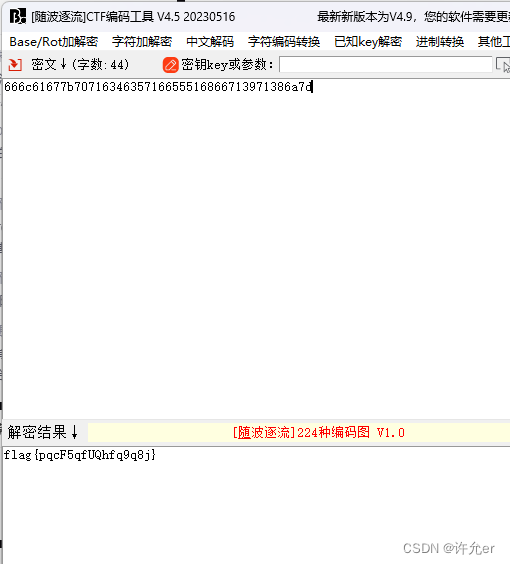

搜索666c6167 也就是flag的16进制,实际根据比赛的格式来多试试

4.工控现场的恶意扫描

还是和上一个一样,放到kali strings

这里还是和上面一样搜索就出来了

这里还是和上面一样搜索就出来了

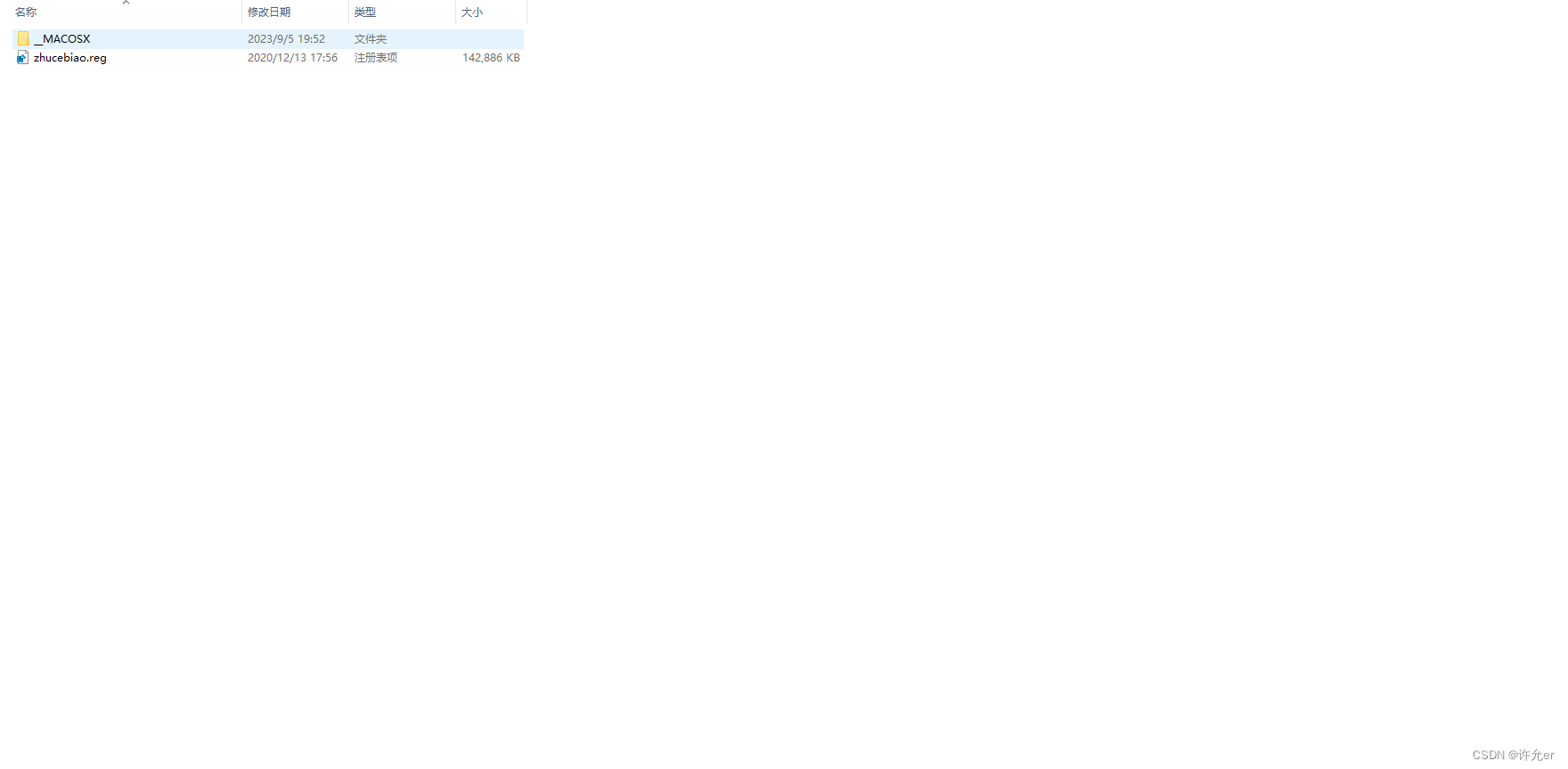

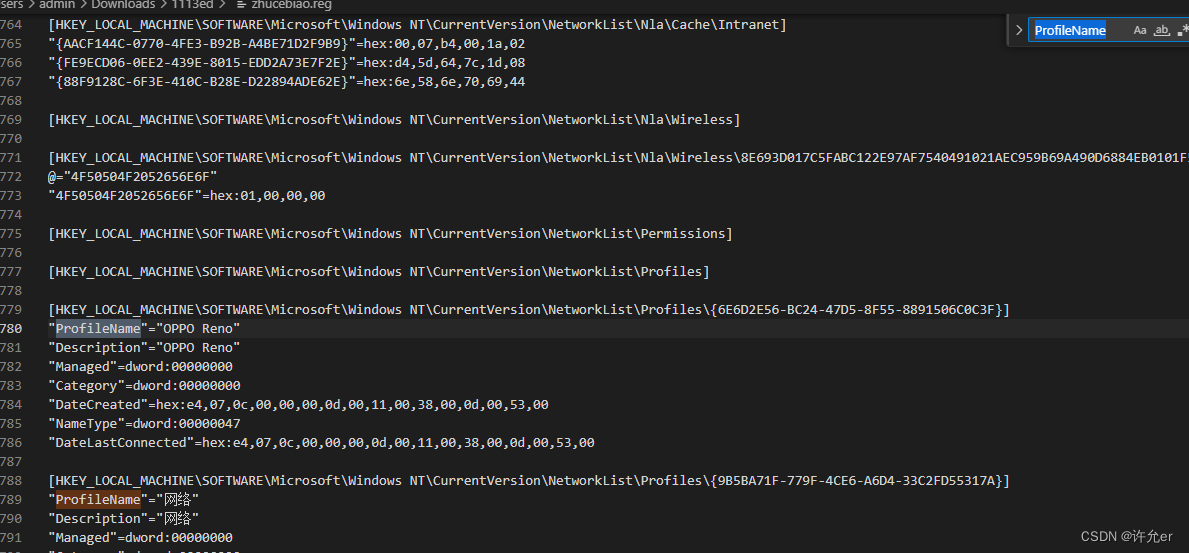

5.注册表分析

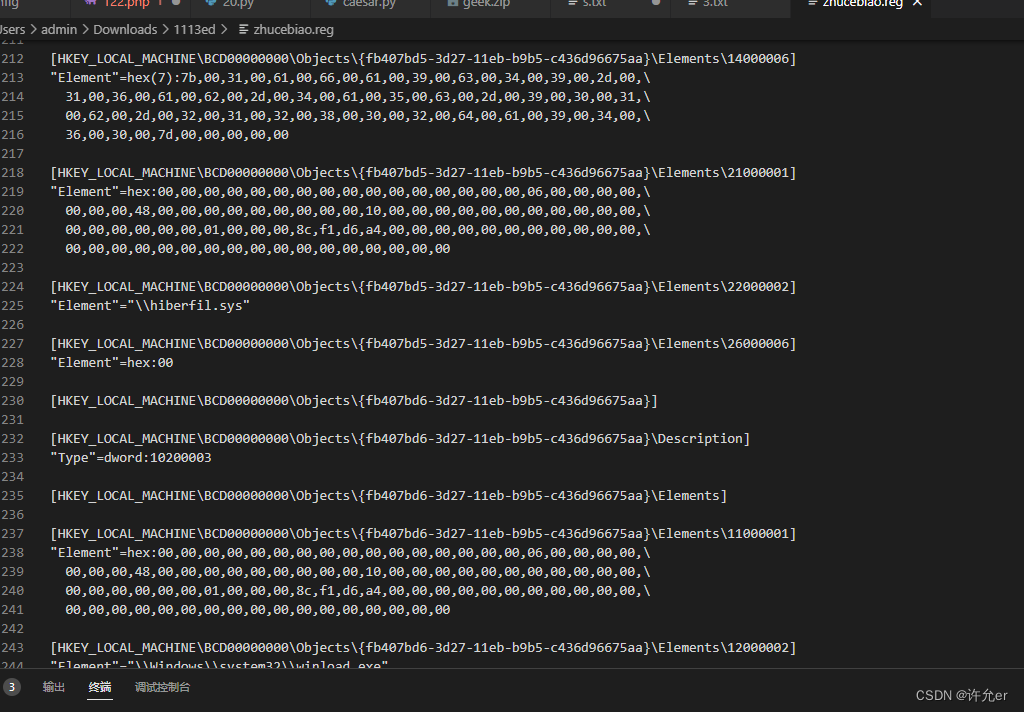

strings一下没有发现什么有用信息通过vscode打开

"ProfileName"="OPPO Reno"

flag{OPPOReno}

在注册表中要修改网络的名称就是ProfileName 这里直接搜索,这种只能靠背(;´д`)ゞ

今天就先到这了,最近因为有个iot ics的比赛所以在搞这些,感觉很难,目标是比赛的时候知道自己怎么寄的就ok了