WAF信息收集

目前,市面上的WAF大多都部署了云服务进行防护加固,让WAF的防护性能得到进一步提升。

图1-32所示为安全狗最新版服务界面,增加了“加入服云”选项。

安全狗最新版服务界面,不仅加强了传统的WAF防护层,还增加了服云选项。通过增加此类服云选项,增加云端管理、云监控等功能,不局限在单纯的软件WAF层面。

1.通过常见的WAF的特征进程和特征服务判断WAF的类型

(1)安全狗。

服务名:

SafeDogCloudHelper。

SafeDogUpdateCenter。

SafeDogGuardCenter。

进程名:

SafeDogSiteApache.exe。

SafeDogSiteIIS.exe。

SafeDogTray.exe。

(2)D盾。

服务名:

d_safe。

进程名:

D_Safe_Manage.exe。

d_manage.exe。

(3)云锁。

服务名:

YunSuoAgent/JtAgent。

YunSuoDaemon/JtDaemon。

进程名:

yunsuo_agent_service.exe。

yunsuo_agent_daemon.exe。

PC.exe。

2.自动化WAF识别和检测工具

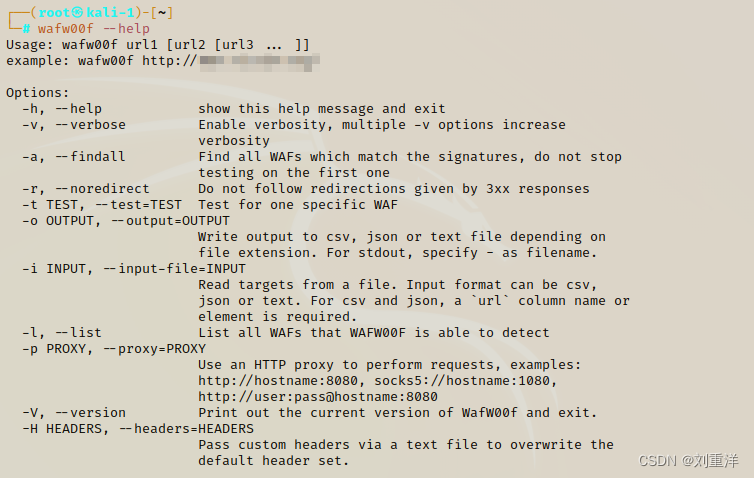

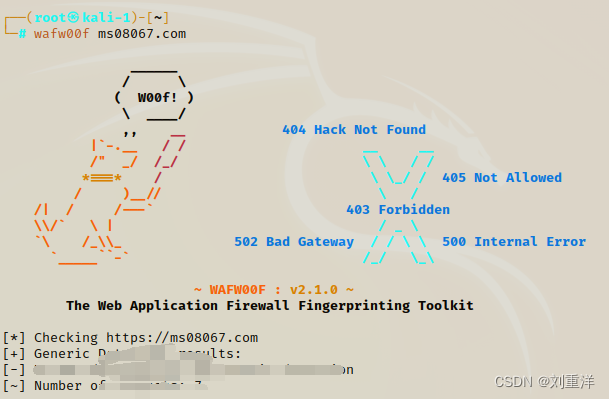

针对WAF的识别和检测,也有相应的自动化工具。目前常见的工具有Wafw00f、SQLMap、Nmap等,这里简要介绍Wafw00f的用法。

Wafw00f的工作原理如下。

第一步,发送正常的HTTP请求并分析响应。如果有明显特征,则直接显示结果;如果无明显特征,则进行第二步。

第二步,它将发送许多(可能是恶意的)HTTP请求,并使用简单的逻辑来推断目标网站使用的是哪个WAF。如果不成功,就进行第三步。

第三步,它将分析先前返回的响应,并使用另一种简单算法来猜测WAF或安全解决方案是否正在积极响应攻击。

输入wafw00f --help或wafw00f -h,可以看到很多使用参数,读者可以自行使用需要的参数,如图1-33所示。

更多工具的使用,例如是否启用全WAF扫描、输入、输出及设置代理和请求头等参数可查看帮助选项。读者可以通过帮助选项更好地选择需要的扫描参数。

“wafw00f -l”命令可以直接列出能够识别出的WAF类型。限于篇幅,这里仅列出部分可识别的WAF类型,如图1-34所示。

可以直接使用Wafw00f,不加任何参数,直接检测某网站是否存在WAF。如图1-35所示,对“xxxx.com”进行WAF检测。

图中的检测结果显示此网站使用了一个WAF或一组安全规则,并且给出了判断依据(因为服务器的响应头在被攻击状态下返回了不同的值,所以做出了存在WAF的判断)。若读者想要更好地识别具体是哪一种WAF,可以加入不同的参数。当然,工具也会存在误报的情况,这时就需要手动测试识别。

![[C++ 网络协议] 多进程服务器端](https://img-blog.csdnimg.cn/47be9f1dcd4d489eb181f5275390a81c.png)