章节一:引言

在当今数字化的世界中,恶意软件的威胁不断演化,给个人、企业 ja 尤其是政府带来了巨大的安全风险。恶意软件如病毒、木马、蠕虫等形式多样,攻击手段不断升级,导致了信息泄露、财产损失 ja 甚至国家安全的威胁。本文将深入探讨恶意软件的分析技术和数字取证方法,以揭示攻击者的行为和动机。

章节二:恶意软件分析基础

恶意软件分析是研究恶意软件的构造、功能和行为的过程。它可以帮助我们理解恶意软件的工作原理,并从中获取有关攻击者的信息。一个经典案例是2007年的“斯托克斯蠕虫”,它通过漏洞传播并在感染后控制受感染计算机。分析人员通过逆向工程蠕虫的代码,发现了攻击者利用的漏洞和控制指令,从而加强了系统安全。

章节三:恶意软件家族与攻击手段

不同类型的恶意软件表现出不同的攻击手段和目标。例如,勒索软件通过加密用户文件并勒索赎金来攻击个人和企业。在2017年的“ WannaCry”攻击中,分析人员发现其利用了MS17-010漏洞进行传播。这种深入分析揭示了攻击者如何寻找、利用漏洞来传播恶意软件,从而促使安全社区加强漏洞管理和修复。

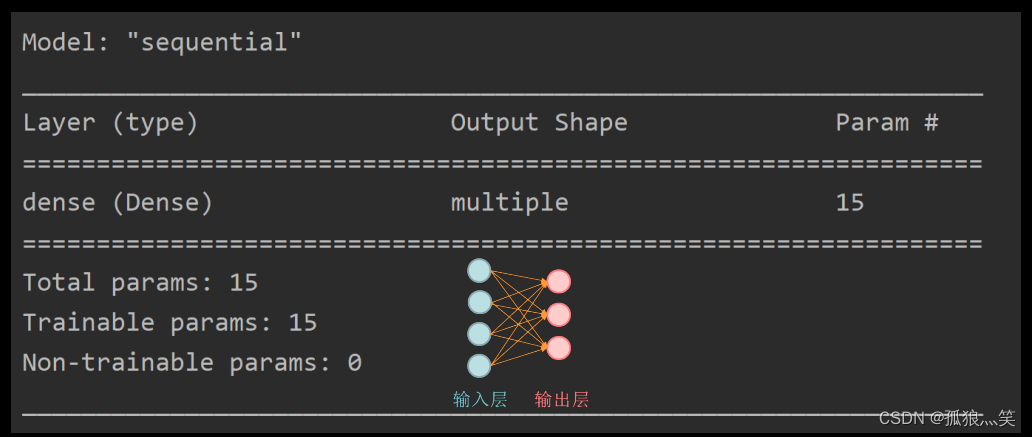

章节四:恶意软件分析技术

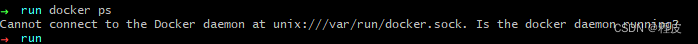

恶意软件分析需要一系列技术来深入研究其行为。动态分析通过在受控环境中运行恶意代码,监视其行为和系统交互,例如使用沙盒技术。静态分析则关注于分析恶意代码的结构、函数调用和依赖关系,从中发现隐藏的恶意功能。举例来说,在分析“ Zeus”木马时,通过静态分析可以识别出其与远程服务器的通信方式,揭示了其窃取敏感信息的手段。

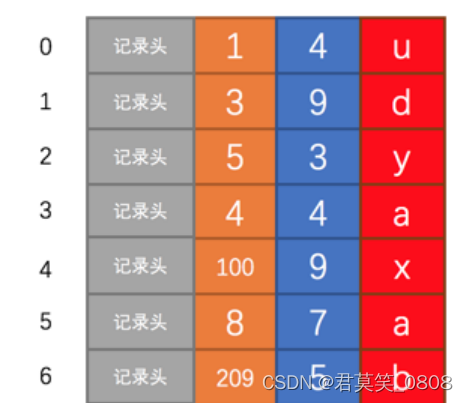

章节五:数字取证方法

数字取证在调查中起着重要作用,它涉及收集、分析和保护与恶意软件相关的数字证据。使用专业取证工具,分析人员可以还原攻击事件的时间线、受影响的系统和攻击路径。例如,调查人员可以通过分析网络流量和系统日志,还原出攻击者在网络中的活动轨迹。

章节六:了解攻击者的动机与行为

理解攻击者的动机和行为对于提高网络安全至关重要。某些攻击可能是出于经济目的,如金融欺诈;而其他攻击则可能是出于政治、社会或地缘政治动机。通过对攻击者的工具、目标和受害者进行分析,我们可以揭示其背后的意图。举例来说,在分析“ APT28”攻击团队时,研究人员发现他们主要瞄准政府和军事领域,揭示了其可能的国家背景和间谍活动。

恶意软件分析和数字取证是保护网络安全不可或缺的一部分。通过深入研究各类恶意软件,我们可以更好地了解攻击者的行为和动机,从而采取更有效的防御措施。同时,不断发展的分析技术和取证方法也将帮助我们更好地保护数字世界的安全。让我们共同努力,构建一个更安全的网络环境。