在网络安全中,访问控制列表(Access Control List,简称ACL)是一种重要的工具,用于控制数据包在网络中的流动。多家网络设备厂商提供了各自的ACL配置方法,其中华为、思科和瞻博网络是备受认可和使用广泛的品牌。本文将深入探索这三个厂商在基本ACL和高级ACL配置方面的方法,帮助大家更好地理解和应用ACL技术,从而加强网络的安全性和管理能力。

1.基本ACL配置

基本ACL(访问控制列表)是一种简单的网络安全功能,用于控制网络流量的传输。在华为、思科、Juniper网络设备上,基本ACL配置可以通过以下方式实现:

华为设备

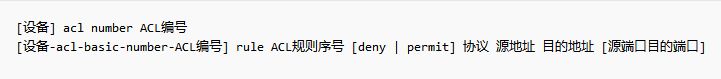

在华为设备上,可以使用以下命令配置基本ACL:

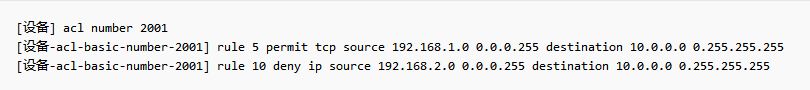

下面是一个基本的ACL配置示例:

上述配置创建了一个基本ACL,ACL编号为2001。规则5允许源地址为192.168.1.0/24、目的地址为10.0.0.0/8的TCP流量通过;规则10拒绝源地址为192.168.2.0/24且目标地址为10.0.0.0/8流的所有IP流量。

思科设备

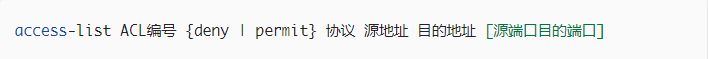

在Cisco设备上,可以使用以下命令配置基本ACL:

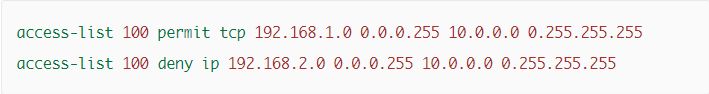

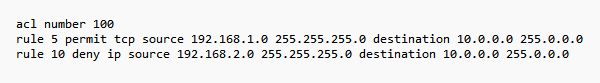

下面是一个基本的ACL配置示例:

上述配置创建了一条基本ACL,ACL编号为100。第一条规则允许源地址192.168.1.0/24、目的地址10.0.0.0/8的TCP流量通过;第二条规则拒绝所有IP流量中来自源地址192.168.2.0/24和目标地址10.0.0.0/8的流量。

瞻博网络设备

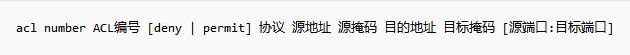

在Juniper设备上,可以使用以下命令配置基本ACL:

下面是一个基本的ACL配置示例:

上述配置创建了一个基本ACL,ACL编号为100。规则5允许源地址为192.168.1.0/24、目的地址为10.0.0.0/8的TCP流量通过;规则10拒绝源地址为192.168.2.0/24且目标地址为10.0.0.0/8流的所有IP流量。

2.高级ACL配置

高级ACL提供更精细的流量控制和策略实施。以下是在华为、思科和Juniper网络设备上配置高级ACL的方法:

华为设备

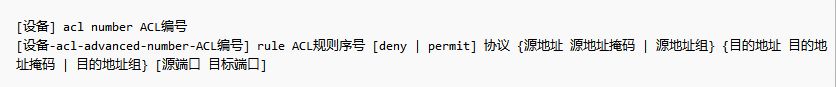

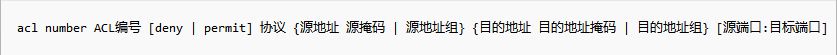

在华为设备上,可以使用以下命令配置高级ACL:

以下是高级ACL配置的示例:

上述配置创建了一个高级ACL,ACL编号为3001。规则5允许源地址为192.168.1.0/24、目的地址为10.0.0.0/8、源端口为80的TCP流量通过;对于所有IP流量,规则10拒绝来自源地址192.168.2.0/24、目标地址10.0.0.0/8的流量。

思科设备

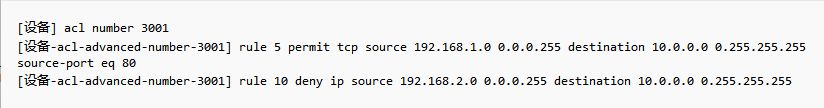

在Cisco设备上,可以使用以下命令配置高级ACL:

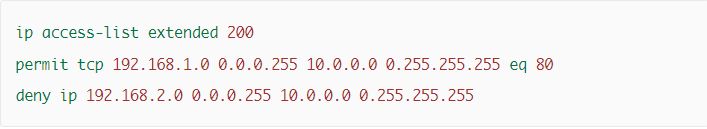

以下是高级ACL配置的示例:

上述配置创建了一条扩展高级ACL,ACL编号为200。第一条规则允许源地址为192.168.1.0/24、目的地址为10.0.0.0/8、源端口为80的TCP流量通过;第二条规则拒绝来自源地址192.168.2.0/24、目标地址10.0.0.0/8的所有IP流量。

瞻博网络设备

在Juniper设备上,可以使用以下命令配置高级ACL:

以下是高级ACL配置的示例:

上述配置创建了一条高级ACL,ACL编号为200。规则5允许源地址为192.168.1.0/24、目的地址为10.0.0.0/8、源端口为80的TCP流量通过;对于所有IP流量,规则10拒绝来自源地址192.168.2.0/24、目标地址10.0.0.0/8的流量。

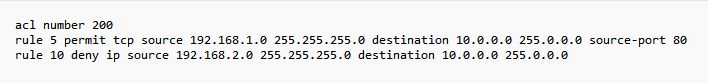

3.配置场景示例

以下是针对不同场景的基本ACL和高级ACL配置示例:

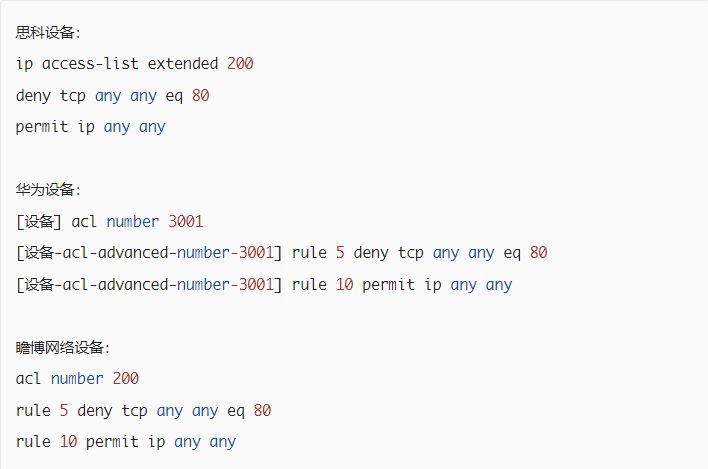

场景1:限制从外部网络到内部网络的HTTP流量

基本ACL配置示例:

高级ACL配置示例:

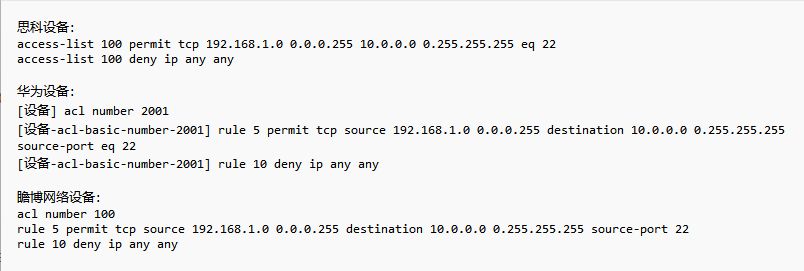

场景二:特定源地址访问特定目的地址的SSH流量

基本ACL配置示例:

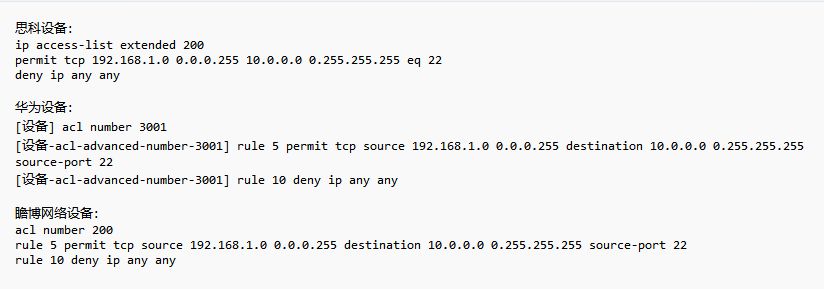

高级ACL配置示例:

以上是限制外部访问内网的HTTP流量和允许特定源地址访问特定目的地址的SSH流量两种场景的基本ACL和高级ACL配置示例。您可以根据实际需求和网络设备类型进行相应的配置。请注意,在实际应用中,需要根据具体的网络拓扑和安全策略进行详细配置,并定期审核和更新ACL规则,以保证网络安全。

通过本文的探索,我们详细了解了华为、思科和瞻博网络这三个厂商在基本ACL和高级ACL配置方面的方法。ACL作为网络安全的关键组成部分,可以帮助管理员有效地控制网络流量,并保护网络免受潜在的威胁和攻击。每个厂商的ACL配置方法都有其独特之处,适用于不同的网络环境和需求。

![[GFCTF 2021]Baby_Web(CVE-2021-41773) 从一道题入门PHP代码审计 (保姆级)](https://img-blog.csdnimg.cn/img_convert/48352596c40573e5568ab1a53f8be7e6.png)