robots

题目描述是这样的,虽然这是一道基础题,但我确实还没有了解过robots协议

第一次知道是被御剑给扫描出来的后台文件

这次直接访问看看

初级题就是初级题,访问后得到提示,如果没做过我估计还不知道该咋整,这也是一个文件我们可以直接访问,最后得到flag

robots文件

robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件

Robots协议(也称为爬虫协议、机器人协议等)的全称是“网络爬虫排除标准”(Robots Exclusion Protocol),网站通过Robots协议告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取。

backup

备份文件,目前已知的大致有:

文件名:

web

website

backup

back

www

wwwroot

temp

php

index.php后缀:

web

website

backup

back

www

wwwroot

temp

php

index.php然后我们直接拿去御剑扫描就可以扫描到一个index.php.bak文件,我们直接访问

访问后会得到一个文件,记事本打开就可以获得flag

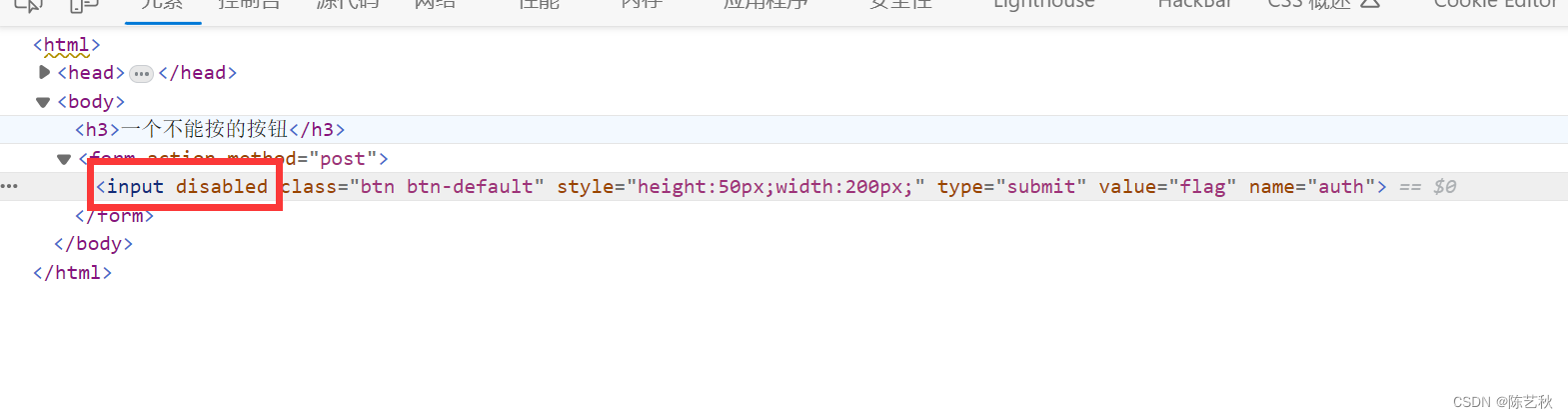

disabled_button

根据提示是一个不能按的按钮,这很容易想到是前段代码上的问题

打开环境后可以看到是一个灰色的flag按钮,我们通过查看源码

得知源码中包含了一个input元素。

input元素有一些属性,包括disabled、class、style、type、value和name。

disabled属性表示该输入框被禁用,用户无法进行输入或选择。

所以我们可以双击将disable改为enable

改完后可以看到flag按钮明显高亮

点击就可以获得flag

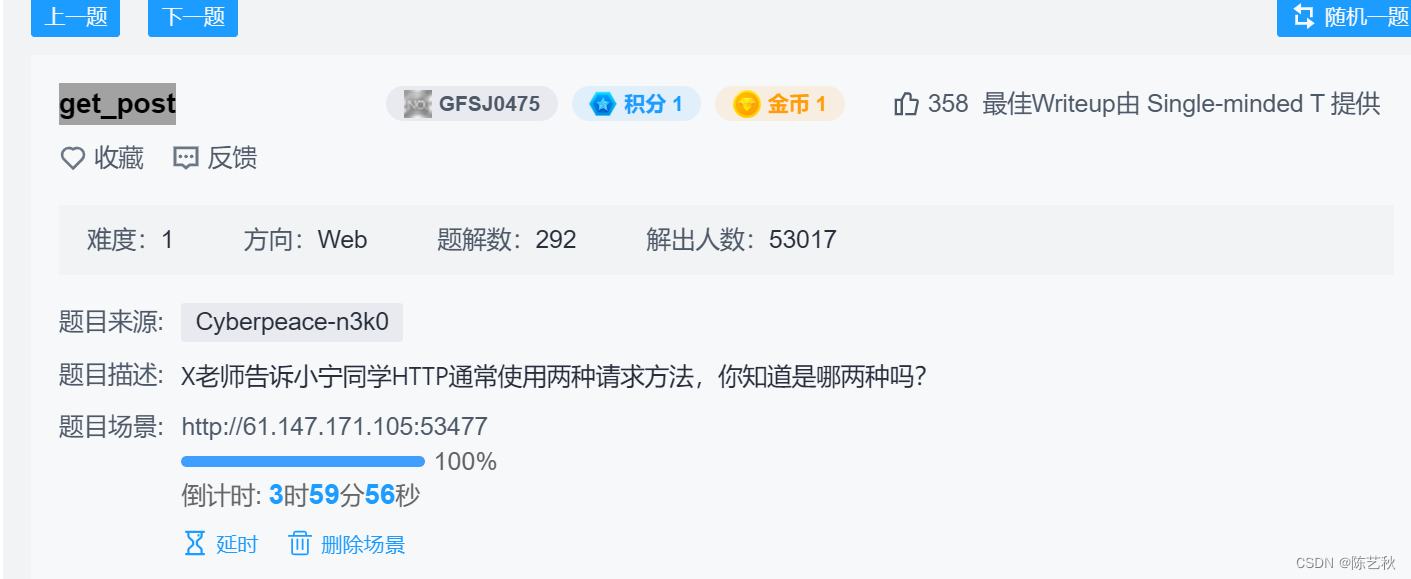

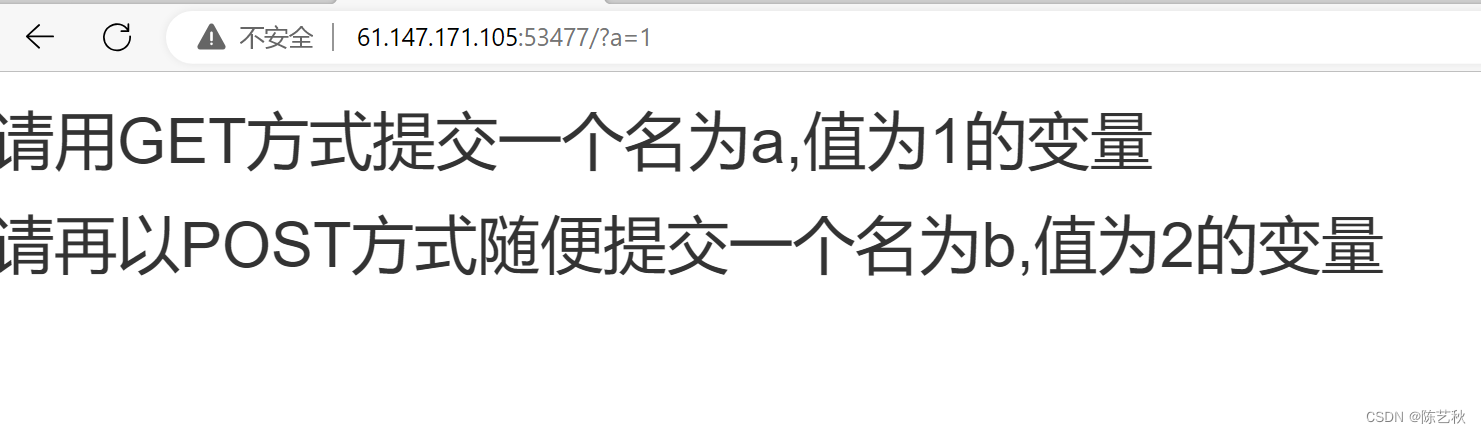

get_post

根据题目和提示得知这有关http请求方式

根据提示传参

继续根据题目传参

最后利用hackbar工具进行POST传参,利用burp抓包传参也行

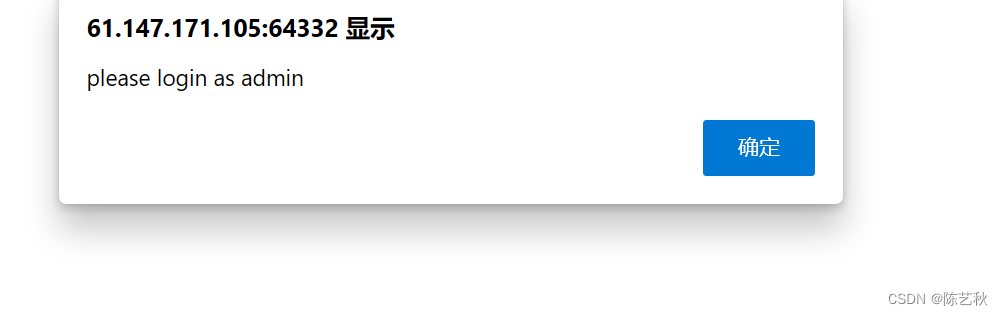

weak_auth

根据提示考察的是弱密码爆破

输入以下数据,页面弹窗回显请使用admin登录,那说明用户名就是admin

用户名:a

密码:1123

抓包后爆破出密码,获得flag

simple_php

考察php代码审计

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

if($a==0 and $a){

echo $flag1;

}

if(is_numeric($b)){

exit();

}

if($b>1234){

echo $flag2;

}

?>首先包含了config.php文件

定义两个变量接受GET传参

变量a和0做了一个弱类型比较(值相同就位真,类型可以不同)

如果满足a的值为0并且a的布尔值为true就打印flag1的数据

但是0如果用布尔值表示的话就是假,所以这里传入的参数不能直接为0 ,我们应该传入一个字符,因为字符与数字比较的话,会将字符转化为0再进行比较

接着对变量b进行检测,is_numeric函数是检测$b的值是否为数字或者数字字符串,为真就退出程序

如果$b大于1234就输出第二段flag

is_numeric函数检测的是纯数字字符串,也就是说,如果输入的参数中不止存在数字,就可以绕过

所以最终在url栏中构造,得到flag

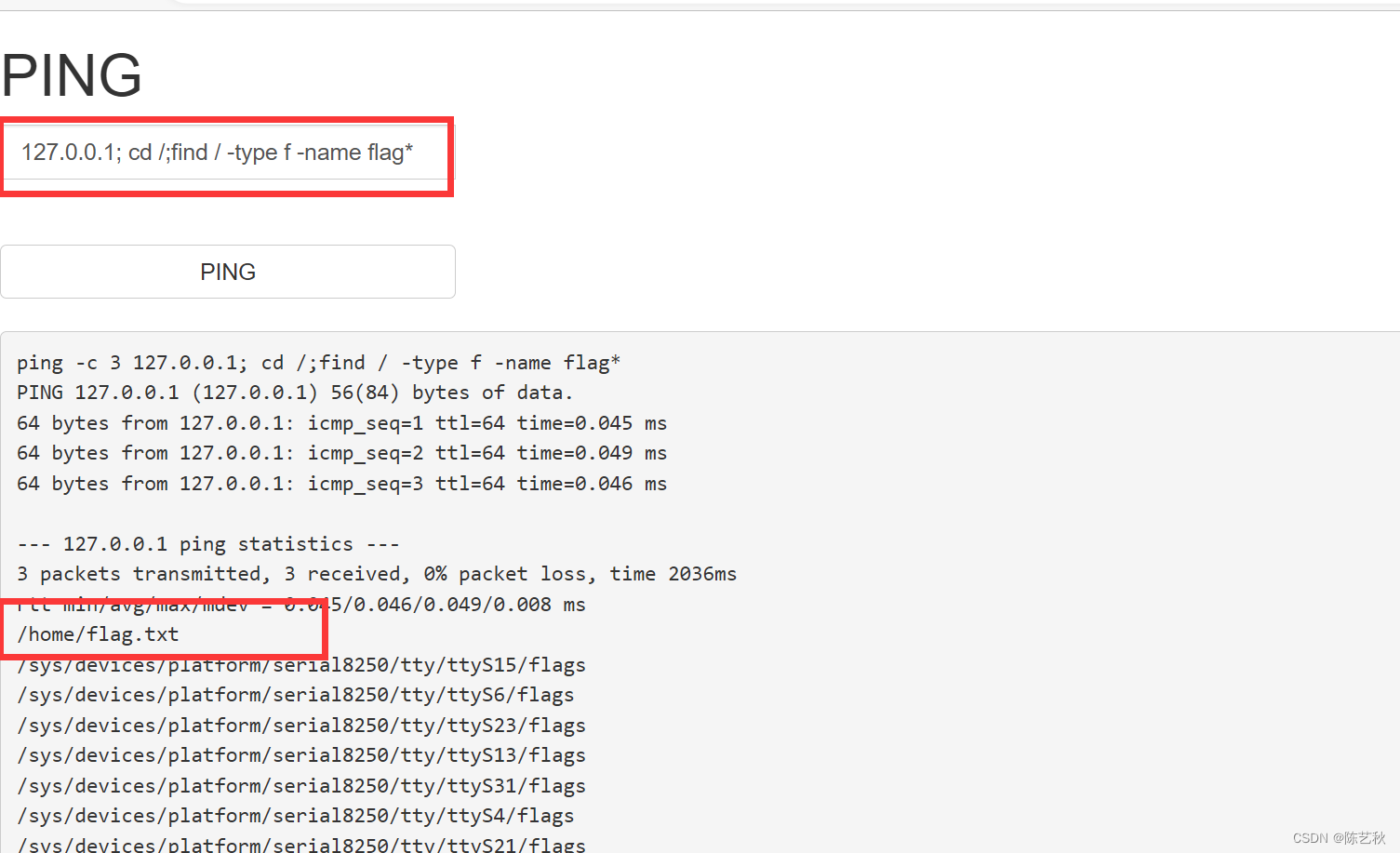

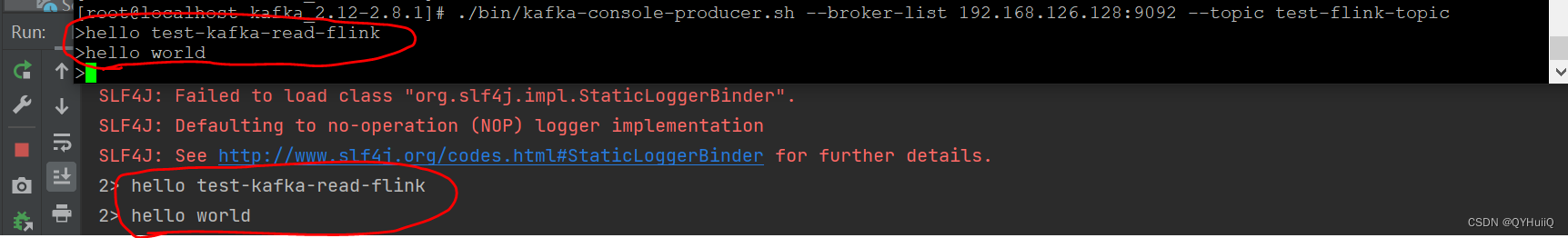

command_execution

考察命令注入,并且没有任何过滤

利用;分号对命令进行写入

;分号代表执行完ping命令后再继续执行ls

直接查看根目录没有发现有用信息,尝试一级一级查看

一级一级查看也没有找到flag文件,所以flag文件应该存在于某个目录下,既然我们可以直接执行linux命令,所以我们就可以利用find命令从跟目录开始找

成功找到flag文件

成功获得flag

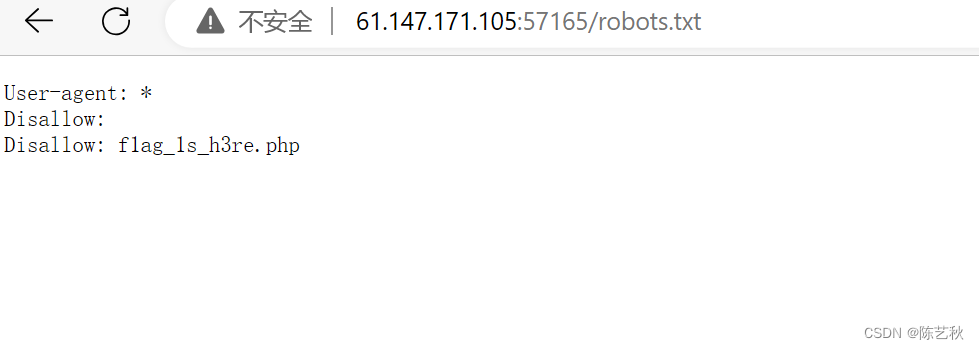

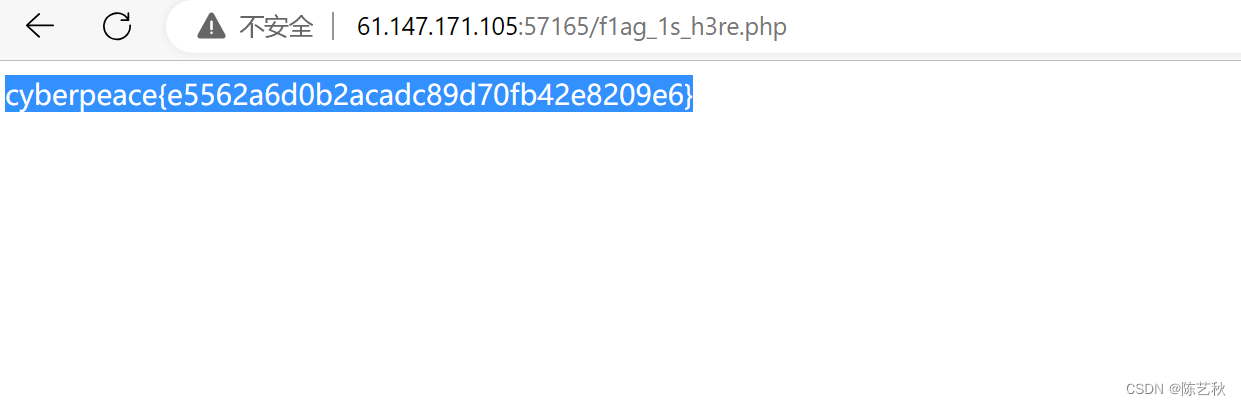

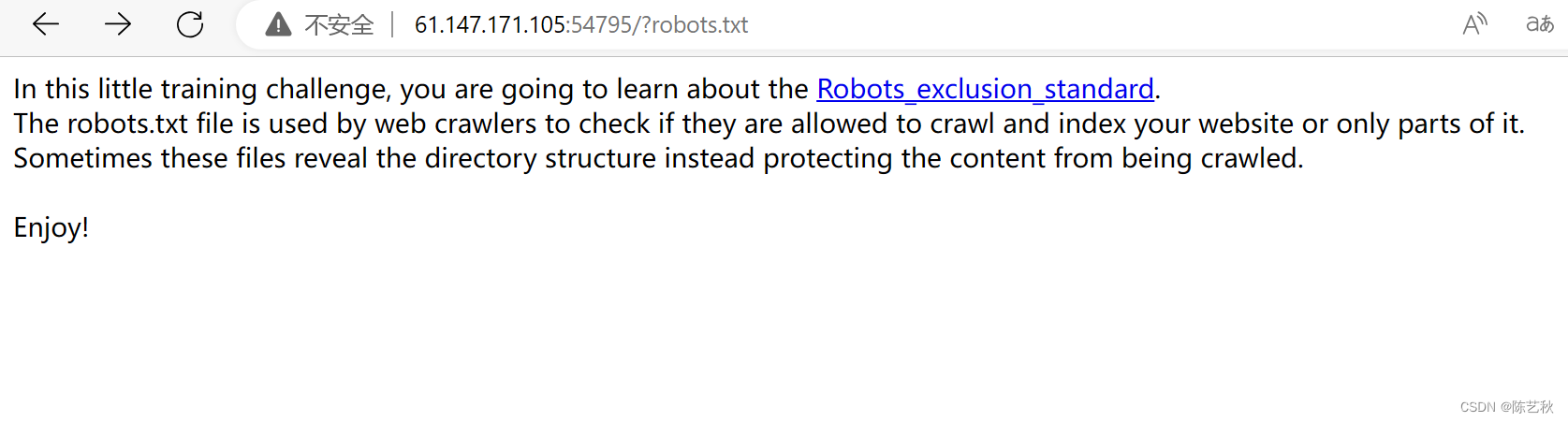

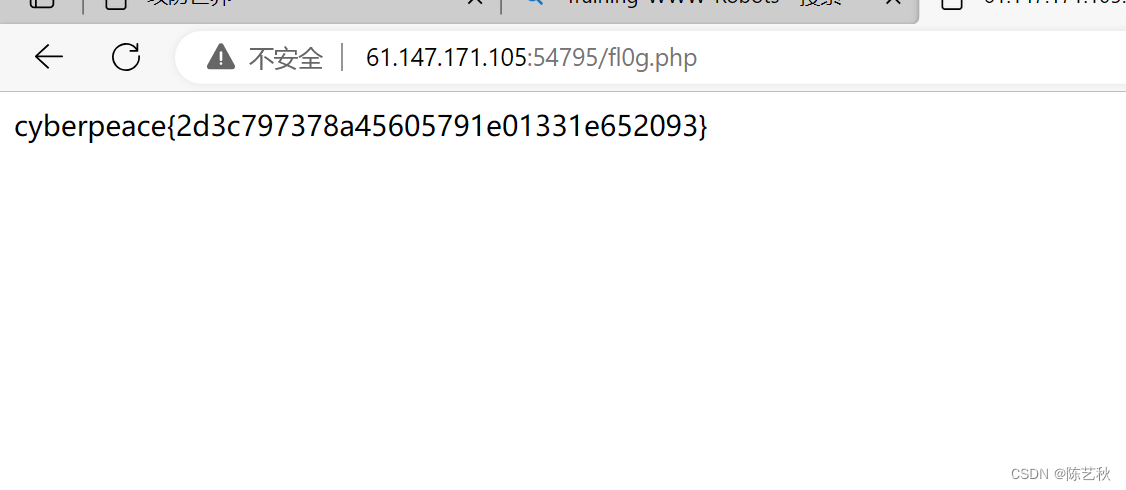

Training-WWW-Robots

开头一大串英文,属实把我吓到了

但是出现了robots的字样,我就照样访问了一下robots.txt

发现文件路径

获得flag,并没有想像的那么难

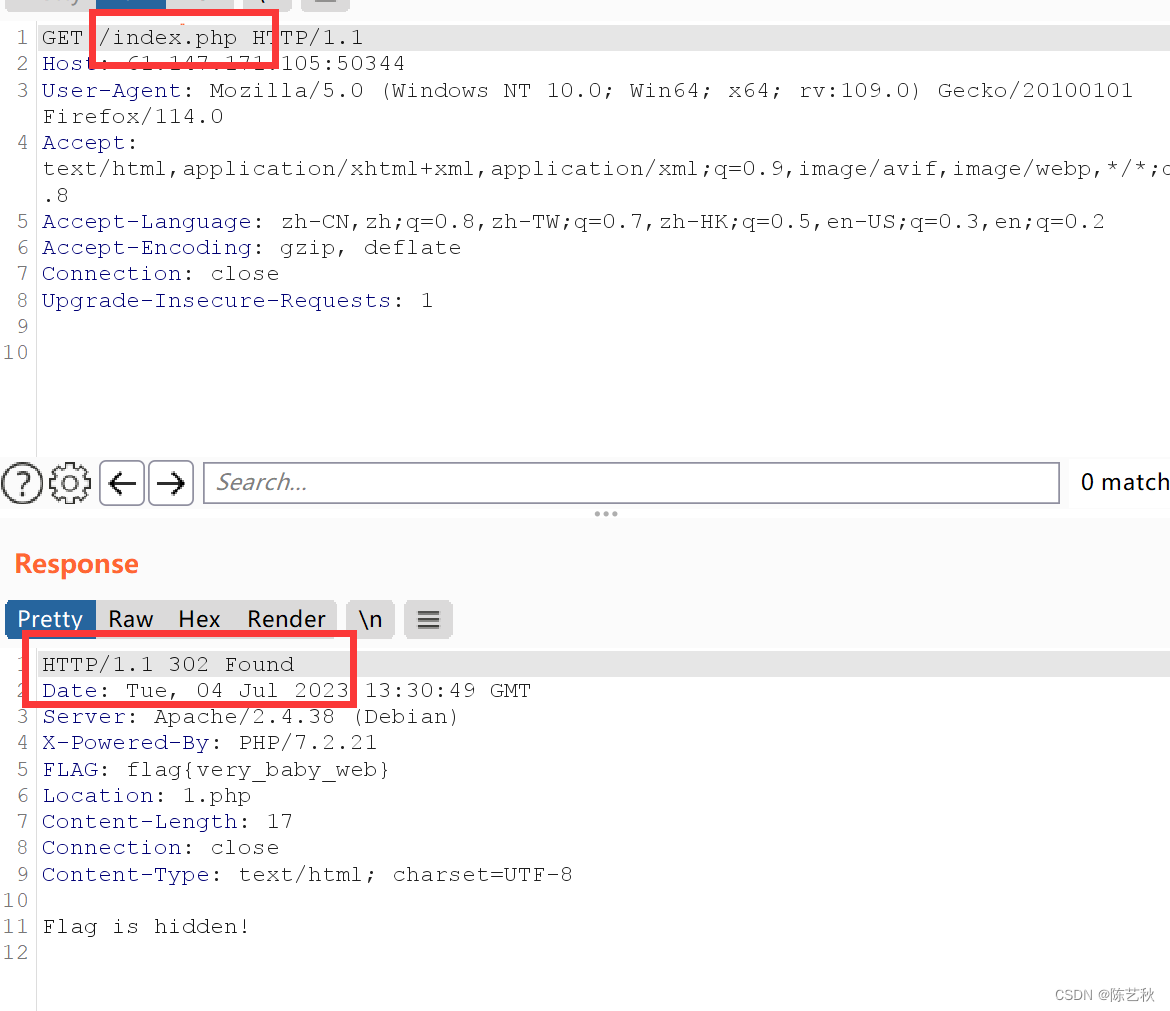

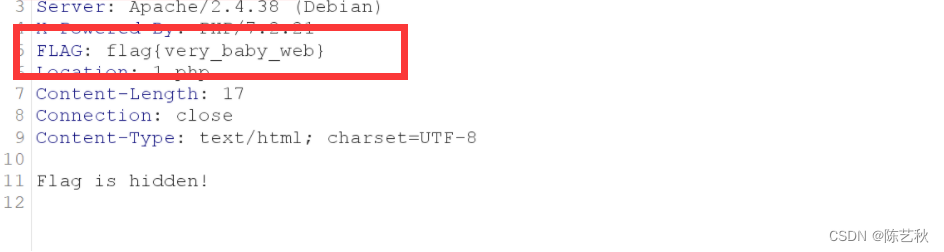

baby_web

根据题目提示,考察web网页

进去环境,就看到一个访问1.php的页面回显,想到题目提示的初始页面,尝试访问index

但是尝试访问index.php都会跳转到1.php

抓个小包,再次访问index.php发包后,发现是302重定向,所以才出现跳转到1.php

看响应包最后的提示,说flag被隐藏起来了

哦哦,看到了,差点又被自己忽悠进去,flag就在这

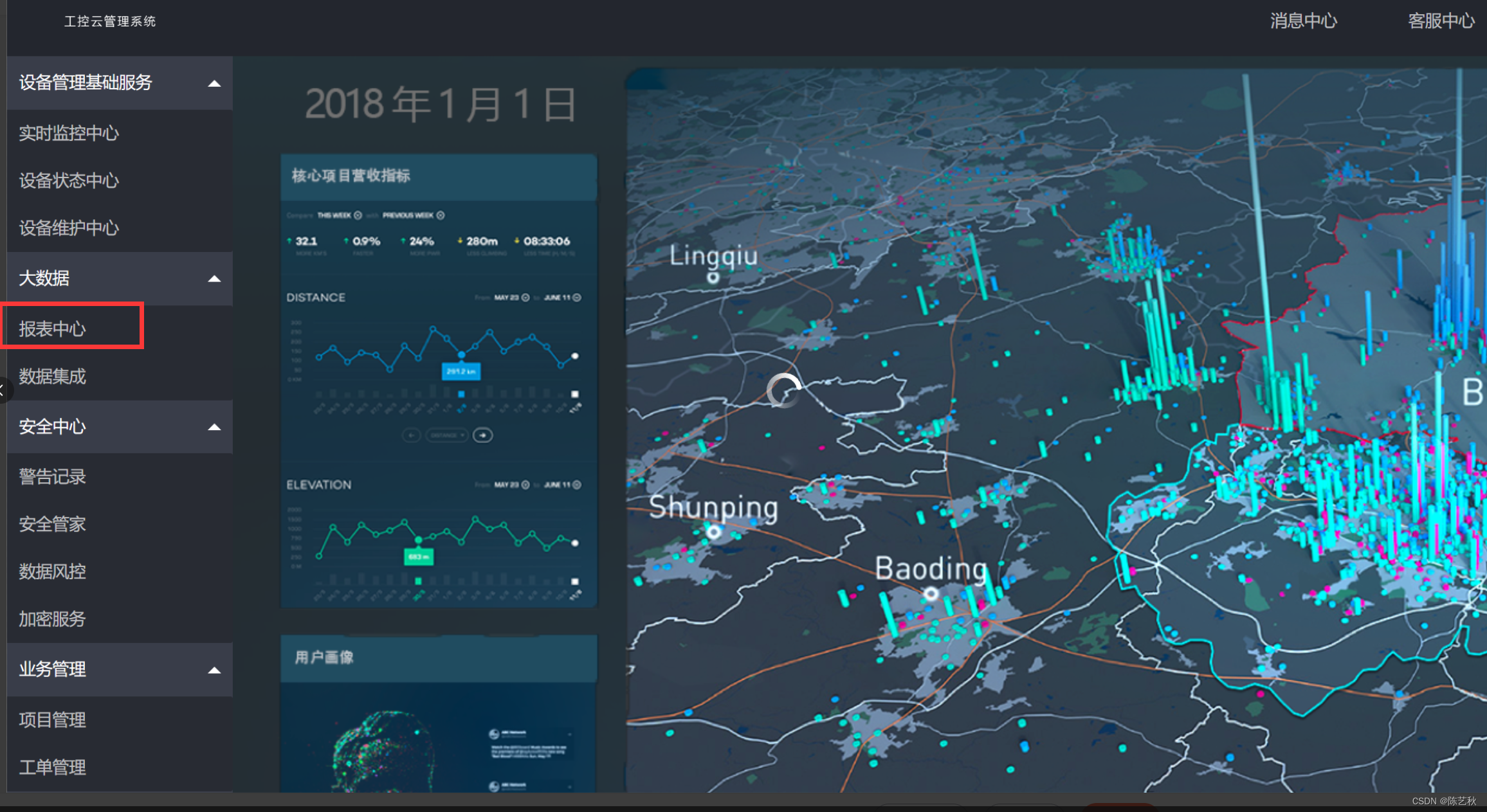

ics-06

说实话这个场面有点吓人,谁家题目这么搞

根据提示说只有一处可以访问,就点点点,最终发现报表中心可访问

进入到这个界面,就只能选日期范围,傻显示都没有,不过值得注意的是url栏中的id传参

不会是sql注入吧

测试了一下,应该不存在sql注入,因为这个url栏好像只支持传入数字

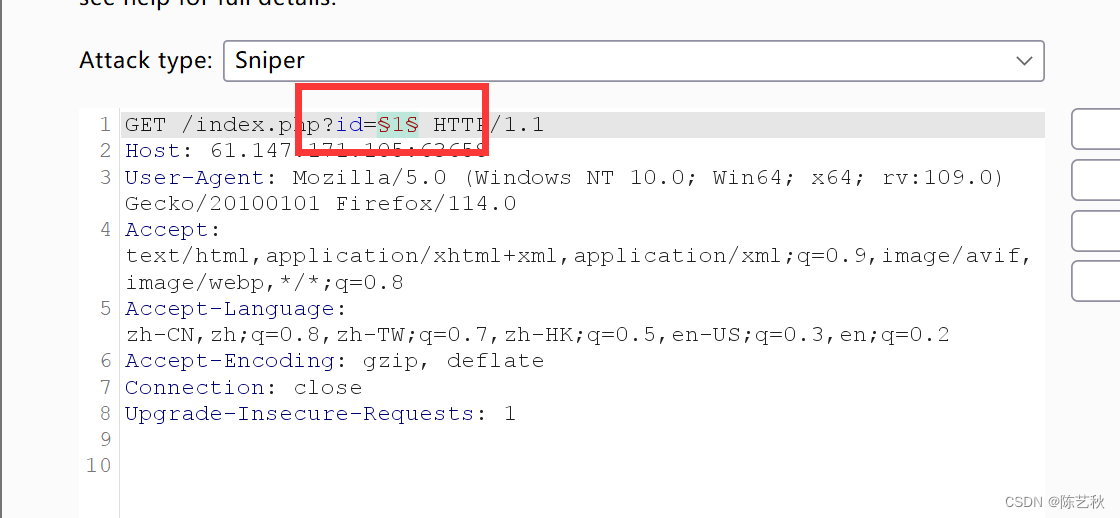

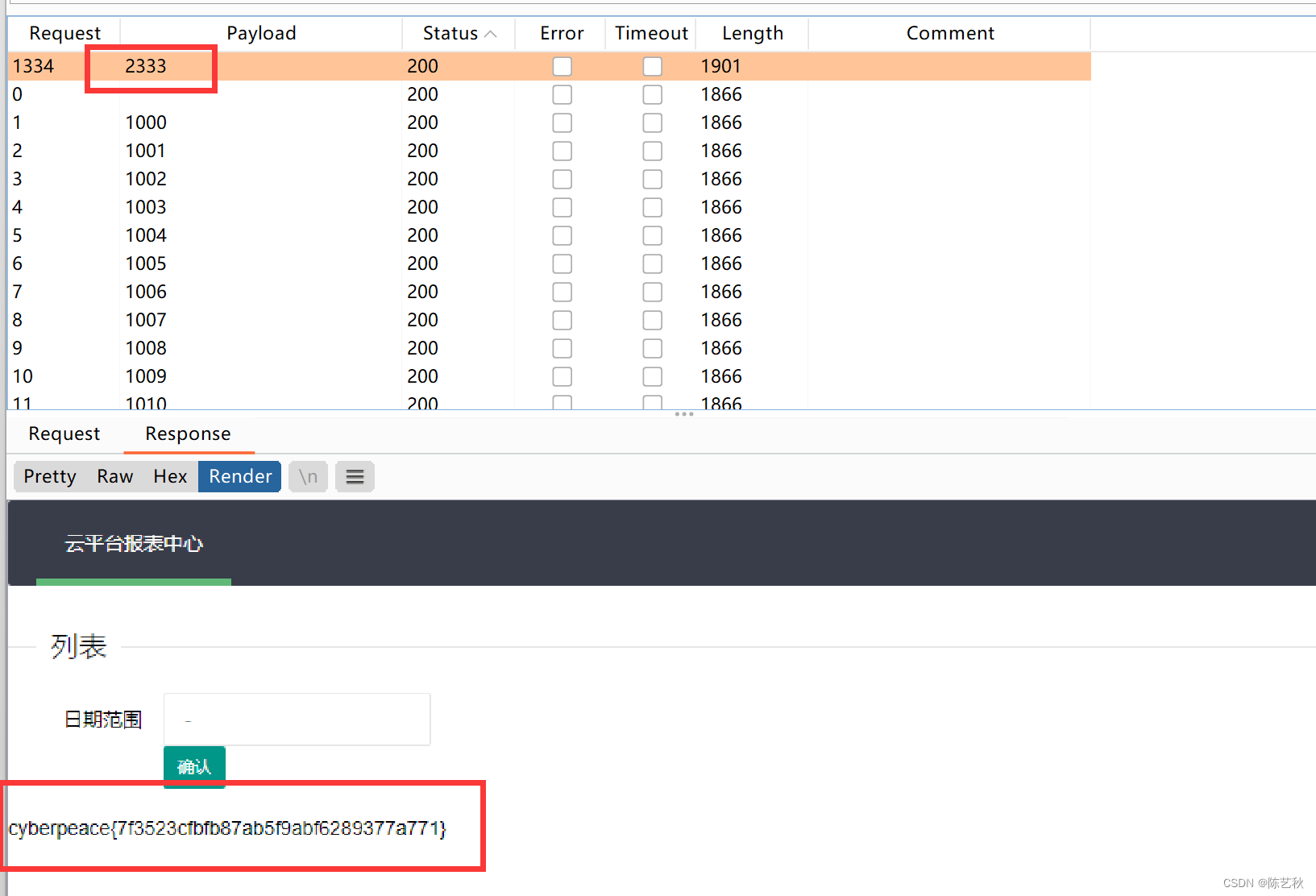

经过查看wp得知,是基于id传参的数据爆破

抓包后选中参数设置payload

获得flag

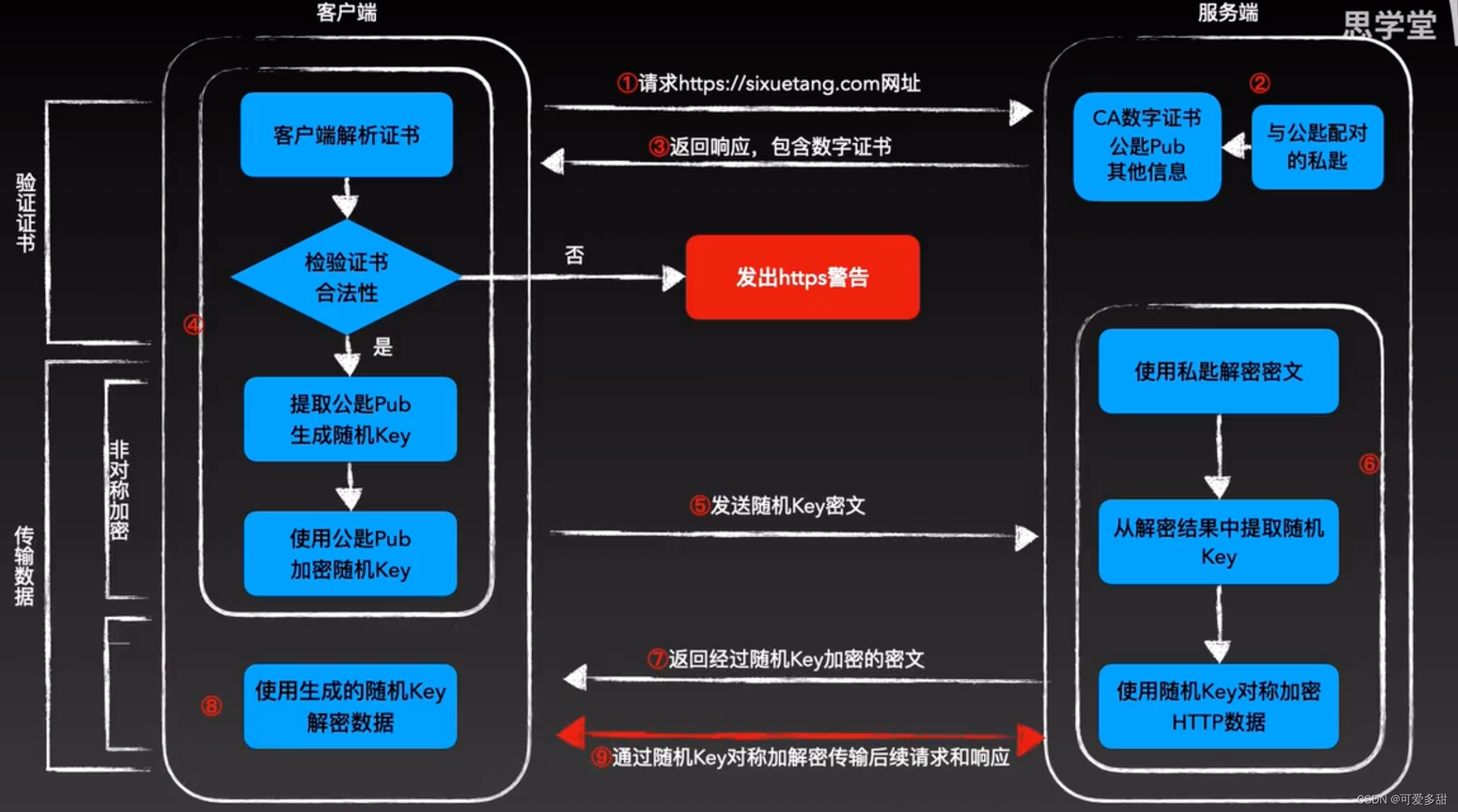

xff_referer

根据题目得知,本题考察的是http请求伪造

虽然是初级题,但是因为到现在为止,都没搞懂xxf的具体含义

以下是查询资料后的理解

X-Forwarded-For(XFF)是用来识别通过HTTP代理连接到Web服务器的客户端原始IP地址的HTTP请求头字段。

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器该网页是从哪个页面链接过来的。

也就是说:

xff 是http的拓展头部,作用是使Web服务器获取访问用户的IP真实地址(可伪造)。由于用户可能会通过很多代理服务器进行访问,但是服务器只能获取代理服务器的IP地址

而xff的作用在于记录用户的真实IP,以及代理服务器的IP。

格式为:X-Forwarded-For: 本机IP, 代理1IP, 代理2IP

referer 是http的拓展头部,作用是记录当前请求页面的来源页面的地址。服务器使用referer确认访问来源,如果referer内容不符合要求,服务器可以拦截或者重定向请求。

即:XFF构造来源IP,Referer构造来源浏览器!!!!

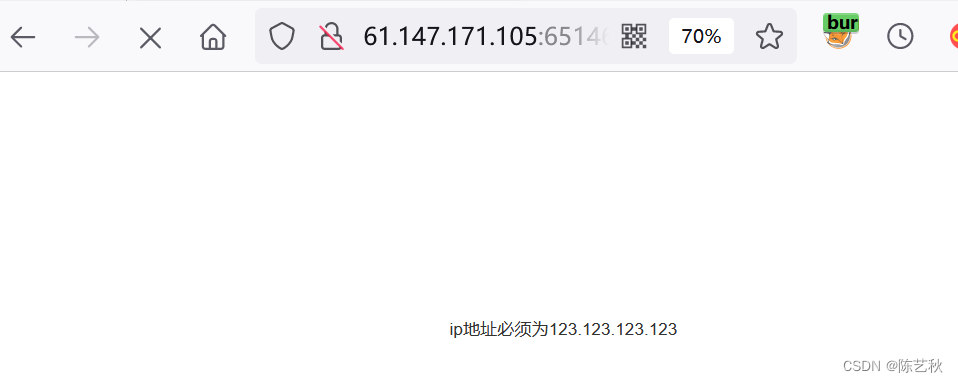

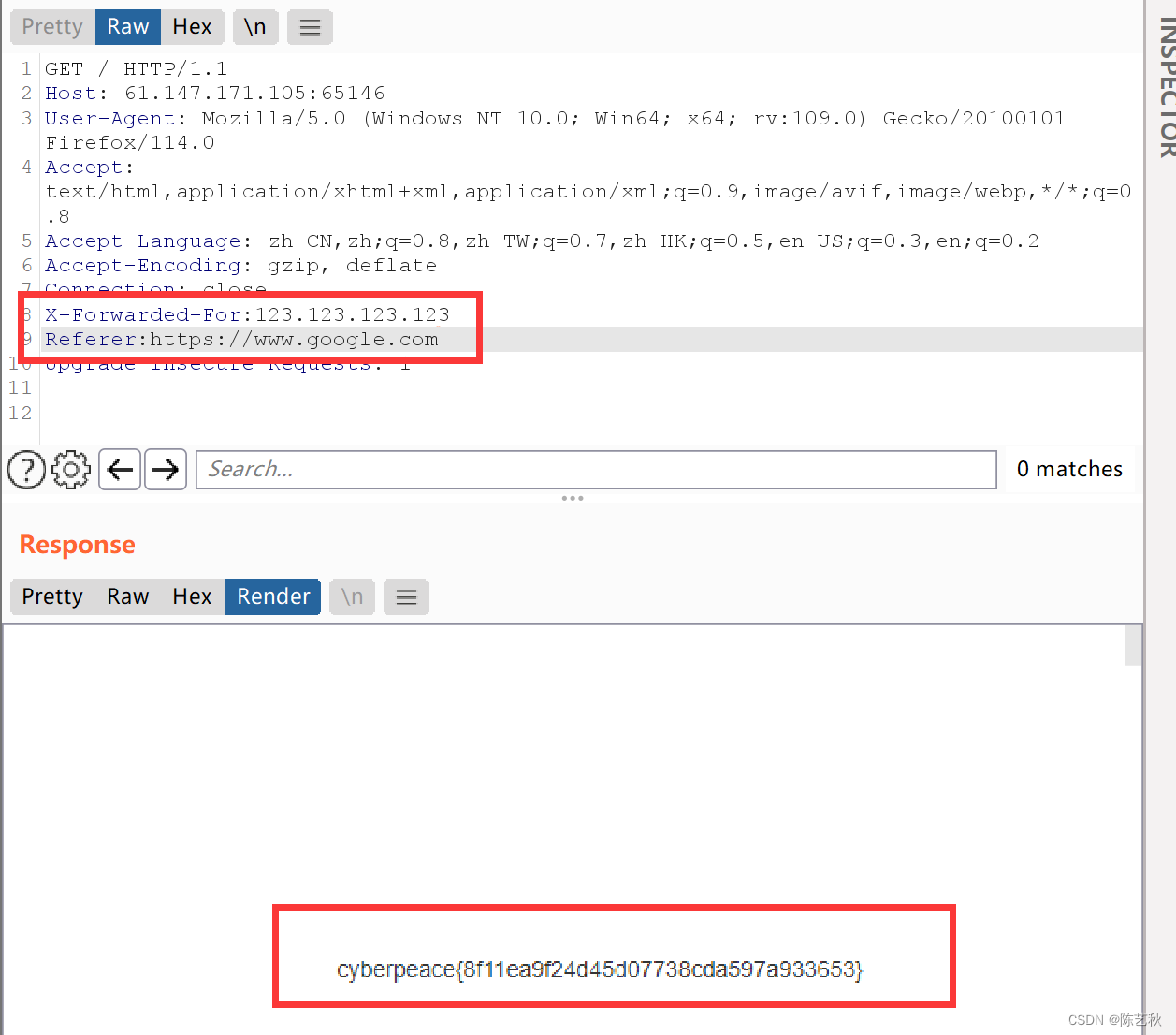

根据页面提示,进行抓包构造xff头

构造后得到提示,说必须来访问来源必须为google

所以继续构造Referer头的数据

最终得到flag

![[AJAX]原生AJAX——服务端如何发出JSON格式响应,客户端如何处理接收JSON格式响应](https://img-blog.csdnimg.cn/2c23e9e2336341c3a70eded9223e4f10.png)