渗透测试与入侵的区别

渗透测试:以安全为基本原则,通过攻击者以及防御者的角度去分析目标所存在的安全隐患以及脆弱性,以保护系统安全为最终目标。

入侵:通过各种方法,甚至破坏性的操作,来获取系统权限以及各种敏感信息。

一般渗透测试流程

1. 明确目标

l 确定范围:测试目标的范围、ip、域名、内外网、测试账户。

l 确定规则:能渗透到什么程度,所需要的时间、能否修改上传、能否提权、等等。

l 确定需求:web应用的漏洞、业务逻辑漏洞、人员权限管理漏洞、等等。

2. 信息收集、

l 方式:主动扫描,开放搜索等。

l 开放搜索:利用搜索引擎获得:后台、未授权页面、敏感url、等等。

l 基础信息:IP、网段、域名、端口。

l 应用信息:各端口的应用。例如web应用、邮件应用、等等。

l 系统信息:操作系统版本

l 版本信息:所有这些探测到的东西的版本。

l 服务信息:中间件的各类信息,插件信息。

l 人员信息:域名注册人员信息,web应用中发帖人的id,管理员姓名等。

l 防护信息:试着看能否探测到防护设备。

3. 漏洞探测

利用上一步中列出的各种系统,应用等使用相应的漏洞。

方法:

(1) 漏扫,awvs,IBM appscan等。

(2) 结合漏洞去exploit-db等位置找利用。

(3) 在网上寻找验证poc。

内容:

l 系统漏洞:系统没有及时打补丁

l WebSever漏洞:WebSever配置问题

l Web应用漏洞:Web应用开发问题

l 其它端口服务漏洞:各种21/8080(st2)/7001/22/3389

l 通信安全:明文传输,token在cookie中传送等。

4. 漏洞验证

将上一步中发现的有可能可以成功利用的全部漏洞都验证一遍。结合实际情况,搭建模拟环境进行试验。成功后再应用于目标中。

l 自动化验证:结合自动化扫描工具提供的结果

l 手工验证,根据公开资源进行验证

l 试验验证:自己搭建模拟环境进行验证

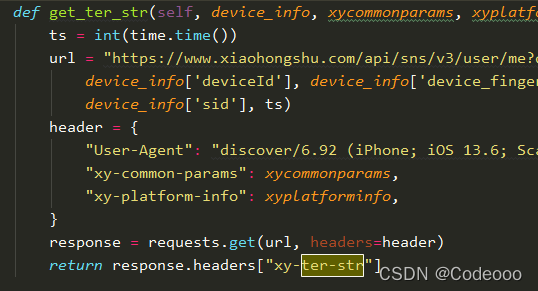

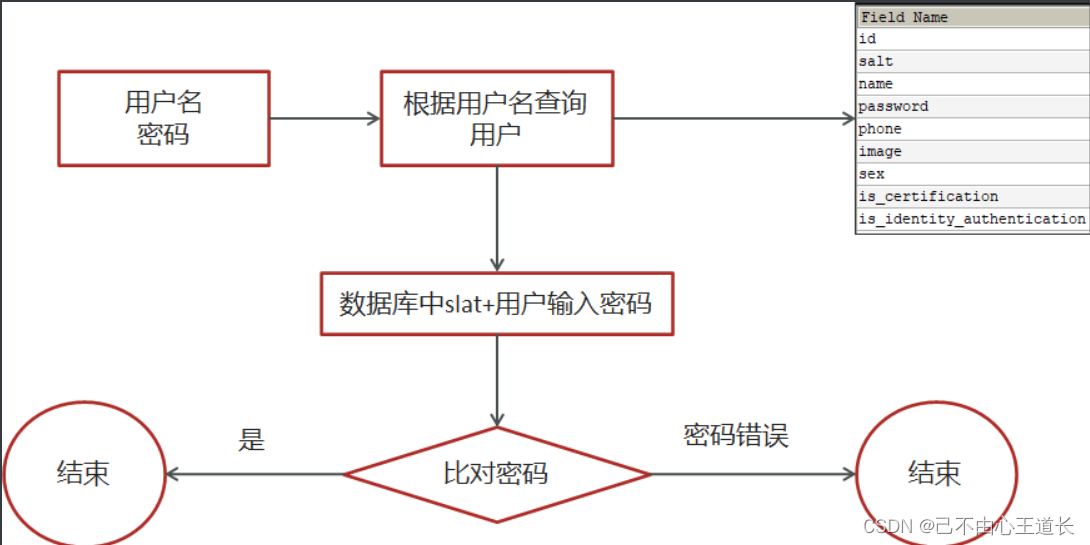

l 登陆猜解:有时可以尝试猜解一下登陆口的账号密码等信息

l 业务漏洞验证:如发现业务漏洞,要进行验证

公开资源的利用

l exploit-db/wooyun/

l google hacking

l 渗透代码网站

l 通用、缺省口令

l 厂商的漏洞警告等等。

5. 信息分析

为下一步实施渗透做准备。

l 精准打击:准备好上一步探测到的漏洞的exp,用来精准打击

l 绕过防御机制:是否有防火墙等设备,如何绕过

l 定制攻击路径:最佳工具路径,根据薄弱入口,高内网权限位置,最终目标

l 绕过检测机制:是否有检测机制,流量监控,杀毒软件,恶意代码检测等(免杀)

l 攻击代码:经过试验得来的代码,包括不限于xss代码,sql注入语句等

6. 获取所需

实施攻击:根据前几步的结果,进行攻击

l 获取内部信息:基础设施(网络连接,vpn,路由,拓扑等)

l 进一步渗透:内网入侵,敏感目标

l 持续性存在:一般我们对客户做渗透不需要。rookit,后门,添加管理账号,驻扎手法等

l 清理痕迹:清理相关日志(访问,操作),上传文件等

7. 信息整理

l 整理渗透工具:整理渗透过程中用到的代码,poc,exp等

l 整理收集信息:整理渗透过程中收集到的一切信息

l 整理漏洞信息:整理渗透过程中遇到的各种漏洞,各种脆弱位置信息

8. 形成报告

l 按需整理:按照之前第一步跟客户确定好的范围,需求来整理资料,并将资料形成报告

l 补充介绍:要对漏洞成因,验证过程和带来危害进行分析

l 修补建议:当然要对所有产生的问题提出合理高效安全的解决办法

流程总结

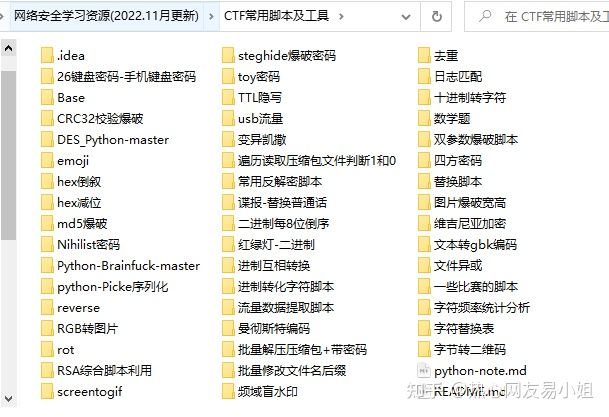

学习资源分享

很多小伙伴想要一窥网络安全整个体系,这里我分享一份打磨了4年,已经成功修改到4.0版本的《平均薪资40w的网络安全工程师学习路线图》

一些其他平台白嫖不到的视频教程

网络安全超实用教程文档工具包

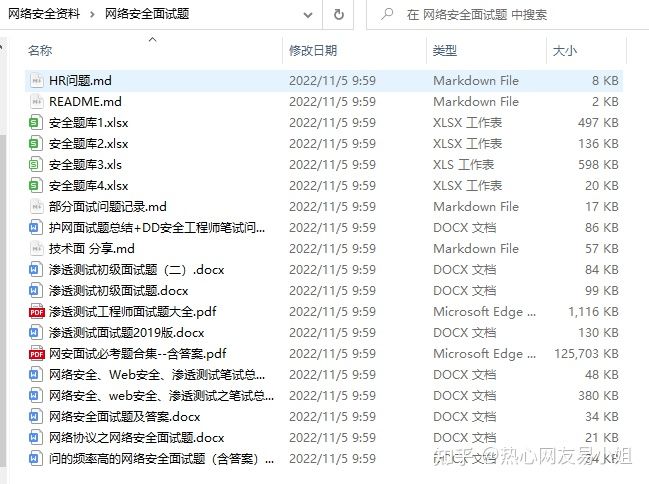

查漏补缺面试题库

常用工具一览表

以上学习路线附全套教程无偿分享,如有朋友需要扫码下方二维码免费获取,免费领取!

![[架构之路-215]- 系统分析-领域建模基本概念](https://img-blog.csdnimg.cn/img_convert/4c9251dceb3ff67823831f80be8921a6.jpeg)

![[保姆教程] Windows平台OpenCV以及它的Golang实现gocv安装与测试(亲测通过)](https://img-blog.csdnimg.cn/338ac4274be643d7ab98fe35a954cfa8.jpeg#pic_center)

![学习open62541 --- [78] 单线程和多线程的使用场景](https://img-blog.csdnimg.cn/c6d27177476b468f9048358ab74bd52a.png)