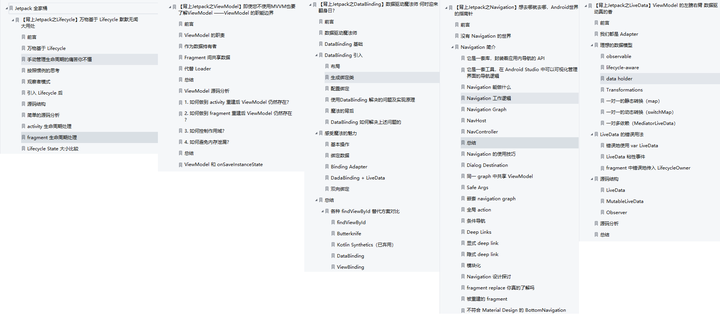

以下为网络安全各个方向涉及的面试题,星数越多代表问题出现的几率越大,祝各位都能找到满意的工作。

注:本套面试题,已整理成pdf文档,但内容还在持续更新中,因为无论如何都不可能覆盖所有的面试问题,更多的还是希望由点达面,查漏补缺。

由于篇幅受限这只是一部分

1、防止SQL注入有哪两种方式?

使用参数化查询(优先)

对不可信数据进行校验

2、XSS注入分类?

反射型XSS注入

存储型XSS注入

DOM型XSS注入

3、XSS和CSRF的区别?

XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

4、XXE注入方式?

基础的XXE注入

基于盲注的XXE注入

基于错误的XXE注入

5、XML由哪3个部分组成?

文档类型定义(Document Type Definition,DTD)

可扩展的样式语言(Extensible Style Language,XSL)

可扩展链接语言(Extensible Link Language,XLL)。

6、如何防范SSRF?

1)因为SSRF最大的风险是信息泄露探知内网的信息,因此针对SSRF存在如下几种修复方法:

2)禁用不需要的协议。仅仅允许http和https请求。(Rest服务接口)

3)限制请求的端口为http常用的端口。比如,80,443,8080,8090。

4)过滤返回信息。验证远程服务器对请求的响应是比较容易的方法。如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

5)统一错误信息。避免用户可以根据错误信息来判断远端服务器的端口状态。

6)对DNS重绑定,考虑使用DNS缓存或者Host白名单

7、加密系统的保密性由什么决定?

取决于对密钥的保密

8、密码算法分为哪两种?

对称密码算法

非对称密码算法

9、对称加密算法分为哪两种?

流加密算法

分组加密算法

10、加密的过程?

密文 = 明文 * (加密算法 + 密钥)

11、RSA算法能干什么?

密钥对生成:产生公钥和私钥

非对称加密:采用公钥加密,私钥解密

数字签名:私钥对消息摘要加密,公钥验签

注意:加密和签名要使用不同的密钥对

12、分组加密算法的工作模式有哪些?

五种基本加密模式(ECB、CBC、CFB、OFB、CTR)

两种认证加密模式(CCM、GCM)

13、签名和加密的顺序哪个先做?

先签名后加密

14、目前业界推荐使用的对称加密算法工作模式是哪种?

GCM模式

15、密码安全协议有哪几种?

TLS、SSH、HTTPS

16、业界推荐的对称加密算法有那两种?

AES、ChaCha

17、密钥协商算法有哪两种?

DH

ECDH

18、接口调用有

APP认证

IAM认证

自定义认证

19、APP认证分为哪两种?

非简易认证:通过集成应用的Key和Secret认证调用请求。

简易认证:通过AppCode认证调用请求。

APP认证支持对API进行访问权限控制。

20、IAM认证分为哪两种?

Token认证:通过Token认证调用请求。Token认证无需使用SDK签名,优先使用Token认证。

AK/SK认证:通过AK/SK对调用请求内容进行签名认证。

其中, IAM认证不支持对 API进行访问权限控制。

21、Token认证中,X-Subject-Token和X-Auth-Token的区别?

调用token接口,响应成功后在响应消息头中包含的“X-Subject-Token”的值即为Token值;

调用业务接口,在请求消息头中增加“X-Auth-Token”,“X-Auth-Token”的取值为前面从“X-Subject-Token”获取的Token。

22、AK/SK认证的工作原理?

AK和SK配合使用对请求进行加密签名,可标识发送方,并防止请求被修改。

23、发送方的数字签名如何生成?

消息——(哈希算法)——> 摘要 ——(私钥)——> 数字签名

24、接收方拿到数字签名后,如何验证消息未篡改?

数字签名——(公钥)——> 摘要1

消息——(哈希算法)——> 摘要2

如果摘要1等于摘要2,说明消息没被篡改

25、数字签名为何无法解决中间人攻击?

因为私钥和公钥可能被伪造为攻击者的,尤其是放在接收方的公钥

26、如何解决中间人攻击?

数字证书

27、发送方如何生成数字证书?

公钥 ——(CA的私钥)——> 数字证书

28、接收方如何验证发送方的公钥?

数字证书 ——(CA的公钥)——> 公钥,然后再用公钥和数字签名验证消息是否篡改

29、数字证书如何保证可信?

如果证书与浏览器预置的证书列表符合,则可信

30、Linux系统中查询日志方法

- 登录日志last;

- 操作日志history;

- 启动信息和错误日志/var/log/message;

- 安全日志/var/log/secure;

- 邮件日志/var/log/maillog;

- 计划任务日志/var/log/cron;

- 用户登录注销系统启动等事件/var/log/wtmp

京东二面整理:

1、平时测试是怎么做的(给个目标、给个域名这类嘛)

2、一个登录框大概怎么测试

3、进入后台大概干什么

4、文件上传绕过

5、拿个一个shell一般会怎么做

6、拿到一个shell怎么进行信息收集

7、nmap可以直接扫内网嘛 或者说 nmap怎么扫内网

8、你感觉cs扫内网的速度怎么样呢

9、拿到代理怎么去找靶标或者网关或者跨网段这个问题

10、对于内网的啥啥啥认证或者域控有了解过嘛

11、如何拿域控

12、如何通过cdn找真实IP

13、反序列化漏洞成因利用

14、反序列化漏洞利用链

15、平时项目里面遇到的比较多的是哪种漏洞

16、越权漏洞为什么存在

17、逻辑漏洞大致可以分为几类

18、你感觉自己擅长什么点(熟悉的漏洞)

19、注入测试点,注入漏洞都有哪些类型呢,攻击支持的方式,延迟注入的函数有哪些

20、使用sqlmap遇到封ip的情况怎么处理除了用代理

21、宽字节注入需要什么前提,成因

22、mysql数据库拿shell有几种方法

23、sqlmap是通过什么方式拿的shell

24、csrf介绍一下

25、ssrf漏洞测试点都有哪些具体说一下

26、本地文件包含和远程文件包含的区别,本地文件包含可以进行干什么

非知名大公司的问题

1.xss攻击类型

2.xss常用语句

3.xss跟csrf的区别

4.csrf中文名,举个csrf的例子

5.xss能用来做什么

6.防范sql,xss的方法

7.解释一下PDO预处理

8.绝对防御sql注入的方法

9.什么是垂直越权?什么是水平越权?

10.有没有复现过漏洞 比如cve这种的

11.你都用过什么工具

12.提权有没有了解过

13.编程这块擅长的语言

14.waf的拦截机制

15.waf拦截机制中的拦截规则是什么

16.SQL注入绕过waf

面试题

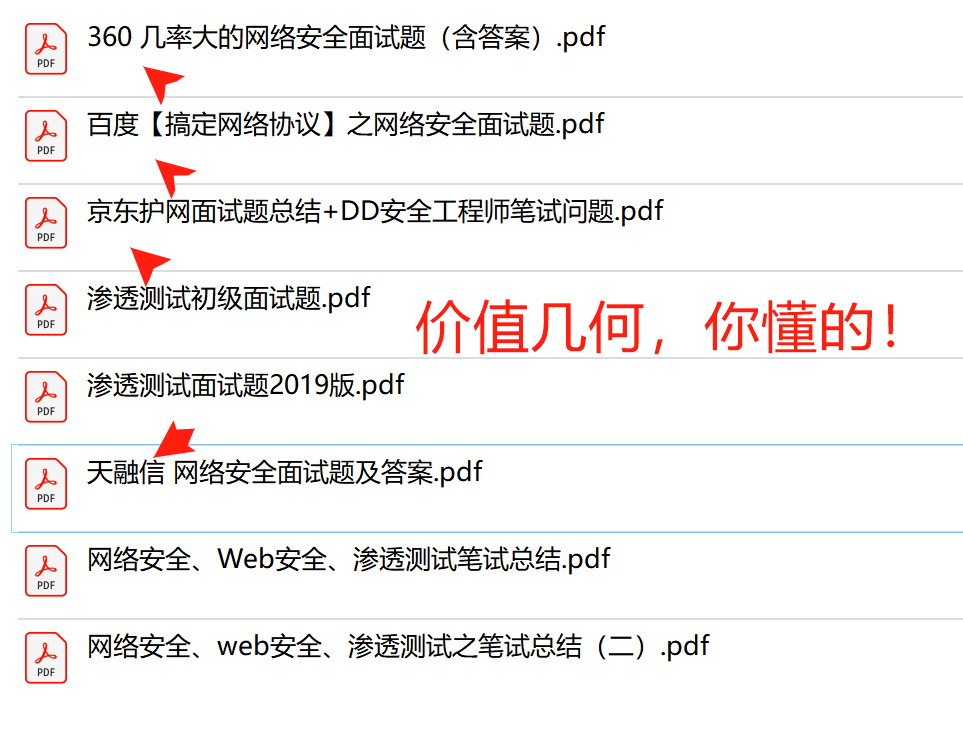

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

![[游戏开发]Unity颜色矫正无障碍方案](https://img-blog.csdnimg.cn/d22187a9b071467ea62a831c48a2a04e.png)