资料

-

如何创建用于 Amazon EKS 的自定义 Amazon Linux AMI?

-

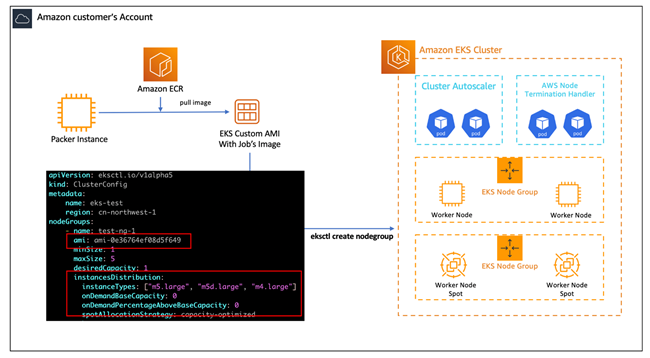

构建预置容器镜像的EKS自定义AMI解决方案

-

https://github.com/awslabs/amazon-eks-ami

-

https://github.com/awslabs/amazon-eks-ami/blob/master/doc/USER_GUIDE.md

-

https://developer.hashicorp.com/packer/tutorials

使用aws eks需要依赖与aws的其他服务对基础设施进行配置和维护,例如节点组需要创建autoscaling group对节点的生命周期进行管理。我们能够通过以下方式对节点进行一定的配置

- 启动启动模板支持

- 通过bootstrap启动脚本指定kubelet参数

以上方式虽然能够提供一定的灵活性,但是对于需要在节点预装程序以及预加载image等需求,就需要通过在启动模板中指定自定义ami来实现。本文参考官方blog使用packer进行eks的自定义ami的构建

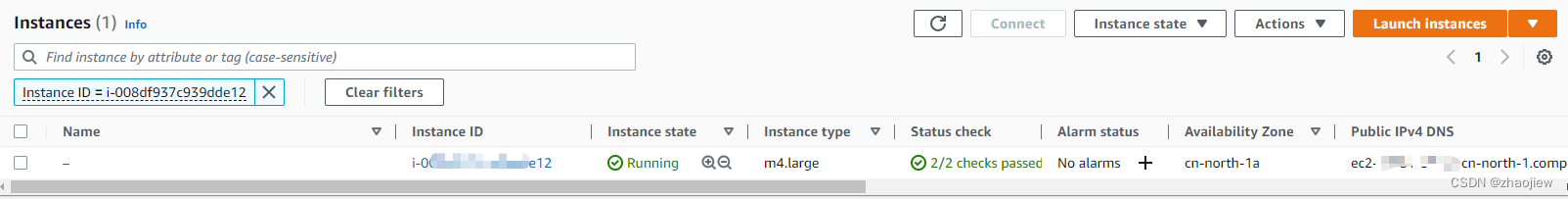

Packer 在工作时需要利用 AWS CloudFormation 堆栈。该堆栈运行一个 m4.large 或 a1.large Amazon Elastic Compute Cloud (Amazon EC2) 实例(具体取决于目标 AMI 架构)。该实例由 Packer 预置。在使用程序包和二进制文件对实例进行预置后,Packer 会从正在运行的实例中创建 AMI。

aws-labs之eks-ami

安装和配置packer

sudo yum install -y yum-utils

sudo yum-config-manager --add-repo https://rpm.releases.hashicorp.com/AmazonLinux/hashicorp.repo

sudo yum -y install packer

packer --version

clone官方仓库

git clone https://github.com/awslabs/amazon-eks-ami

在根目录可以看到Makefile文件,该makefile文件提供了对paker命令的封装,查看帮助如下

A Makefile is provided to build the Amazon EKS Worker AMI, but it is just a small wrapper around invoking Packer directly

$ make help

Usage:

make <target>

all Build all versions of EKS Optimized AL2 AMI

fmt Format the source files

lint Check the source files for syntax and format issues

test run the test-harness

validate Validate packer config

k8s Build default K8s version of EKS Optimized AL2 AMI

1.20 Build EKS Optimized AL2 AMI - K8s 1.20

1.21 Build EKS Optimized AL2 AMI - K8s 1.21

1.22 Build EKS Optimized AL2 AMI - K8s 1.22

1.23 Build EKS Optimized AL2 AMI - K8s 1.23

1.24 Build EKS Optimized AL2 AMI - K8s 1.24

help Display help

每个入口对应一个配置项,可以按需构建所需版本。能够自定义的配置很明确

- AMI template variables

- Building against other versions of Kubernetes binaries

- Providing your own Kubernetes binaries

- Container image caching

- IAM permissions

- Customizing kubelet config

- AL2 and Linux kernel information

- Updating known instance types

总结如下

-

有两个配置文件比较重要,eks-worker-al2-variables.json是构建的默认变量,eks-worker-al2.json是paker涉及到的全部变量(可以修改并覆盖)

-

默认使用AL2作为源ami,在构建中提供自定义ami,需要修改配置文件

eks-worker-al2.json

在 Packer 配置文件 eks-worker-al2.json 中设置变量 source_ami_id、source_ami_owners 和 aws_region

- 可以在构建过程中提供自定义的二进制文件,可以看到有5个组件是必须的

默认情况下,会从 us-west-2 中的 Amazon EKS 公有 Amazon Simple Storage Service(Amazon S3)存储桶 amazon-eks 下载二进制文件

$ aws s3 ls s3://amazon-eks/1.24.7/2022-10-31/bin/linux/amd64/ | grep -v "\."

2022-11-09 21:21:23 47403008 aws-iam-authenticator

2022-11-09 21:21:57 15351808 ecr-credential-provider

2022-11-09 21:22:05 41828352 kube-proxy

2022-11-09 21:22:20 45735936 kubectl

2022-11-09 21:22:38 119789048 kubelet

-

在构建过程中可以指定二进制文件的版本,官方的s3桶已经按照版本和构建日期提供了许多文件

-

由于节点启动过程中需要拉取image完成配置到达ready状态,可以将这些image打包到ami中加速节点启动。以下命令开启image缓存功能

cache_container_images=true make 1.23

-

使用eks优化的ami支持在bootstrap脚本中加入

--kubelet-extra-args参数对kubelet进行修改。和kubelet相关的任何额外参数,在节点启动的过程中都能够在journalctl -u kubelet中找到有一个比较快捷的方式(开启apiserver代理访问)能够获取特定节点的kubelet配置文件

$ kubectl proxy $ curl -sSL "http://localhost:8001/api/v1/nodes/ip-192-168-92-220.us-east-2.compute.internal/proxy/configz" | jq -

默认在构建过程中,使用

source_ami_filter对ami进行筛选,选择的是最新的AL2作为底包。构建ami的好处在于能够选择内核版本,例如想要使用cilium全部功能内核可能要很新才行When building an AMI, you can set the

kernel_versionto4.14or5.4to customize the kernel version. The upgrade_kernel.sh script contains the logic for updating and upgrading the kernel. For Kubernetes versions 1.18 and below, it uses the4.14kernel if not set, and it will install the latest patches. For Kubernetes version 1.19 and above, it uses the5.4kernel if not set. -

此外,一些实例类型在启动时会出现问题,原因是

bootstrap.sh通过查找eni-max-pods.txt文件中实例类型对应的最大pod数量,如果没有查到会报错。因此需要将此实例类型的pod数量更新到文件中。这个在节点启动逻辑那篇blog中也有提及。

paker和aws

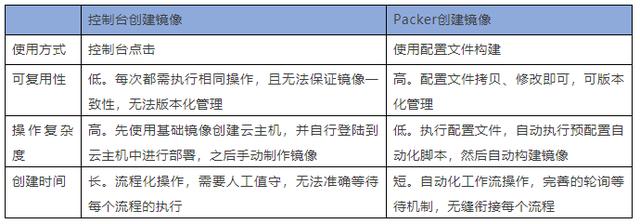

镜像即代码:使用 Packer 实现自动化构建镜像

paker是Hashicorp 开发的镜像构建工具,能够提供跨平台的系统镜像构建能力。

packer为aws的镜像构建提供了完善的支持,并提供了相当多的插件进行定制,官方示例如下:

创建.pkr.hcl文件,使用插件扩展pakcer打包器的功能(amazon插件)

$ mkdir packer_tutorial

$ cat aws-ubuntu.pkr.hcl

packer {

required_plugins {

amazon = {

version = ">= 0.0.2"

source = "github.com/hashicorp/amazon"

}

}

}

source "amazon-ebs" "ubuntu" {

ami_name = "learn-packer-linux-aws"

instance_type = "t2.micro"

region = "cn-north-1"

source_ami_filter {

filters = {

name = "ubuntu/images/*ubuntu-xenial-16.04-amd64-server-*"

root-device-type = "ebs"

virtualization-type = "hvm"

}

most_recent = true

owners = ["099720109477"]

}

ssh_username = "ubuntu"

}

build {

name = "learn-packer"

sources = [

"source.amazon-ebs.ubuntu"

]

}

使用pakcer构建aws镜像需要首先配置aws凭证,可以使用aksk获取权限

可以将模板中的变量通过variable的方式进行配置

初始化packer,会下载相关插件

packer init .

构建镜像,pakcer会使用cloudformation启动相关资源使用上述配置执行构建操作,

packer build aws-ubuntu.pkr.hcl

构建eks-ami

通过修改构建脚本,可以在ami构建中指定需要运行的shell命令

cd amazon-eks-ami && vim scripts/install-worker.sh

scripts文件夹中的脚本在eks-worker-al2.json配置中的Provisioners部分配置,在packer中provisioners代表实例启动后需要对ami进行的配置,通常包括:安装包,打补丁,用户管理,下载code等,例如以下install-worker.sh脚本

{

"type": "shell",

"remote_folder": "{{ user `remote_folder`}}",

"script": "{{template_dir}}/scripts/install-worker.sh",

"environment_vars": [

"KUBERNETES_VERSION={{user `kubernetes_version`}}",

"KUBERNETES_BUILD_DATE={{user `kubernetes_build_date`}}",

"BINARY_BUCKET_NAME={{user `binary_bucket_name`}}",

"BINARY_BUCKET_REGION={{user `binary_bucket_region`}}",

"DOCKER_VERSION={{user `docker_version`}}",

"CONTAINERD_VERSION={{user `containerd_version`}}",

"RUNC_VERSION={{user `runc_version`}}",

"CNI_PLUGIN_VERSION={{user `cni_plugin_version`}}",

"PULL_CNI_FROM_GITHUB={{user `pull_cni_from_github`}}",

"AWS_ACCESS_KEY_ID={{user `aws_access_key_id`}}",

"AWS_SECRET_ACCESS_KEY={{user `aws_secret_access_key`}}",

"AWS_SESSION_TOKEN={{user `aws_session_token`}}",

"SONOBUOY_E2E_REGISTRY={{user `sonobuoy_e2e_registry`}}",

"PAUSE_CONTAINER_VERSION={{user `pause_container_version`}}",

"CACHE_CONTAINER_IMAGES={{user `cache_container_images`}}"

]

}

在S3_PATH="s3://$BINARY_BUCKET_NAME/$KUBERNETES_VERSION/$KUBERNETES_BUILD_DATE/bin/linux/$ARCH"之后添加以下命令

export ACCOUNT_ID=$(aws sts get-caller-identity --output text --query Account)

export AWS_REGION=$(curl -s 169.254.169.254/latest/dynamic/instance-identity/document | jq -r '.region')

aws --version

aws sts get-caller-identity

aws configure set default.region ${AWS_REGION}

aws configure get default.region

echo "start docker"

sudo systemctl start docker

echo "pull image"

sudo docker pull hello-world

echo "docker stop"

sudo systemctl stop docker

由于需要使用aws命令拉取资源,通过环境变量配置构建ami使用的凭证

export AWS_ACCESS_KEY_ID=xxxxxxxxxx

export AWS_SECRET_ACCESS_KEY=xxxxxxxxxxxxxxxxxxxx

export ACCOUNT_ID=$(aws sts get-caller-identity --output text --query Account)

export AWS_REGION=$(curl -s 169.254.169.254/latest/dynamic/instance-identity/document | jq -r '.region')

启动新实例构建ami,在cn-north-1区域执行构建需要修改packer变量配置

cd amazon-eks-ami

$ make 1.23

默认类型为m4.large,由于众所周知的原因,去us拉取kubelet等二进制程序非常慢,可以提前下载到s3中,并修改packer变量

构建完成后只需要在创建集群时指定ami即可

apiVersion: eksctl.io/v1alpha5

kind: ClusterConfig

metadata:

name: xxxx

version: "1.23"

region: cn-north-1

managedNodeGroups:

- name: testpakcer

ami: ami-xxxxxxxxxxxx

desiredCapacity: 1

minSize: 0

maxSize: 3

instanceType: t3.medium

privateNetworking: false

ssh:

allow: true

publicKeyName: cluster-key

iam:

withAddonPolicies:

imageBuilder: true

albIngress: true

ebs: true

![[Cortex-M3]-3-分散加载文件解析(.sct)](https://img-blog.csdnimg.cn/b349d72b35d14e31bd6cc36ab99e80cd.png)

![[程序人生] [世界杯] 程序员世界杯的熬夜调节套餐 - 茶叶篇](https://img-blog.csdnimg.cn/de4e76adf9064c8c9407db2ee65d4354.png)