在我的网络安全训练营的最后几周,我们的最终项目之一是使用 Splunk Enterprise 为一个名为 VSI(虚拟空间工业)的虚构组织构建安全监控环境,对于那些可能不知道的人来说,它是一个 SIEM(安全信息和事件管理器)。SIEM 是公司可以用来检测、分析和响应针对其组织的潜在威胁的基本工具。

由于这是一个包含很多步骤的大项目,我将把它分成两部分:

第 1 部分:

为 Windows 服务器日志数据和 Apache Web 服务器日志数据创建报告、警报和仪表板,以帮助指出任何异常活动。

第 2 部分:

通过上传攻击日志数据检查第 1 部分中创建的解决方案是否有效抵御假想攻击,并查看我们的报告、警报和仪表板是否找到任何有助于组织采取适当行动的信息尽快。

第 1 部分

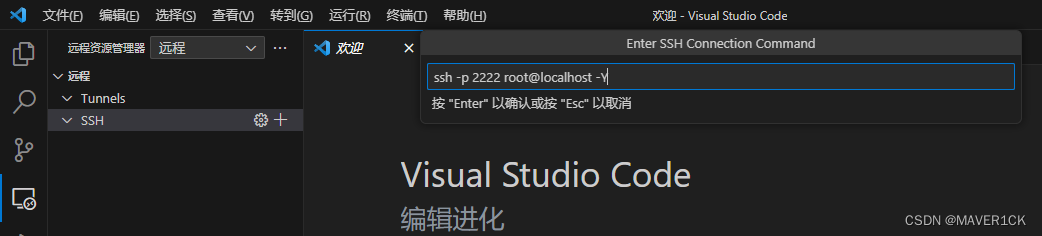

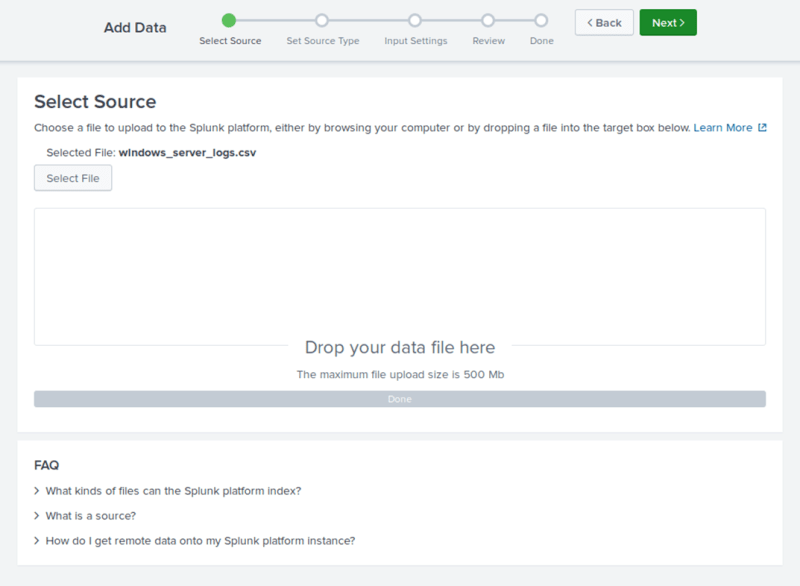

我首先启动 Splunk,它已预安装在我的 ubuntu VM 中。我登录到应用程序并上传了我将用于创建报告、警报和仪表板的文件。

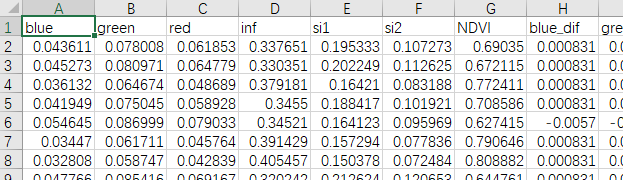

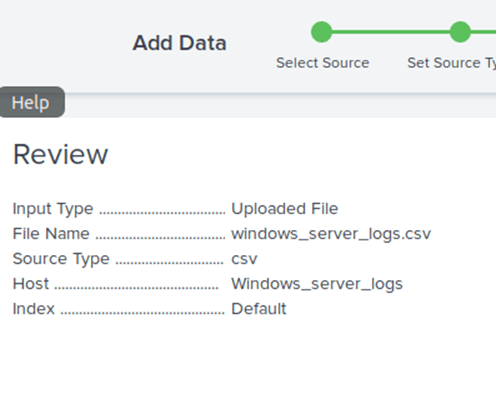

上传日志后,我简要地注意到并分析了以下字段:

o signature

o signature_id

o user

o status

o severity

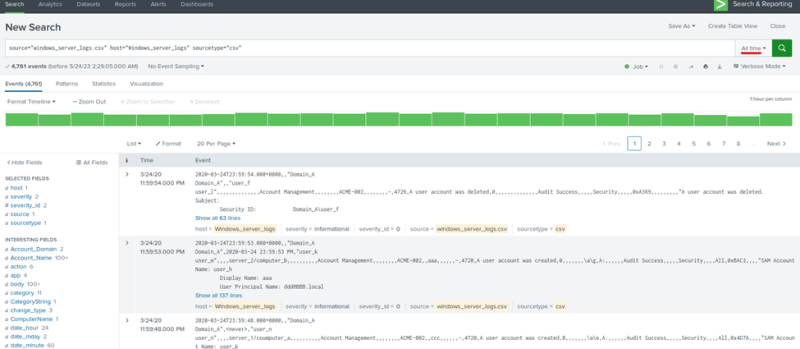

抱歉,某些图像可能有点小且难以阅读。幸运的是,我还对每个字段中的数据进行了一些截图:

签名:

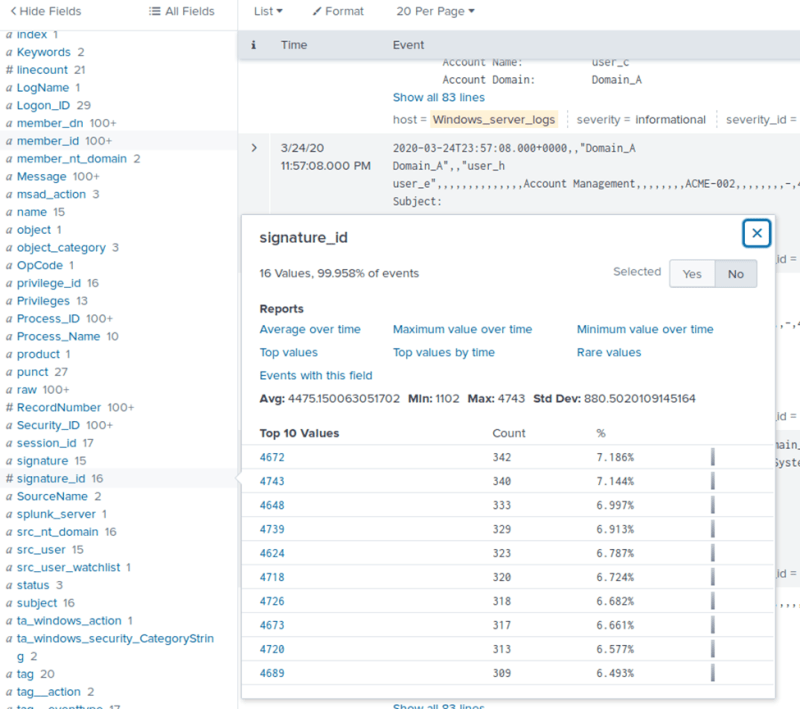

签名编号:

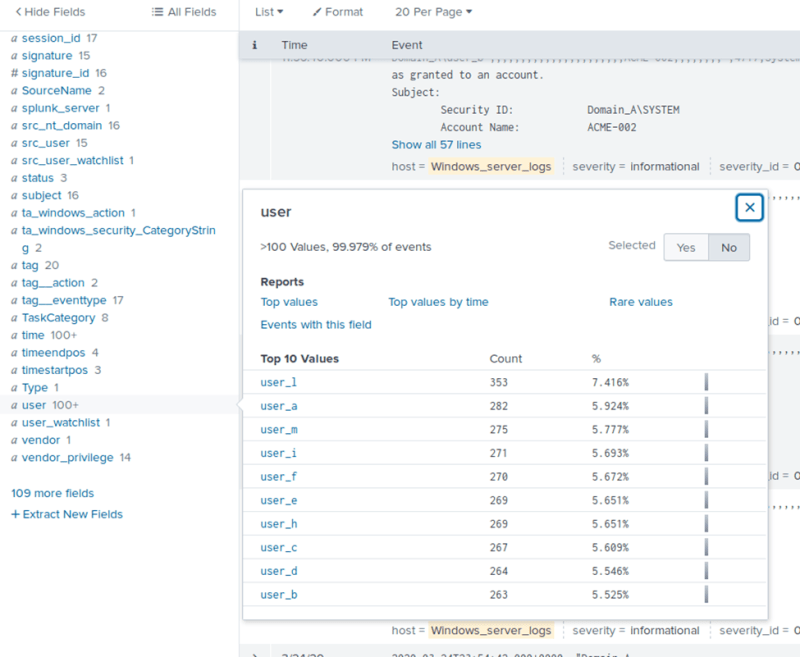

用户:

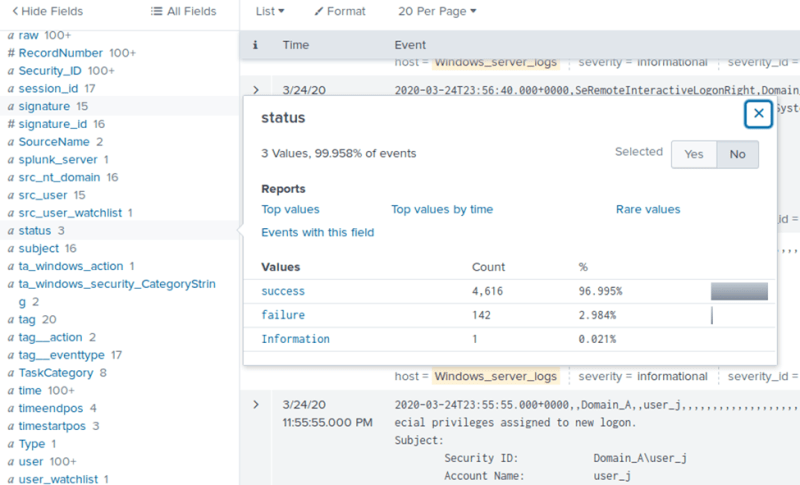

地位:

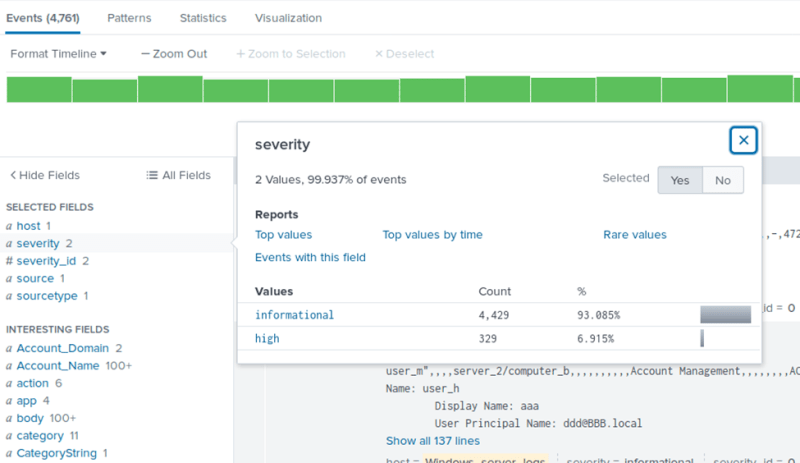

严重性:

这些将是我们将用来创建报告、警报和仪表板的主要兴趣点。让我们从报告开始吧!

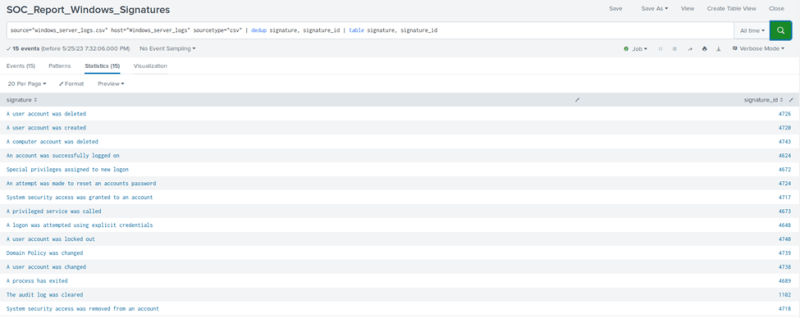

报告 1:包含签名表及其关联的 signature_id 的报告。这将允许 VSI 查看显示与 Windows 活动的每个特定签名关联的 ID 号的报告。

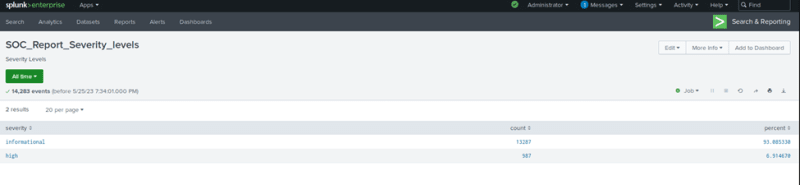

报告 2:显示严重性级别以及每个级别的计数和百分比的报告。这将使 VSI 能够快速了解正在查看的 Windows 日志的严重级别。

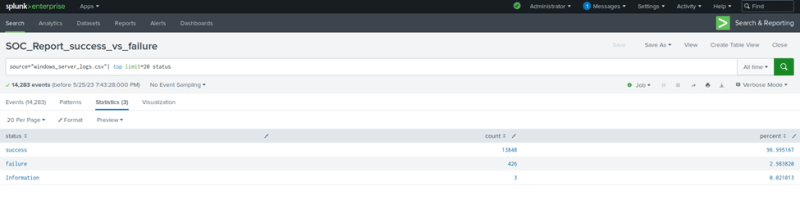

报告 3:提供 Windows 活动成功与失败比较的报告。这将显示 VSI 在其 Windows 服务器上是否存在任何可疑级别的失败活动。

现在这些都已完成,是时候继续创建警报了!

所有警报都会触发一封电子邮件,发送至

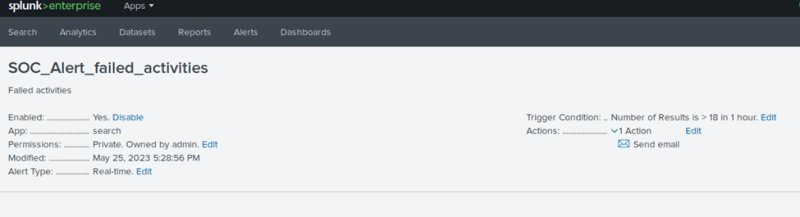

警报 1:达到每小时失败的 Windows 活动的阈值时触发的警报。这将有助于 VSI 查看是否有任何失败的登录或任何其他活动在一个小时内发生的次数过多,这可能表明有人试图做他们不应该做的事情,例如尝试登录并反复失败.

我选择的此警报的阈值是每小时 > 18。

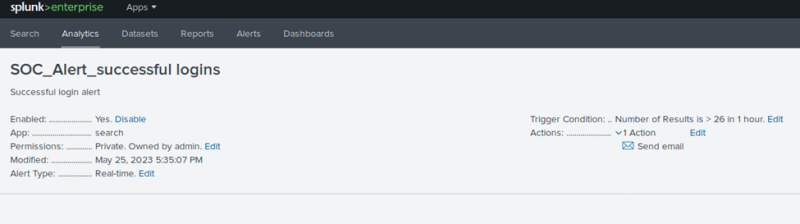

警报 2:达到每小时成功登录次数的阈值时触发的警报。

我为此警报选择的阈值是每小时 > 26。

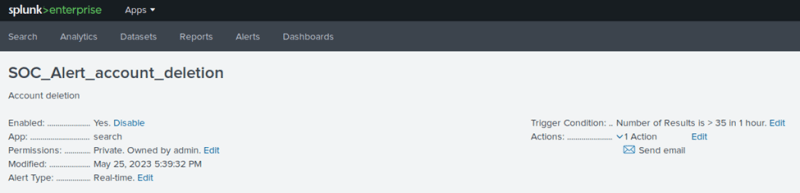

警报 3:当用户帐户被删除时签名计数达到阈值时触发的警报,再次在每小时窗口中。

对于此警报,我在一小时内选择了大于 35 的值。

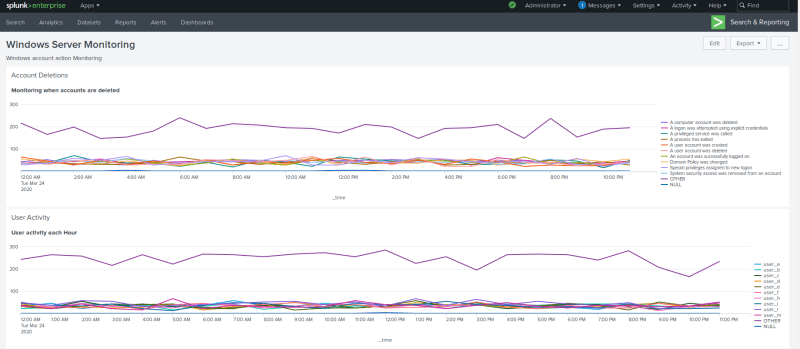

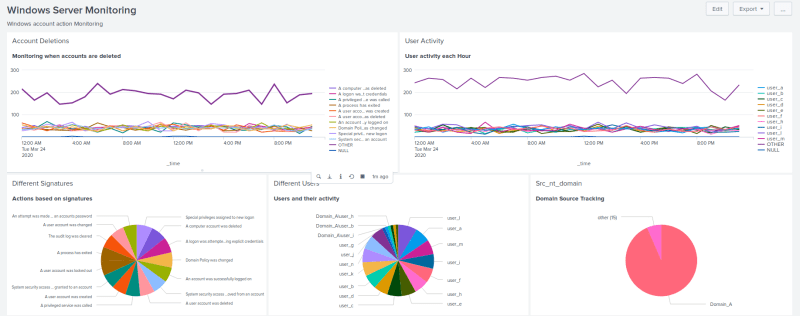

现在是有趣的部分,创建仪表板来快速监控Windows Server 活动!

我总是乐于在 Splunk 中创建仪表板,这个项目也不例外。我做了:

- 显示帐户删除签名随时间变化的折线图,时间跨度为 1 小时。

- 随时间显示不同用户字段值的线形字符。

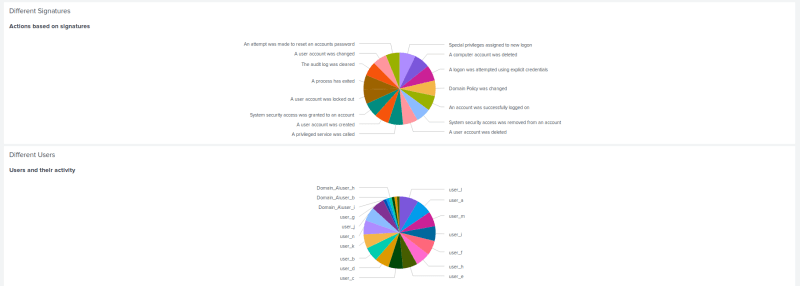

- 基于 Windows 活动的不同签名的饼图。

- 另一个饼图显示了活跃的不同用户。

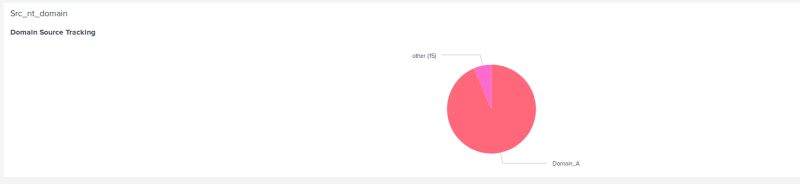

- 跟踪源域的最终饼图。

折线图 1 和 2:

饼状图:

全视图 Windows Server 监控仪表板:

接下来,我们需要重复此过程,但针对 Apache 日志数据。我继续上传日志文件,然后开始处理报告。

这次,我们要特别注意的重要字段是:

o 方法

o referrer_domain

o 状态

o clientip

o useragent

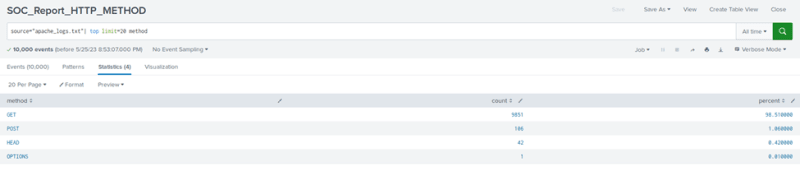

报告 1:显示不同 HTTP 方法(GET、POST、HEAD 等)的表格的报告。这将向 VSI 显示对 VSI 网络服务器发出的 HTTP 请求的类型。

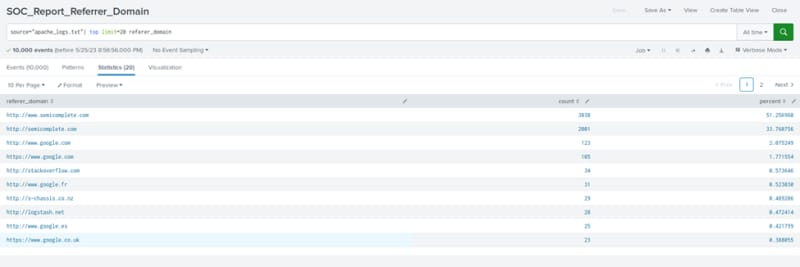

报告 2:一份显示引用 VSI 网站的前 10 个域的报告,以帮助 VSI 识别任何可疑的引用者。

注意:我发现 'referer' 拼写错误(在字段列表中应该是 'referrer')有点好笑,但我知道它必须匹配数据,所以拼写错误以便在我必须匹配时匹配。

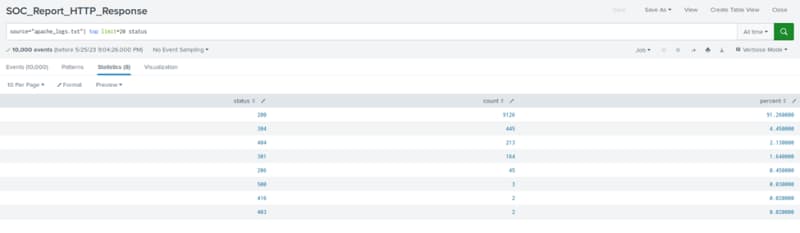

报告 3:显示每个 HTTP 响应代码计数的报告。这将帮助 VSI 快速评估其网络服务器的整体健康状况以及在其上发生的活动。

有了这个,是时候创建一些警报了!

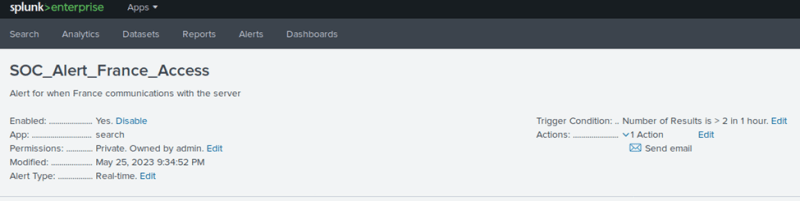

警报 1:该项目要求在从美国以外的任何 IP 地址建立连接时触发警报。我为此示例选择了法国,其 IP 地址为 176.31.39.30(法国鲁贝)。

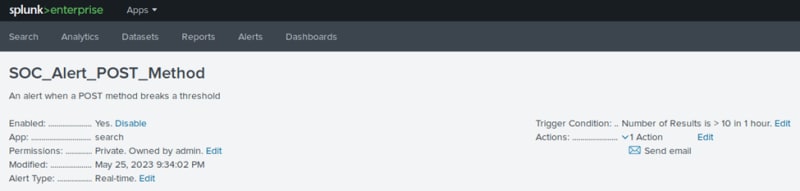

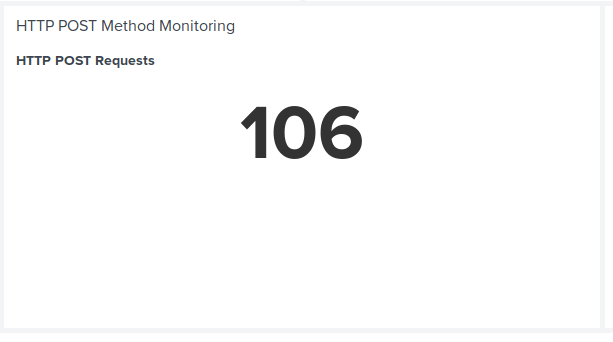

警报 2:每当 1 小时内 HTTP POST 方法计数达到阈值时触发的警报。

我为 HTTP POST 请求选择的阈值是在 1 小时内大于 10。

现在回到为我们的仪表板创建视觉效果的乐趣!

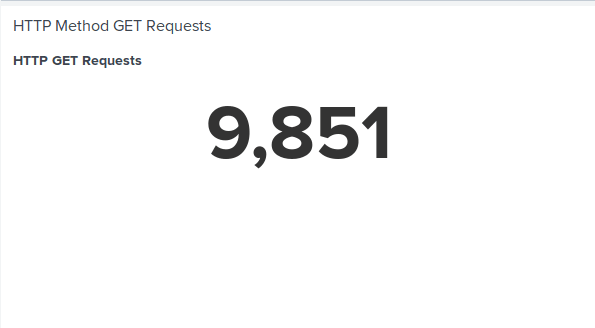

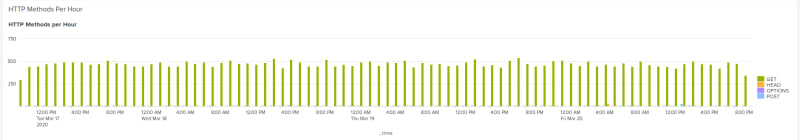

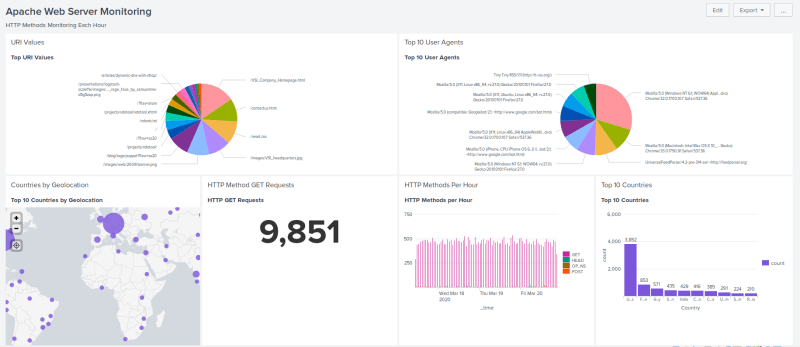

每小时 HTTP GET 方法请求数:

每小时 HTTP POST 方法请求数:

每小时按类型分类的 HTTP 方法:

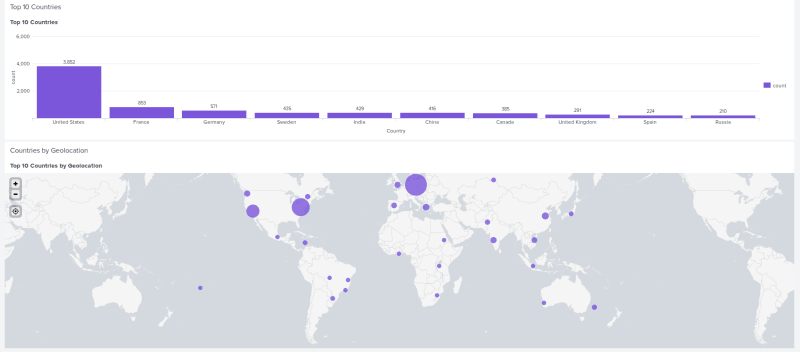

连接到服务器的热门国家:

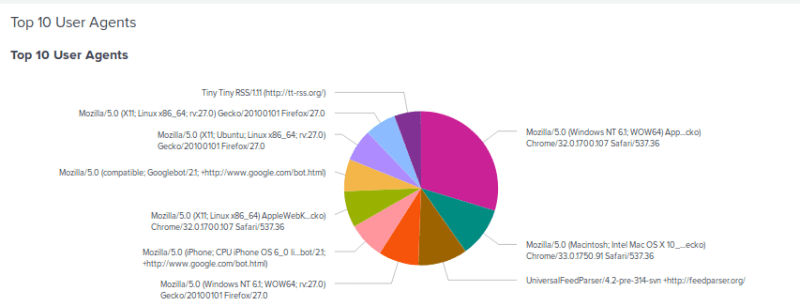

顶级用户代理:

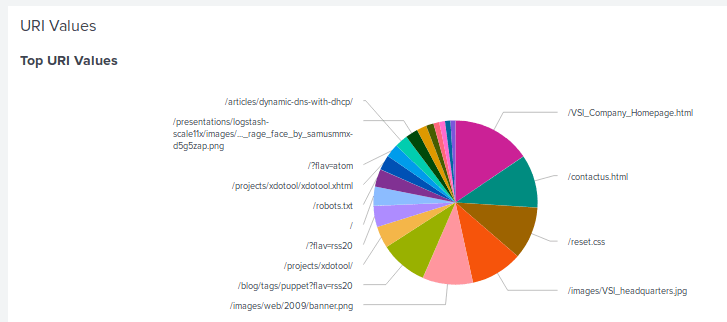

顶级 URI:

全视图 Apache 服务器监控仪表板:

所以你有它!我为 VSI 的 Windows 和 Apache 服务器创建了报告、警报和监控仪表板。

在第 2 部分中,我们将了解我制作的解决方案是否保护了 VSI。

第 2 部分:[URL 待定]