目录

一、命令执行漏洞

1.命令执行漏洞的原理

2.命令执行漏洞分类

3.命令执行漏洞的危害

4.命令执行漏洞的防范措施

5.命令执行漏洞的绕过

一、命令执行漏洞

命令执行漏洞是指攻击者可以随意执行系统命令。它属于高危漏洞之一,也属于代码执行的范畴。命令执行漏洞不仅仅存在于B/S架构中,在C/S架构中也常常遇到。

简单的说,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令,可能会允许使用者通过改变$PATH或程序执行环境的其他方面来执行一个恶意构造的代码。

1.命令执行漏洞的原理

命令执行漏洞是指应用有时候需要调用一些执行系统命令的函数,例如:system()、exec()、shell_exec()、eval()、passthru(),代码未对用户可控参数做过滤,当用户控制这些函数中的参数时,就可以将恶意系统命令拼接到正常命令中,从而造成命令执行攻击

2.命令执行漏洞分类

命令直接注入执行漏洞

应用程序直接使用了危险的可执行系统命令的函数,比如php的system、exec函数等,并且这些函数的运行参数是用户可控的,若过滤不严格,就会增大命令执行漏洞的概率。命令本地包含执行漏洞。(注:(CGI)系统命令注入执行漏洞示例,就比如Bash漏洞,就属于这类漏洞,用户可以直接更改HTTP头user-agent的值,就可引发命令注入。)命令包含执行漏洞

命令本地/远程包含漏洞:应用程序直接包含或执行了用户可控的上传脚本文件或远程文件(URL引用文件),就会触发此漏洞。命令反序列执行漏洞

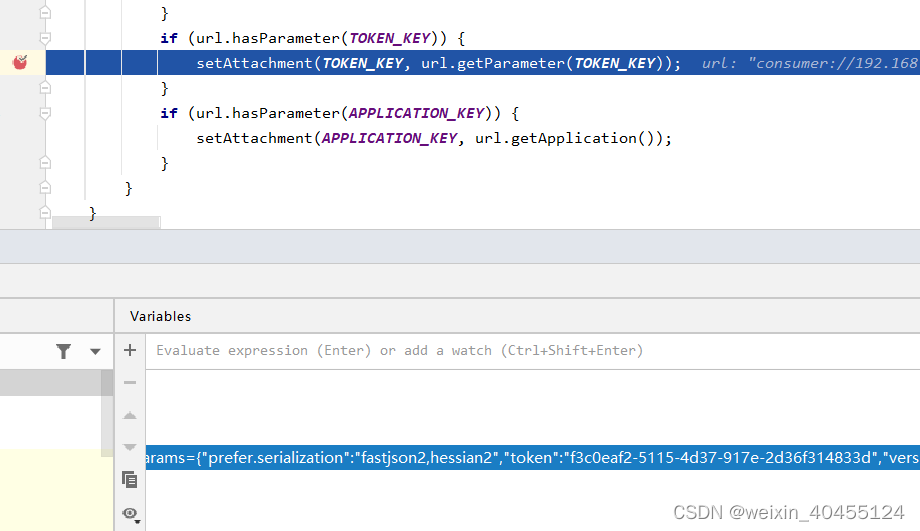

有些动态脚本语言,如php支持实例对象的序列化传输,然后服务端将实例对象反序列化出来并执行解析后实例的构造函数、析构函数或_wakeup()函数,若这些函数利用了用户可控的参数,则会触发命令/代码注入执行漏洞,原理和之前直接注入一样。命令动态变量执行漏洞

有些动态脚本语言,如php,支持变量或函数的动态定义,即运行时可通过参数名来动态组装变量、变量值或函数。若代码中包含有类似代码,就会存在动态变量/函数的执行漏洞

3.命令执行漏洞的危害

1.继承web服务程序的权限去执行系统命令或读写文件

2.反弹shell

3.控制整个网站甚至服务器

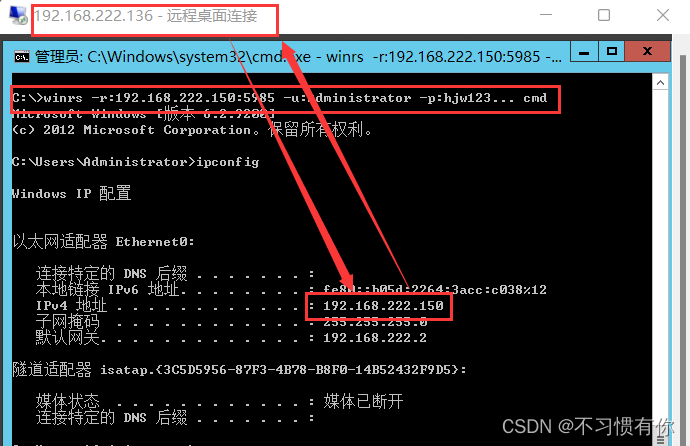

4.进一步内网渗透

4.命令执行漏洞的防范措施

1.尽量不要执行外部命令

2.使用自定义函数或函数库替代外部函数功能

3.使用escapeshellarg函数来处理命令参数

4.使用safe_mode_exec_dir:指定可执行文件路径 ,这样可以将会使用的命令提前放入此路径内safe_mode_exec_dir = /usr/local/php/bin

5.命令执行漏洞的绕过

- 空格过滤

- 黑名单绕过

- 通配符绕过

- 内敛执行绕过

- 编码绕过

- 绕过长度限制